Содержание

- 2. Что же такое Информационная Безопасность? Информационная безопасность — это различные меры по защите информации от посторонних

- 3. Современные дети В наше время дети проводят огромную часть времени в интернете. Ни для кого не

- 4. Угрозы Информационной Безопасности детей Кибербуллинг Взломы и воровство персональных данных Опасные сообщества в соц. сетях

- 5. Кибербуллинг Кибербуллинг – унижение человеческого достоинства в интернете. Зачастую это явление приобретает характер травли. Последствиями такого

- 6. Кибербуллинг Один из наиболее эффективных методов борьбы с унижением человеческого достоинства в интернете – разработка специального

- 7. Взломы и Воровство персональных данных Согласно последним исследованиям, четверо из пяти детей когда-либо сталкивались с опасностями

- 8. Опасные сообщества в соц. сетях В медиапространстве можно наткнуться на множество сообществ, целью которых является угнетение

- 9. Как же защититься от этих угроз? Детские режимы В правильном возрасте и при правильной настройке со

- 10. Как же защититься от этих угроз? Просвещение Нужно объяснить ребёнку, что можно делать в интернете, а

- 12. Скачать презентацию

Сетевые службы. Кластеры

Сетевые службы. Кластеры История развития вычислительной техники

История развития вычислительной техники CSS — формальный язык описания внешнего вида документа, написанного с использованием языка разметки

CSS — формальный язык описания внешнего вида документа, написанного с использованием языка разметки Тест по информатике

Тест по информатике Проверка закономерностей

Проверка закономерностей Презентація 10 клас Урок 32

Презентація 10 клас Урок 32 Лекция3.2

Лекция3.2 Игра воображения

Игра воображения Стилистические особенности пресс-релиза

Стилистические особенности пресс-релиза Зависимость от социальных сетей

Зависимость от социальных сетей Разработка сайта для привлечения молодежи к культуре тюркоязычного коренного народа

Разработка сайта для привлечения молодежи к культуре тюркоязычного коренного народа Python. Функции

Python. Функции Единицы измерения информации. Задания

Единицы измерения информации. Задания The internet

The internet Проведение вебинара

Проведение вебинара Организация работы по закупкам товаров, работ, услуг с использованием автоматизированной системы АЦК - Госзаказ

Организация работы по закупкам товаров, работ, услуг с использованием автоматизированной системы АЦК - Госзаказ Выпускная квалификационная работа на тему: Организация безопасности сети на уровне шлюза

Выпускная квалификационная работа на тему: Организация безопасности сети на уровне шлюза Конвертация файлов с цифровой информацией в другие форматы

Конвертация файлов с цифровой информацией в другие форматы Как сделать сердце в Компасе

Как сделать сердце в Компасе Преобразователи форматов

Преобразователи форматов Разработка модели программного обеспечения для банкомата

Разработка модели программного обеспечения для банкомата Стайл-фреймы. Стас Третьяк

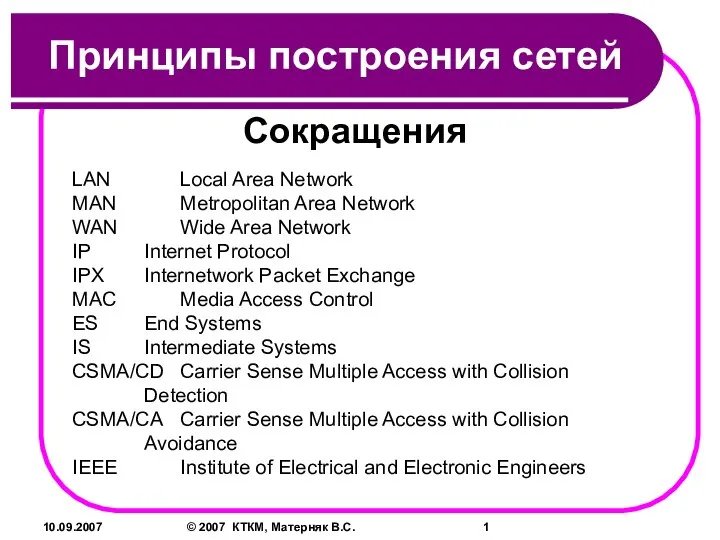

Стайл-фреймы. Стас Третьяк Принципы построения компьютерных сетей

Принципы построения компьютерных сетей Классификация программного обеспечения

Классификация программного обеспечения Электронные технологии в обучении: создание интеллекткарты Эволюция живой природы

Электронные технологии в обучении: создание интеллекткарты Эволюция живой природы Magazines Today

Magazines Today Bazele promovării produselor software

Bazele promovării produselor software Оформление выставки VR виртуальной реальности Погружение (художники-передвижники)

Оформление выставки VR виртуальной реальности Погружение (художники-передвижники)