Содержание

- 2. ПОНЯТИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Информационная безопасность — состояние сохранности информационных ресурсов и защищенности законных прав личности и

- 3. Под информационной безопасностью понимается защищенность информационной системы от случайного или преднамеренного вмешательства, наносящего ущерб владельцам или

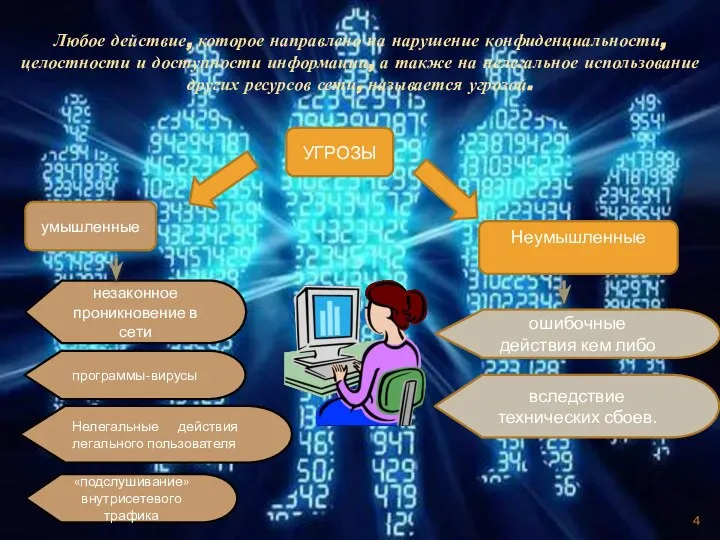

- 4. Любое действие, которое направлено на нарушение конфиденциальности, целостности и доступности информации, а также на нелегальное использование

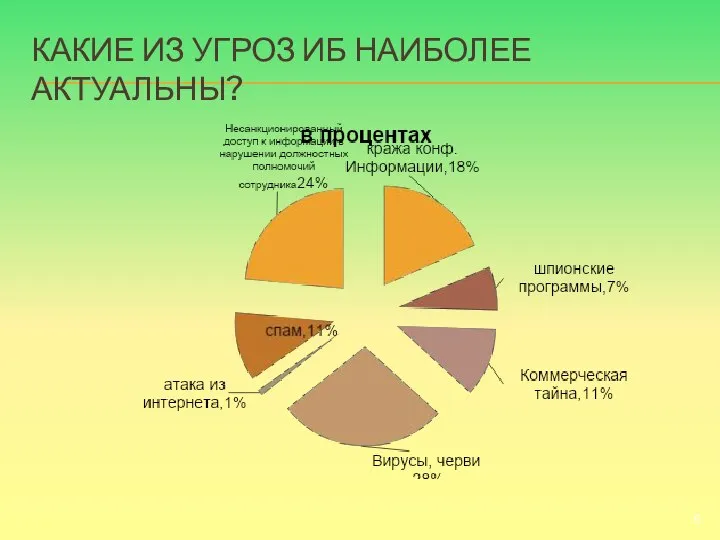

- 5. КАКИЕ ИЗ УГРОЗ ИБ НАИБОЛЕЕ АКТУАЛЬНЫ?

- 6. НА СЕГОДНЯШНИЙ ДЕНЬ СУЩЕСТВУЕТ БОЛЬШОЙ АРСЕНАЛ МЕТОДОВ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ средства идентификации и аутентификации пользователей (авторизацию

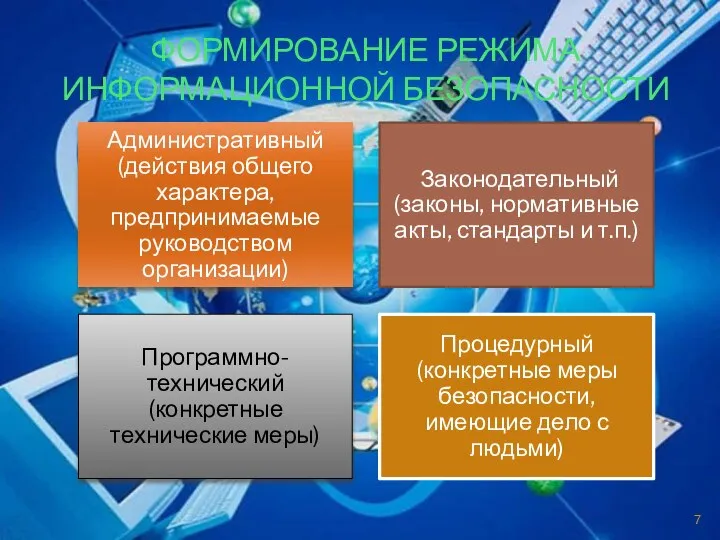

- 7. ФОРМИРОВАНИЕ РЕЖИМА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

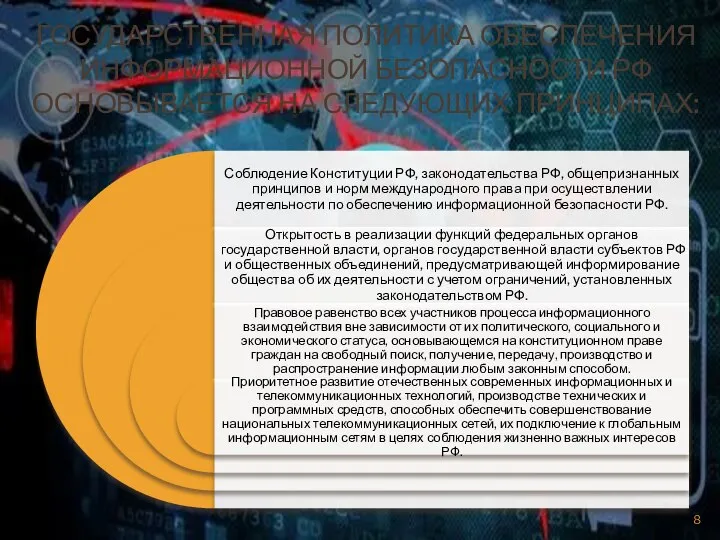

- 8. ГОСУДАРСТВЕННАЯ ПОЛИТИКА ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ РФ ОСНОВЫВАЕТСЯ НА СЛЕДУЮЩИХ ПРИНЦИПАХ:

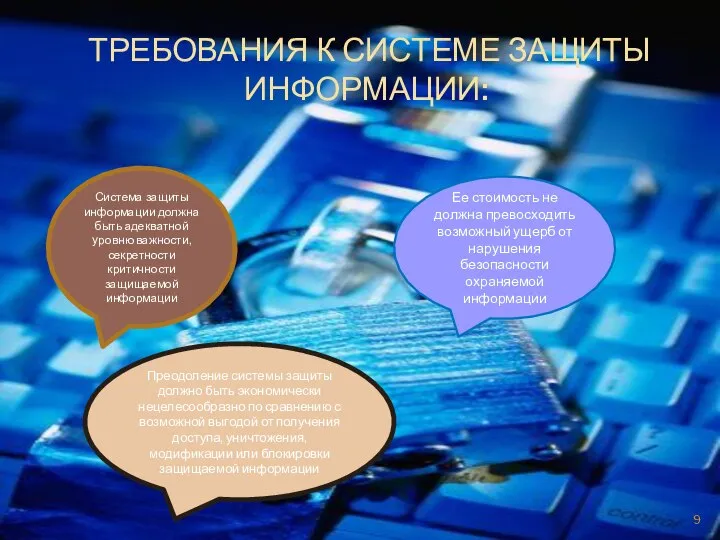

- 9. ТРЕБОВАНИЯ К СИСТЕМЕ ЗАЩИТЫ ИНФОРМАЦИИ: Система защиты информации должна быть адекватной уровню важности, секретности критичности защищаемой

- 10. ЗАКЛЮЧЕНИЕ Информация - это ресурс. Потеря конфиденциальной информации приносит моральный или материальный ущерб. Условия, способствующие неправомерному

- 11. Многообразие условий, способствующих неправомерному овладению конфиденциальной информацией, вызывает необходимость использования не менее многообразных способов, сил и

- 12. Безопасность – состояние защищённости жизненно-важных интересов личности, общества, организации, предприятия от потенциально и реально существующих угроз,

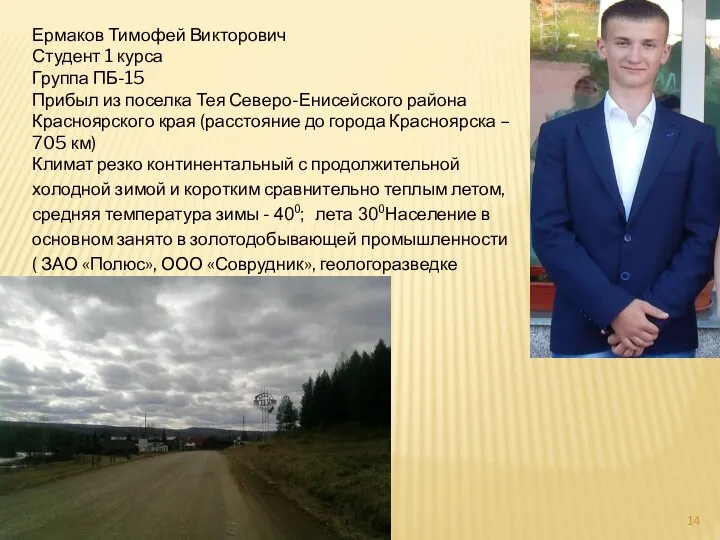

- 14. Ермаков Тимофей Викторович Студент 1 курса Группа ПБ-15 Прибыл из поселка Тея Северо-Енисейского района Красноярского края

- 15. История нашего поселка уходит вглубь прошлого века. До 1929 года он назывался Подъем. Осенью 1929 года

- 17. Х.М.Совмен - доктор наук, профессор, автор крупных изобретений в золотодобывающей отрасли, кавалер орденов "За заслуги перед

- 20. Скачать презентацию

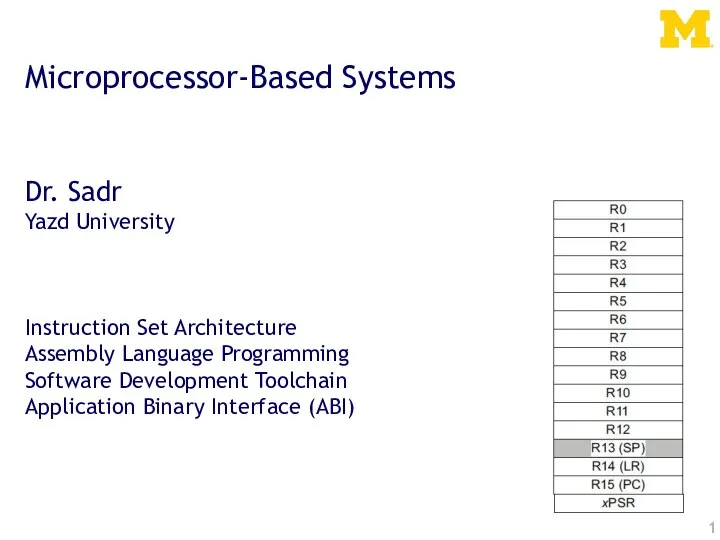

Microprocessor-Based Systems

Microprocessor-Based Systems ГОСТ 19.002-80. Схемы алгоритмов программ. Правила выполнения

ГОСТ 19.002-80. Схемы алгоритмов программ. Правила выполнения Аппаратное и программное обеспечение ПК. Лекция №5

Аппаратное и программное обеспечение ПК. Лекция №5 Функции и методы строк

Функции и методы строк Информационные системы

Информационные системы Основополагающие принципы устройства ЭВМ

Основополагающие принципы устройства ЭВМ Задача о перекладывании камней

Задача о перекладывании камней Инди-игра Color Fall

Инди-игра Color Fall Роль коммуникаций в процессе целенаправленного обмена информацией

Роль коммуникаций в процессе целенаправленного обмена информацией Введение в проектирование. Тема 3.1

Введение в проектирование. Тема 3.1 Кодирование графических изображений

Кодирование графических изображений Приложение по поиску компании для совместного просмотра кино

Приложение по поиску компании для совместного просмотра кино Мобильный деканат

Мобильный деканат S.T.A.L.K.E.R. Тень Чернобыля. Игра в жанре шутер от первого лица с элементами RPG

S.T.A.L.K.E.R. Тень Чернобыля. Игра в жанре шутер от первого лица с элементами RPG Разработка веб-приложения для сбора мнений о мероприятиях МКУК

Разработка веб-приложения для сбора мнений о мероприятиях МКУК Обеспечение информационной безопасности телекоммуникационных систем. Консалтинговая фирма

Обеспечение информационной безопасности телекоммуникационных систем. Консалтинговая фирма Dependency Injection в JUnit5. Интерфейс ParameterResolver

Dependency Injection в JUnit5. Интерфейс ParameterResolver Классификация ПО. Инструментальное ПО

Классификация ПО. Инструментальное ПО Антивирусные программы

Антивирусные программы Порядок расположения источников в списке литературы

Порядок расположения источников в списке литературы Периферийные устройства компьютера и интерфейсы их подключения

Периферийные устройства компьютера и интерфейсы их подключения OCL (объектный язык ограничений)

OCL (объектный язык ограничений) Моделирование в Excel (экономическая модель)

Моделирование в Excel (экономическая модель) Презентация на тему Время и числовая информация (2 класс)

Презентация на тему Время и числовая информация (2 класс)  Разработка модулей программного обеспечения для компьютерных систем

Разработка модулей программного обеспечения для компьютерных систем Компьютер как универсальное устройство для работы с информацией

Компьютер как универсальное устройство для работы с информацией Кодирование числовой информации

Кодирование числовой информации Стандарты и технические регламенты в отрасли инфокоммуникаций

Стандарты и технические регламенты в отрасли инфокоммуникаций