Содержание

- 4. Соревнования Разработчики

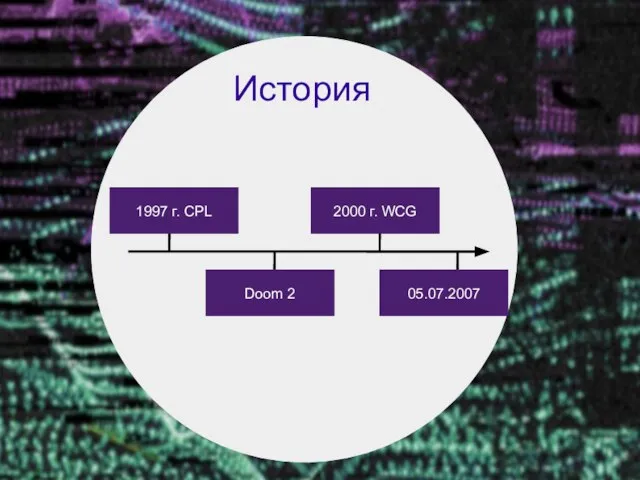

- 6. История 1997 г. CPL Doom 2 2000 г. WCG 05.07.2007

- 7. Анализ Речь Роли Общение

- 8. роли Саппорт Танк Дамагер

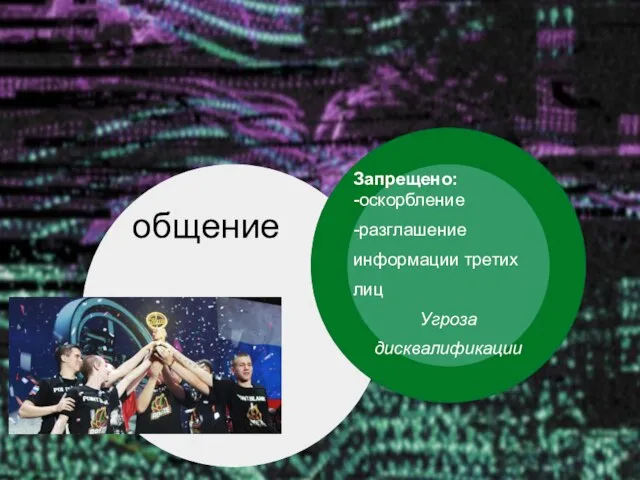

- 9. общение Запрещено: -оскорбление -разглашение информации третих лиц Угроза дисквалификации

- 10. Выводы Плюсы Минусы Заключение

- 11. Плюсы Заработок Знание английского Работа в команде

- 12. Минусы $ на оборудование $ на обучение Гиподинамия

- 14. Скачать презентацию

Комбинация данных из нескольких таблиц

Комбинация данных из нескольких таблиц Целевая рассылка Сенлер

Целевая рассылка Сенлер Модель информационной безопасности предприятия

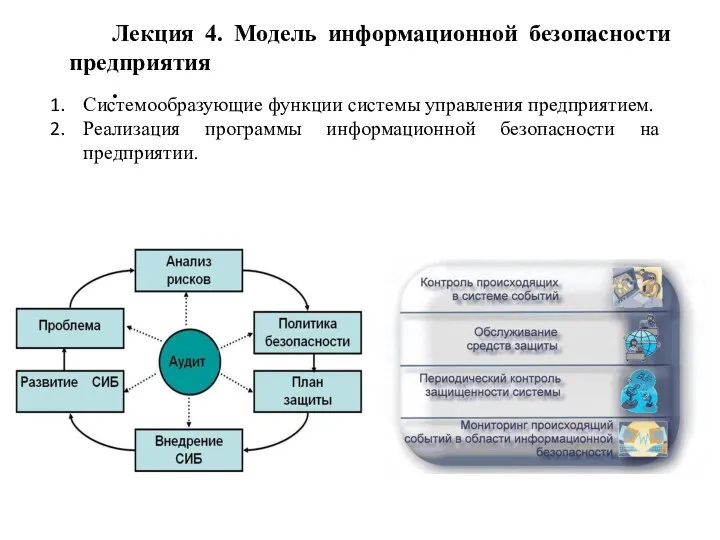

Модель информационной безопасности предприятия Городские сообщества Севастополя

Городские сообщества Севастополя Виды угроз компьютерной информации

Виды угроз компьютерной информации Компьютерный мир

Компьютерный мир Получении информации через компьютерные технологии

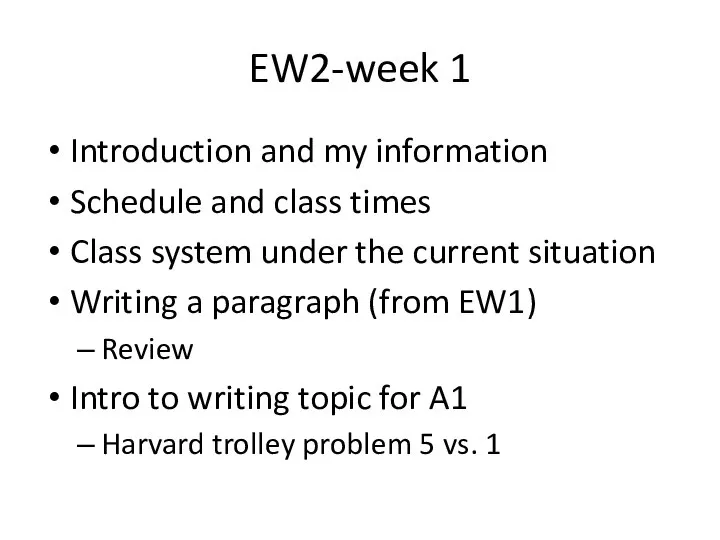

Получении информации через компьютерные технологии EW2-week 1

EW2-week 1 Система автоматического проектирования AutoСad (часть 1)

Система автоматического проектирования AutoСad (часть 1) Информационная безопасность компьютерных систем и сетей

Информационная безопасность компьютерных систем и сетей Количество путей в графе

Количество путей в графе Алгоритмы. Потенциометр. COM-порт

Алгоритмы. Потенциометр. COM-порт Машинное обучение на языке программирования Python

Машинное обучение на языке программирования Python Оптимизация обновления информационной базы. Информация для технических специалистов

Оптимизация обновления информационной базы. Информация для технических специалистов СУБД ACCESS. Создание таблиц, запросов. (Лекция 4-2)

СУБД ACCESS. Создание таблиц, запросов. (Лекция 4-2) Алгоритмический язык стрелок для создания циклического алгоритма

Алгоритмический язык стрелок для создания циклического алгоритма تطبيق أمانتي

تطبيق أمانتي Занятия Блокли

Занятия Блокли ТЕМА: «ОПЕРАТОР ВЫБОРА CASE»

ТЕМА: «ОПЕРАТОР ВЫБОРА CASE» Основы телекоммуникаций сетей. Технологии телекоммуникационных сети TCP/IP

Основы телекоммуникаций сетей. Технологии телекоммуникационных сети TCP/IP Основы логики

Основы логики Презентация на тему История развития отечественной вычислительной техники

Презентация на тему История развития отечественной вычислительной техники  Рисуем снежинку. Занятие по программе Paint

Рисуем снежинку. Занятие по программе Paint Использование внешних устройств, подключаемых к компьютеру, в учебных целях. Программное обеспечение внешних устройств

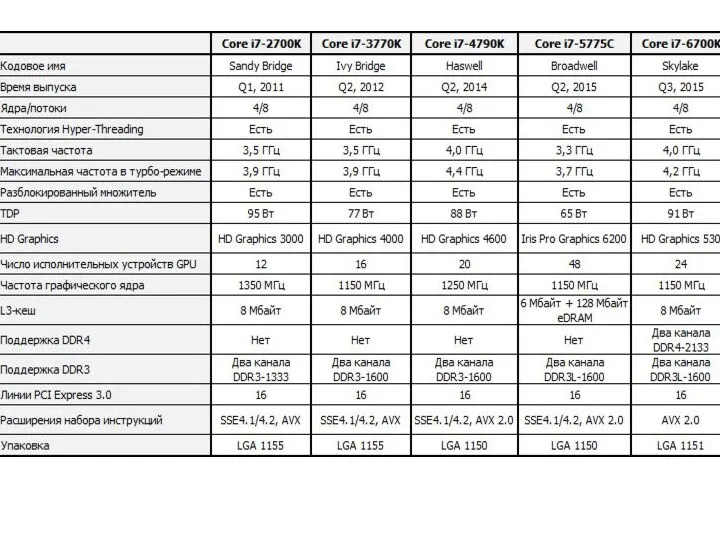

Использование внешних устройств, подключаемых к компьютеру, в учебных целях. Программное обеспечение внешних устройств SYSmark 2014. Тестирование процессоров

SYSmark 2014. Тестирование процессоров Анимированные ребусы

Анимированные ребусы Нарисуйте домик в стиле пиксел арт

Нарисуйте домик в стиле пиксел арт Команды ветвления

Команды ветвления