Содержание

- 2. Історія комп'ютерних вірусів Перша «епідемія» комп'ютерного вірусу сталася в 1986 році, коли вірус на ім'я Brain

- 3. Що таке комп'ютерний вірус? Комп'ютерний вірус - це невелика програма, що написана програмістом високої кваліфікації, здатна

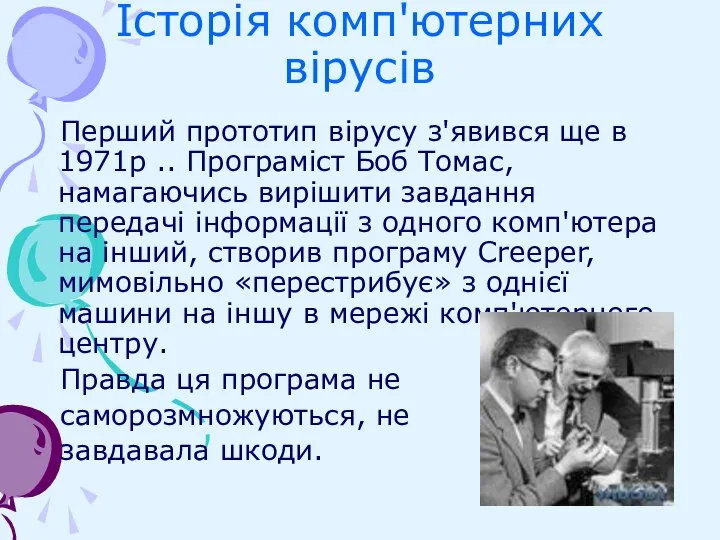

- 4. Історія комп'ютерних вірусів Перший прототип вірусу з'явився ще в 1971р .. Програміст Боб Томас, намагаючись вирішити

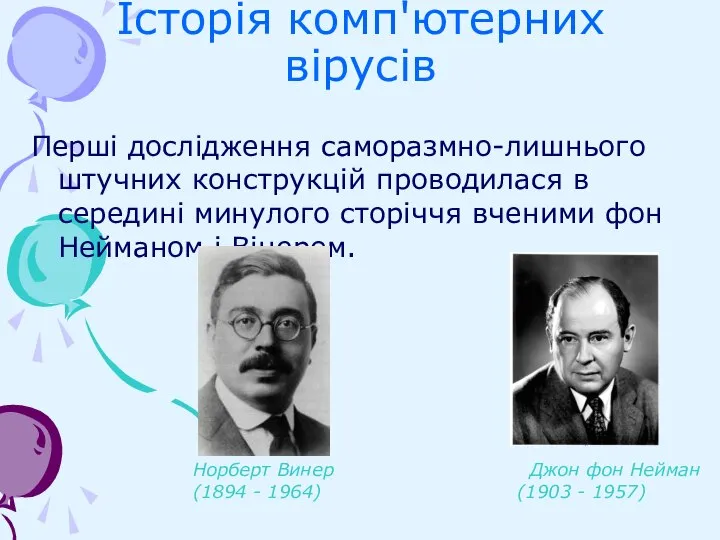

- 5. Історія комп'ютерних вірусів Перші дослідження саморазмно-лишнього штучних конструкцій проводилася в середині минулого сторіччя вченими фон Нейманом

- 6. Чим небезпечний комп'ютерний вірус? Після зараження комп'ютера вірус може активізуватися і почати виконувати шкідливі дії по

- 7. Ознаки зараження: загальне уповільнення роботи комп'ютера та зменшення розміру вільної оперативної пам'яті; деякі програми перестають працювати

- 8. Класифікація комп'ютерних вірусів

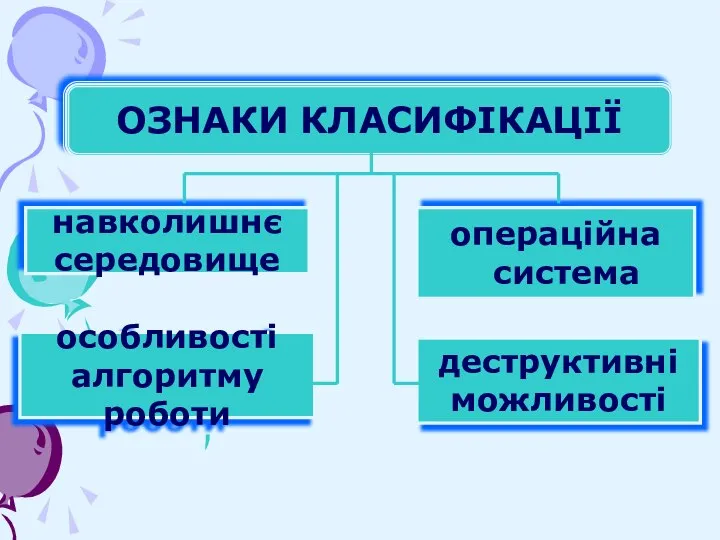

- 9. ОЗНАКИ КЛАСИФІКАЦІЇ навколишнє середовище операційна система особливості алгоритму роботи деструктивні можливості

- 10. завантажувальні Середовище проживання файлові мережеві макро

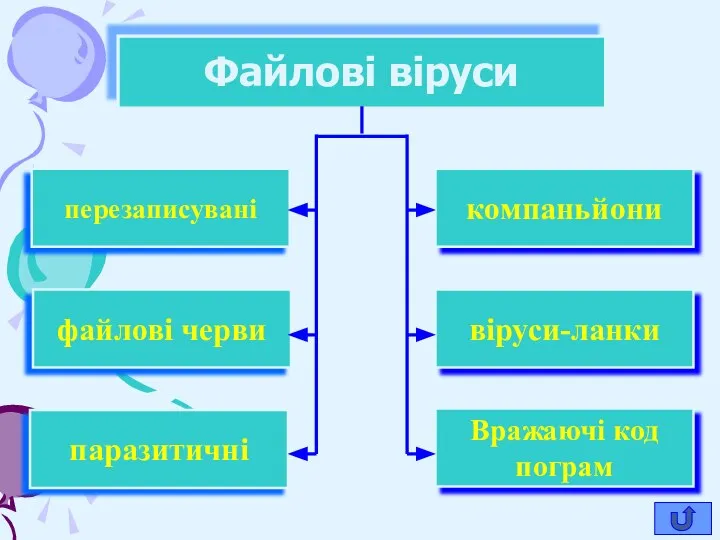

- 11. Файлові віруси Впроваджуються в програми і активізуються при їх запуску. Після запуску зараженої програмою можуть заражати

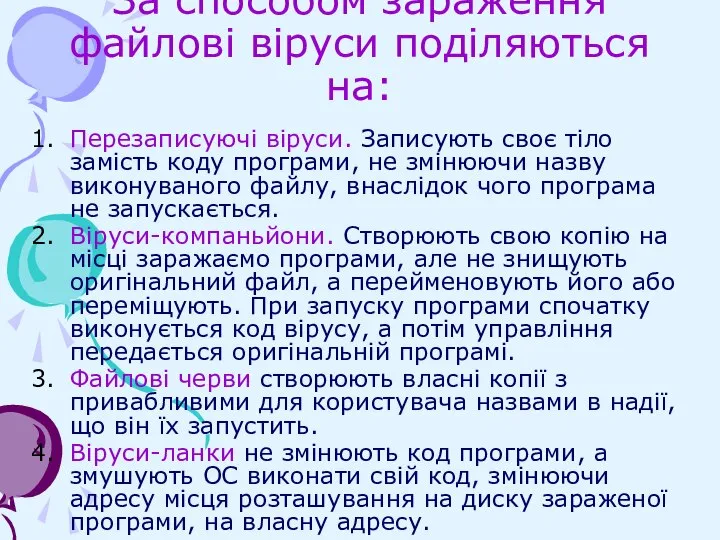

- 13. За способом зараження файлові віруси поділяються на: Перезаписуючі віруси. Записують своє тіло замість коду програми, не

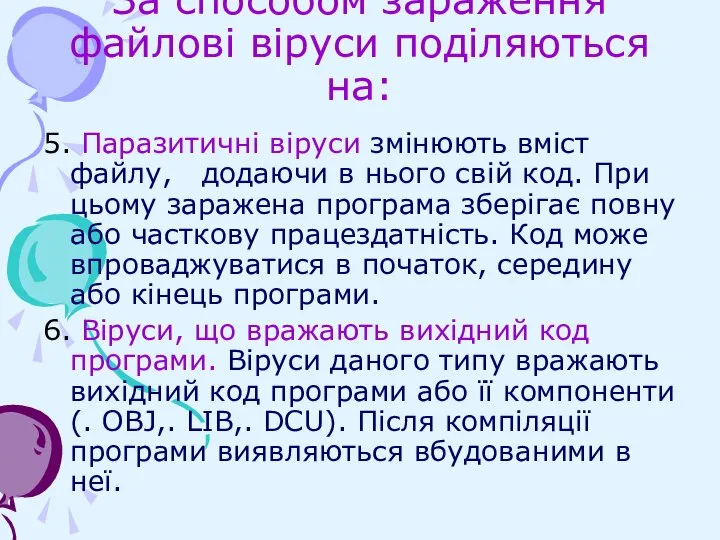

- 14. За способом зараження файлові віруси поділяються на: 5. Паразитичні віруси змінюють вміст файлу, додаючи в нього

- 15. Макровіруси Заражають файли документів, наприклад текстових. Після завантаження зараженого документа в текстовий редактор макровірус постійно присутня

- 16. Мережні віруси Можуть передавати по комп'ютерних мережах свій програмний код і запускати його на комп'ютерах, підключених

- 18. Мережні віруси Троянські програми. «Троянський кінь» вживається в значенні: таємний, підступний задум. Ці програми здійснюють різні

- 19. Мережні віруси Утиліти хакерів і інші шкідливі програми. До даної категорії відносяться: утиліти автоматизації створення вірусів,

- 21. Особливості алгоритму роботи Резидентний вірус при інфікуванні комп'ютера залишає в оперативній пам'яті свою резидентну частину, яка

- 22. Особливості алгоритму роботи Самошифрування і поліморфічність використовуються практично всіма типами вірусів для того, щоб максимально ускладнити

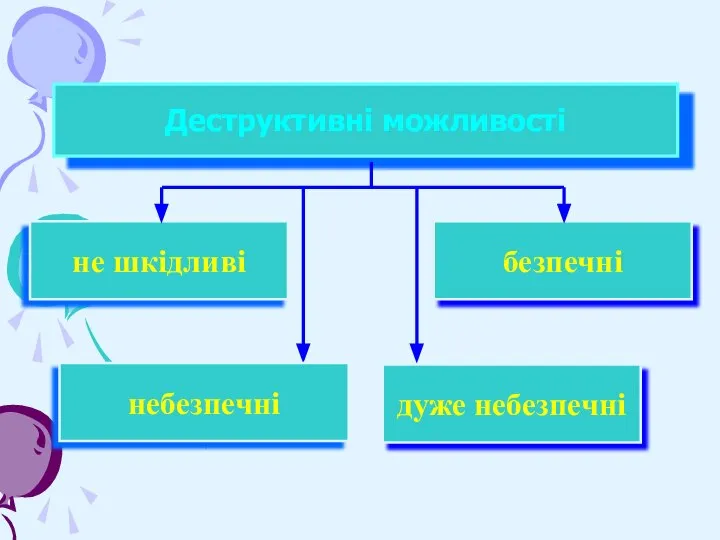

- 24. За деструктивним особливостям віруси можна розділити на: нешкідливі, тобто ніяк не впливають на роботу комп'ютера (крім

- 25. Глобальна мережа Internet Електронна пошта Локальна мережа Комп'ютери «Загального призначення» Піратське програмне забезпечення Ремонтні служби Знімні

- 26. Шляхи проникнення вірусів Глобальна мережа Internet Основним джерелом вірусів на сьогоднішній день є глобальна мережа Internet.

- 27. Шляхи проникнення вірусів Електронна пошта Зараз один з основних каналів розповсюдження вірусів. Звичайно віруси в листах

- 28. Шляхи проникнення вірусів Локальна мережа Третій шлях «швидкого зараження» - локальні мережі. Якщо не приймати необхідних

- 29. Шляхи проникнення вірусів Персональні комп'ютери «загального користування» Небезпеку становлять також комп'ютери, встановлені в навчальних закладах. Якщо

- 30. Захист локальних мереж Використання дистрибутивного ПО Резервне копіювання інформації Використання антивірусних програм Не запускати непро- вірені

- 31. Антивірусні програми

- 32. Шляхи проникнення вірусів Ремонтні служби Досить рідко, але досі цілком реально зараження комп'ютера вірусом при його

- 33. Критерії вибору антивірусних програм Надійність і зручність в роботі Якість виявлення вірусів Існування версій під всі

- 34. Антивірусна програма Комп'ютерний вірус Заражений файл Вилікуваний файл Не заражена програма ПРОЦЕС ЗАРАЖЕННЯ ВІРУСОМ ТА ЛІКУВАННЯ

- 36. Програми-лікарі Принцип роботи антивірусних сканерів заснований на перевірці файлів, секторів і системної пам'яті та пошуку в

- 37. Програми-детектори Принцип роботи антивірусних сканерів заснований на перевірці файлів, секторів і системної пам'яті та пошуку в

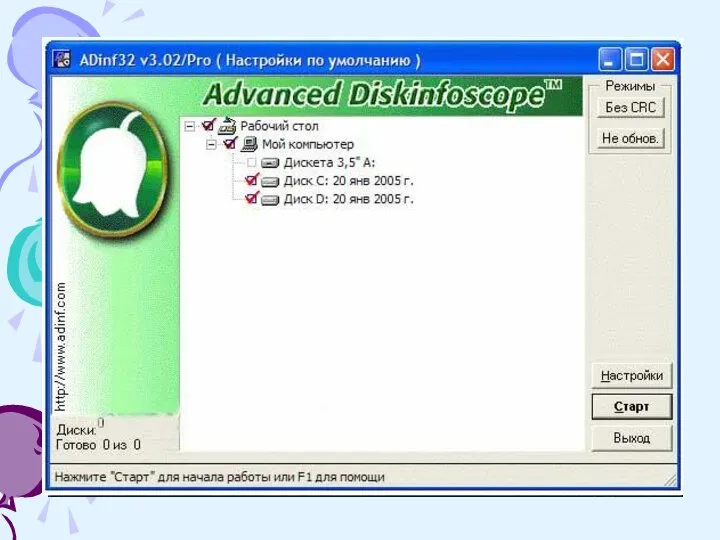

- 38. Програми-ревізори Принцип їх роботи полягає в підрахунку контрольних сум для присутніх на диску файлів / системних

- 39. Програми-фільтри Антивірусні блокувальники - це резидентні програми, що перехоплюють «вирусо-небезпечні» ситуації і що повідомляють про це

- 40. Програми-вакцини Іммунізатори діляться на два типи: іммунізатори, що повідомляють про зараження, і іммунізатори, блокуючі зараження яким-небудь

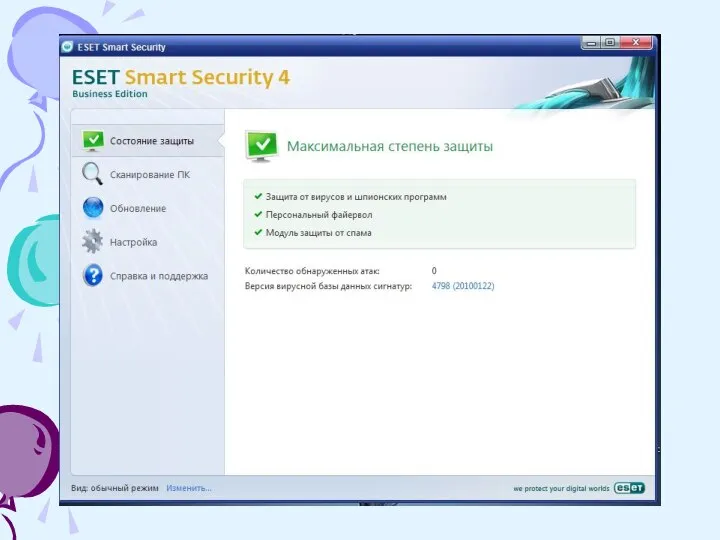

- 44. Можливості програми Антивірус Касперського захист від вірусів, троянських програм і черв'яків; захист від шпигунських, рекламних та

- 46. Скачать презентацию

Лекция 4

Лекция 4 Кооперация процессов и основные аспекты ее логической организации

Кооперация процессов и основные аспекты ее логической организации Лингвистические особенности электронного общения на примере социальных сетей

Лингвистические особенности электронного общения на примере социальных сетей Актуальность и значимость копирайтинга в современном мире

Актуальность и значимость копирайтинга в современном мире Персональные ЭВМ

Персональные ЭВМ Эволюция интеллектуальных систем управления

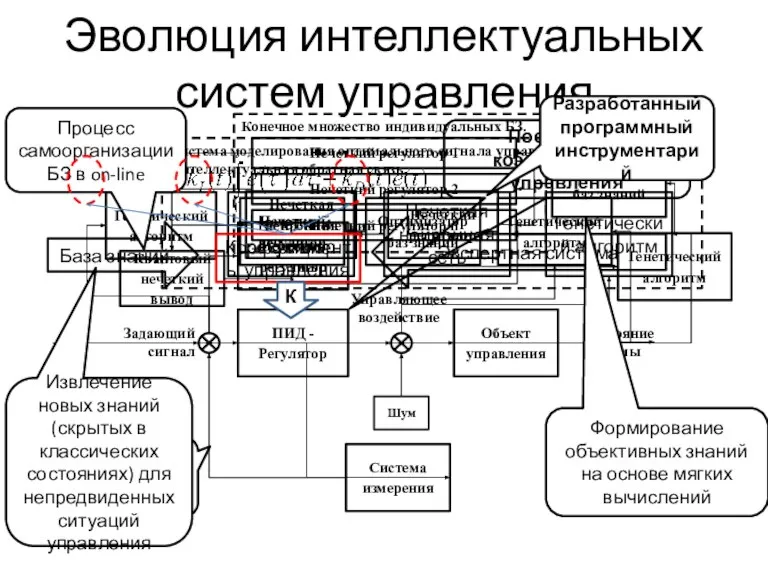

Эволюция интеллектуальных систем управления Установка и настройка серверов DNS, WINS, DHCP

Установка и настройка серверов DNS, WINS, DHCP Знакомимся с компьютером (технология). 3 класс

Знакомимся с компьютером (технология). 3 класс Сравнение DLP систем

Сравнение DLP систем Презентация на тему Применение телекоммуникаций в современной жизни

Презентация на тему Применение телекоммуникаций в современной жизни  Функции и процедуры Функции и процедуры Инструмент структурирования программ Два типа подпрограмм Описание Локальные и глобал

Функции и процедуры Функции и процедуры Инструмент структурирования программ Два типа подпрограмм Описание Локальные и глобал Линейные алгоритмы

Линейные алгоритмы Создание YouTube-канала о жизни школы

Создание YouTube-канала о жизни школы 10u-2c_Кодирование-III

10u-2c_Кодирование-III Основные понятия ООП

Основные понятия ООП Инструкция LearningApps

Инструкция LearningApps Онлайн-доска Padlet

Онлайн-доска Padlet Работа с интернет - магазином, интернет - СМИ, интернет турагентством, интернет - библиотекой

Работа с интернет - магазином, интернет - СМИ, интернет турагентством, интернет - библиотекой Печать документов при работе из ФГИС ЕГР ЗАГС

Печать документов при работе из ФГИС ЕГР ЗАГС Передача информации в компьютерных сетях. Итоговое тестирование

Передача информации в компьютерных сетях. Итоговое тестирование Элементы языка SQL

Элементы языка SQL Информационное моделирование

Информационное моделирование Теория автоматов и формальных языков. Лекция 1

Теория автоматов и формальных языков. Лекция 1 Идея подхода

Идея подхода Электронные таблицы Excel

Электронные таблицы Excel Интернет – СМИ

Интернет – СМИ Аппаратное ПК

Аппаратное ПК Общие принципы цифровой подписи

Общие принципы цифровой подписи