Содержание

- 2. ЦЕЛЬ Предотвращение ущерба из-за утечки информации нарушения работоспособности системы несанкционариованного воздействия

- 3. ЗАЩИТА УПРАВЛЕНИЕ КОНТРОЛЬ ЗАДАЧИ НАЗНАЧЕНИЕ ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

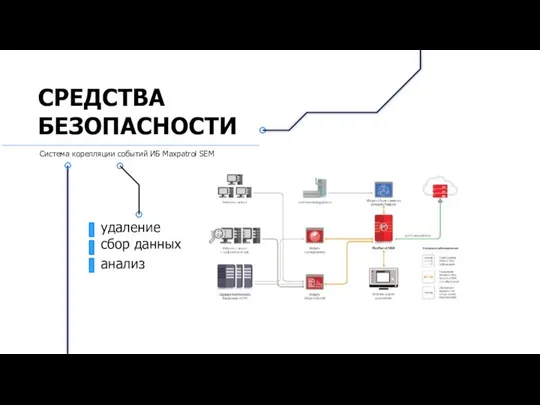

- 4. СРЕДСТВА БЕЗОПАСНОСТИ удаление сбор данных анализ Система корелляции событий ИБ Maxpatrol SEM

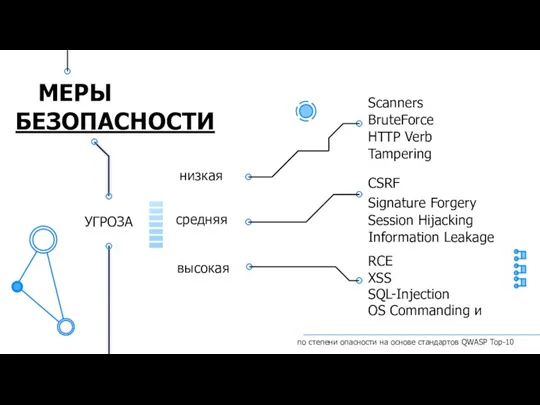

- 5. низкая высокая по степени опасности на основе стандартов QWASP Top-10 средняя RCE XSS SQL-Injection OS Commanding

- 7. Скачать презентацию

Свинограм

Свинограм Лекция 1

Лекция 1 Системы счисления. Математические основы информатики

Системы счисления. Математические основы информатики Модель Захмана

Модель Захмана Система управления НТД и требованиями. Техэксперт

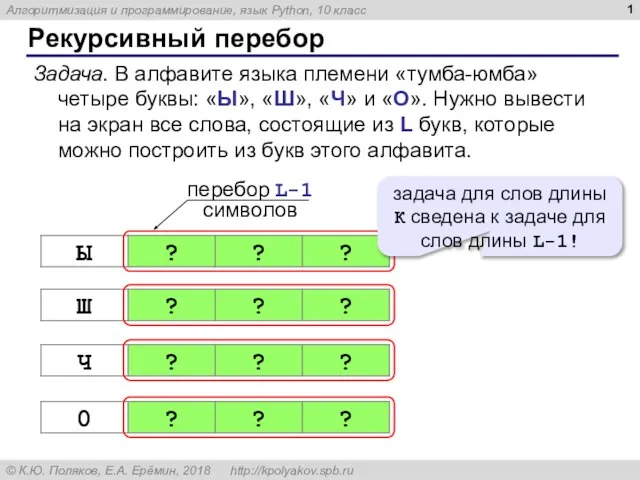

Система управления НТД и требованиями. Техэксперт Рекурсивный перебор. Алгоритмизация и программирование, язык Python

Рекурсивный перебор. Алгоритмизация и программирование, язык Python Цвета. Урок 10

Цвета. Урок 10 Вычисление площади поверхности конуса в табличном процессоре MS Excel

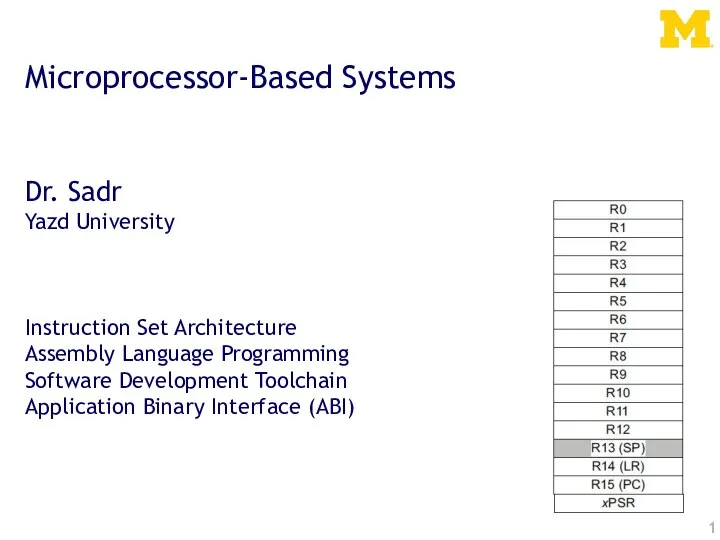

Вычисление площади поверхности конуса в табличном процессоре MS Excel Microprocessor-Based Systems

Microprocessor-Based Systems Текстовый редактор

Текстовый редактор Комплектование документного фонда в библиотеке

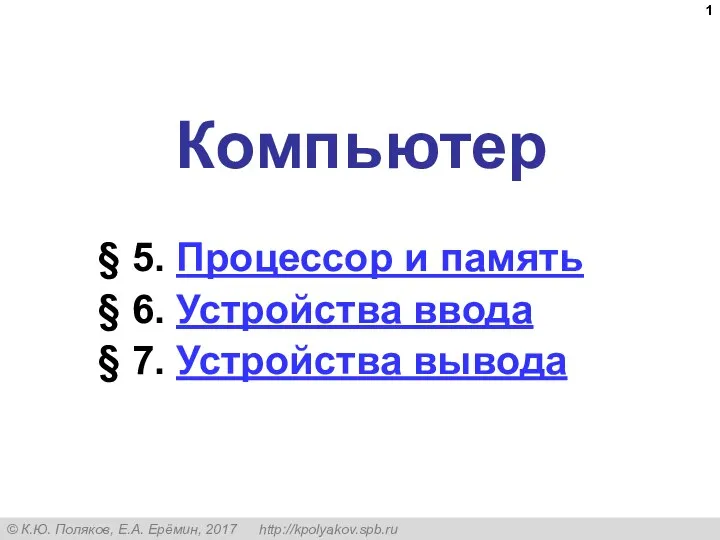

Комплектование документного фонда в библиотеке Компьютер. Процессор и память. Устройства ввода. Устройства вывода

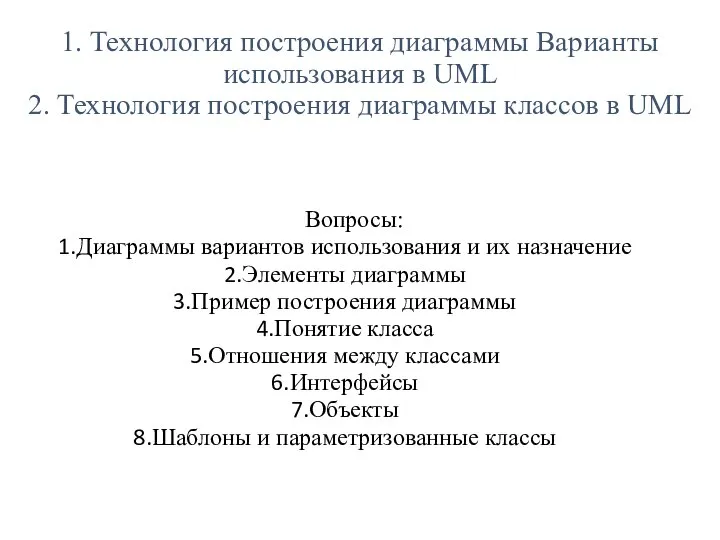

Компьютер. Процессор и память. Устройства ввода. Устройства вывода Технология построения диаграммы Варианты использования в UML

Технология построения диаграммы Варианты использования в UML Мой графический редактор

Мой графический редактор Эффективные мобильные приложения для изучения английского языка

Эффективные мобильные приложения для изучения английского языка Cети ЦВМ - системообразующий элемент сложных технических систем

Cети ЦВМ - системообразующий элемент сложных технических систем Адресация в интернете

Адресация в интернете Сообщение по методу Цезаря

Сообщение по методу Цезаря Исследователи читальных залов: готовность к новым технологиям и краудсорсингу

Исследователи читальных залов: готовность к новым технологиям и краудсорсингу Уровневая модель ISO

Уровневая модель ISO Услуги компьютерных сетей. Удаленная база данных

Услуги компьютерных сетей. Удаленная база данных Сети, их виды. Топология сетей. Лекция 5

Сети, их виды. Топология сетей. Лекция 5 Обработка фото в Lightroom

Обработка фото в Lightroom Растровая и векторная графика

Растровая и векторная графика Анализ соцсети

Анализ соцсети Тест по информатике

Тест по информатике Разработка дополнительного программного модуля для конфигурации 1с предприятие

Разработка дополнительного программного модуля для конфигурации 1с предприятие Презентація (1)

Презентація (1)