Содержание

- 2. Содержание Симметричные шифры Классификация симметричных шифров Принцип Кирхгофа Условия стойкости Блочные шифры Архитектура блочных шифров Перестановки

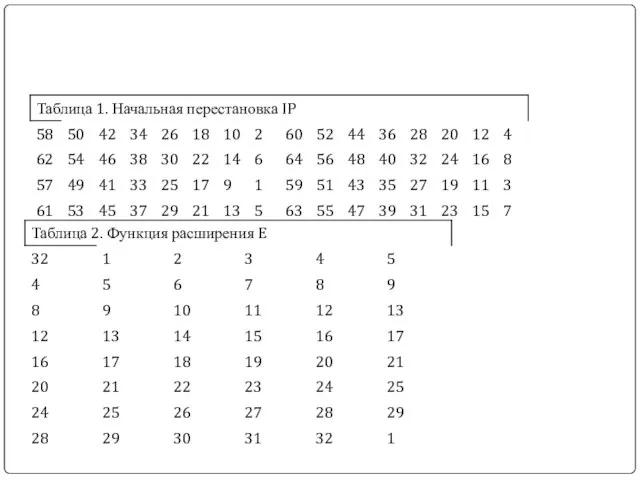

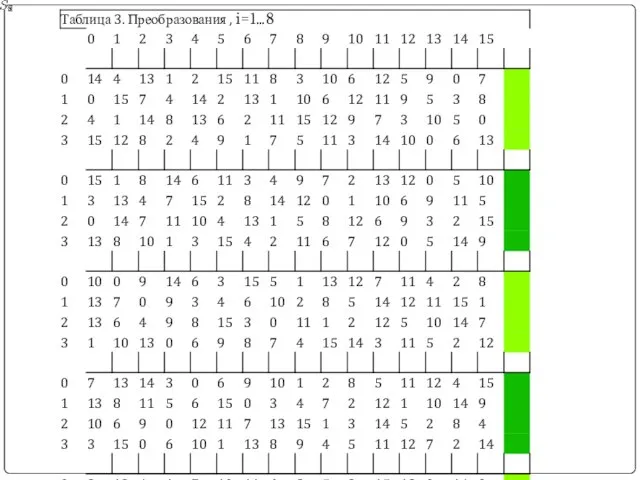

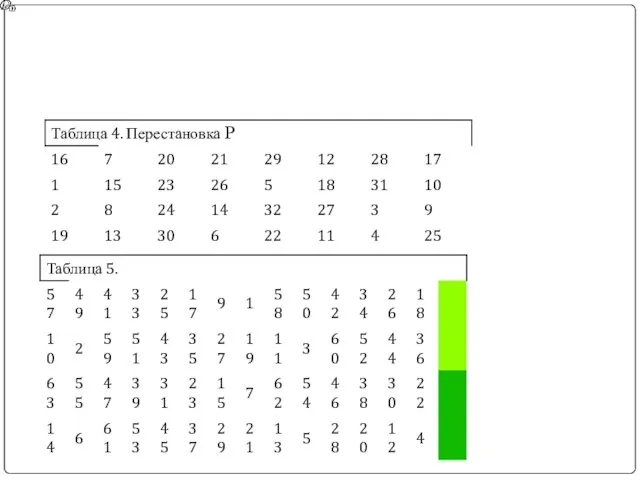

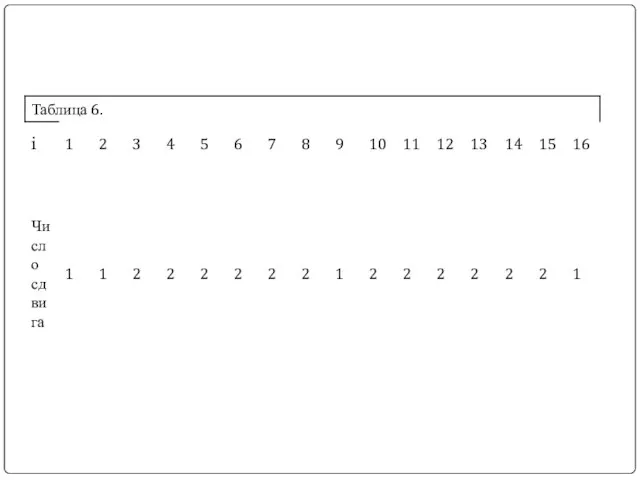

- 3. Содержание Алгоритм DES Описание Общая схема Раундовая функция Выработка подключей Режимы шифрования Режим ECB Режим CBC

- 4. Симметричные шифры Одно-ключевые (симметричные) шифры –криптографические алгоритмы процессы за- и расшифровывание в которых отличаются лишь порядком

- 5. Классификация… Требования, предъявляемые к практическим симметричным алгоритмам шифрования: шифр должен быть технически применим для закрытия массивов

- 6. Классификация шифров В блочных шифрах результат зашифрования очередного блока зависит только от него самого и не

- 7. Классификация шифров К потоковым шифрам также относится важный частный случай, когда результат зашифрования очередного блока зависит

- 8. Принцип Кирхгофа Шифр – параметризованный алгоритм, состоящий из процедурной части, и параметров — различных элементов данных,

- 9. Принцип Кирхгофа Следствия: разглашение конкретного шифра (алгоритма и ключа) не приводит к необходимости полной замены реализации

- 10. Условия стойкости Условия стойкости блочного шифра (по К. Шеннону) : рассеивание – один бит исходного текста

- 11. Условия стойкости Если шифр обладает обоими указанными свойствами, то любые изменения в блоке открытых данных приведут

- 12. Блочные шифры Если известен закон распределения блоков открытого текста, то, проанализировав статистику блоков шифротекста, можно установить

- 13. Архитектура… Шифр обычно составляют из более простых шифрующих преобразований. Простое шифрующие преобразование – преобразование, которое реализуется

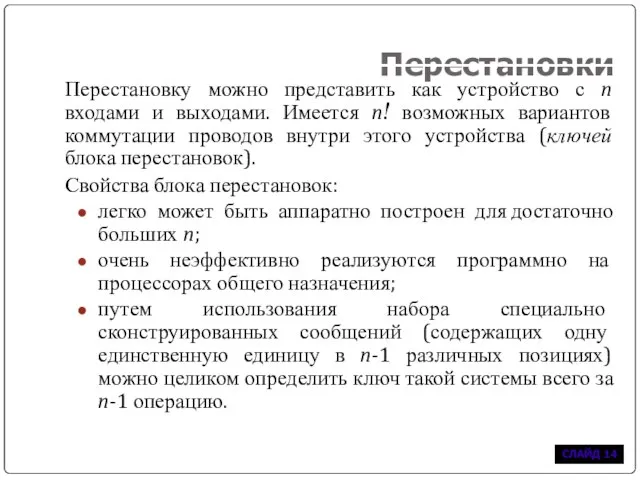

- 14. Перестановки Перестановку можно представить как устройство с n входами и выходами. Имеется n! возможных вариантов коммутации

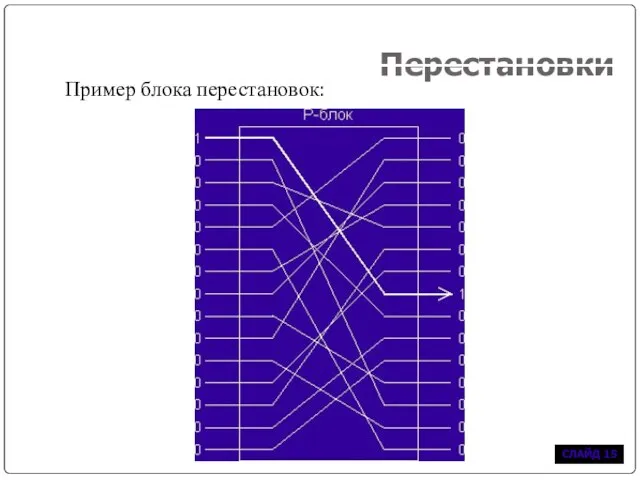

- 15. Перестановки Пример блока перестановок: СЛАЙД

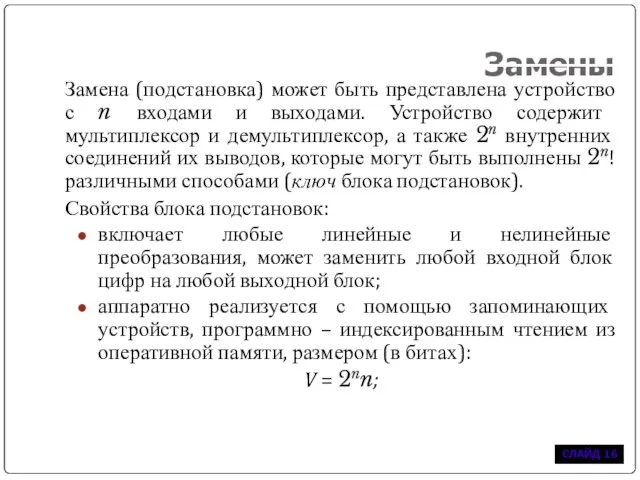

- 16. Замены Замена (подстановка) может быть представлена устройство с n входами и выходами. Устройство содержит мультиплексор и

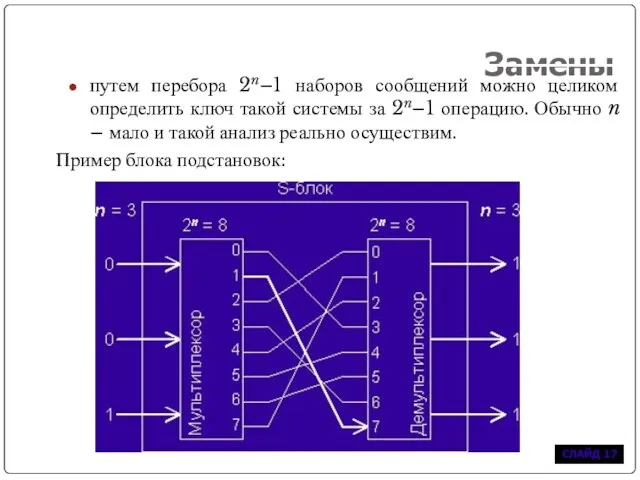

- 17. Замены путем перебора 2n–1 наборов сообщений можно целиком определить ключ такой системы за 2n–1 операцию. Обычно

- 18. Функциональные… Функциональные преобразования — унарные и бинарные логические и арифметические операции, реализуемые аппаратно логическими схемами, программно

- 19. Пример составной системы Составная шифрующая система объединяет S-блоки и P-блоки в единую конструкцию. P-блоки имеют большое

- 20. Пример составной системы Сложность вскрытия составной шифрующей системы, составленной из относительно простых блоков преобразований, будет намного

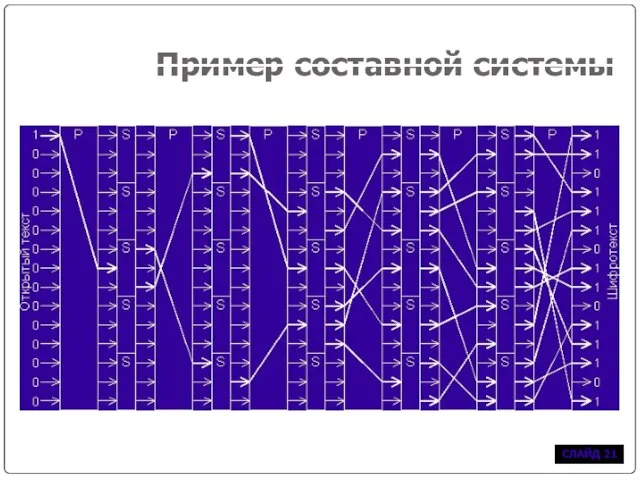

- 21. Пример составной системы СЛАЙД

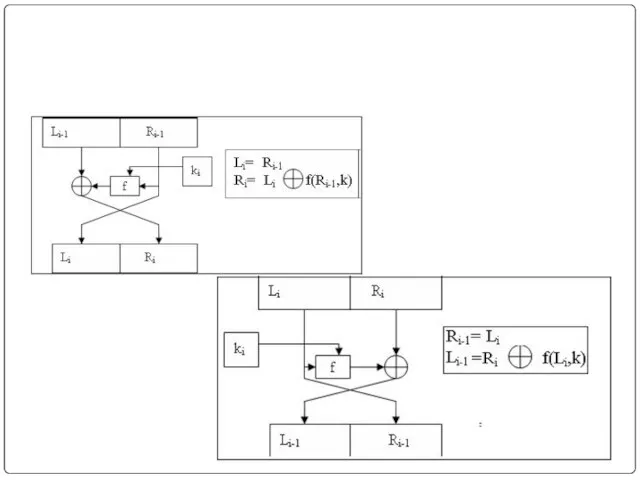

- 22. Сети Файстеля В сети Файстеля шифрование блока данных осуществляется путем поочередного преобразования двух подблоков данных с

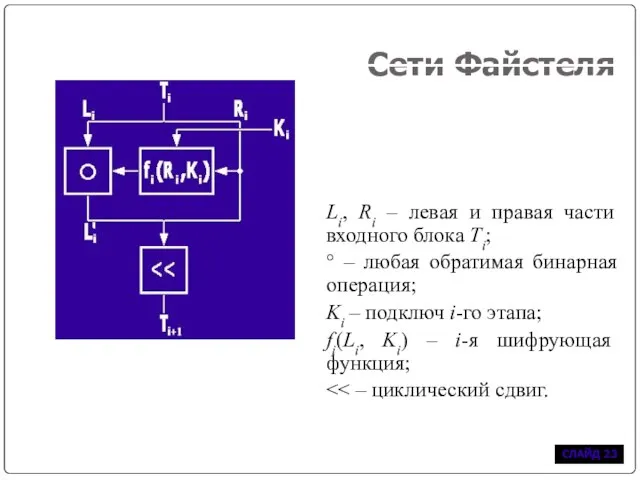

- 23. Сети Файстеля СЛАЙД Li, Ri – левая и правая части входного блока Ti; ° – любая

- 25. Сети Файстеля Если последовательность раундовых функций палиндромиальна (т.е. если f1 = fn, f2 = fn—1, f⎣n/2⎦

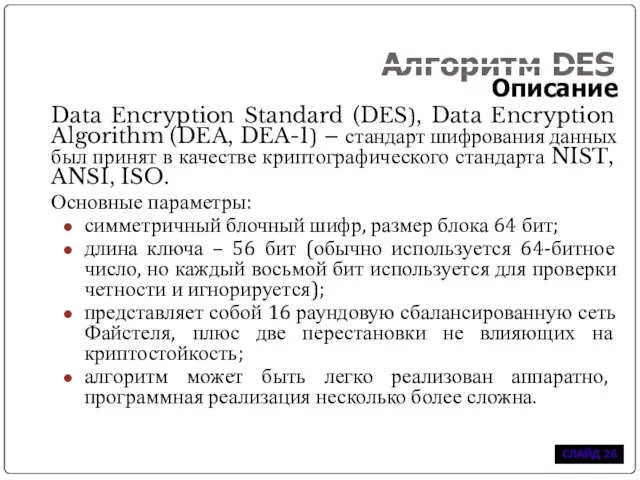

- 26. Алгоритм DES Описание Data Encryption Standard (DES), Data Encryption Algorithm (DEA, DEA-1) – стандарт шифрования данных

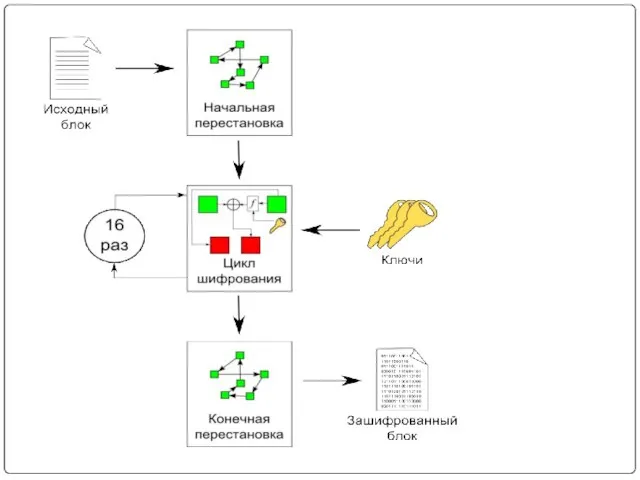

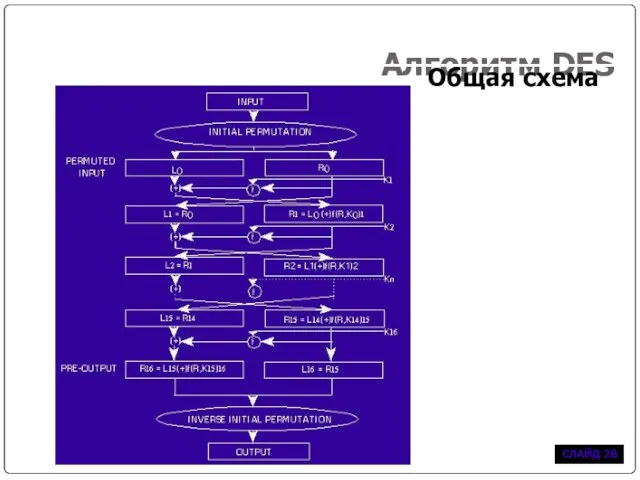

- 28. Алгоритм DES Общая схема СЛАЙД

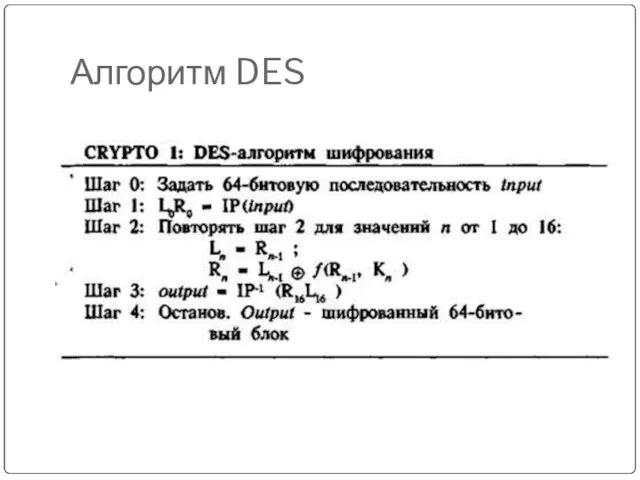

- 29. Алгоритм DES

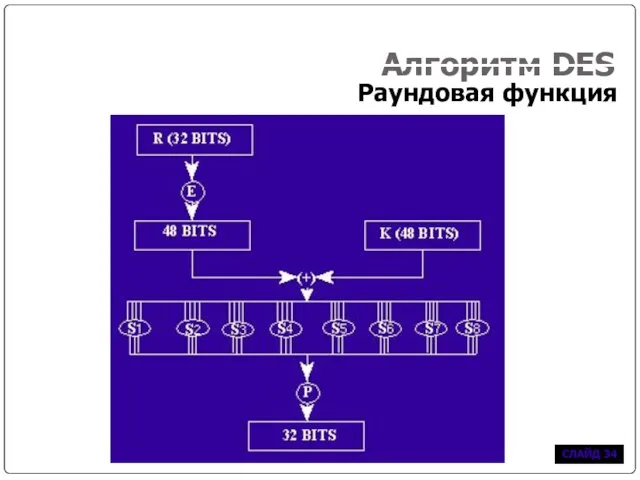

- 34. Алгоритм DES Раундовая функция СЛАЙД

- 36. Алгоритм DES Выработка подключей СЛАЙД

- 37. Режимы шифрования Режим шифрования (криптографический режим) обычно объединяет базовый шифр, какую-либо обратную связь и ряд простых

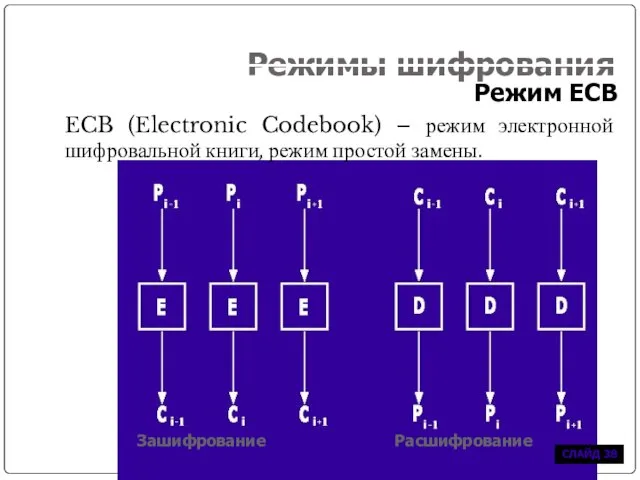

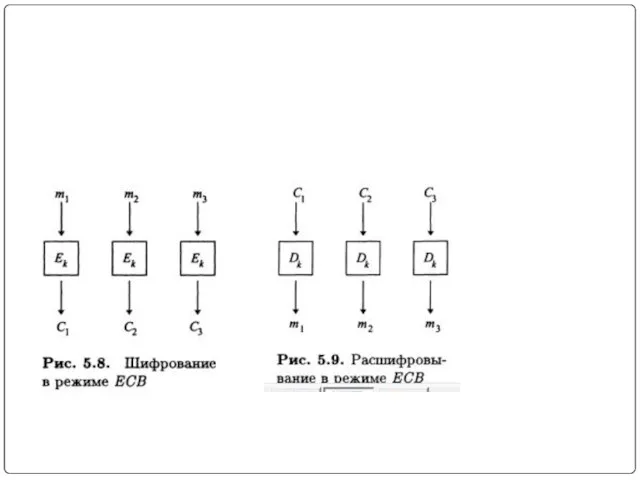

- 38. Режимы шифрования Режим ECB ECB (Electronic Codebook) – режим электронной шифровальной книги, режим простой замены. СЛАЙД

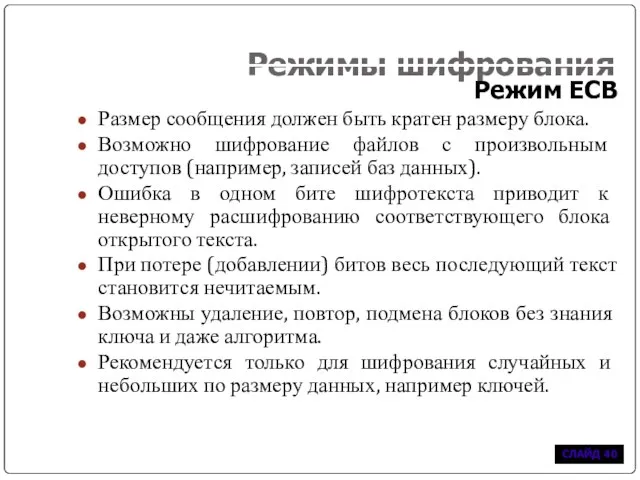

- 40. Режимы шифрования Режим ECB Размер сообщения должен быть кратен размеру блока. Возможно шифрование файлов с произвольным

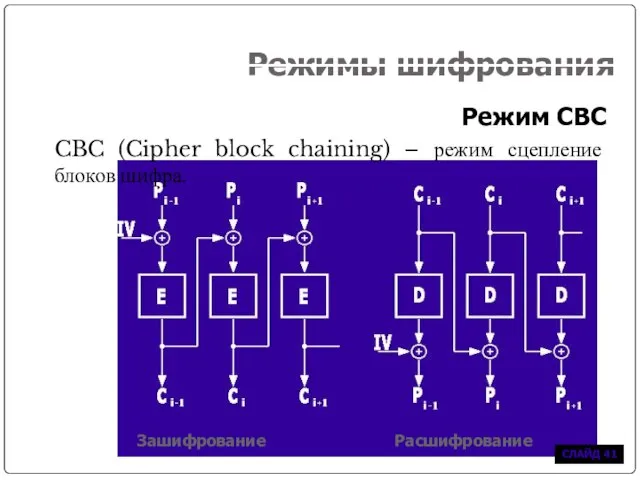

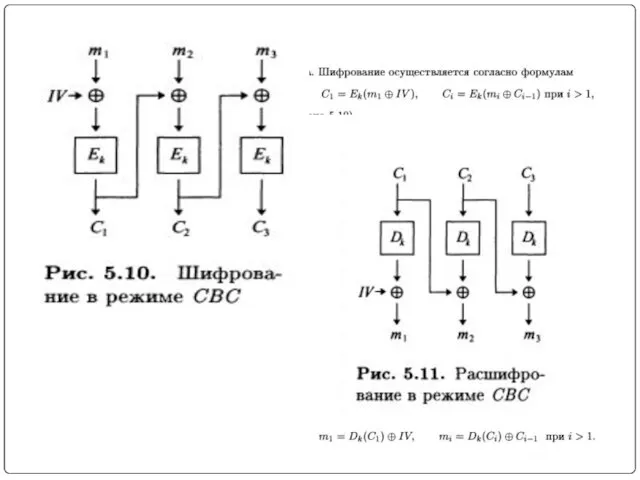

- 41. Режимы шифрования Режим CBC CBC (Cipher block chaining) – режим сцепление блоков шифра. СЛАЙД Зашифрование Расшифрование

- 43. Режимы шифрования Режим CBC Размер сообщения должен быть кратен размеру блока. Шифрование каждого блока зависит от

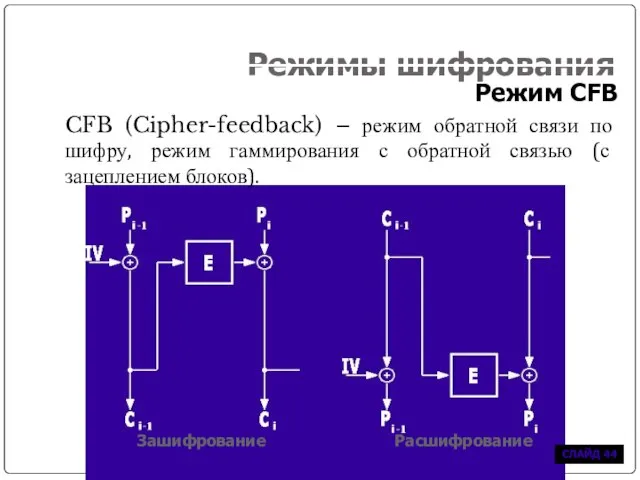

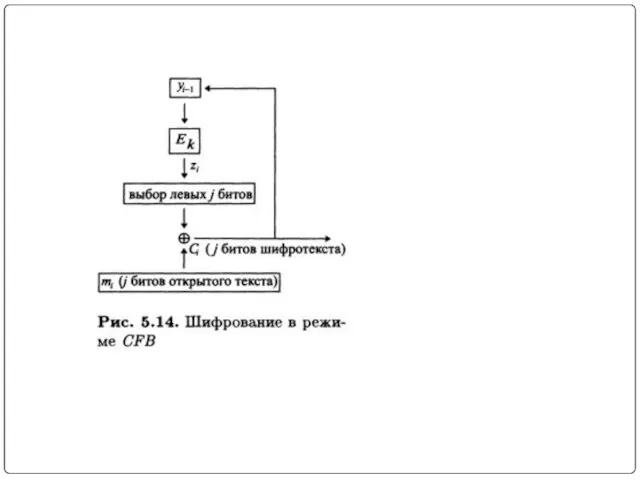

- 44. Режимы шифрования Режим CFB CFB (Cipher-feedback) – режим обратной связи по шифру, режим гаммирования с обратной

- 46. Режимы шифрования Режим CFB Единица зашифрованных данных может быть меньше размера блока шифра. Шифрование каждого блока

- 47. Режимы шифрования Режим CFB Возможна подмена последних битов сообщения. Рекомендуется использовать для шифрования разреженного потока данных,

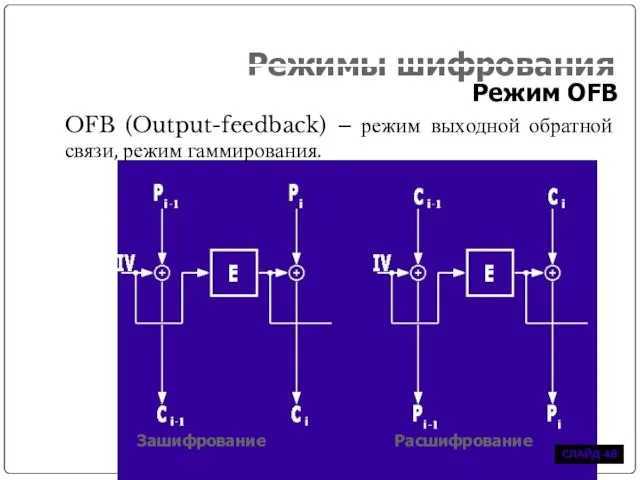

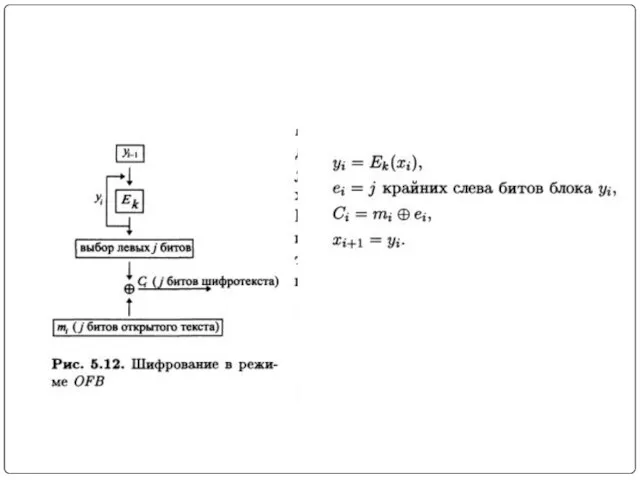

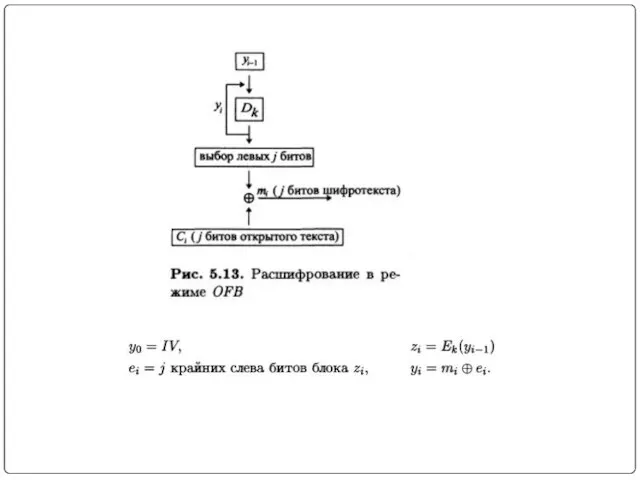

- 48. Режимы шифрования Режим OFB OFB (Output-feedback) – режим выходной обратной связи, режим гаммирования. СЛАЙД Зашифрование Расшифрование

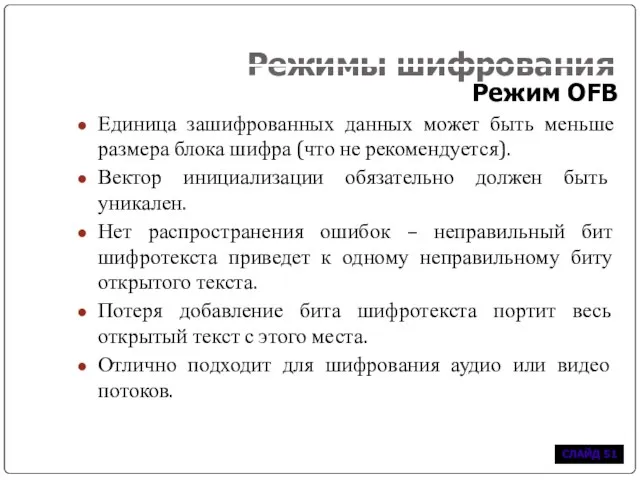

- 51. Режимы шифрования Режим OFB Единица зашифрованных данных может быть меньше размера блока шифра (что не рекомендуется).

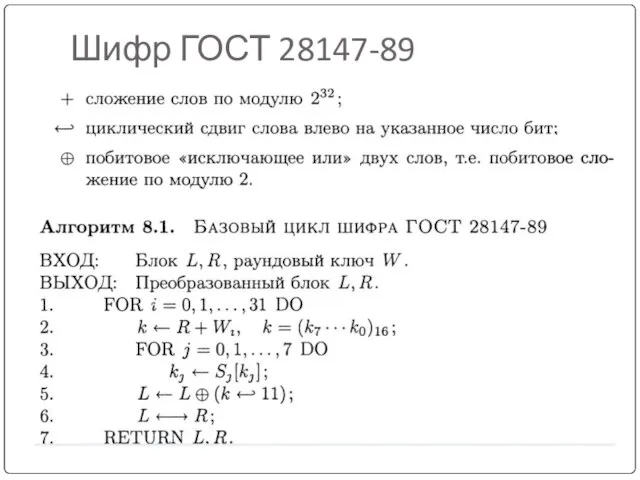

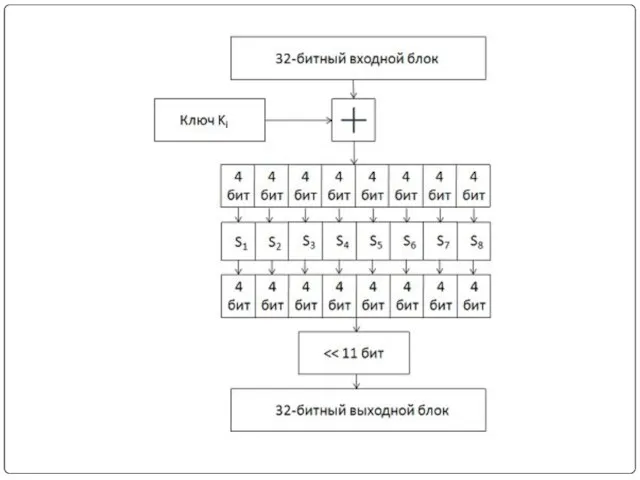

- 52. Шифр ГОСТ 28147-89

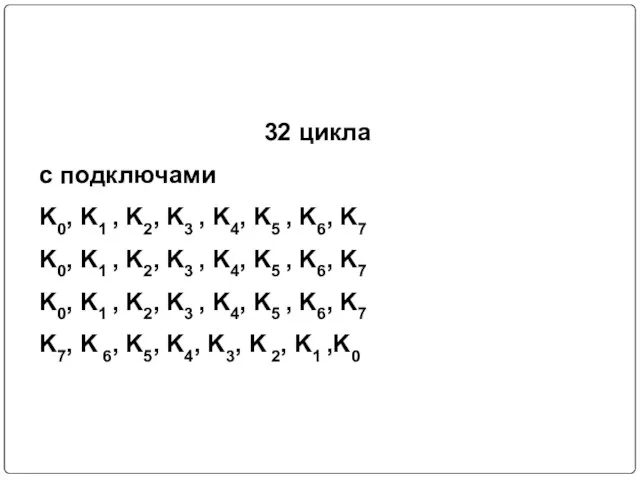

- 54. 32 цикла с подключами K0, K1 , K2, K3 , K4, K5 , K6, K7 K0,

- 55. Заключение Все современные надежные шифры являются составными, то есть строятся из большого числа относительно несложных шифрующих

- 56. Заключение Наиболее простой и популярный способ создать шифрующие структуры называются сетями Файстеля. Для использование на раундах

- 57. Литература Шнайер Б. Прикладная криптография. [http://ssl.stu.neva.ru/psw/crypto/appl_rus/] Menezes A., van Oorschot P., Vanstone S. Handbook of Applied

- 58. Литература Файстель Х. Криптография и компьютерная безопасность. [http://www.enlight.ru/crypto/articles/feistel/feist_0.htm] Шеннон К. Теория связи в секретных системах [http://www.enlight.ru/crypto/articles/shannon/shann_i.htm]

- 60. Скачать презентацию

![Литература Шнайер Б. Прикладная криптография. [http://ssl.stu.neva.ru/psw/crypto/appl_rus/] Menezes A., van Oorschot P., Vanstone](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/886111/slide-56.jpg)

![Литература Файстель Х. Криптография и компьютерная безопасность. [http://www.enlight.ru/crypto/articles/feistel/feist_0.htm] Шеннон К. Теория связи](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/886111/slide-57.jpg)

Использование информационных и коммуникационных технологий в учебном процессе

Использование информационных и коммуникационных технологий в учебном процессе Элементы алгебры логики

Элементы алгебры логики Копирование фрагментов. Графический редактор Paint

Копирование фрагментов. Графический редактор Paint ОСНОВЫ HTML. ПРОСТЫЕ ТЕГИ

ОСНОВЫ HTML. ПРОСТЫЕ ТЕГИ Массовая оптимизация запросов PostgreSQL – explain.sbis.ru

Массовая оптимизация запросов PostgreSQL – explain.sbis.ru Тема №6 Скрытие данных. Занятие №3/4 Встраивание информации за счет изменения времени задержки эхо-сигнала

Тема №6 Скрытие данных. Занятие №3/4 Встраивание информации за счет изменения времени задержки эхо-сигнала ВК – В Контакте

ВК – В Контакте История развития Интернета

История развития Интернета Компьютерные вирусы и антивирусные программы

Компьютерные вирусы и антивирусные программы Информатика. Алгоритмы

Информатика. Алгоритмы Архитектура современной ЭВМ. Состав и характеристики комплектующих современного персонального компьютера

Архитектура современной ЭВМ. Состав и характеристики комплектующих современного персонального компьютера Объект, Виды объектов

Объект, Виды объектов Презентация "Создание презентаций на ПК" - скачать презентации по Информатике

Презентация "Создание презентаций на ПК" - скачать презентации по Информатике MeisterTask — онлайн-сервис для управления задачами/проектами

MeisterTask — онлайн-сервис для управления задачами/проектами Презентация на тему Компьютерные сети. Адресация в Internet

Презентация на тему Компьютерные сети. Адресация в Internet  633274

633274 Введение в CSS.спецификация CSS. Связь стилей с WEB-страницей

Введение в CSS.спецификация CSS. Связь стилей с WEB-страницей Тестовая документация

Тестовая документация Охарактеризовать одну из социальных сетей

Охарактеризовать одну из социальных сетей Роль материаловедения в графическом дизайне

Роль материаловедения в графическом дизайне История развития компьютерной техники

История развития компьютерной техники Структурное моделирование и проектирование

Структурное моделирование и проектирование Поколения ЭВМ

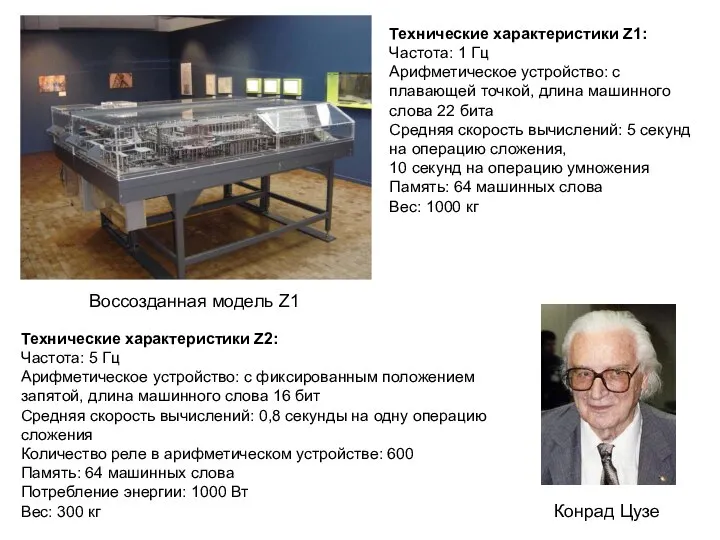

Поколения ЭВМ Язык программирования Go

Язык программирования Go Термины РМД в SQL

Термины РМД в SQL Внутренняя поисковая оптимизация

Внутренняя поисковая оптимизация Принцип программного управления компьютером. Лекция № 2

Принцип программного управления компьютером. Лекция № 2 Презентация на тему Электронная почта

Презентация на тему Электронная почта