Содержание

- 2. Выяснить, существует ли проблема вирусов для мобильных телефонов и как относятся к этой проблеме владельцы сотовых

- 3. Задачи: Провести анализ литературы, для изучения проблемы мобильных вирусов. Выяснить, что такое мобильные вирусы? Есть ли

- 4. Практическое применение: заключается в том, чтобы помочь учащимся научиться различать мобильные вирусы, защищаться от заражения телефона.

- 5. Можно предположить, что мобильные вирусы существуют, и они могут повлиять на работоспособность мобильных телефонов. Гипотеза:

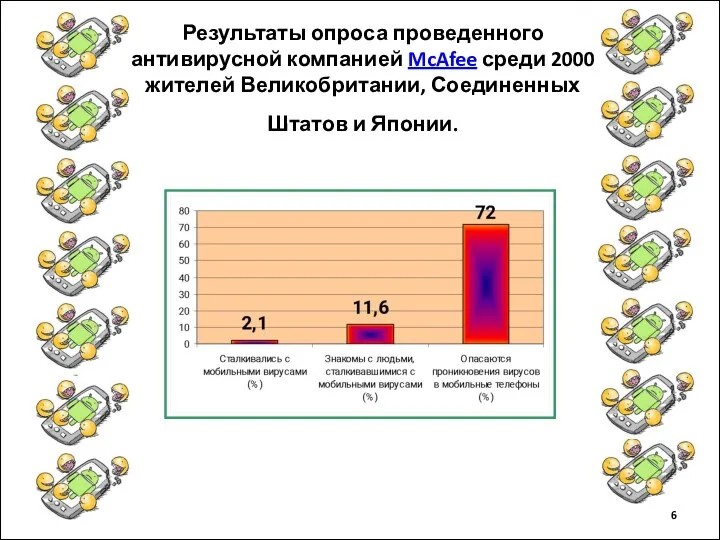

- 6. Результаты опроса проведенного антивирусной компанией McAfee среди 2000 жителей Великобритании, Соединенных Штатов и Японии.

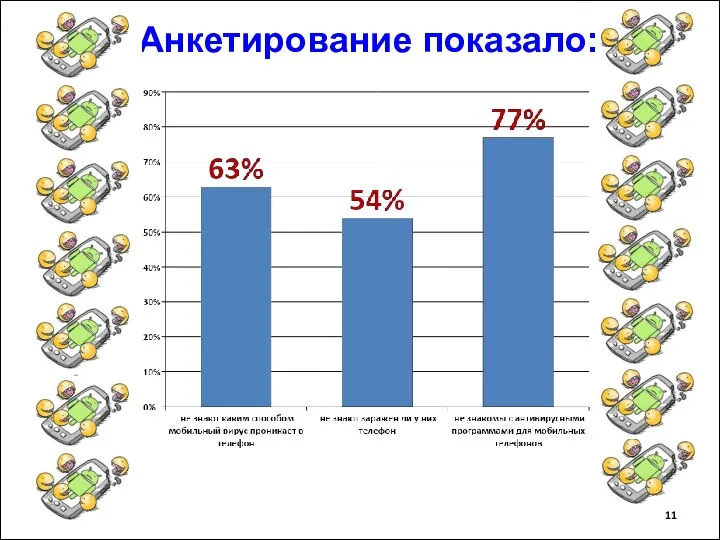

- 11. Анкетирование показало:

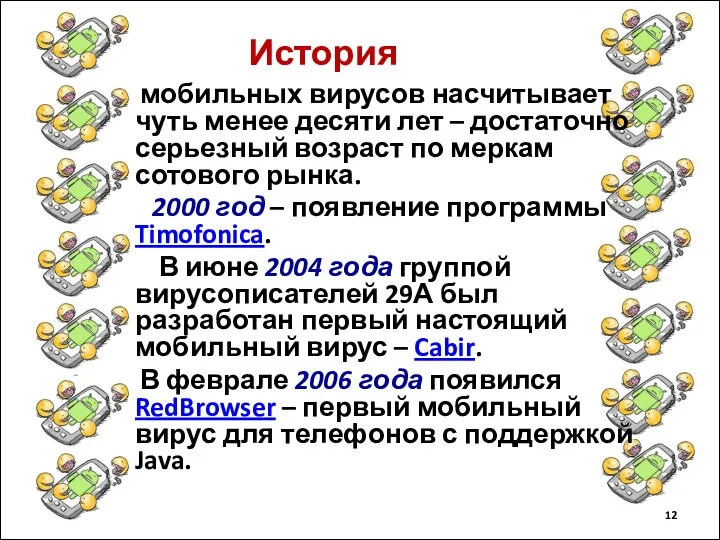

- 12. мобильных вирусов насчитывает чуть менее десяти лет – достаточно серьезный возраст по меркам сотового рынка. 2000

- 13. Вирус для сотового телефона представляет собой приложение, которое маскируется под какую-нибудь игру или завлекательный интернет-файл. После

- 14. Вирус-червь Cabir Вирус CommWarrior Вирус-Шпион Flexispy Кросс-платформенный вирус Cxover Вирус-троян RedBrowser Вирус-троян Webster Червивое разнообразие

- 15. Вирус-червь Cabir Первый вирус для сотовых телефонов был обнаружен в 2004 году, и со временем под

- 16. Вирус-Шпион Flexispy В апреле 2010 года была обнаружена коварная программа Flexispy, продававшаяся через Интернет за 50

- 17. Вирус CommWarrior В 2005 году появился более опасный вирус, чем Cabir. Его назвали CommWarrior. Эта программа

- 18. Вирус-троян Webster Вслед за программой RedBrowser в российскую мобильную связь проник ещё один троянец. Называется он

- 19. Вирус-троян RedBrowser «Лаборатория Касперского» сообщила о том, что обнаружен вирус, поддерживающий платформу JAVA. Это так называемый

- 20. Кросс-платформенный вирус Cxover Это первый мобильный вирус, способный распространяться в разных операционных системах. При запуске он

- 21. Причины распространения мобильных вирусов: уязвимости программного обеспечения; низкий уровень «мобильной» грамотности; отношение владельцев мобильных телефонов к

- 22. Пути проникновения вируса в телефон: с другого телефона через Bluetooth-соединение; посредством MMS-сообщения; с ПК (соединение через

- 23. Симптомы заражения Появление – после копирования и установки каких-либо файлов (как правило, «игр») – всевозможных «глюков»

- 24. Одно из неписаных правил гласит, что вирус, получая управление, может делать в системе всё то, что

- 25. Как удалить зараженные файлы Как правило, непосредственно с мобильника (обычного, не «смарта») удалить зараженные файлы не

- 26. Как защищаться от мобильных вирусов Если у вас «продвинутый» мобильник, пользуйтесь антивирусами. Соблюдайте осторожность при установке

- 27. Мобильные антивирусы В то же время решения для защиты от угроз остались и продолжают активно развиваться

- 28. Выводы: Мобильные вирусы существуют! Это уже не миф, а реальная угроза. До недавнего времени считалось, что

- 29. Литература https://ru.wikipedia.org/wiki - Википедия http://www.softmixer.com/2011/08/blog-post_8103.html - сетевой журнал http://www.hackzona.ru – территория взлома

- 31. Скачать презентацию

Технология работы с информационными источниками

Технология работы с информационными источниками Организация службы документационного обеспечения управления на примере ООО СОЮЗ

Организация службы документационного обеспечения управления на примере ООО СОЮЗ Базы данных

Базы данных Передача информации

Передача информации Искусственные нейронные сети для школьников, студентов и родителей

Искусственные нейронные сети для школьников, студентов и родителей Обзор функциональных возможностей и ключевых преимуществ инновационного эффективного ERP-решения фирмы 1С

Обзор функциональных возможностей и ключевых преимуществ инновационного эффективного ERP-решения фирмы 1С Учебный курс. Основы организации локальных сетей. Лекция 7. Сети 10BASE-FL, Fast Ethernet и 100BASE-T4

Учебный курс. Основы организации локальных сетей. Лекция 7. Сети 10BASE-FL, Fast Ethernet и 100BASE-T4 Презентация "ПМК" - скачать презентации по Информатике

Презентация "ПМК" - скачать презентации по Информатике 3

3 Killer in the game

Killer in the game Взаимодействие с Сервисным Центром OCS

Взаимодействие с Сервисным Центром OCS Понятия логики высказываний. Лекция 1

Понятия логики высказываний. Лекция 1 Принципы пакетной передачи данных. Технология передачи информации в модели взаимодействия открытых систем

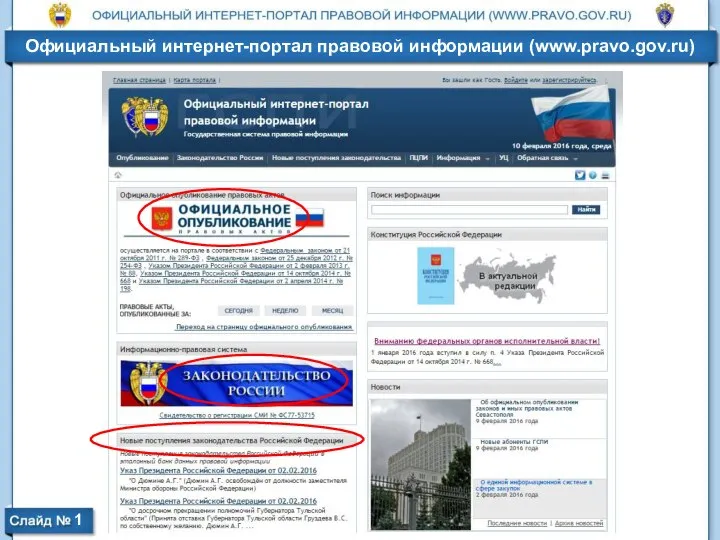

Принципы пакетной передачи данных. Технология передачи информации в модели взаимодействия открытых систем Официальный интернет-портал правовой информации

Официальный интернет-портал правовой информации Циклы. Виды циклов

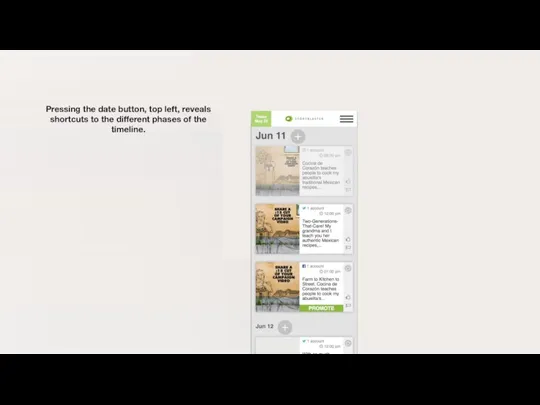

Циклы. Виды циклов Mobile Primary Navigator

Mobile Primary Navigator Введение в Eclipse

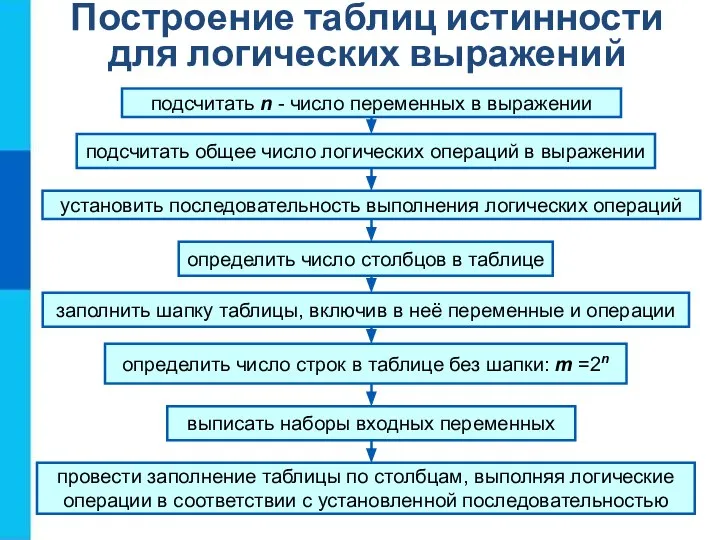

Введение в Eclipse Построение таблиц истинности для логических выражений

Построение таблиц истинности для логических выражений Презентация на тему Примеры моделирования

Презентация на тему Примеры моделирования  Защита персональных данных

Защита персональных данных Экотуризм и современные технологии

Экотуризм и современные технологии Основы современной журналистики. Занятие 4

Основы современной журналистики. Занятие 4 Реклама в современном мире

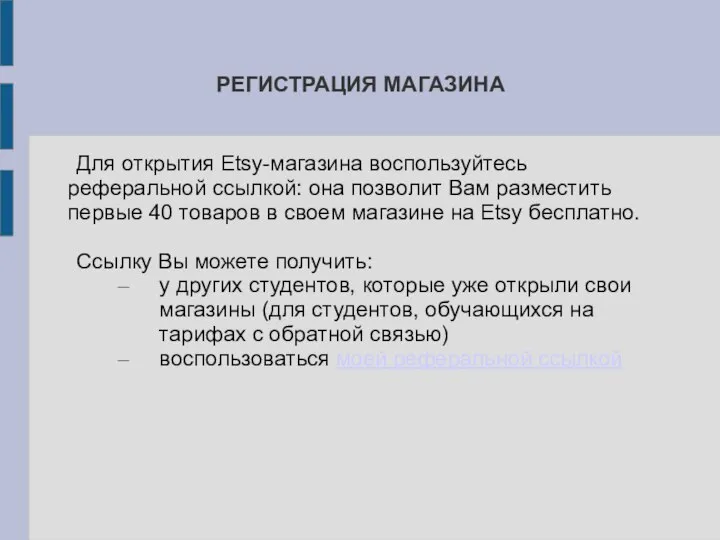

Реклама в современном мире Регистрация магазина на Etsy

Регистрация магазина на Etsy Как записаться в объединение дополнительного образования?

Как записаться в объединение дополнительного образования? Онлайн-касса РНКБ

Онлайн-касса РНКБ Обеспечение информационной безопасности в системах электронного взаимодействия. (Лекция 11)

Обеспечение информационной безопасности в системах электронного взаимодействия. (Лекция 11) Перевод при помощи NeoDic

Перевод при помощи NeoDic