Содержание

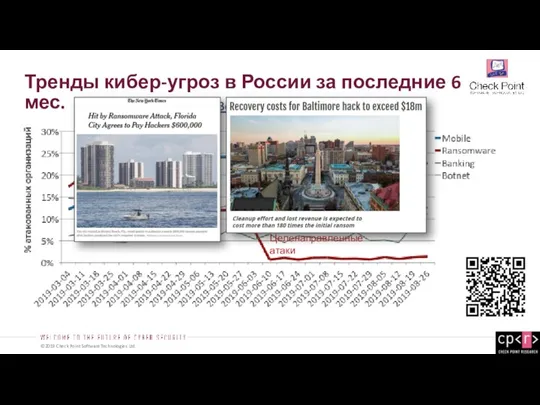

- 2. Тренды кибер-угроз в России за последние 6 мес. Период отпусков Целенаправленные атаки AgentTesla, Dorkbot, TrickBot, Tinba,

- 3. Защита от кибер-атак на периметре λ SaaS Частное облако Публичное облако IaaS, PaaS

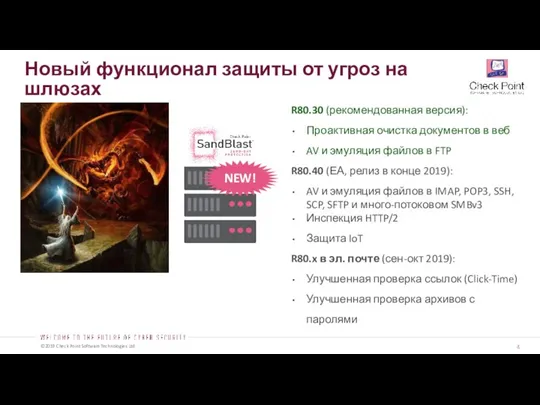

- 4. Новый функционал защиты от угроз на шлюзах R80.30 (рекомендованная версия): Проактивная очистка документов в веб AV

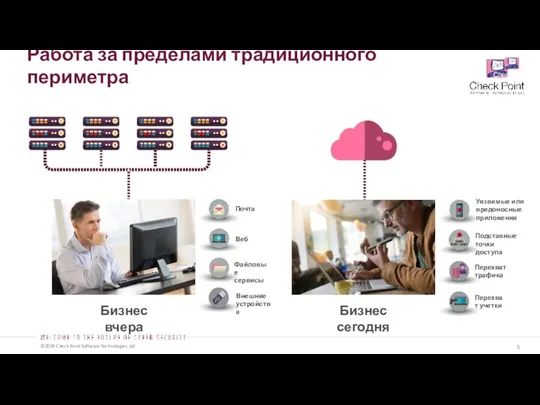

- 5. Работа за пределами традиционного периметра Бизнес вчера Бизнес сегодня

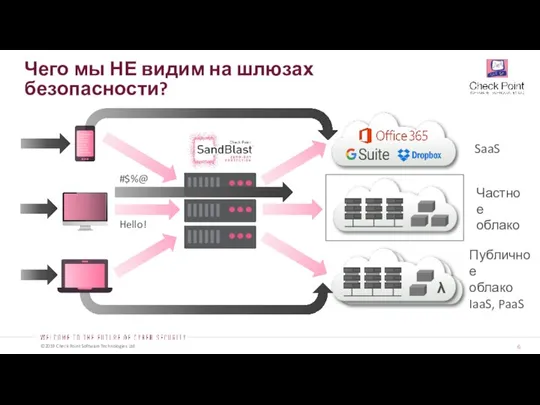

- 6. Чего мы НЕ видим на шлюзах безопасности? λ SaaS Частное облако #$%@ Hello! Публичное облако IaaS,

- 7. Киберзащита вне периметра λ Гибридное облако

- 8. Представляем: Продвинутая киберзащита вне периметра

- 9. Киберзащита вне периметра λ Гибридное облако

- 10. Безопасны ли облачные приложения и как их защищать?

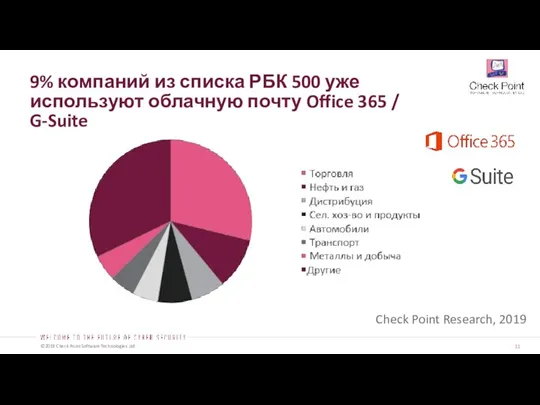

- 11. 9% компаний из списка РБК 500 уже используют облачную почту Office 365 / G-Suite Check Point

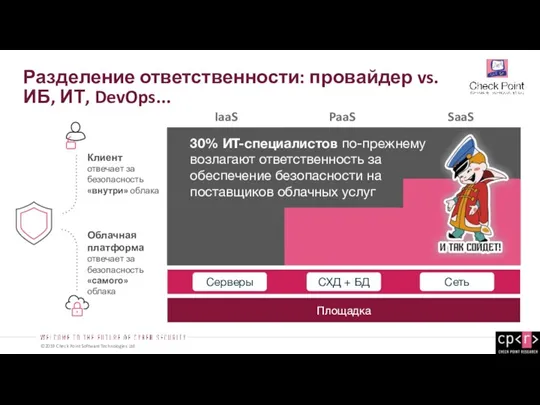

- 12. Разделение ответственности: провайдер vs. ИБ, ИТ, DevOps... Облачная платформа отвечает за безопасность «самого» облака Площадка Серверы

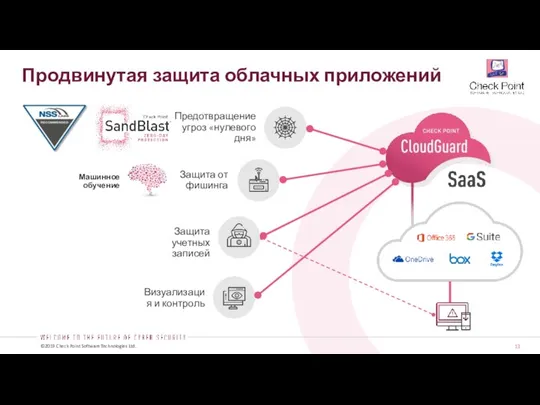

- 13. Продвинутая защита облачных приложений Предотвращение угроз «нулевого дня» Защита учетных записей Защита от фишинга Визуализация и

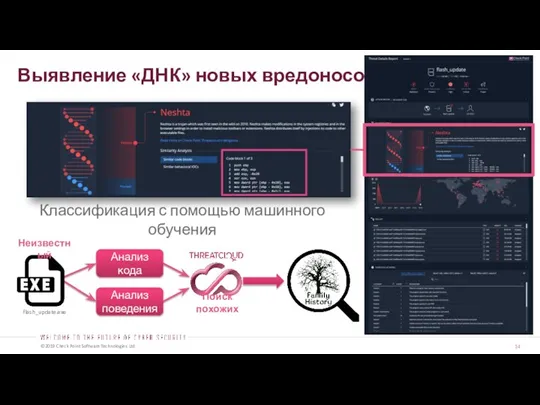

- 14. Выявление «ДНК» новых вредоносов Классификация с помощью машинного обучения

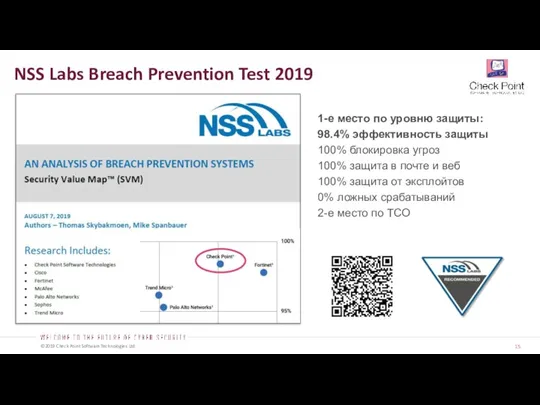

- 15. NSS Labs Breach Prevention Test 2019 1-е место по уровню защиты: 98.4% эффективность защиты 100% блокировка

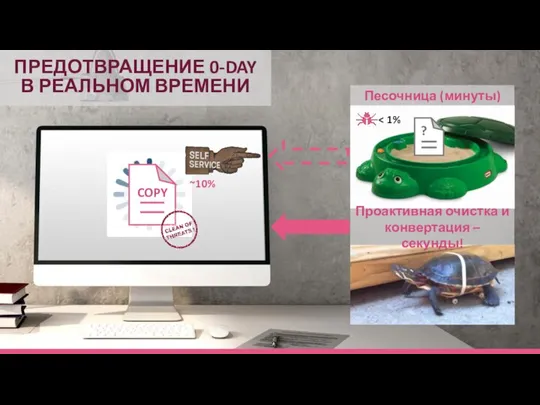

- 16. Песочница (минуты) Проактивная очистка и конвертация – секунды! ПРЕДОТВРАЩЕНИЕ 0-DAY В РЕАЛЬНОМ ВРЕМЕНИ

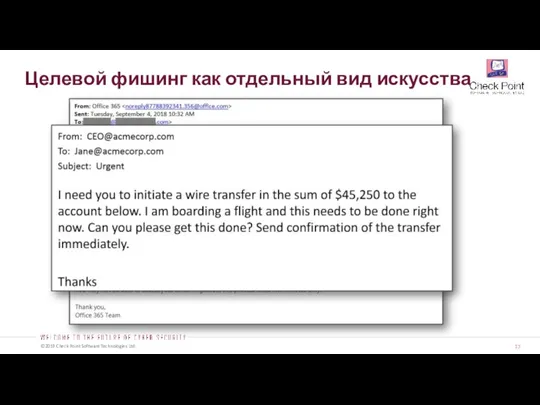

- 17. Целевой фишинг как отдельный вид искусства

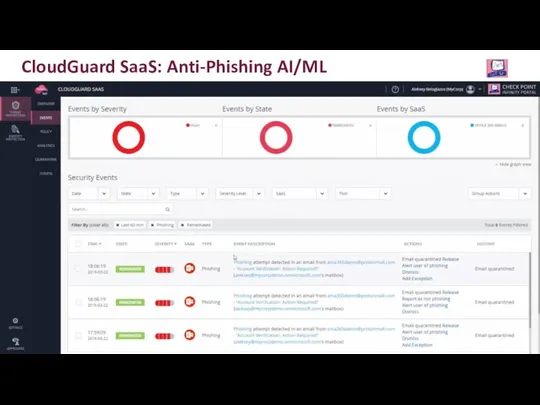

- 18. CloudGuard SaaS: Anti-Phishing AI/ML Mention ML Video

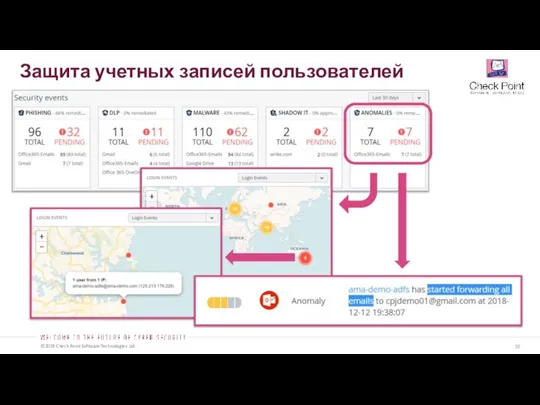

- 19. Защита учетных записей пользователей

- 20. Легко попробовать и начать использовать Активация защиты за 30 мин. Мгновенный аудит ИБ: включая уже накопленные

- 21. Последние инновации в технологиях защиты конечных точек VDI

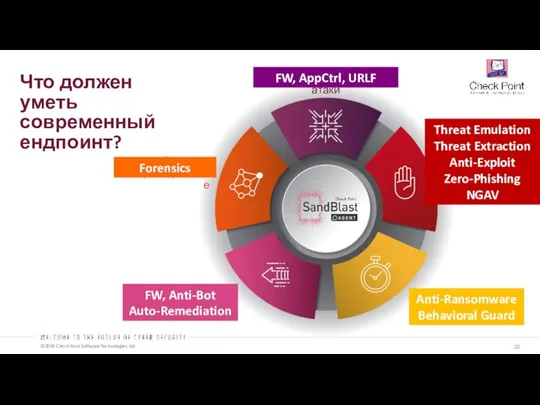

- 22. Что должен уметь современный ендпоинт? Сокращение площади атаки Предотвращение запуска Защита в реальном времени Изоляция и

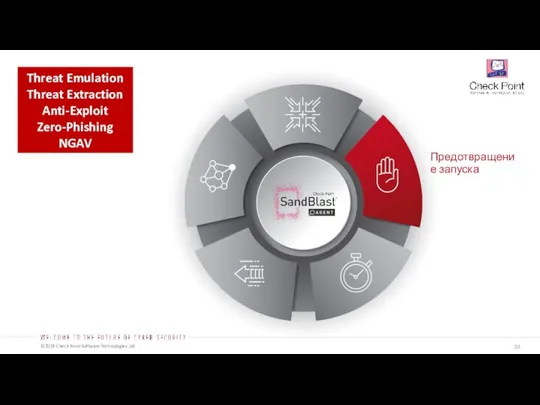

- 23. Предотвращение запуска Threat Emulation Threat Extraction Anti-Exploit Zero-Phishing NGAV

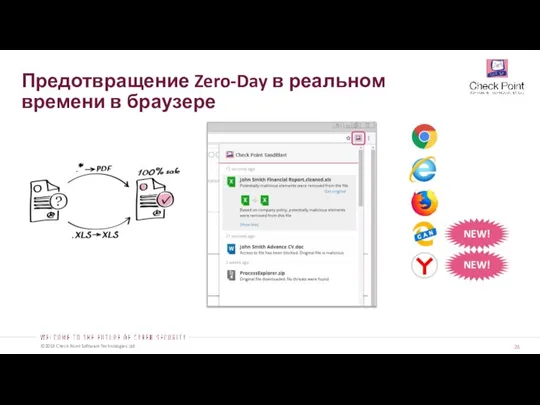

- 24. Предотвращение Zero-Day в реальном времени в браузере NEW! NEW!

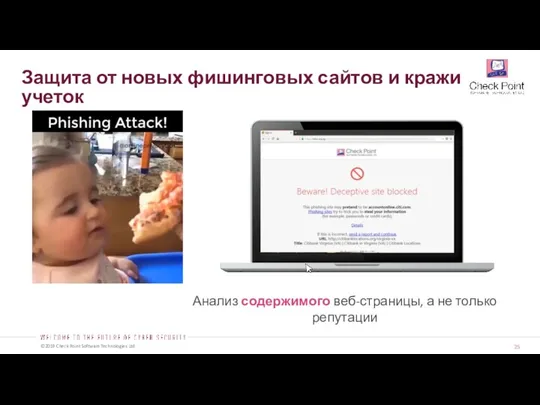

- 25. Scanning… Scanning… BLOCKED – Phishing Site BLOCKED – Phishing Site Защита от новых фишинговых сайтов и

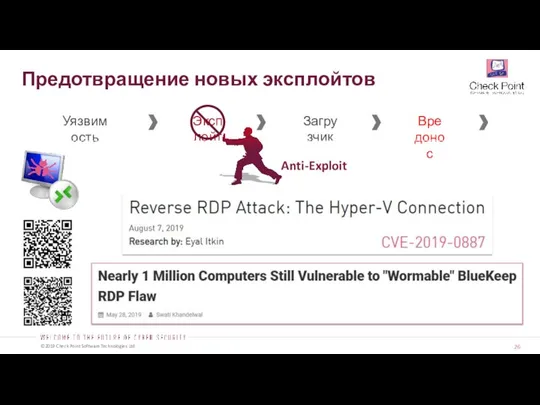

- 26. Предотвращение новых эксплойтов Anti-Exploit

- 27. Anti-Ransomware Behavioral Guard Защита в реальном времени

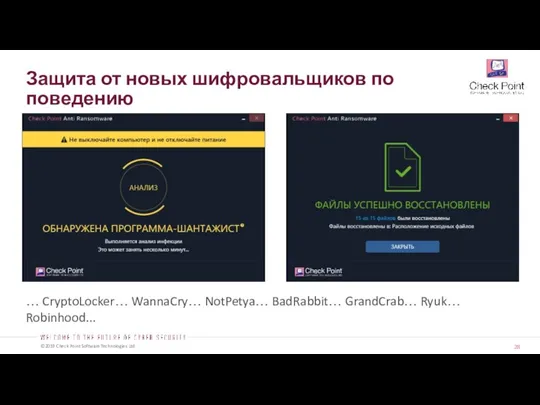

- 28. Защита от новых шифровальщиков по поведению … CryptoLocker… WannaCry… NotPetya… BadRabbit… GrandCrab… Ryuk… Robinhood...

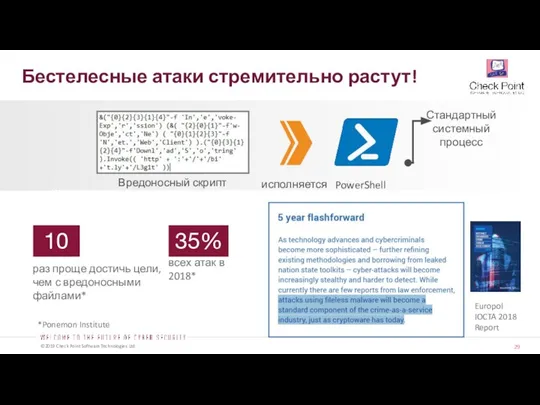

- 29. Бестелесные атаки стремительно растут! 35% всех атак в 2018* *Ponemon Institute 10 раз проще достичь цели,

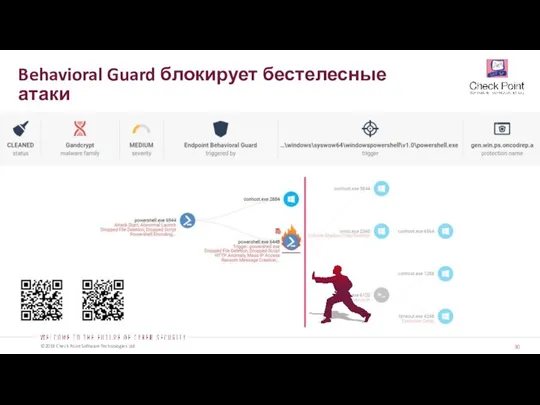

- 30. Behavioral Guard блокирует бестелесные атаки

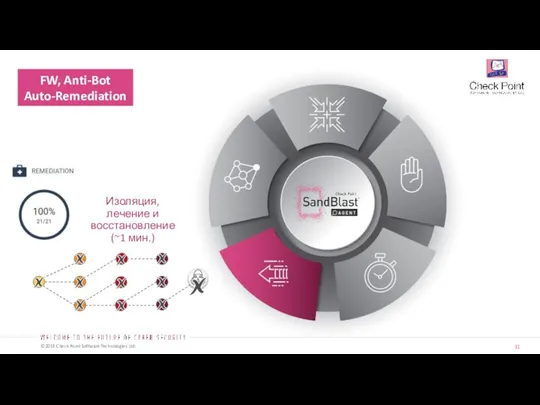

- 31. Изоляция, лечение и восстановление (~1 мин.) FW, Anti-Bot Auto-Remediation

- 32. Анализ и реагирование Forensics

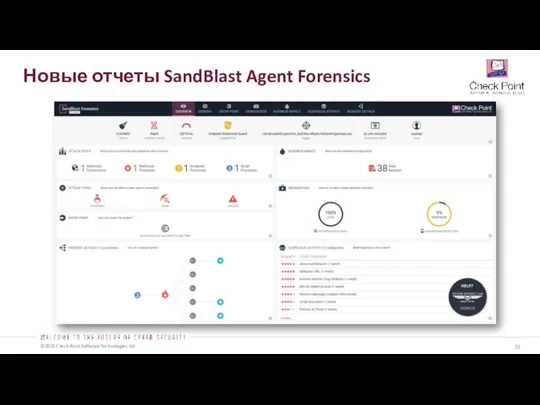

- 33. Новые отчеты SandBlast Agent Forensics

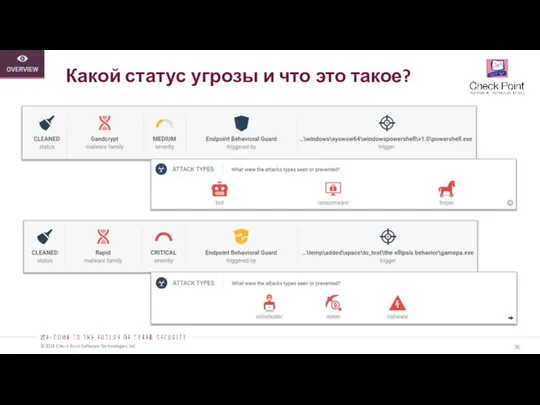

- 34. Какой статус угрозы и что это такое?

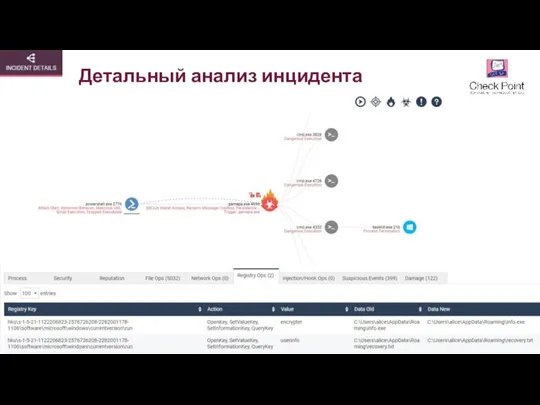

- 35. Детальный анализ инцидента

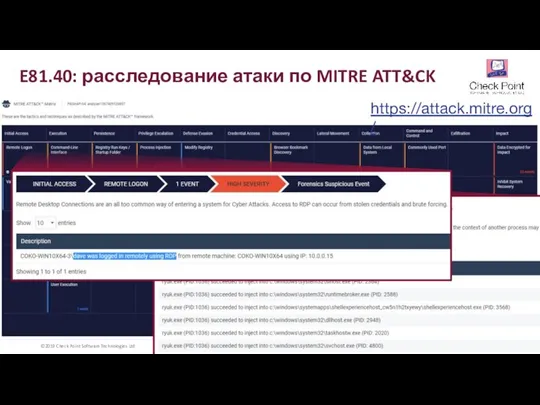

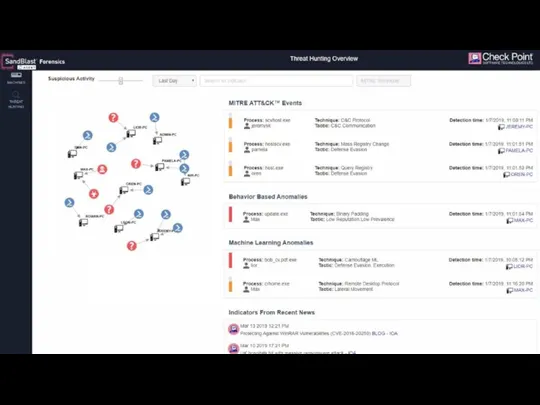

- 36. E81.40: расследование атаки по MITRE ATT&CK https://attack.mitre.org/

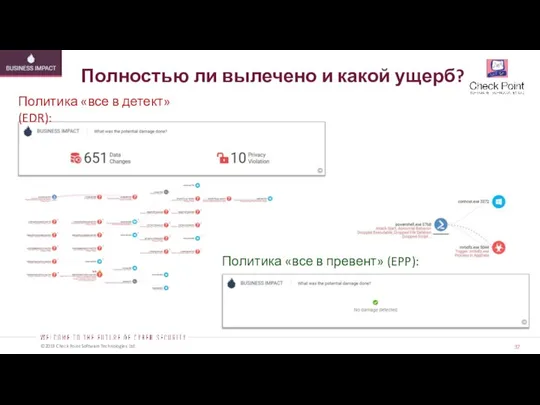

- 37. Полностью ли вылечено и какой ущерб? Политика «все в детект» (EDR):

- 38. Централизованная база форенсики и Threat Hunting Локальная база форенсики Централизованная база форенсики Коллекторы событий Проверка репутации

- 39. А как насчет мобильных устройств?

- 40. А как у Вас дела с защитой мобильных устройств? В 59% организаций – нет защиты Всего

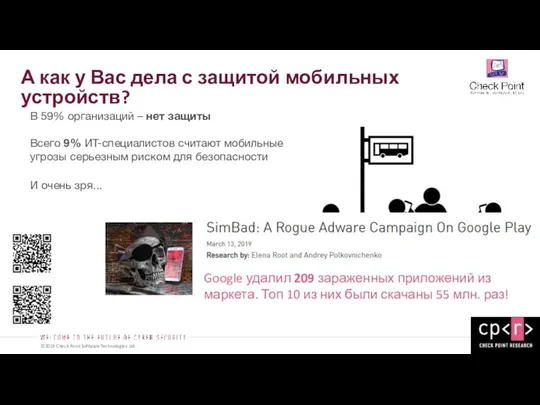

- 41. SandBlast Mobile ЗАЩИТА ОТ МОБИЛЬНЫХ УГРОЗ Приложения Сеть ОС №1 в тестах

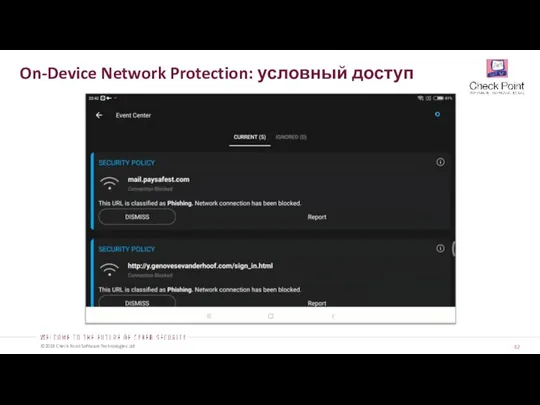

- 42. On-Device Network Protection: условный доступ

- 43. Мобильная безопасность теперь еще доступнее 1. Как управляемое корпоративное приложение 2. Как сервис от провайдера 3.

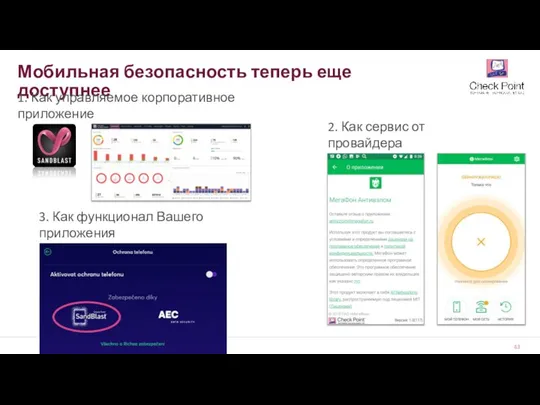

- 45. Скачать презентацию

Распознавание и воспроизведение речи

Распознавание и воспроизведение речи Правила работы на компьютере (1 класс)

Правила работы на компьютере (1 класс) Представление об организации баз данных и системах управления баз данных (СУБД)

Представление об организации баз данных и системах управления баз данных (СУБД) Audio Design Studio

Audio Design Studio Создание канала

Создание канала Cvičení 6 4IZ110 - Informační a komunikační technologie

Cvičení 6 4IZ110 - Informační a komunikační technologie Разработка проектной и эксплуатационной документации на ИС

Разработка проектной и эксплуатационной документации на ИС Аналоги фирменного стиля IT центра

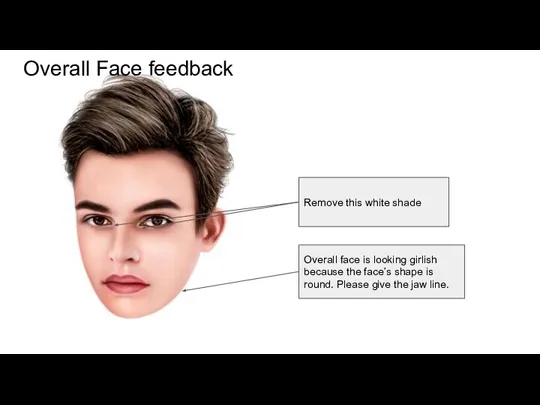

Аналоги фирменного стиля IT центра Overall Face Feedback. Boy Review (2)

Overall Face Feedback. Boy Review (2) Палитры цветов в системах цветопередачи RGB и CMYK

Палитры цветов в системах цветопередачи RGB и CMYK Nachalo_raboty_s_C

Nachalo_raboty_s_C Утилиты Windows

Утилиты Windows От тамагочи до криптокотиков

От тамагочи до криптокотиков Графический редактор Photoshop

Графический редактор Photoshop Построение сбалансированного дерева поиска

Построение сбалансированного дерева поиска Опыт применения и создания электронных учебных пособий

Опыт применения и создания электронных учебных пособий CSS технология. Каскадные таблицы стилей

CSS технология. Каскадные таблицы стилей Презентация на тему Локальные сети

Презентация на тему Локальные сети  Компьютерные сети

Компьютерные сети Базы данных ка модель предметной области

Базы данных ка модель предметной области Интерактивный интернет-ресурс спортивных прогнозов и аналитики

Интерактивный интернет-ресурс спортивных прогнозов и аналитики Программа Изобразительное искусство и компьютер. Копирование

Программа Изобразительное искусство и компьютер. Копирование Представление целых чисел в компьютере. 8 класс

Представление целых чисел в компьютере. 8 класс Знакомство с системой компьютерной математики

Знакомство с системой компьютерной математики Текстовый процессор Microsoft Word

Текстовый процессор Microsoft Word Окунёмся в Майнкрафт

Окунёмся в Майнкрафт Прорисовка объема. Пуговица

Прорисовка объема. Пуговица Virus-M. Игра

Virus-M. Игра