Содержание

- 2. Вопросы, рассматриваемые на данной лекции Определение потока; Асинхронное параллельное выполнение; Семафоры; Мониторы

- 3. Определение потока Поток (thread) — логический объект, описывающий последовательность независимо выполняемых программных инструкций внутри процесса. Потоки

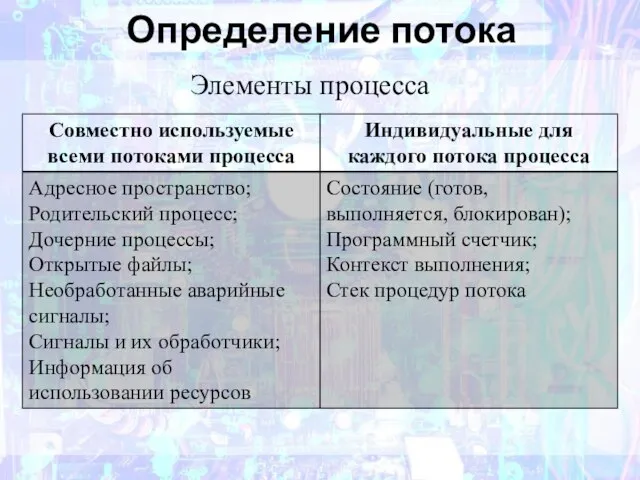

- 4. Определение потока Элементы процесса

- 5. Определение потока Мотивы использования потоков Архитектура системы программирования обеспечивает написание фрагментов кода, которые должны выполняться параллельно;

- 6. Асинхронное параллельное выполнение Асинхронные параллельные потоки (asynchronous concurrent threads) - потоки, которые существуют в системе одновременно

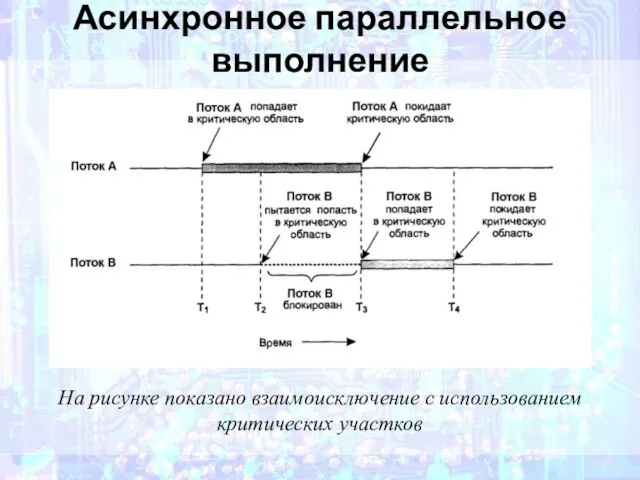

- 7. На рисунке показано взаимоисключение с использованием критических участков Асинхронное параллельное выполнение

- 8. Пример: необходимость взаимоисключения. Пусть потоки А и В счетчики, использующие общую глобальную переменную count. Рассмотрим следующую

- 9. Семафоры Двоичный семафор (binary semaphore) абстракция, используемая при реализации взаимоисключения, в которой применяются две атомарные операции

- 10. Защищенная переменная S (protected variable S) - бинарное значение S, в котором хранится состояние семафора. Опросить

- 11. Семафоры Операция P (операция ожидания) - одна из двух операций, позволяющих менять значение семафора S. Если

- 12. Семафоры Считающий семафор (counting semaphore) - семафор, в котором переменная S целочисленная и может принимать значения

- 13. Мониторы Монитор (monitor) - конструкция параллельного программирования, которая содержит как данные, так и процедуры, необходимые для

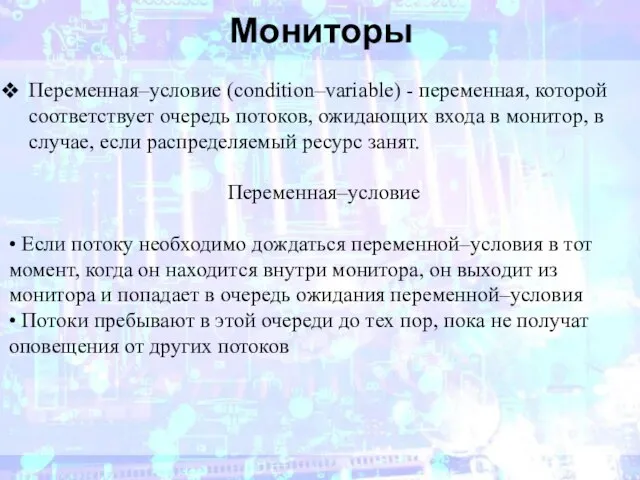

- 14. Мониторы Переменная–условие (condition–variable) - переменная, которой соответствует очередь потоков, ожидающих входа в монитор, в случае, если

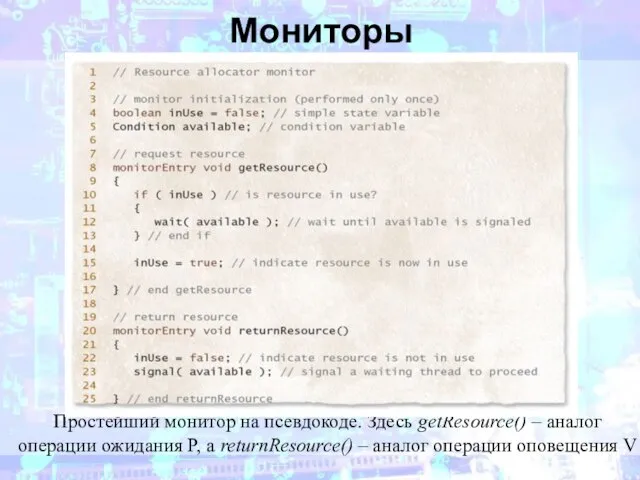

- 15. Мониторы Простейший монитор на псевдокоде. Здесь getResource() – аналог операции ожидания P, а returnResource() – аналог

- 17. Скачать презентацию

Лето в Кванториуме

Лето в Кванториуме Сообщество Детский нейропсихолог. Нейрокоррекция

Сообщество Детский нейропсихолог. Нейрокоррекция Разработка виртуального тренажера процесса пастеризации в среде Labview

Разработка виртуального тренажера процесса пастеризации в среде Labview Факторы, влияющие на защиту информации

Факторы, влияющие на защиту информации Базы данных. Пример

Базы данных. Пример Asymptotic Analysis

Asymptotic Analysis Службы Андроид

Службы Андроид Средства поиска информации в Интернете для культурологов

Средства поиска информации в Интернете для культурологов LR9-10_2ch__Diskretnoe_tsifrovoe_predstavlenie_textovoy_graficheskoy_zvukovoy_informatsii_i_videoinformatsii

LR9-10_2ch__Diskretnoe_tsifrovoe_predstavlenie_textovoy_graficheskoy_zvukovoy_informatsii_i_videoinformatsii Конфиденциальность в интернете

Конфиденциальность в интернете Урок информатики. 3 класс. Единичное имя объекта. выполнила: Ишбирдина Т.Н. учитель МОУ Кулуевская СОШ

Урок информатики. 3 класс. Единичное имя объекта. выполнила: Ишбирдина Т.Н. учитель МОУ Кулуевская СОШ Компьютерные сети

Компьютерные сети Алгоритмы и исполнители

Алгоритмы и исполнители Документ и его создание

Документ и его создание 9-1-2

9-1-2 Web-программирование. Лекция 5. Шаблоны проектирования

Web-программирование. Лекция 5. Шаблоны проектирования Жизненный цикл современной программной системы

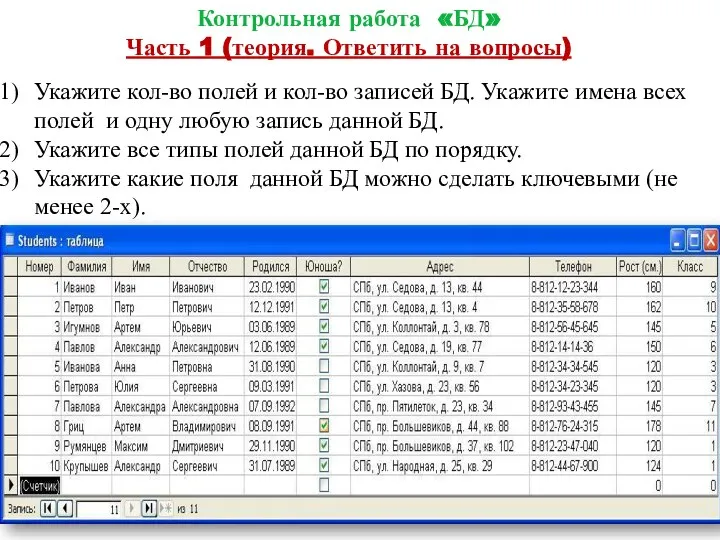

Жизненный цикл современной программной системы 1. Контрольная работа БД. Часть 1 (теория. Ответить на вопросы)

1. Контрольная работа БД. Часть 1 (теория. Ответить на вопросы) Служба информационной безопасности предприятия: функции, структура, деятельность, документационное обеспечение

Служба информационной безопасности предприятия: функции, структура, деятельность, документационное обеспечение Шаблон презентации по информатике

Шаблон презентации по информатике Полный цикл разработки JS

Полный цикл разработки JS Внешние устройства компьютера

Внешние устройства компьютера Что такое штрих-код

Что такое штрих-код Универсальная битва полов

Универсальная битва полов Презентация на тему Типы модулей в Delphi

Презентация на тему Типы модулей в Delphi  База данных SQLite. Лекция 12

База данных SQLite. Лекция 12 Действия с файлами и каталогами

Действия с файлами и каталогами Логические операции. Логические формулы

Логические операции. Логические формулы