Содержание

- 2. Информационная безопасность – состояние защищенности информационной среды. Защита информации – действия по предотвращению возможного повреждения или

- 3. Меры по обеспечению информационной безопасности технические правовые Аппаратные и программные средства и технологии защиты от вредоносных

- 4. Правовые основы информационной безопасности Федеральный закон №149-ФЗ «Об информации, информационных технологиях и о защите информации» (принят

- 5. Правовые основы информационной безопасности Федеральный закон №149-ФЗ «Об информации, информационных технологиях и о защите информации» (принят

- 6. Правовые основы информационной безопасности Федеральный закон №149-ФЗ «Об информации, информационных технологиях и о защите информации» (принят

- 7. Правовые основы информационной безопасности Федеральный закон № 152-ФЗ «О персональных данных» (принят 27 июля 2006 г.)

- 8. Правовые основы информационной безопасности Уголовный кодекс Российской Федерации (УК РФ) №63-ФЗ (принят 13 июня 1996 г.)

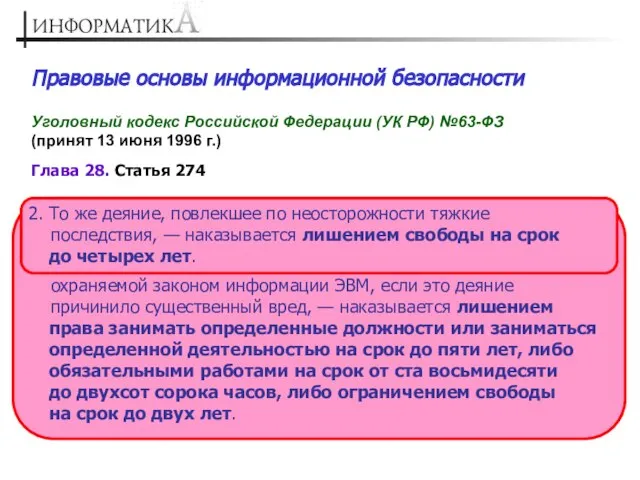

- 9. Правовые основы информационной безопасности Уголовный кодекс Российской Федерации (УК РФ) №63-ФЗ (принят 13 июня 1996 г.)

- 10. Правовые основы информационной безопасности Уголовный кодекс Российской Федерации (УК РФ) №63-ФЗ (принят 13 июня 1996 г.)

- 11. Правовые основы информационной безопасности Уголовный кодекс Российской Федерации (УК РФ) №63-ФЗ (принят 13 июня 1996 г.)

- 12. Правовые основы информационной безопасности Наказания за создание вредоносных программ штраф и конфискация компьютерного оборудования тюремный срок

- 13. Правовые основы информационной безопасности Знаменитые хакеры Кэвин Митник – арестован 15 февраля 1995 г., приговорен к

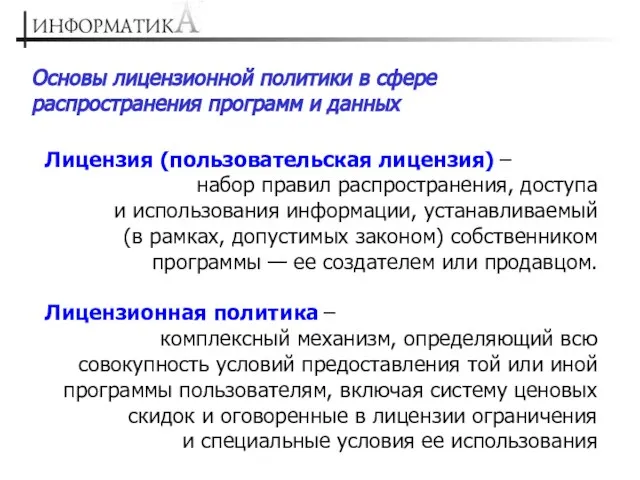

- 14. Лицензия (пользовательская лицензия) – набор правил распространения, доступа и использования информации, устанавливаемый (в рамках, допустимых законом)

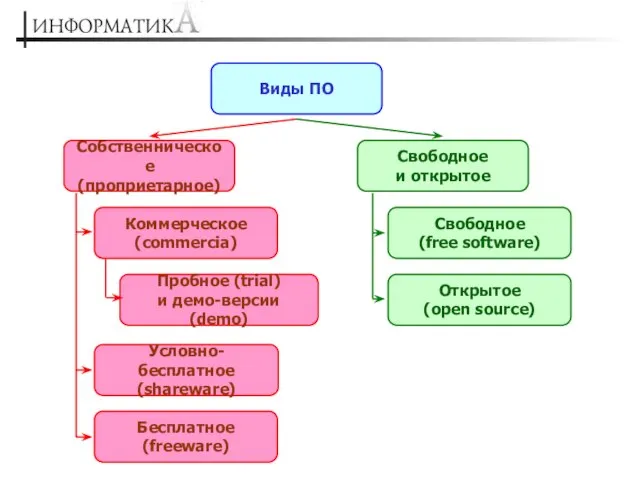

- 15. Виды ПО Собственническое (проприетарное) Свободное и открытое Коммерческое (commercia) Пробное (trial) и демо-версии (demo) Условно-бесплатное (shareware)

- 16. Программы, распространяемые только путем продажи. Возможен вариант, когда сама программа предоставляется бесплатно, а продаже подлежит подписка

- 17. Программа (даже бесплатная) кому-то принадлежит: пользователь покупает или получает на иных условиях право использовать такую программу,

- 18. Программы, которые можно получить и использовать бесплатно, но с определенными ограничениями, указанными в лицензии (например, разрешается

- 19. Программы, которые, согласно лицензии, вообще не требуют никаких денежных выплат автору. Ограничиваются лишь возможные действия пользователя

- 20. Предполагает, что пользователю (согласно особой, свободной лицензии) предоставляются права («свободы») на неограниченные установку, запуск, свободное использование,

- 21. Коммерческая лицензия Типовые условия, указанные в лицензии (лицензионном соглашении) на коммерческую программу: 1) исключительные имущественные права

- 22. Коммерческая лицензия Типовые условия, указанные в лицензии (лицензионном соглашении) на коммерческую программу: 4) определяется возможность для

- 23. Коммерческая лицензия Кроме лицензии, в некоторых случаях для подтверждения лицензионных прав пользователя предусматривается сертификат подлинности (лицензионный

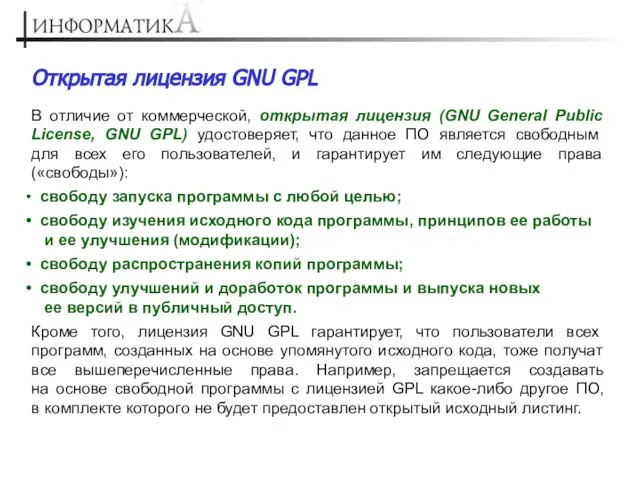

- 24. Открытая лицензия GNU GPL В отличие от коммерческой, открытая лицензия (GNU General Public License, GNU GPL)

- 25. Угрозы при использовании нелицензионного ПО Нелицензионным (пиратским) – называют программное обеспечение, полученное и/или используемое незаконным способом,

- 27. Скачать презентацию

Компьютерная инди-игра в жанре песочницы

Компьютерная инди-игра в жанре песочницы Выживание человека и формирование личности в условиях агрессивной антипедагогической информационной среды: современные вызовы

Выживание человека и формирование личности в условиях агрессивной антипедагогической информационной среды: современные вызовы Программный комплекс Autocad

Программный комплекс Autocad РВО софт

РВО софт Измерение информации

Измерение информации Теоретические основы информатики. Лекция 1.2

Теоретические основы информатики. Лекция 1.2 Adobe Photoshop

Adobe Photoshop Факториальная система счисления

Факториальная система счисления Интерактивный рабочий блокнот УИК

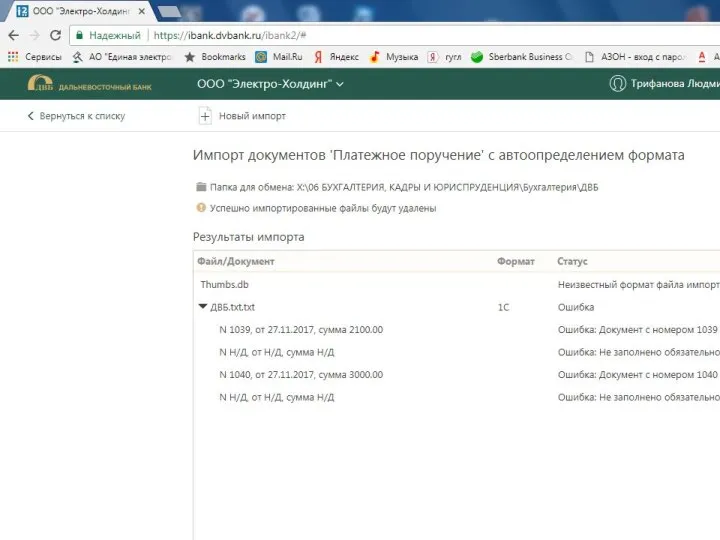

Интерактивный рабочий блокнот УИК Импорт документов. Платежное поручение с автоопределением формата

Импорт документов. Платежное поручение с автоопределением формата Информация высокого уровня точности

Информация высокого уровня точности Job Hunter

Job Hunter Языки программирования и структуры данных

Языки программирования и структуры данных VPN. Виртуальные частные сети. Защита сетевого трафика

VPN. Виртуальные частные сети. Защита сетевого трафика Operators panel. Menu handling

Operators panel. Menu handling Трехмерная модель силового рычага. Задание 5

Трехмерная модель силового рычага. Задание 5 Унесенные ленью. Инструкция

Унесенные ленью. Инструкция Теоретические основы информатики

Теоретические основы информатики Финансовые функции в Excel

Финансовые функции в Excel Основы работы с базами данных

Основы работы с базами данных Мобильные приложения как средство изучения иностранного языка

Мобильные приложения как средство изучения иностранного языка Повторяем изученное за год

Повторяем изученное за год Основные ошибки при работе в КПИ ЕГИССО и через СМЭВ. Пути их устранения

Основные ошибки при работе в КПИ ЕГИССО и через СМЭВ. Пути их устранения Написание программы на языке MATLAB для определения пары функций

Написание программы на языке MATLAB для определения пары функций Автоматизированная система управления предоставлением мест в общежитии

Автоматизированная система управления предоставлением мест в общежитии Комп’ютерні віруси

Комп’ютерні віруси Определение потока. Асинхронное параллельное выполнение

Определение потока. Асинхронное параллельное выполнение Двухдневный интенсив по разработке на языке Python. День 1. Первое знакомство с языком Python

Двухдневный интенсив по разработке на языке Python. День 1. Первое знакомство с языком Python