Содержание

- 2. Виртуальные частные сети: IPSec IPSec (Internet Protocol Security) – это не столько протокол, сколько целая система

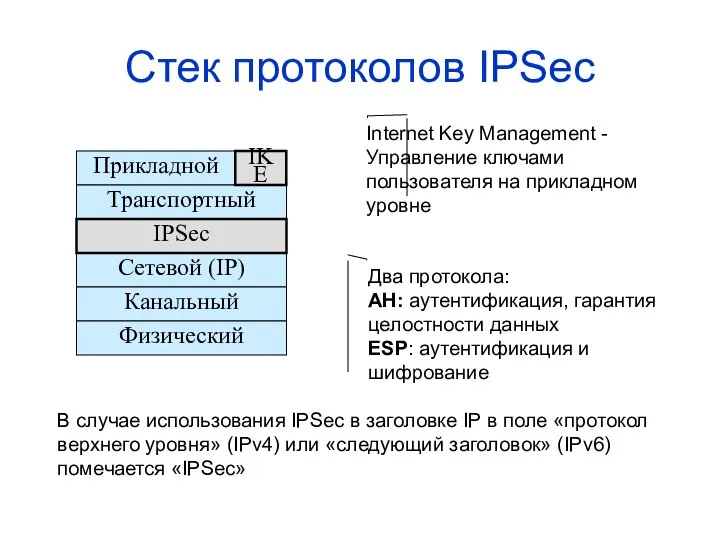

- 3. Стек протоколов IPSec Прикладной Сетевой (IP) Канальный Физический Транспортный IPSec IKE Internet Key Management - Управление

- 4. Виртуальные частные сети: IPSec Для шифрования данных в IPSec может быть применен любой симметричный алгоритм шифрования,

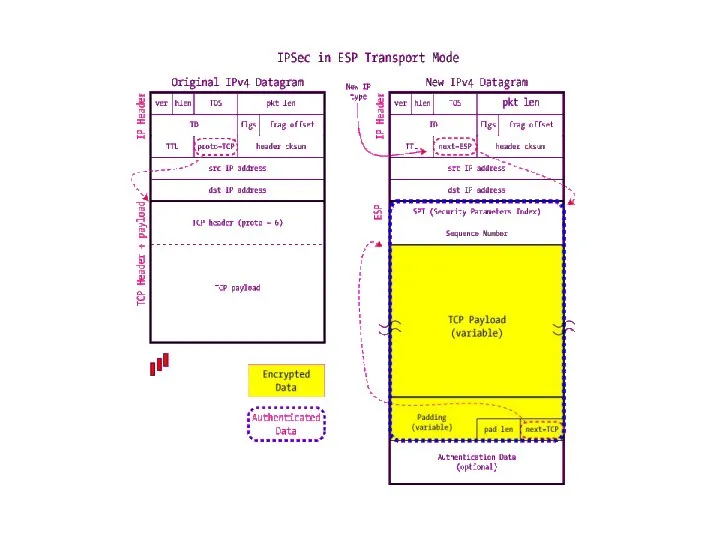

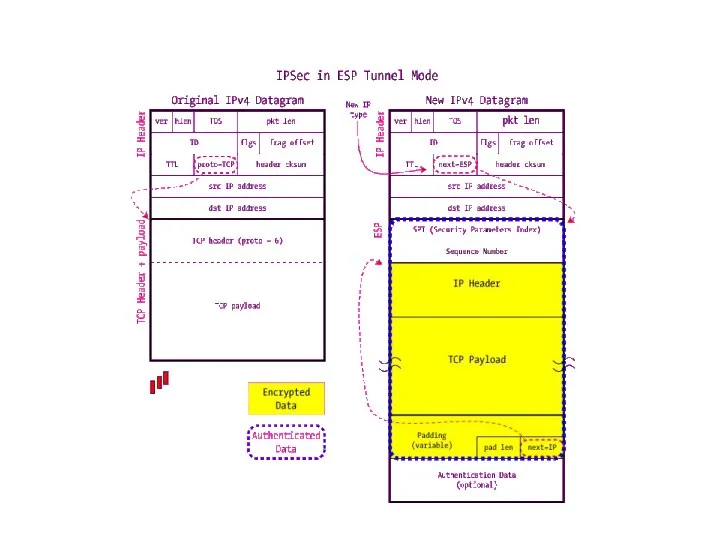

- 5. Виртуальные частные сети: IPSec Протоколы AH и ESP могут работать в двух режимах: транспортном и тоннельном.

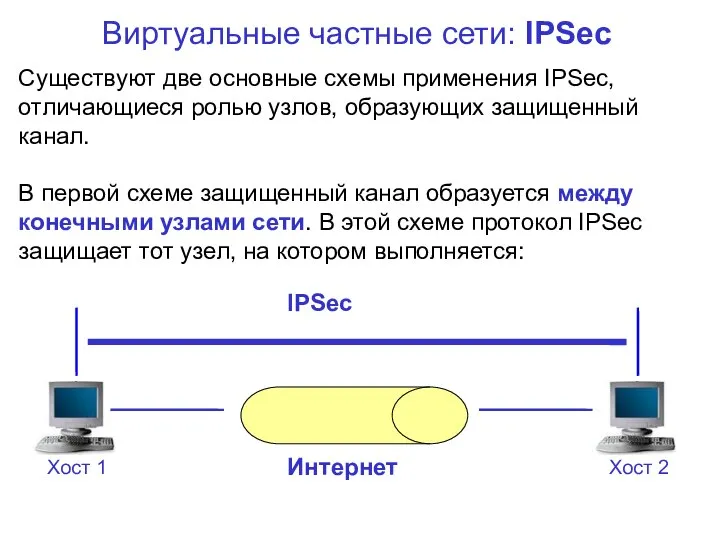

- 8. Виртуальные частные сети: IPSec Существуют две основные схемы применения IPSec, отличающиеся ролью узлов, образующих защищенный канал.

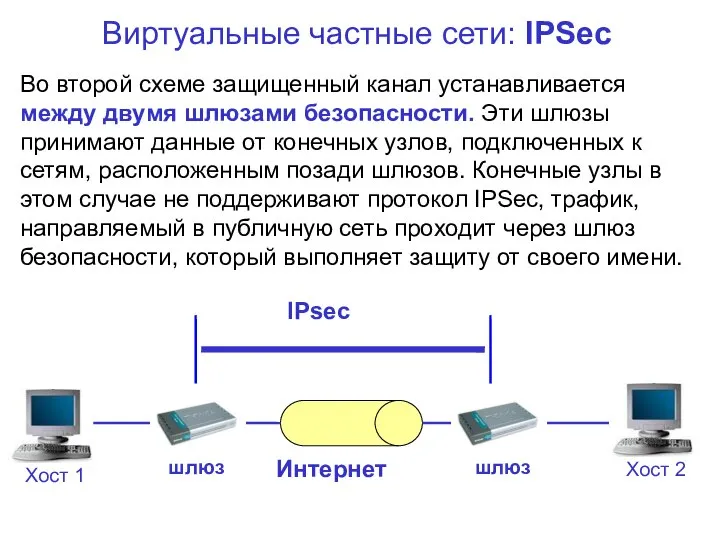

- 9. Виртуальные частные сети: IPSec Во второй схеме защищенный канал устанавливается между двумя шлюзами безопасности. Эти шлюзы

- 10. Виртуальные частные сети: IPSec Для хостов, поддерживающих IPSec, разрешается использование как транспортного, так и тоннельного режимов.

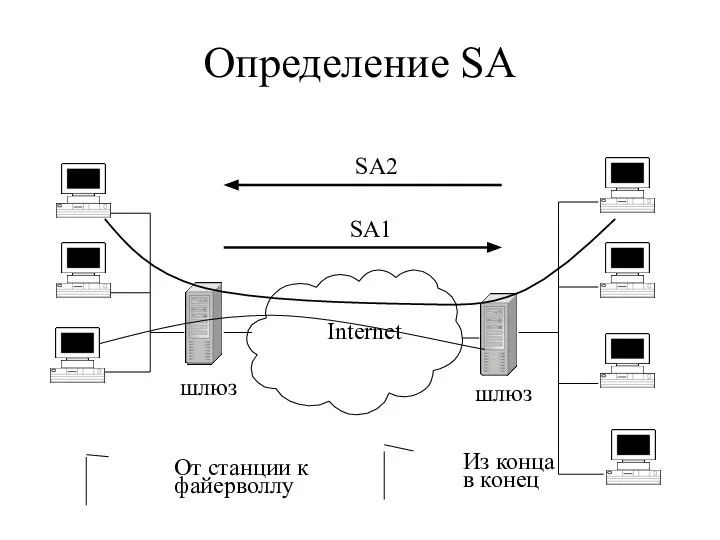

- 11. Определение SA Internet шлюз шлюз SA1 SA2 От станции к файерволлу Из конца в конец

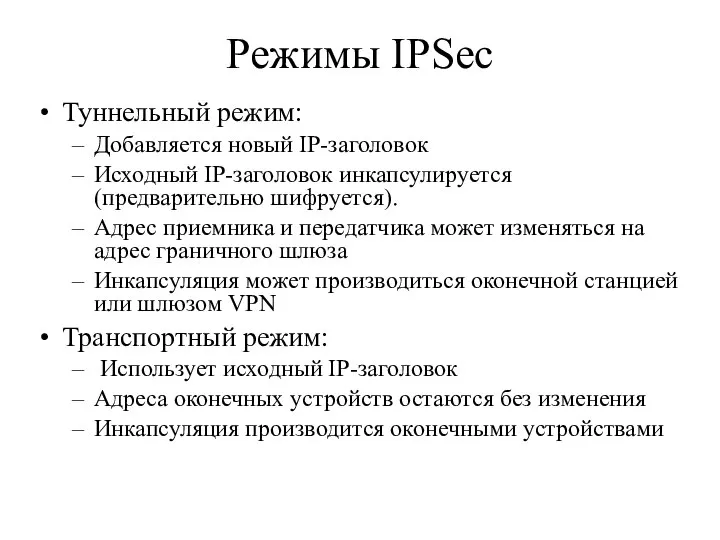

- 12. Режимы IPSec Туннельный режим: Добавляется новый IP-заголовок Исходный IP-заголовок инкапсулируется (предварительно шифруется). Адрес приемника и передатчика

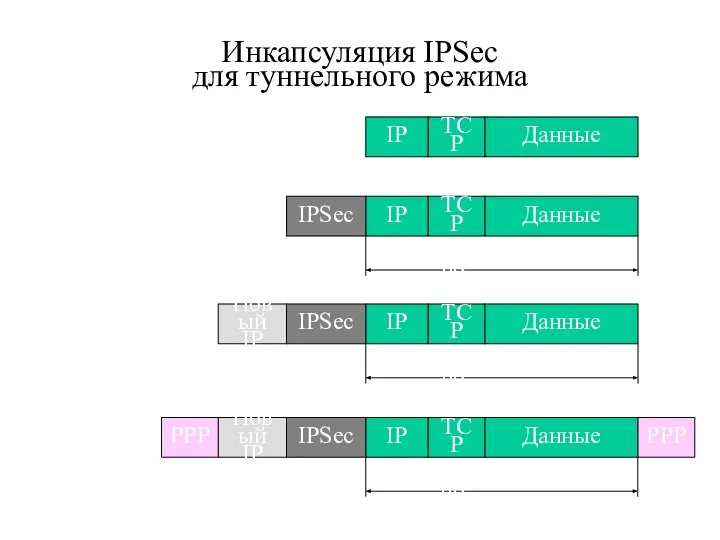

- 13. Инкапсуляция IPSec для туннельного режима Данные ТСР IP Данные ТСР IP IPSec Зашифровано Данные ТСР IP

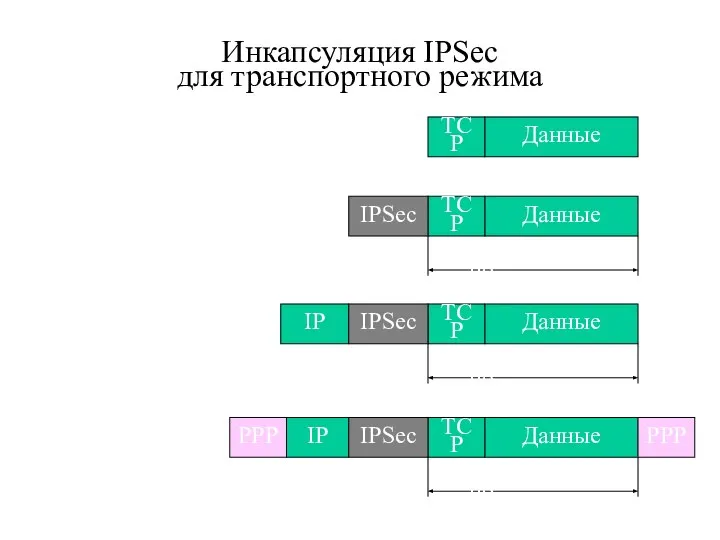

- 14. Инкапсуляция IPSec для транспортного режима Данные ТСР Данные ТСР IPSec Зашифровано IP Данные ТСР IP Зашифровано

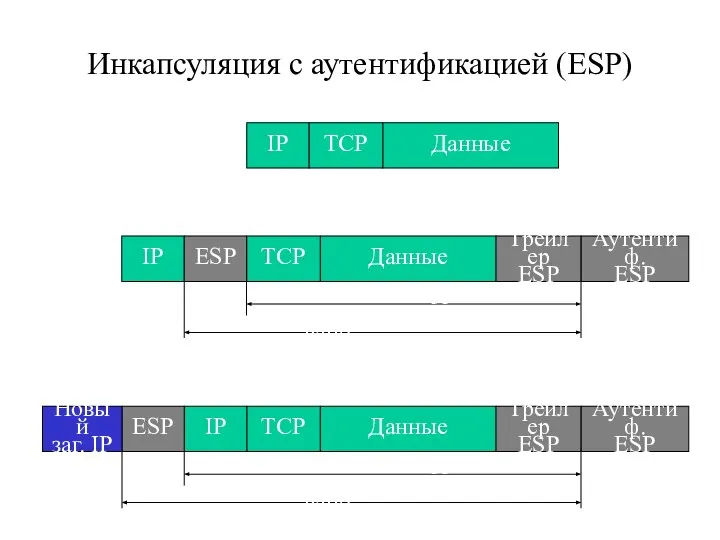

- 15. Инкапсуляция с аутентификацией (ESP) Данные ТСР IP Данные ТСР IP ESP Трейлер ESP Аутентиф. ESP Транспортный

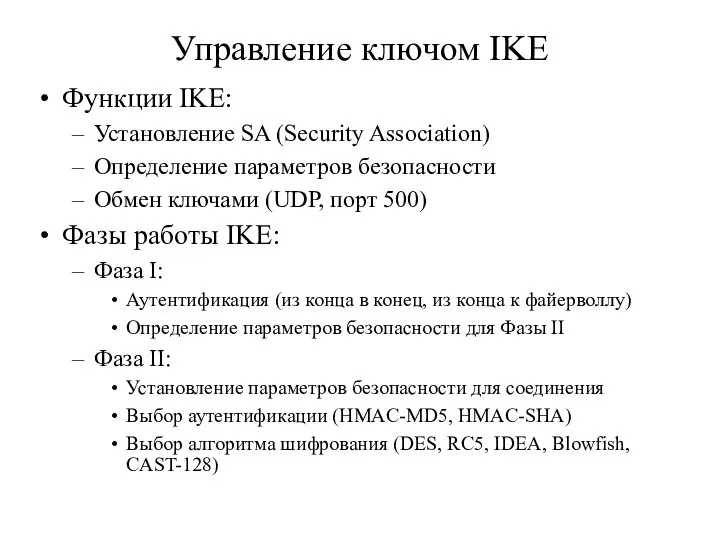

- 16. Управление ключом IKE Функции IKE: Установление SA (Security Association) Определение параметров безопасности Обмен ключами (UDP, порт

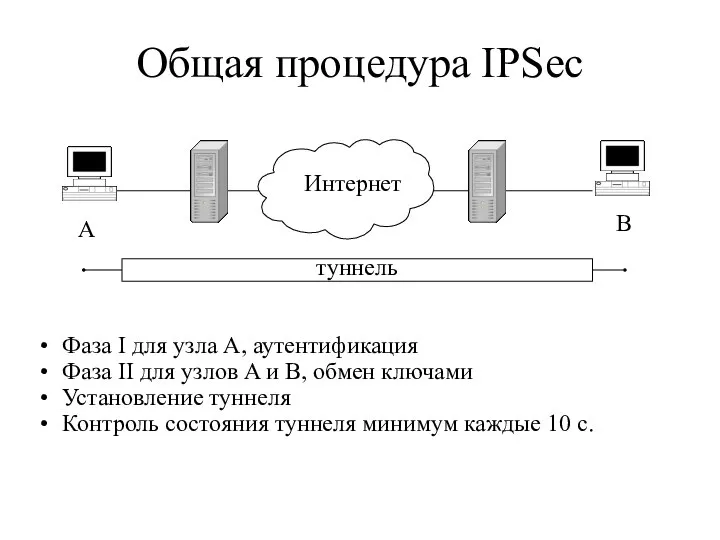

- 17. Общая процедура IPSec Фаза I для узла А, аутентификация Фаза II для узлов A и В,

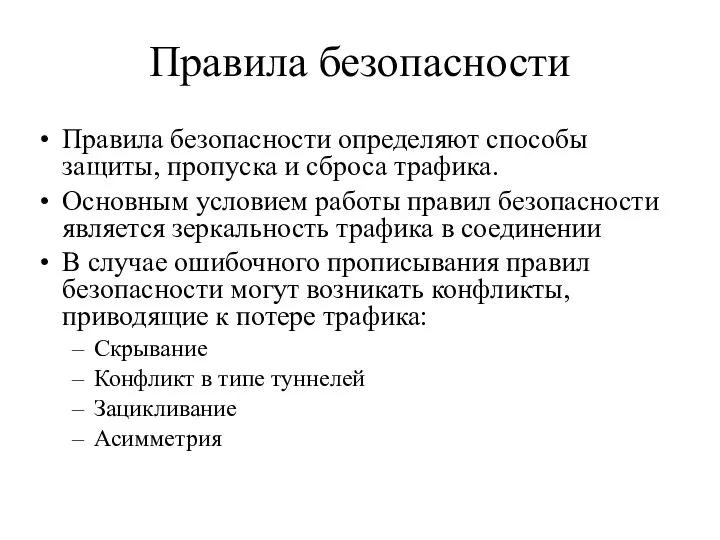

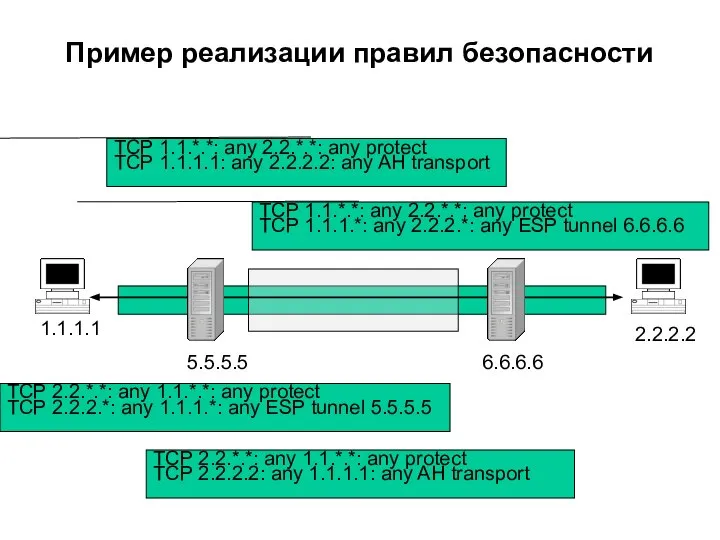

- 18. Правила безопасности Правила безопасности определяют способы защиты, пропуска и сброса трафика. Основным условием работы правил безопасности

- 19. Пример реализации правил безопасности 1.1.1.1 2.2.2.2 5.5.5.5 6.6.6.6 ТСР 1.1.*.*: any 2.2.*.*: any protect ТСР 1.1.1.1:

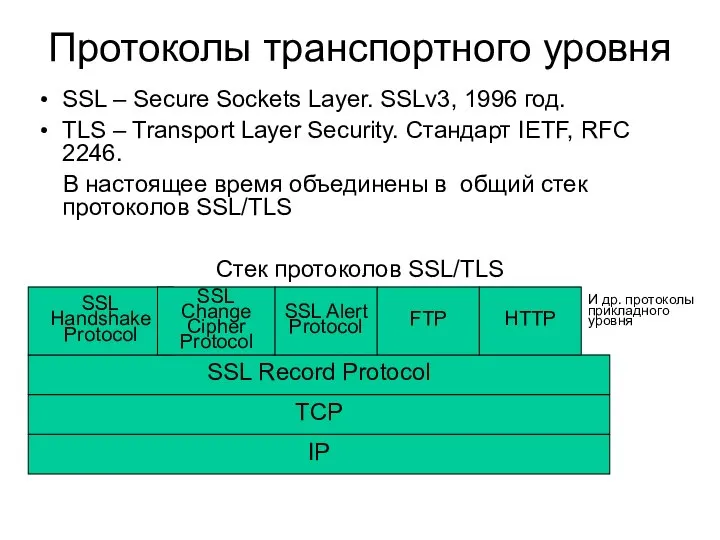

- 20. Протоколы транспортного уровня SSL – Secure Sockets Layer. SSLv3, 1996 год. TLS – Transport Layer Security.

- 21. Все браузеры поддерживают SSL/TLC. SSL/TLS реализован поверх TCP (надежность доставки, квитирование), между транспортным и прикладным уровнем.

- 22. Организация VPN/MPLS VPN/MPLS – хорошо масштабируемое решение. Рекомендация RFC 2547bis (модель IETF): Р узлы: должны поддерживать

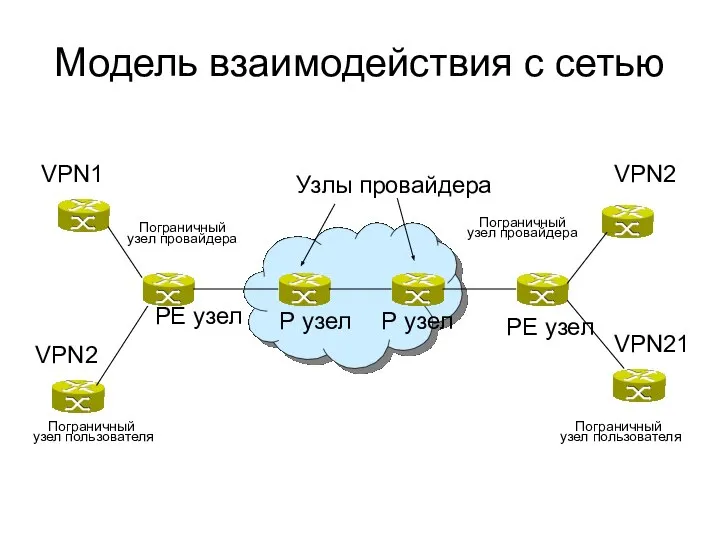

- 23. Модель взаимодействия с сетью Узлы провайдера Р узел Р узел РЕ узел РЕ узел Пограничный узел

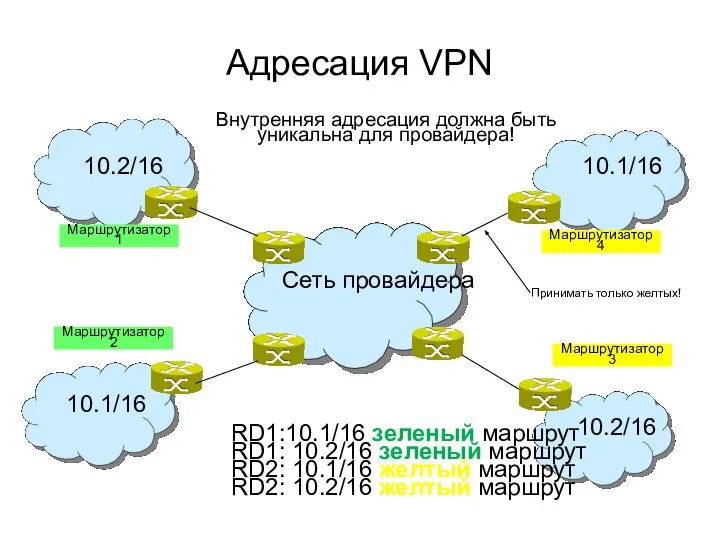

- 24. Адресация VPN Сеть провайдера Маршрутизатор 1 Маршрутизатор 2 Маршрутизатор 4 Маршрутизатор 3 10.2/16 10.1/16 10.1/16 10.2/16

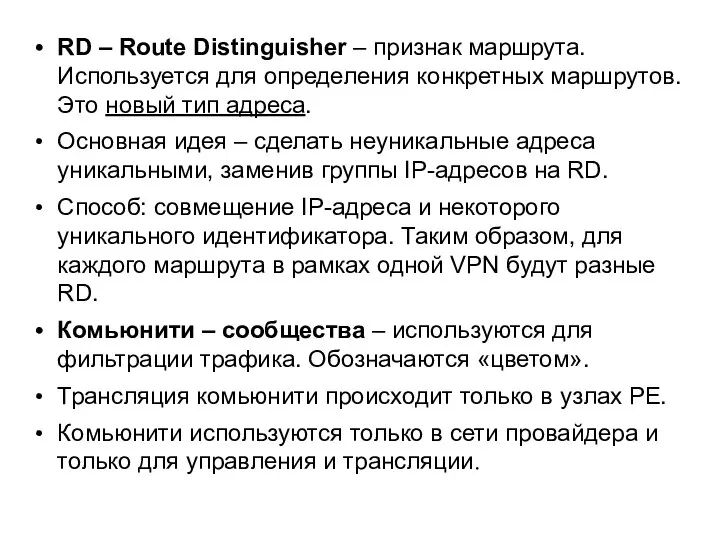

- 25. RD – Route Distinguisher – признак маршрута. Используется для определения конкретных маршрутов. Это новый тип адреса.

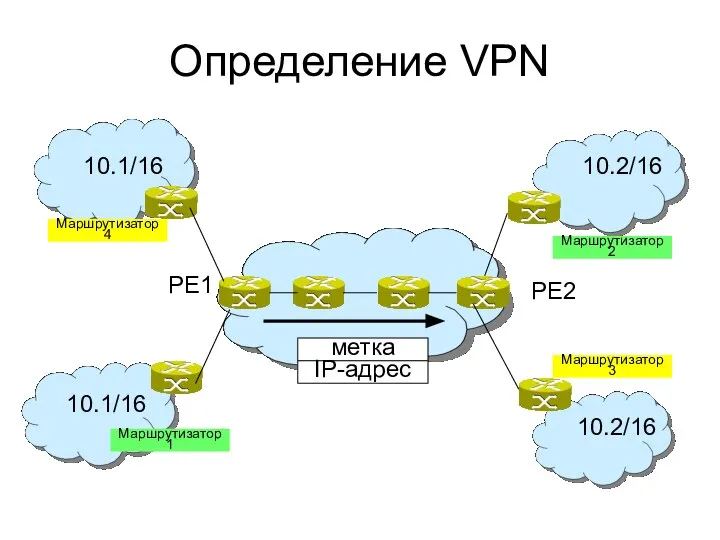

- 26. Определение VPN Маршрутизатор 1 Маршрутизатор 2 Маршрутизатор 4 Маршрутизатор 3 10.1/16 10.1/16 10.2/16 10.2/16 PE1 PE2

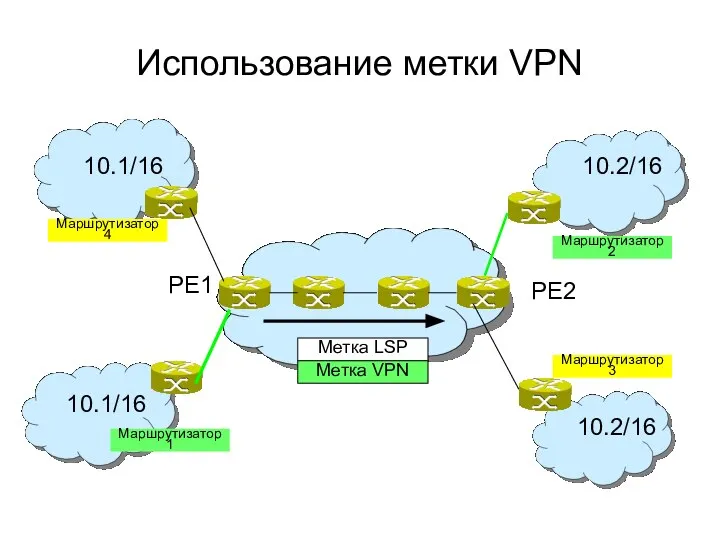

- 27. Использование метки VPN Маршрутизатор 1 Маршрутизатор 2 Маршрутизатор 4 Маршрутизатор 3 10.1/16 10.1/16 10.2/16 10.2/16 PE1

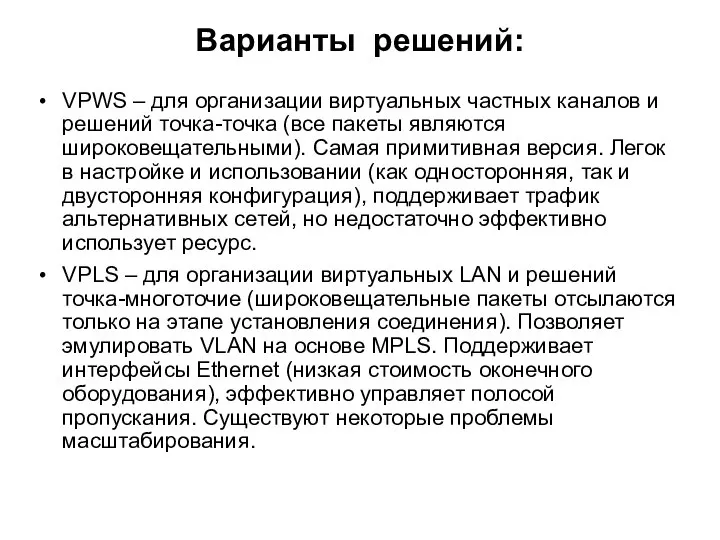

- 28. Варианты решений: VPWS – для организации виртуальных частных каналов и решений точка-точка (все пакеты являются широковещательными).

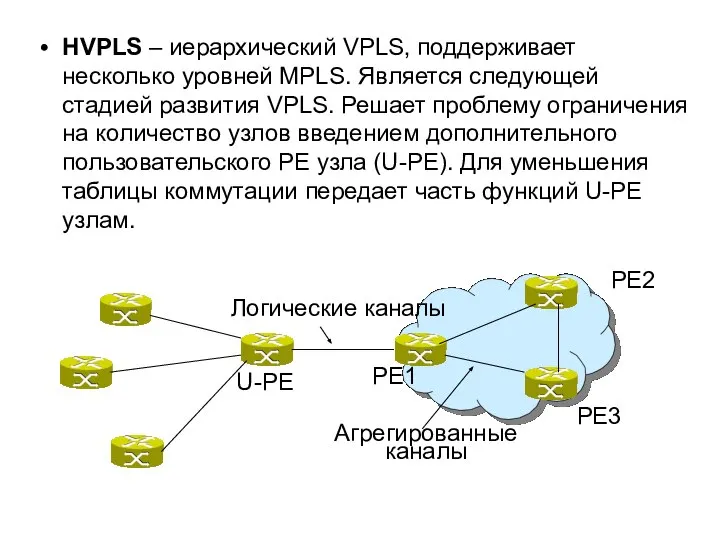

- 29. HVPLS – иерархический VPLS, поддерживает несколько уровней MPLS. Является следующей стадией развития VPLS. Решает проблему ограничения

- 31. Скачать презентацию

Автоматизированные информационные системы в профессиональной деятельности

Автоматизированные информационные системы в профессиональной деятельности Работа с таблицами в текстовом редакторе Word

Работа с таблицами в текстовом редакторе Word Социальные сети: Студенты. Терроризм

Социальные сети: Студенты. Терроризм Принципы целеполагания в системах ситуационного анализа

Принципы целеполагания в системах ситуационного анализа Одобрение Онлайн по объектам на ДомКлик

Одобрение Онлайн по объектам на ДомКлик Архитектура операционной системы

Архитектура операционной системы Game Cutie Jump

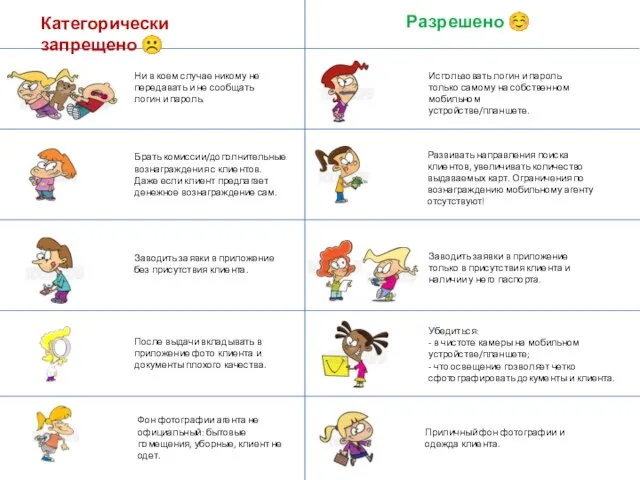

Game Cutie Jump Памятка запретов и мотиваторов

Памятка запретов и мотиваторов Информатика высокого полета

Информатика высокого полета AVG AntiVirus

AVG AntiVirus Дребезг контактов. Программный и аппаратный способы устранения дребезг

Дребезг контактов. Программный и аппаратный способы устранения дребезг Логические основы компьютеров

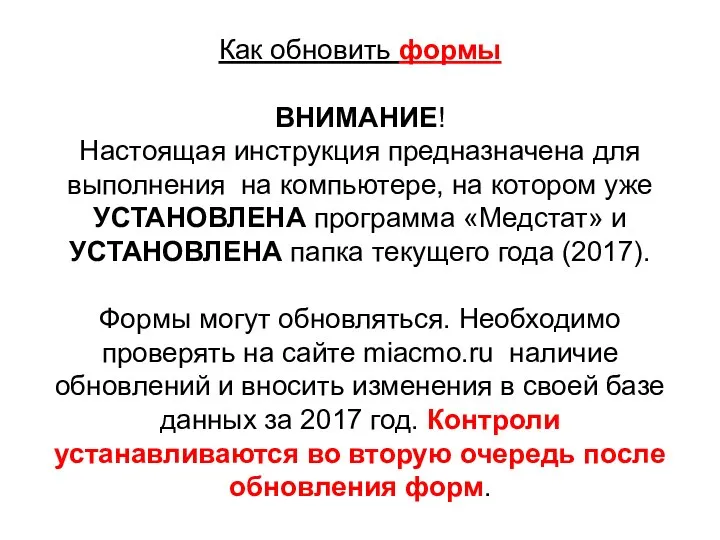

Логические основы компьютеров Как обновить формы

Как обновить формы 1322912 (2)

1322912 (2) Цвет

Цвет История ЭВМ. Структура системного процессора

История ЭВМ. Структура системного процессора HDMI конвертеры (AV RCA)

HDMI конвертеры (AV RCA) Дополнения к проекту

Дополнения к проекту Разработка учебной презентации

Разработка учебной презентации 2D графика

2D графика Архитектура ПК для мобильных устройств

Архитектура ПК для мобильных устройств Что такое массив?

Что такое массив? Электронные таблицы. Обработка числовой информации в электронных таблицах

Электронные таблицы. Обработка числовой информации в электронных таблицах Протокол сигнализации SIP

Протокол сигнализации SIP Введение в архитектуру ЭВМ

Введение в архитектуру ЭВМ Разработка класса Автопарк

Разработка класса Автопарк Меdиа школа

Меdиа школа Информация и информационные процессы

Информация и информационные процессы