Содержание

- 2. Государственная тайна Коммерческая тайна 80-е — 90-е гг. 1. Понятия государственной и коммерческой тайны Понятия государственной

- 3. Государственная тайна — это защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной, оперативно-розыскной

- 4. Принцип секретности данных Степень секретности сведений, составляющих государственную тайну, соответствует степени тяжести ущерба, который может быть

- 5. Классификация секретной информации Степени секретности сведений, составляющих государственную тайну, и соответствующие этим степеням грифы секретности: «особой

- 6. Коммерческая тайна — это режим конфиденциальности информации, позволяющий ее обладателю при существующих или возможных обстоятельствах увеличить

- 7. Также под коммерческой тайной могут подразумевать саму информацию, то есть, научно-техническую, технологическую, производственную, финансово-экономическую или иную,

- 8. Характеристики коммерческой тайны: 1)наличие действительной или потенциальной коммерческой ценности информации в силу неизвестности ее третьим лицам

- 9. Обладатель информации имеет право отнести ее к коммерческой тайне, если эта информация обладает вышеперечисленными характеристиками и

- 10. Определения и суть основных понятий, относящихся к вопросу о государственной и коммерческой тайне, подробно раскрыты в

- 11. С целью защиты информации и сведений, составляющих государственную тайну, используются самые различные носители информации, среди которых:

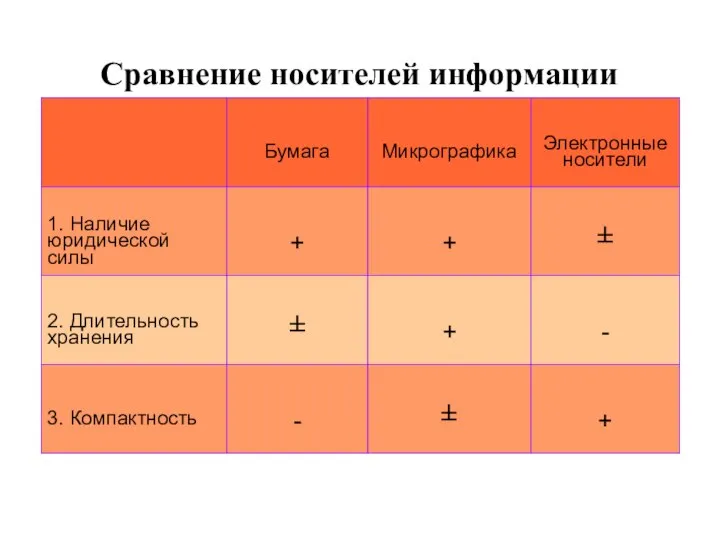

- 12. Сравнение носителей информации

- 13. Таким образом, можно считать целесообразным решение, объединяющее несколько разнородных носителей, которые не конкурируют, а дополняют друг

- 14. 2. Причины искажения и потери компьютерной информации При защите информации необходимо применять системный подход, т.е. нельзя

- 15. Основной принцип системного подхода — это принцип «разумной достаточности»

- 16. Принцип «разумной достаточности» заключается в том, что 100%-ной защиты не существует ни при каких обстоятельствах, поэтому

- 17. Накапливаемая и обрабатываемая на ЭВМ информация является достаточно уязвимой, подверженной: Разрушению Стиранию Искажению Хищению Данные действия

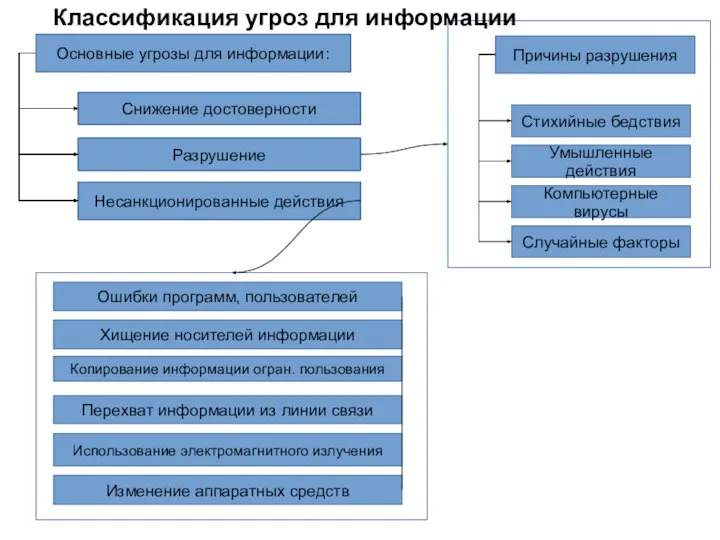

- 18. Разрушение Несанкционированные действия Снижение достоверности Основные угрозы для информации: Перехват информации из линии связи Использование электромагнитного

- 19. 3. Методы защиты информации Защита информации — это способ обеспечения безопасности в вычислительной системе, то есть

- 20. Методы защиты информации, основываются на классификации угроз для информации. 1. Основной способ защиты информации, предотвращающий снижение

- 21. Основные средства резервного копирования: программные средства, входящие в состав большинства комплектов утилит, для создания резервных копий

- 22. Резервное копирование рекомендуется делать регулярно, причем частота проведения данного процесса зависит от: частоты изменения данных ценности

- 23. В случае потери, информация может быть восстановлена: с использованием резервных данных без использования резервных данных Во

- 24. 3. Проблема несанкционированного доступа к информации обострилась и приобрела особую значимость в связи с развитием компьютерных

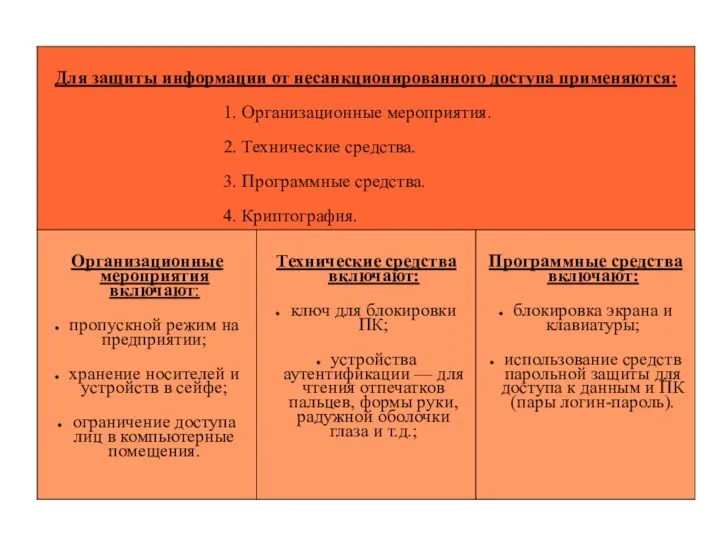

- 25. Основные пути несанкционированного доступа: хищение носителей информации; копирование информации с преодолением мер защиты; маскировка под зарегистрированного

- 26. Несанкционированный доступ осуществляется за счет: использования чужого имени изменения физических адресов устройств применения информации, оставшейся после

- 28. В качестве основных видов несанкционированного доступа к данным выделяют чтение и запись. В связи с этим,

- 30. Скачать презентацию

HTML и CSS. Таблицы и списки. (Лекция 3)

HTML и CSS. Таблицы и списки. (Лекция 3) Спортивные СМИ

Спортивные СМИ Системное ПО Работа с файлами

Системное ПО Работа с файлами Проект Коронаверсус. Студенческий совет РУДН

Проект Коронаверсус. Студенческий совет РУДН Логические элементы компьютеров

Логические элементы компьютеров Информационные системы и программирование

Информационные системы и программирование Тестирование методом черного ящика

Тестирование методом черного ящика 20 векторных сюжетов Хорошие презентации

20 векторных сюжетов Хорошие презентации Как делаются компьютерные игры?

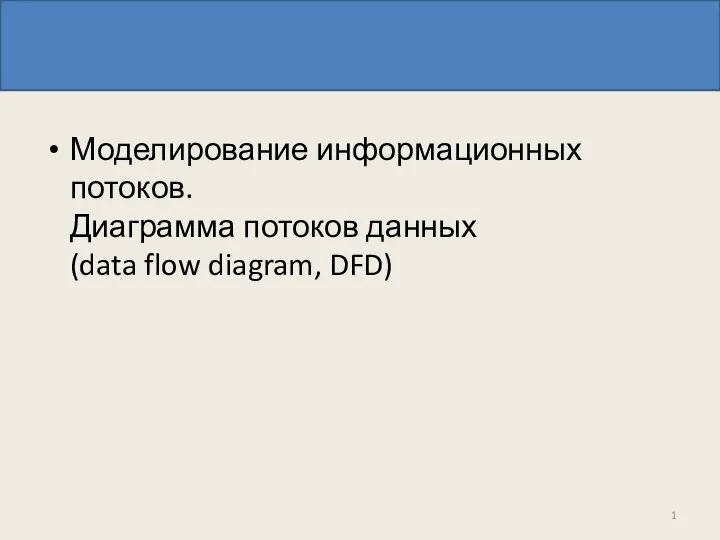

Как делаются компьютерные игры? DFD

DFD Установка КриптоАРМ

Установка КриптоАРМ Основы С++

Основы С++ Разработка виртуального тренажера процесса пастеризации в среде Labview

Разработка виртуального тренажера процесса пастеризации в среде Labview Интернет-СМИ: особенности функционирования

Интернет-СМИ: особенности функционирования Добавление текста в графический редактор Paint

Добавление текста в графический редактор Paint Система поиска информации о вертолетах

Система поиска информации о вертолетах Навигация Единого портала госуслуг

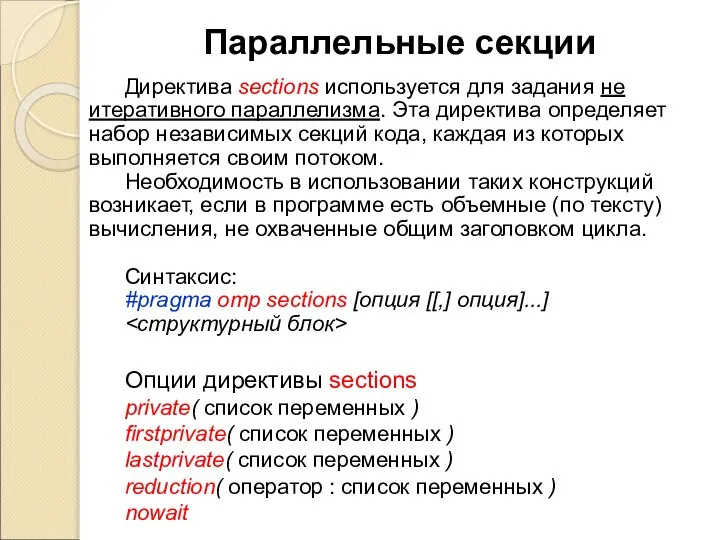

Навигация Единого портала госуслуг parProgr04

parProgr04 Марафон “5 дней - 5 навыков”. Как строить денежную карьеру на удаленной работе

Марафон “5 дней - 5 навыков”. Как строить денежную карьеру на удаленной работе Домашнее задание. Подготовка электронной презентации по одному из художников XIX века

Домашнее задание. Подготовка электронной презентации по одному из художников XIX века Программный комплекс для on-line мероприятий по контролю качества продукции

Программный комплекс для on-line мероприятий по контролю качества продукции О системе Антиплагиат 3.3

О системе Антиплагиат 3.3 Презентация1-D

Презентация1-D Вклад женщин в развитие информационных технологий на рубеже XIX – XX веков

Вклад женщин в развитие информационных технологий на рубеже XIX – XX веков Программируемые контроллеры OMRON. С200Н-альфа. Енкодеры

Программируемые контроллеры OMRON. С200Н-альфа. Енкодеры Табличный процессор MS Excel

Табличный процессор MS Excel Программное обеспечение (ПО) компьютера

Программное обеспечение (ПО) компьютера Интеграция приложений и информационных систем

Интеграция приложений и информационных систем