Содержание

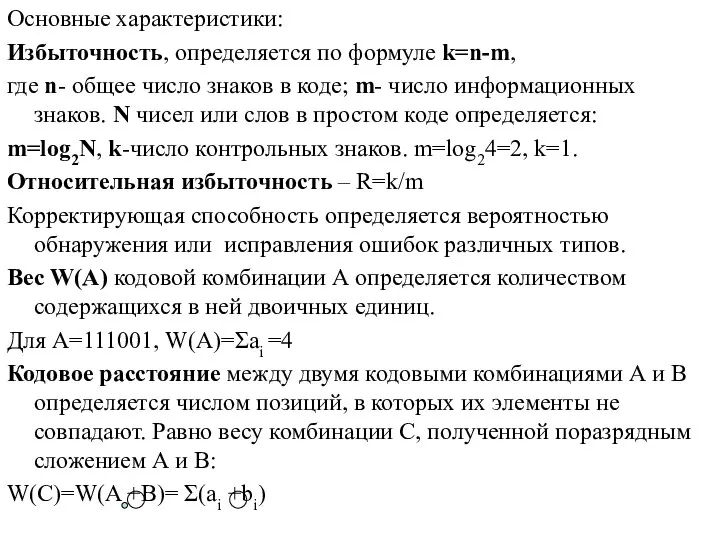

- 2. Основные характеристики: Избыточность, определяется по формуле k=n-m, где n- общее число знаков в коде; m- число

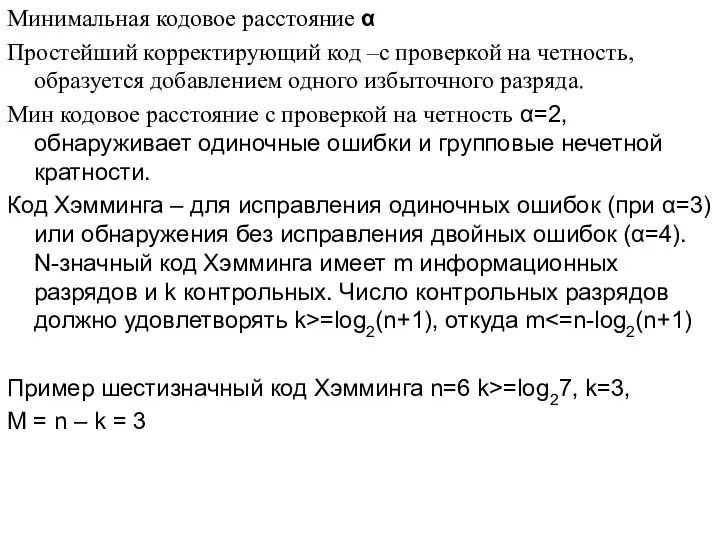

- 3. Минимальная кодовое расстояние α Простейший корректирующий код –с проверкой на четность, образуется добавлением одного избыточного разряда.

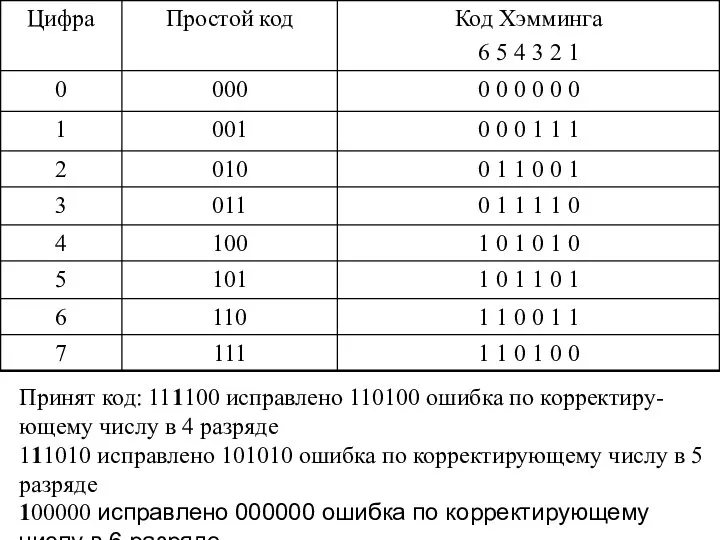

- 4. Принят код: 111100 исправлено 110100 ошибка по корректиру-ющему числу в 4 разряде 111010 исправлено 101010 ошибка

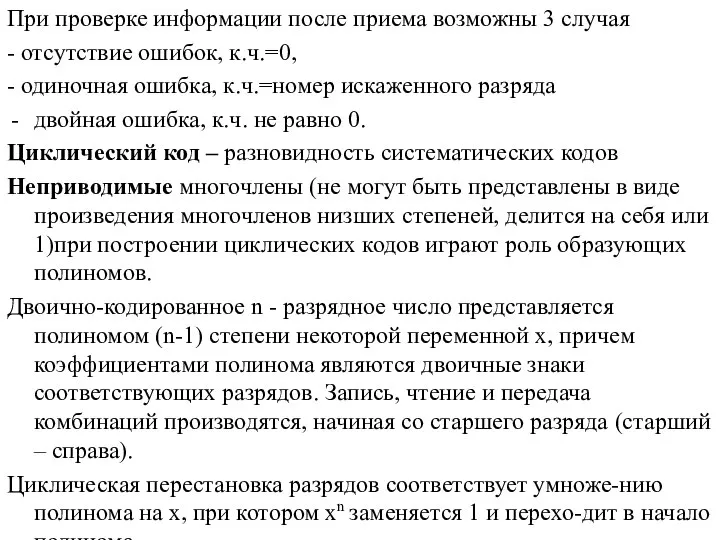

- 5. При проверке информации после приема возможны 3 случая - отсутствие ошибок, к.ч.=0, - одиночная ошибка, к.ч.=номер

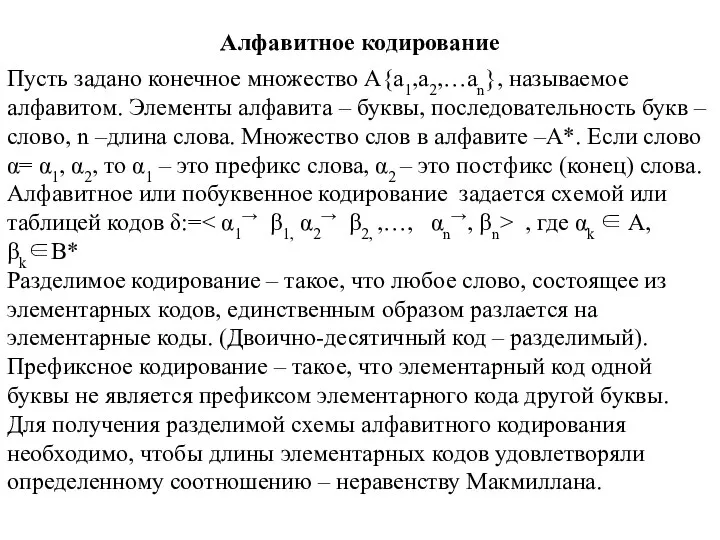

- 6. Алфавитное кодирование Пусть задано конечное множество A{a1,a2,…an}, называемое алфавитом. Элементы алфавита – буквы, последовательность букв –

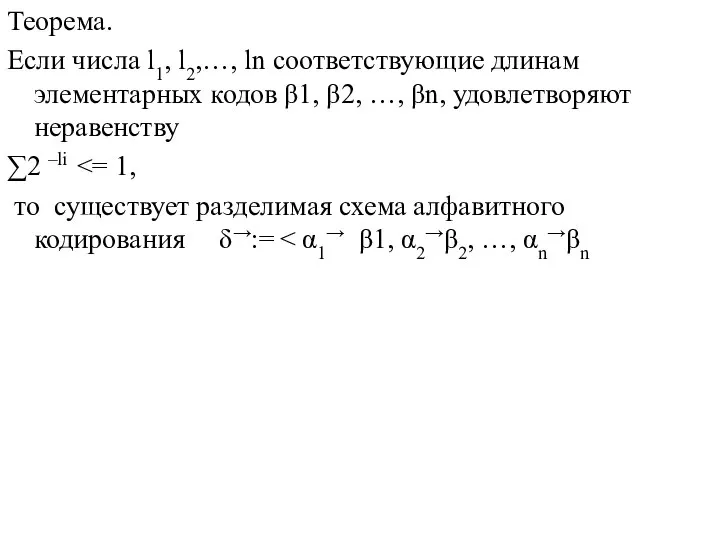

- 7. Теорема. Если числа l1, l2,…, ln соответствующие длинам элементарных кодов β1, β2, …, βn, удовлетворяют неравенству

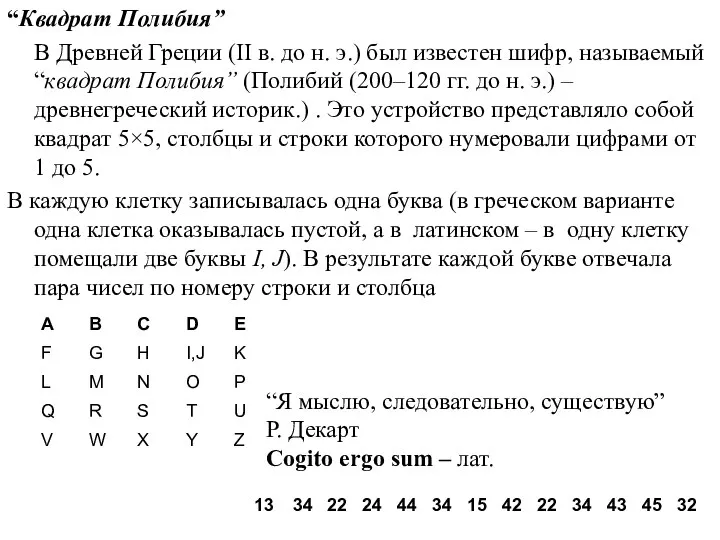

- 8. “Квадрат Полибия” В Древней Греции (II в. до н. э.) был известен шифр, называемый “квадрат Полибия”

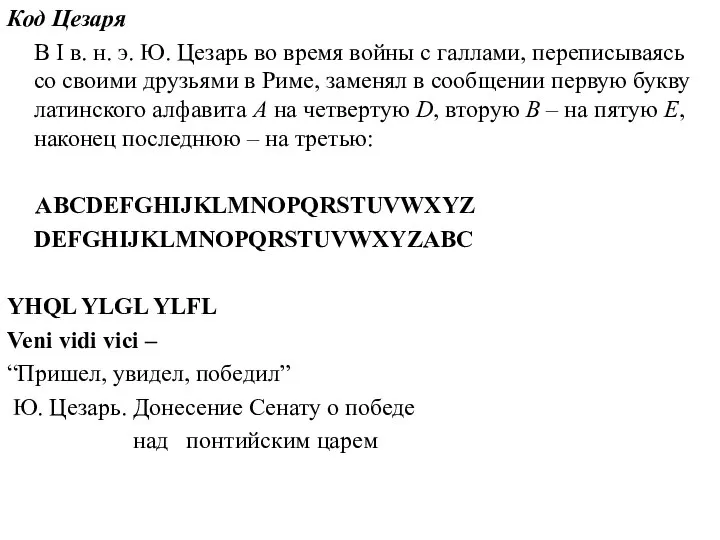

- 9. Код Цезаря В I в. н. э. Ю. Цезарь во время войны с галлами, переписываясь со

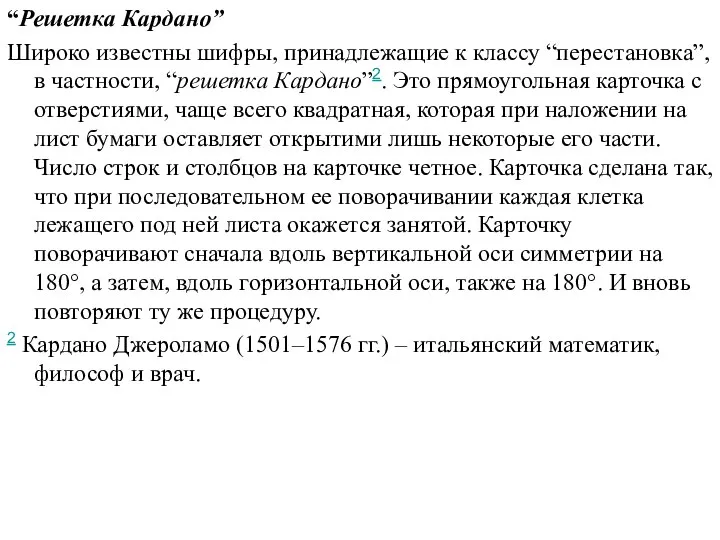

- 10. “Решетка Кардано” Широко известны шифры, принадлежащие к классу “перестановка”, в частности, “решетка Кардано”2. Это прямоугольная карточка

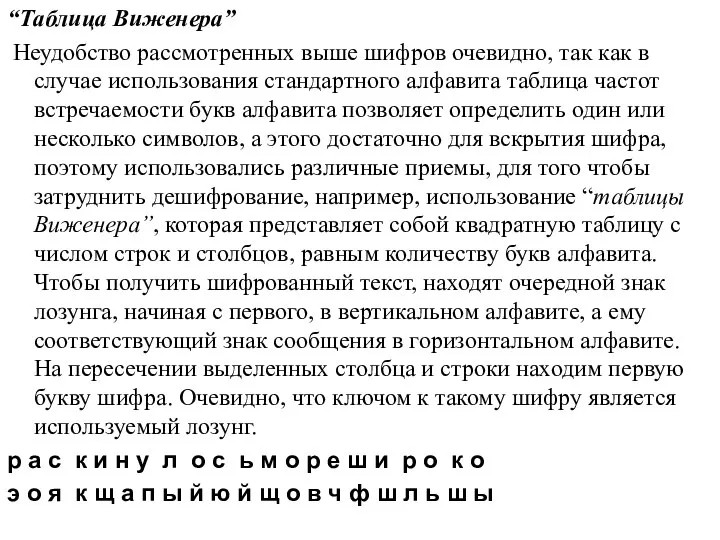

- 12. “Таблица Виженера” Неудобство рассмотренных выше шифров очевидно, так как в случае использования стандартного алфавита таблица частот

- 13. АБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯ БВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯА ВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯАБ ГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯАБВ ДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯФБВГ ЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯФБВГД ЖЗИЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯФБВГДЕ ЗИЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯАБВГДЕЖ ИЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯАБВГДЕЖЗ ЙКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯАБВГДЕЖЗИ КЛМНОПРСТУФХЦЧШЩЬЫЭЮЯАБВГДЕЖЗИЙ ЛМНОПРСТУФХЦЧШЩЬЫЭЮЯАБВГДЕЖЗИЙК МНОПРСТУФХЦЧШЩЬЫЭЮЯАБВГДЕЖЗИЙКЛ НОПРСТУФХЦЧШЩЬЫЭЮЯАБВГДЕЖЗИЙКЛМ ОПРСТУФХЦЧШЩЬЫЭЮЯАБВГДЕЖЗИЙКЛМН ПРСТУФХЦЧШЩЬЫЭЮЯАБВГДЕЖЗИЙКЛМНО

- 14. Виженер (1523–1596 гг.) – французский посол в Риме, написал большой труд о шифрах. Квадратный шифр Виженера

- 16. Скачать презентацию

Презентация на тему Интернет: да или нет

Презентация на тему Интернет: да или нет  Алгоритмические структуры

Алгоритмические структуры Линейный список в динамической памяти. Структура памяти языка Си

Линейный список в динамической памяти. Структура памяти языка Си Принцип программного управления компьютером. Лекция № 2

Принцип программного управления компьютером. Лекция № 2 Разработка интерфейса приложения и разработка функционала приложения

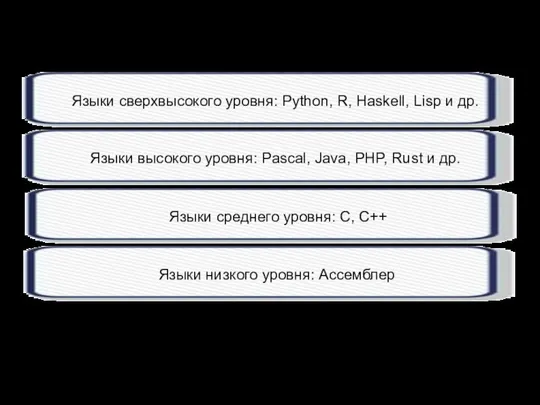

Разработка интерфейса приложения и разработка функционала приложения Языки сверхвысокого уровня: Python, R, Haskell, Lisp И Др

Языки сверхвысокого уровня: Python, R, Haskell, Lisp И Др slides10-2a

slides10-2a Информация о переподключении к веб-сервису

Информация о переподключении к веб-сервису Bash-скрипты: функции

Bash-скрипты: функции ЕАС ОПС Отчётность уровня УФПС и Почтамта

ЕАС ОПС Отчётность уровня УФПС и Почтамта Анти - вирусы и вирусы

Анти - вирусы и вирусы Организация ввода и вывода данных начала программирования

Организация ввода и вывода данных начала программирования С новым годом. Отчет-поздравление группы Точка доступа в цифровое пространство

С новым годом. Отчет-поздравление группы Точка доступа в цифровое пространство Преобразование библиотеки

Преобразование библиотеки Модуль CRT

Модуль CRT Взаимоотношение имени переменной и её адреса в ОП

Взаимоотношение имени переменной и её адреса в ОП Подсчёт количества программ. Задание

Подсчёт количества программ. Задание Виртуальный тур

Виртуальный тур Диаграммы последовательности

Диаграммы последовательности Powerpoint Icons Library

Powerpoint Icons Library Пройди тест

Пройди тест Produse software

Produse software Storage Box Use Cases

Storage Box Use Cases Вычислительные таблицы

Вычислительные таблицы Современные компьютерные технологии. Табличный процессор Excel. Построение графиков функций

Современные компьютерные технологии. Табличный процессор Excel. Построение графиков функций Измерение информации

Измерение информации Описание продуктов

Описание продуктов Электрнонный рекомендательный список. Разработка

Электрнонный рекомендательный список. Разработка