Содержание

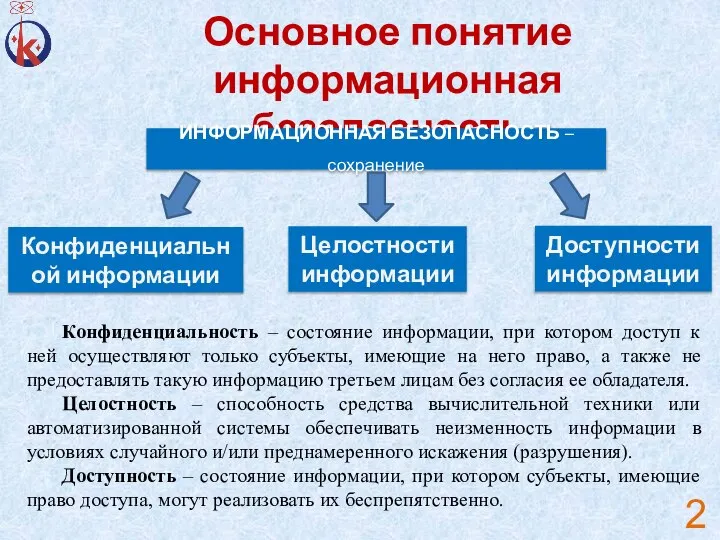

- 2. Основное понятие информационная безопасность Конфиденциальность – состояние информации, при котором доступ к ней осуществляют только субъекты,

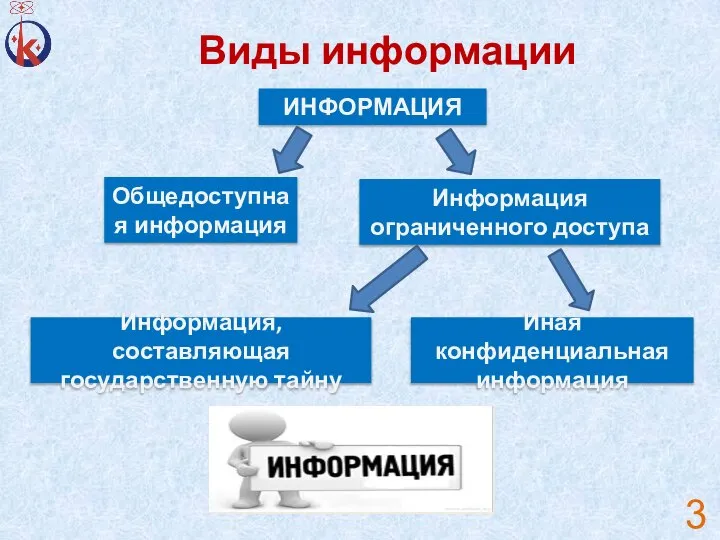

- 3. Виды информации

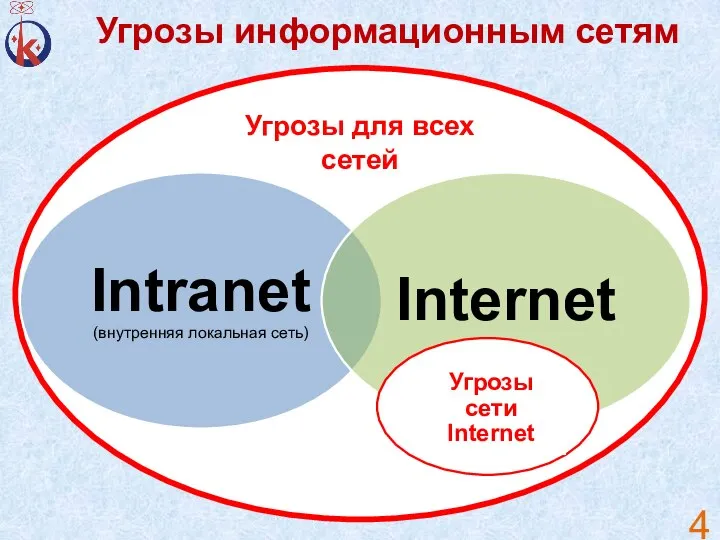

- 4. Угрозы информационным сетям Угрозы для всех сетей

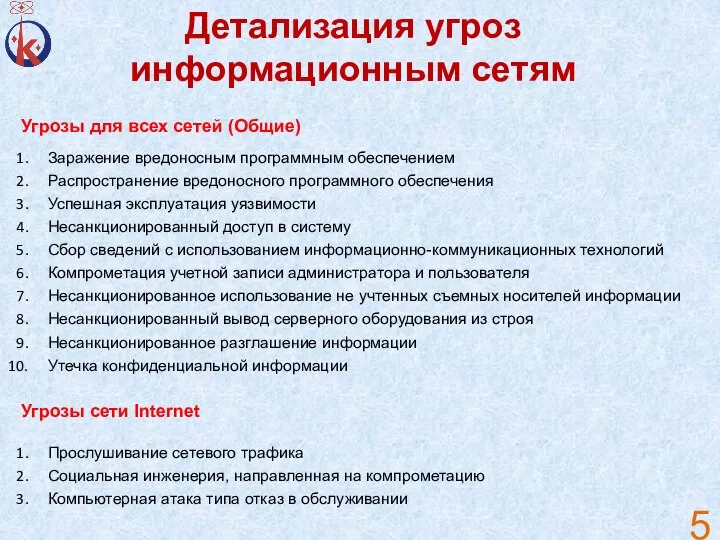

- 5. Детализация угроз информационным сетям Угрозы для всех сетей (Общие) Заражение вредоносным программным обеспечением Распространение вредоносного программного

- 6. Угрозы ИС, являющимся объектами КИИ Заражение вредоносным ПО Распространение вредоносного ПО Успешная эксплуатация уязвимости Неконтролируемое движении

- 7. Угрозы ИТС, являющимся объектами КИИ Заражение вредоносным ПО Распространение вредоносного ПО Успешная эксплуатация уязвимости Неконтролируемое распространение

- 8. Угрозы АСУ ТП, являющимся объектами КИИ Заражение вредоносным ПО Хищение технологической информации Успешная эксплуатация уязвимости Неконтролируемое

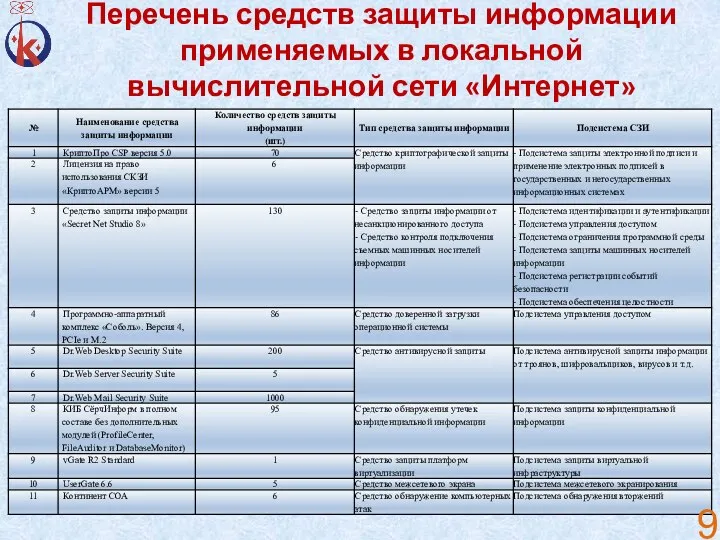

- 9. Перечень средств защиты информации применяемых в локальной вычислительной сети «Интернет» Общества и филиалов

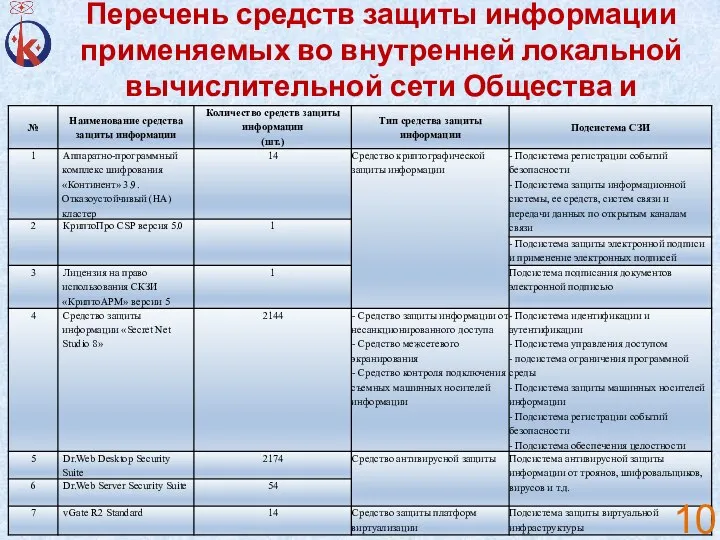

- 10. Перечень средств защиты информации применяемых во внутренней локальной вычислительной сети Общества и филиалов

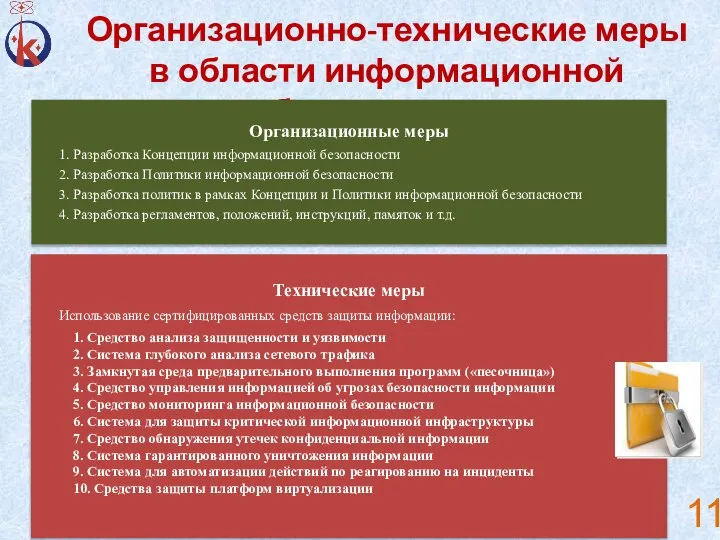

- 11. Организационно-технические меры в области информационной безопасности Организационные меры 1. Разработка Концепции информационной безопасности 2. Разработка Политики

- 12. Перечень потребности в области информационной безопасности на 2023 год для АО «Корпорация «Комета» и филиалов Для

- 14. Скачать презентацию

Презентация на тему Табличные информационные модели (9 класс)

Презентация на тему Табличные информационные модели (9 класс)  Фабричный метод

Фабричный метод Планирование персональной деятельности

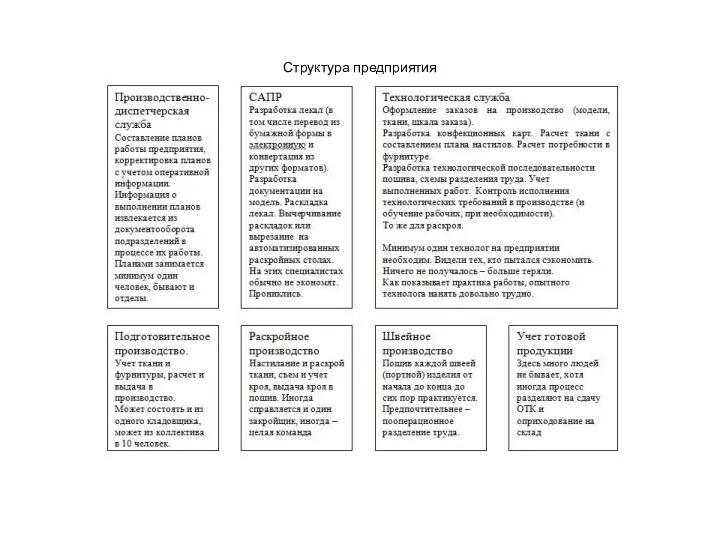

Планирование персональной деятельности Документооборот

Документооборот Lithan + eduCLaaS Corporate Video

Lithan + eduCLaaS Corporate Video Workspace виды

Workspace виды Операционные системы

Операционные системы Графический редактор Photoshop

Графический редактор Photoshop Корп презентация с подстрочниками_2405

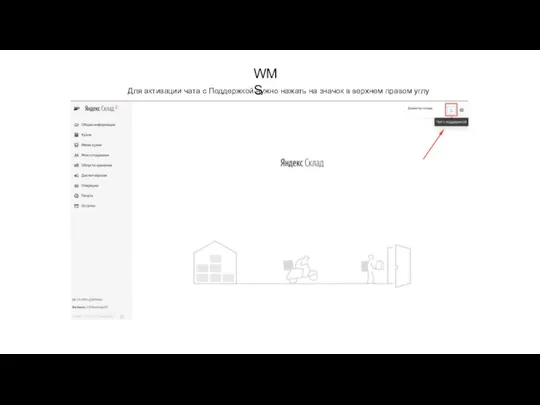

Корп презентация с подстрочниками_2405 WMS. Система управления складом

WMS. Система управления складом Сравнительный анализ CORBA и COM

Сравнительный анализ CORBA и COM Front-end skillup

Front-end skillup Создание web-сайтов

Создание web-сайтов Операционные системы. Определение ОС

Операционные системы. Определение ОС Представление и кодирование информации с помощью знаковых систем

Представление и кодирование информации с помощью знаковых систем Практические архитектуры информационных систем. Файл-серверная архитектура. (Лекция 3)

Практические архитектуры информационных систем. Файл-серверная архитектура. (Лекция 3) Медиастрана

Медиастрана Индексирование документов, векторная модель текста

Индексирование документов, векторная модель текста SEWSS. Statistica Enterprise-wide SPC System

SEWSS. Statistica Enterprise-wide SPC System Введение в ГиперМетод

Введение в ГиперМетод Выбор способов построения 3d моделей. (1 занятие)

Выбор способов построения 3d моделей. (1 занятие) Игра как искусство: манифест Ice-Pick Lodge

Игра как искусство: манифест Ice-Pick Lodge JS фрэймворки

JS фрэймворки The Isis Magazine

The Isis Magazine Использование 3D max для создания домика

Использование 3D max для создания домика Разветвляющиеся алгоритмы

Разветвляющиеся алгоритмы Базы Данных

Базы Данных Алгоритм. Свойства алгоритма

Алгоритм. Свойства алгоритма