Содержание

- 2. Содержание дисциплины Основные термины в области информационной безопасности Российское и международное законодательство в области информационной безопасности

- 3. Основные термины и определения в области информационной безопасности Лекция 1

- 4. ИНФОРМАЦИОННЫЕ СИСТЕМЫ

- 5. ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ СВТ + Персонал

- 6. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Политика раз разрабатывается в соответствии с имеющейся нормативной базой, многие ее разделы являются законодательно

- 7. ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

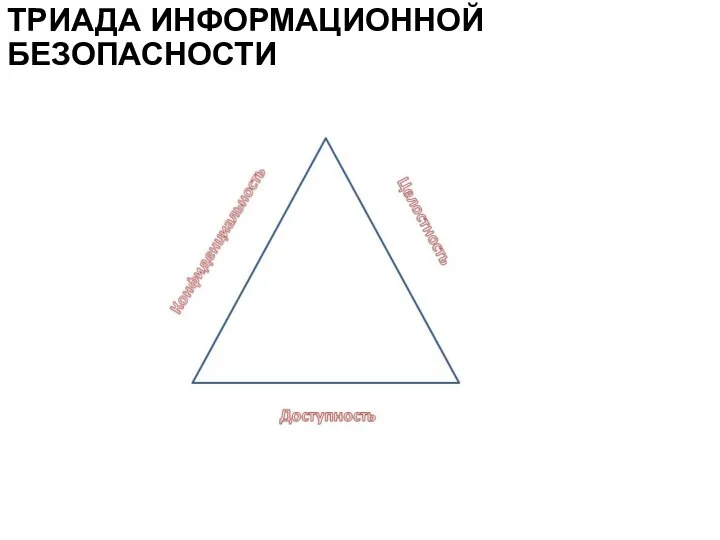

- 8. ТРИАДА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

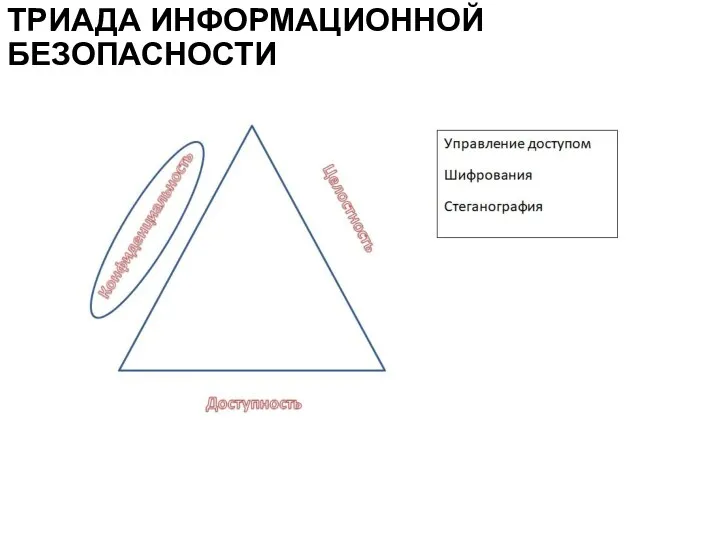

- 9. ТРИАДА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- 10. ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

- 11. ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ Контролируемая зона – это охраняемое пространство (территория, здание, офис и т.п.), в

- 12. ЗАЩИТА ИНФОРМАЦИИ У защиты информации должны быть цель и в соответствии с этой целью выделяют объекты

- 13. ГОСТ Р ИСО/МЭК 27001-2006 Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его

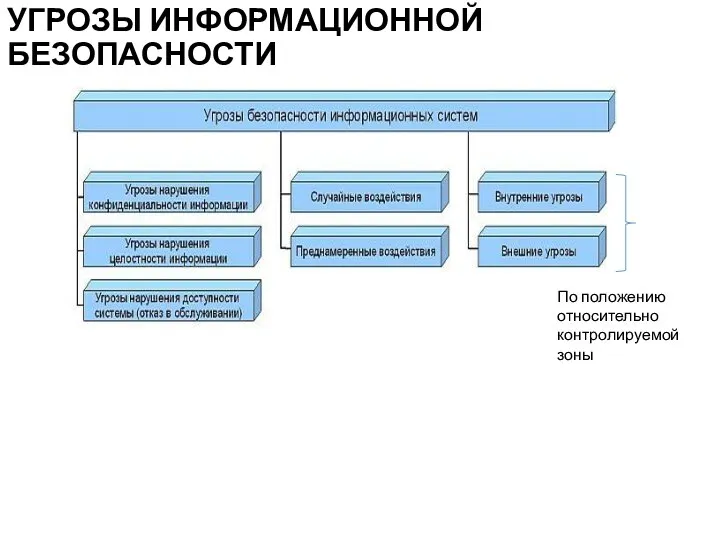

- 14. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ По положению относительно контролируемой зоны

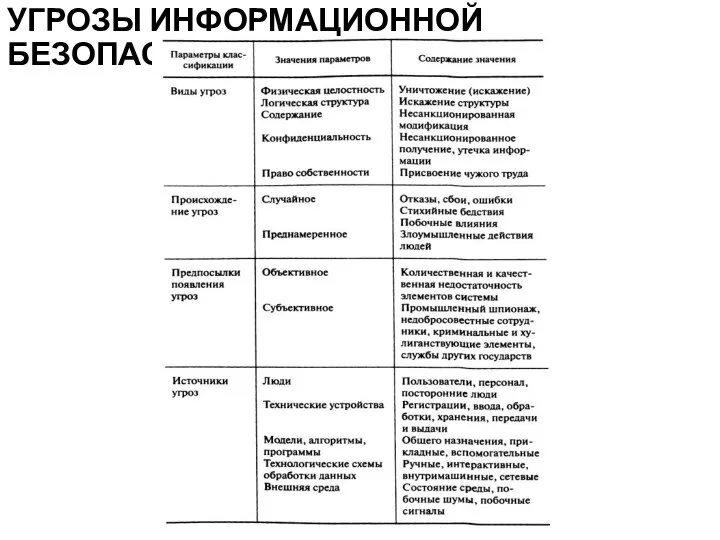

- 15. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- 16. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Источник угрозы безопасности информации – субъект, являющийся непосредственной причиной возникновения угрозы безопасности информации.

- 17. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ По природе возникновения: естественные и искусственные. Естественные угрозы – это угрозы, вызванные воздействиями

- 18. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ К основным преднамеренным угрозам можно отнести следующие: физическое воздействие на систему или отдельные

- 19. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ незаконное получение паролей и других реквизитов разграничения доступа (агентурным путём, используя халатность пользователей,

- 20. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ 1. По положению относительно контролируемой зоны: внутренние и внешние угрозы. В качестве примера

- 21. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ По типу системы, на которую направлена угроза: системы на базе автономного рабочего места

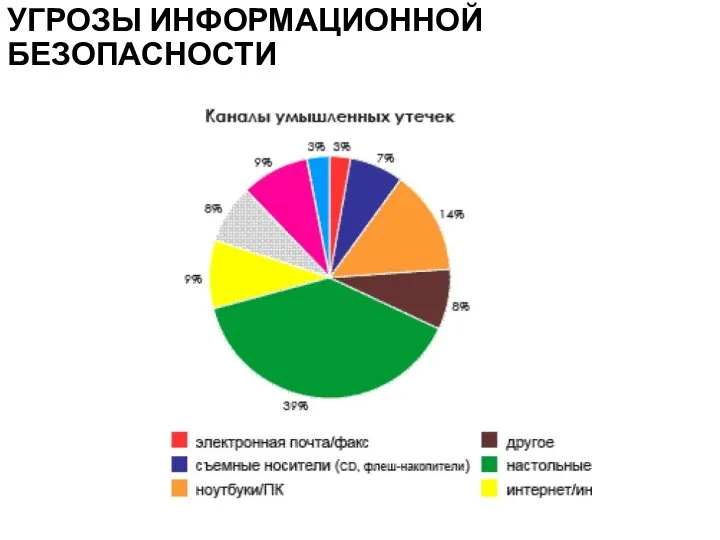

- 22. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- 23. МЕТОДЫ ОЦЕНКИ ОПАСНОСТИ УГРОЗ При определении угроз на конкретном объекте защиты важно понимать, что нельзя учесть

- 24. МЕТОДЫ ОЦЕНКИ ОПАСНОСТИ УГРОЗ Ущерб подразделяется на опосредованный и непосредственный. Непосредственный связан с причинением материального, морального,

- 25. ОЦЕНКИ РИСКА

- 27. Скачать презентацию

Знакомьтесь – Маруся! Голосовой помощник, знающий все на свете

Знакомьтесь – Маруся! Голосовой помощник, знающий все на свете Устройство компьютера

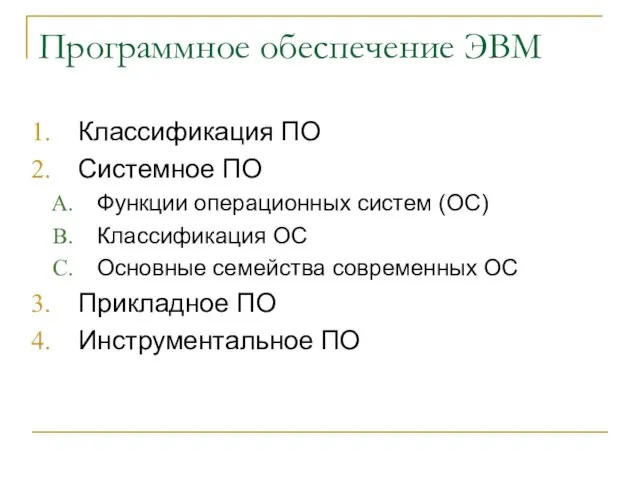

Устройство компьютера Программное обеспечение ЭВМ

Программное обеспечение ЭВМ Локальные компьютерные сети

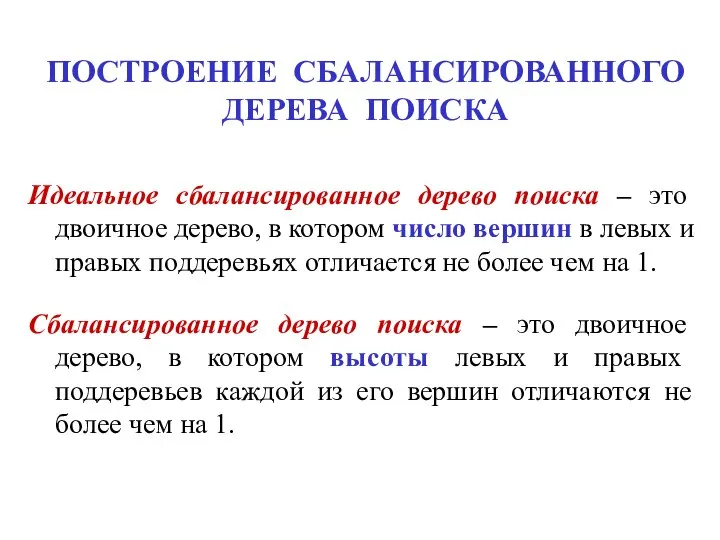

Локальные компьютерные сети Построение сбалансированного дерева поиска

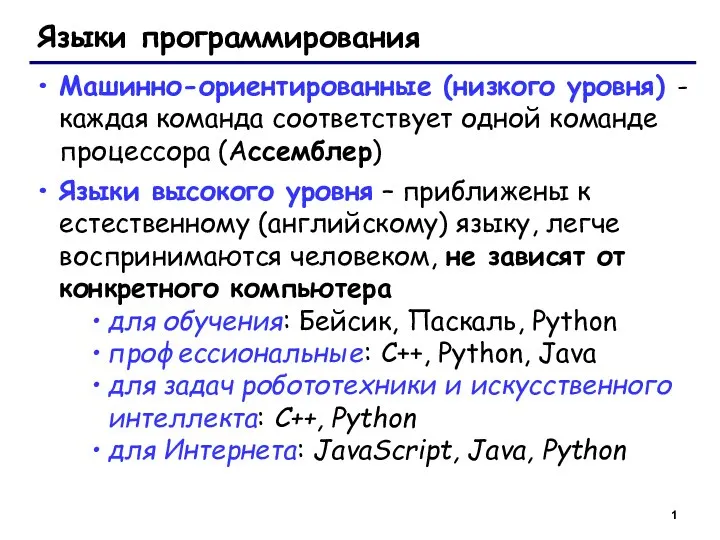

Построение сбалансированного дерева поиска Языки программирования

Языки программирования Табличный процессор Microsoft Excel

Табличный процессор Microsoft Excel Задача линейного программирования. Табличный симплекс-метод

Задача линейного программирования. Табличный симплекс-метод Создание форм и отчетов

Создание форм и отчетов Профессия учителя информатики

Профессия учителя информатики Однотонная заливка светлым цветом

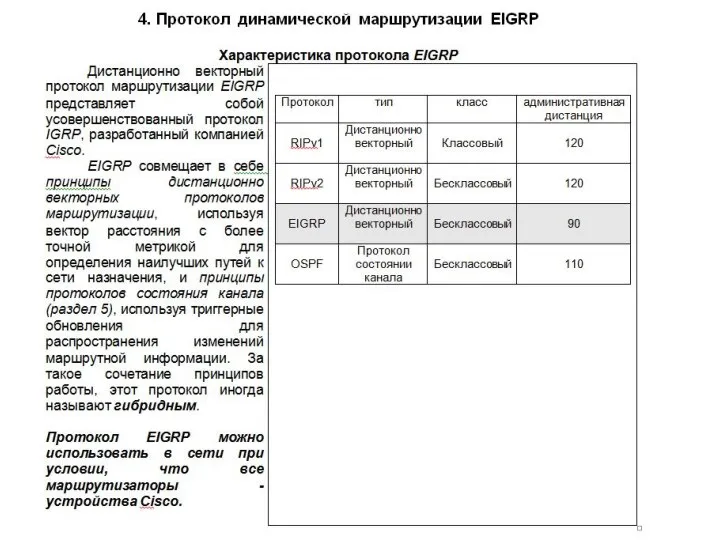

Однотонная заливка светлым цветом Протокол маршрутизации EIGRP

Протокол маршрутизации EIGRP Чайковский индустриальный колледж. Макет

Чайковский индустриальный колледж. Макет Создание Web-сайта. Коммуникационные технологии

Создание Web-сайта. Коммуникационные технологии Технология GPGPU. Лекция 4

Технология GPGPU. Лекция 4 Презентация на тему Начните работу с нажатия кнопки Пуск

Презентация на тему Начните работу с нажатия кнопки Пуск  Беспроводная сеть сбора метрологических данных

Беспроводная сеть сбора метрологических данных Flowers memory

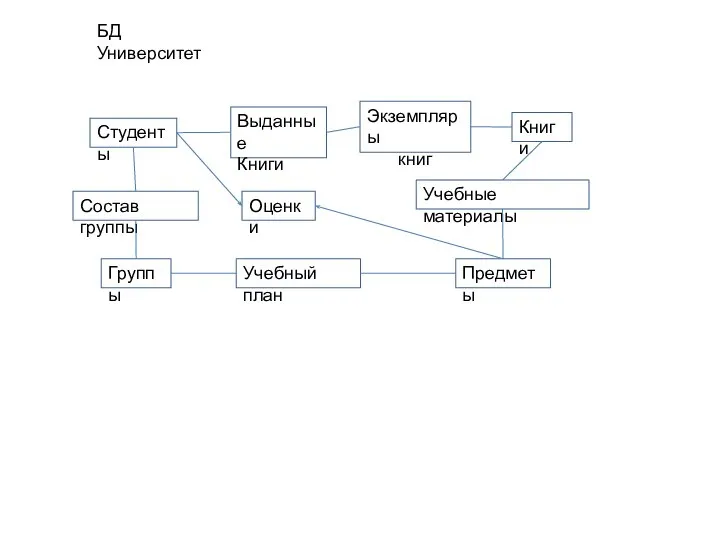

Flowers memory Базы данных. Лекция 2

Базы данных. Лекция 2 Маршрутизация и транспортировка данных по компьютерным сетям

Маршрутизация и транспортировка данных по компьютерным сетям Марафон по спецификации цели

Марафон по спецификации цели Найти на сайтах гостиниц материал о консьержаш, посыльных

Найти на сайтах гостиниц материал о консьержаш, посыльных Работа с текстом. Задания 21-24. ЕГЭ по обществознанию

Работа с текстом. Задания 21-24. ЕГЭ по обществознанию Создание таблиц в ворде (2)

Создание таблиц в ворде (2) Разработка мобильного приложения, которое отслеживает транспортные потоки на основе геоинформационных данных

Разработка мобильного приложения, которое отслеживает транспортные потоки на основе геоинформационных данных Новостные сообщения по основным новостным каналам

Новостные сообщения по основным новостным каналам Презентация "Виртуальный читальный зал" - скачать презентации по Информатике

Презентация "Виртуальный читальный зал" - скачать презентации по Информатике Работай, хватит в фейсбуке сидеть! или как построить личный бренд

Работай, хватит в фейсбуке сидеть! или как построить личный бренд