Слайд 2Тема 2. Сертификация средств защиты и защита программ и данных

Занятие 2/11. Лабораторная

работа

Тема:

Разработка элементов защиты программ от отладки и дизассемблирования

Учебные вопросы:

Исследование защиты программ от отладчика

Исследование защиты программ от дизассемблера

Анализ алгоритмов функционирования программ

Слайд 3Литература

Основная

1. Программно-аппаратные средства обеспечения информационной безопасности. В 2 ч. Ч. 1. Защита от

разрушающих программных средств : пособие / А. Г. Мацкевич, С. В. Снигирев, Д. А. Свечников. – Орёл : Академия ФСО России, 2011. – 141 с.

2. Программно-аппаратные средства обеспечения информационной безопасности. В 2 ч. Ч. 2. Методы и средства локальной защиты ПЭВМ / А. В. Козачок [и др.]. – Орёл : Академия ФСО России, 2015. – 143 с.

3. Методы и протоколы аутентификации: пособие: в 2 ч. Ч. 1 / Д. Е. Шугуров [и др.]. – Орел : Академия ФСО России, 2013. – 219.

Дополнительная

1. Защита программ и данных: учеб. пособие для студ. учреждений высш. проф. образования / В. Г. Проскурин. – М.: Издательский центр «Академия», 2011. – 208 с. – (Сер. Бакалавриат).

2. В.Г. Проскурин и др. Программно-аппаратные средства обеспечения информационной безопасности. Защита в операционных системах: Учеб. Пособие для ВУЗов. – М.: Радио и связь, 2000. – 168 с.

Слайд 4Цели занятия

Закрепить практические навыки разработки внедряемых механизмов защиты в программное обеспечение

Закрепить

навыки исследования системы защиты программного обеспечения

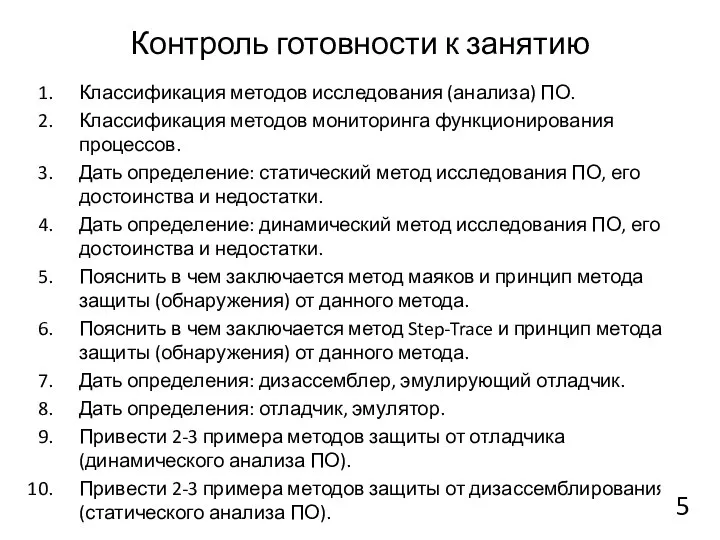

Слайд 5Контроль готовности к занятию

Классификация методов исследования (анализа) ПО.

Классификация методов мониторинга функционирования процессов.

Дать

определение: статический метод исследования ПО, его достоинства и недостатки.

Дать определение: динамический метод исследования ПО, его достоинства и недостатки.

Пояснить в чем заключается метод маяков и принцип метода защиты (обнаружения) от данного метода.

Пояснить в чем заключается метод Step-Trace и принцип метода защиты (обнаружения) от данного метода.

Дать определения: дизассемблер, эмулирующий отладчик.

Дать определения: отладчик, эмулятор.

Привести 2-3 примера методов защиты от отладчика (динамического анализа ПО).

Привести 2-3 примера методов защиты от дизассемблирования (статического анализа ПО).

Слайд 6Исследование защиты программ от отладчика

Исследование защиты программ от дизассемблера

Анализ алгоритмов функционирования программ

Учебные

вопросы

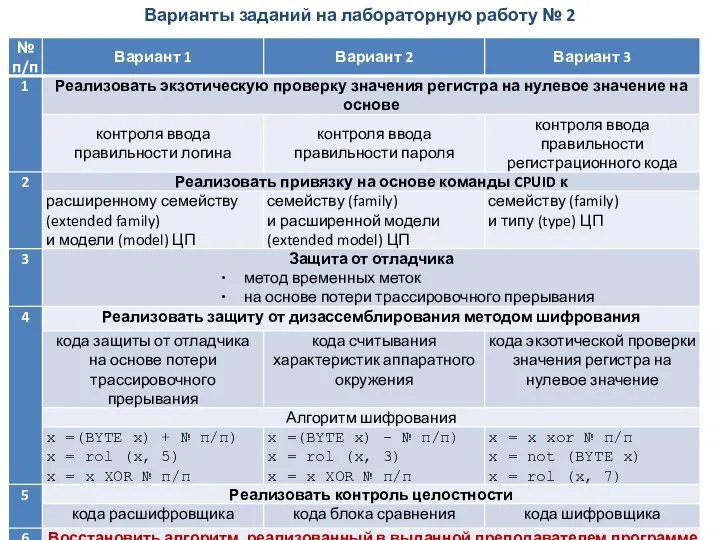

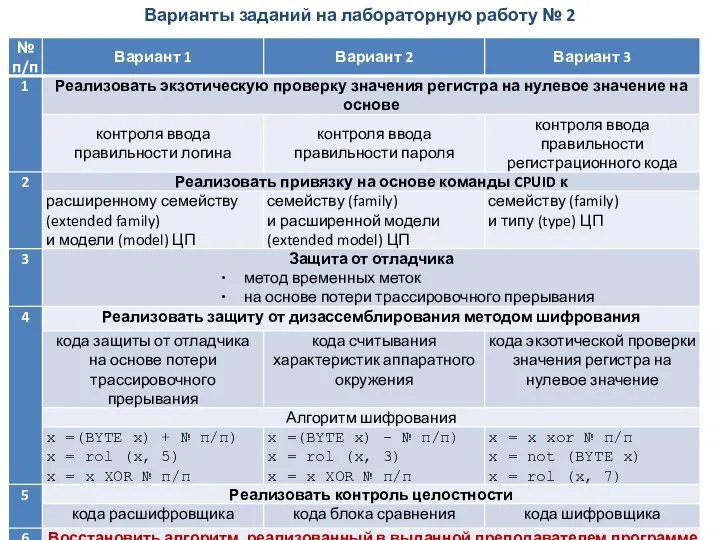

Слайд 7Варианты заданий на лабораторную работу № 2

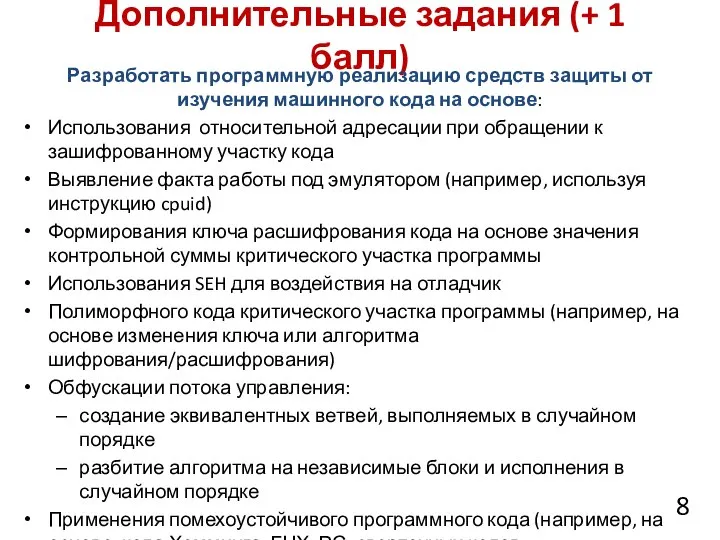

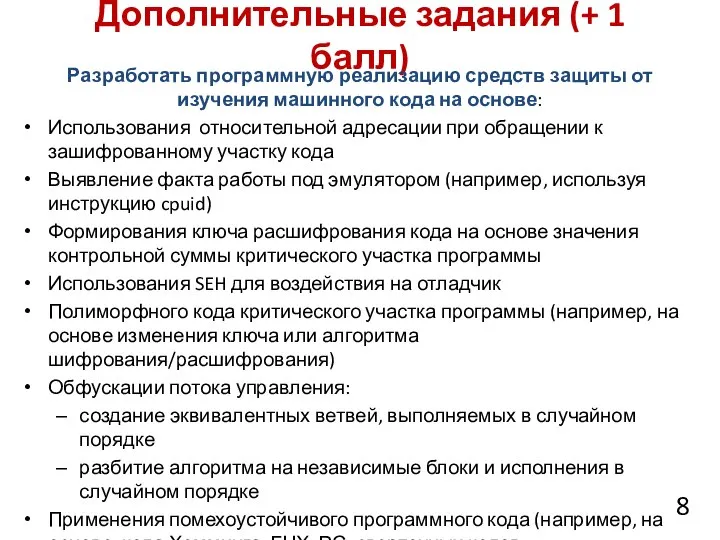

Слайд 8Дополнительные задания (+ 1 балл)

Разработать программную реализацию средств защиты от изучения машинного

кода на основе:

Использования относительной адресации при обращении к зашифрованному участку кода

Выявление факта работы под эмулятором (например, используя инструкцию cpuid)

Формирования ключа расшифрования кода на основе значения контрольной суммы критического участка программы

Использования SEH для воздействия на отладчик

Полиморфного кода критического участка программы (например, на основе изменения ключа или алгоритма шифрования/расшифрования)

Обфускации потока управления:

создание эквивалентных ветвей, выполняемых в случайном порядке

разбитие алгоритма на независимые блоки и исполнения в случайном порядке

Применения помехоустойчивого программного кода (например, на основе кода Хемминга, БЧХ, РС, сверточных кодов

Слайд 9Отчетные материалы, сроки их представления и защиты

Задание на лабораторную работу

Листинг разработанного приложения

Срок

защиты лабораторной работы –

в течение недели после её проведения

Слайд 10ВОПРОСЫ ПО ЗАНЯТИЮ?

ЗАДАНИЕ НА САМОСТОЯТЕЛЬНУЮ ПОДГОТОВКУ

Подготовить отчет по лабораторной работе

Повторить пройденный материал

по теме № 2, изучить рекомендованную литературу

Защитить результаты лабораторной работы в установленные сроки

FitnesPro Приложение-помощник для занятий фитнесом

FitnesPro Приложение-помощник для занятий фитнесом Программа ClickMeeting

Программа ClickMeeting Интернет. История развития интернета

Интернет. История развития интернета Классификация компьютерных объектов

Классификация компьютерных объектов Пошаговая инструкция создания сводной таблицы в excel

Пошаговая инструкция создания сводной таблицы в excel Растровые графические редакторы

Растровые графические редакторы Адекватность моделей моделируемым объектам и целям моделирования

Адекватность моделей моделируемым объектам и целям моделирования Массивы. Операции с массивами

Массивы. Операции с массивами Системы управления базами данных (I часть)

Системы управления базами данных (I часть) Видеомэйкинг. От нуба – тянущимся к знаниям

Видеомэйкинг. От нуба – тянущимся к знаниям Орнитология в интернете: сайты, сообщества, базы данных,

Орнитология в интернете: сайты, сообщества, базы данных, Презентация на тему Звуковые карты

Презентация на тему Звуковые карты  Финграмотность – это тема

Финграмотность – это тема Game Studies, уличная фотография в видеоиграх

Game Studies, уличная фотография в видеоиграх Ошибки операторов при работе с БД ОВЗ

Ошибки операторов при работе с БД ОВЗ Requesting Access - BW Reports (Operations Dashboard)

Requesting Access - BW Reports (Operations Dashboard) Adeon Hosting. Интернет-магазин игр. Создай свой сервер с нуля

Adeon Hosting. Интернет-магазин игр. Создай свой сервер с нуля Программное обеспечение: Уровни и классификация

Программное обеспечение: Уровни и классификация Схемотехника аналоговых устройств

Схемотехника аналоговых устройств Исполнители вокруг нас

Исполнители вокруг нас Рабочий стол и подсистемы

Рабочий стол и подсистемы Как выбрать робота для торговли на Foreх

Как выбрать робота для торговли на Foreх Элементы алгебры логики. Математические основы информатики. 8 класс

Элементы алгебры логики. Математические основы информатики. 8 класс Основные правила записи формул Виды формул

Основные правила записи формул Виды формул Современные веб-технологии. Лекция 2.1

Современные веб-технологии. Лекция 2.1 REST in peace?

REST in peace? Антивирусные программы

Антивирусные программы Введение в информатику. Лекция 1

Введение в информатику. Лекция 1