Содержание

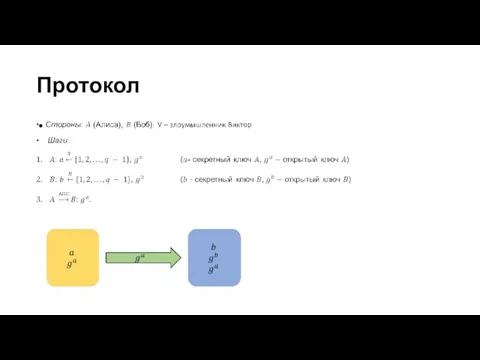

- 2. Протокол

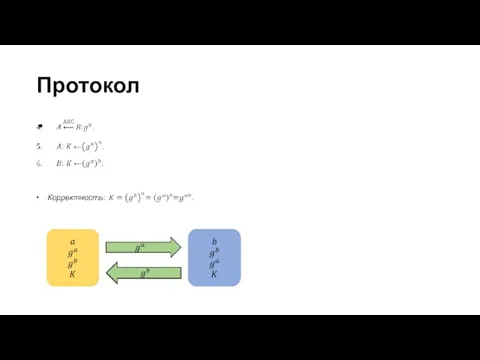

- 3. Протокол

- 4. Протокол

- 5. Противник

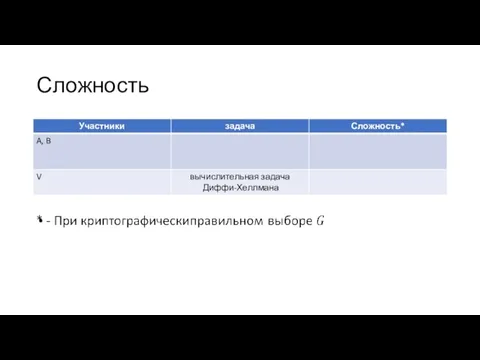

- 6. Сложность

- 7. Масштабируемость

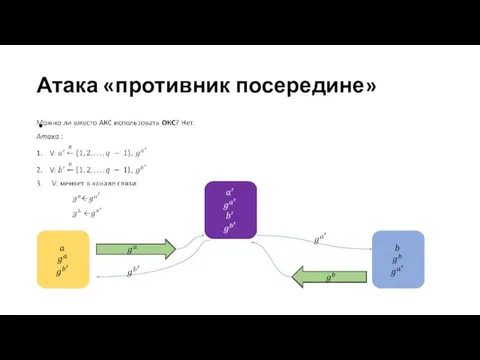

- 8. Атака «противник посередине»

- 9. Атака «противник посередине»

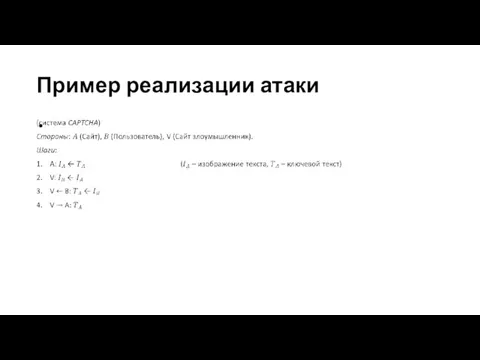

- 10. Пример реализации атаки

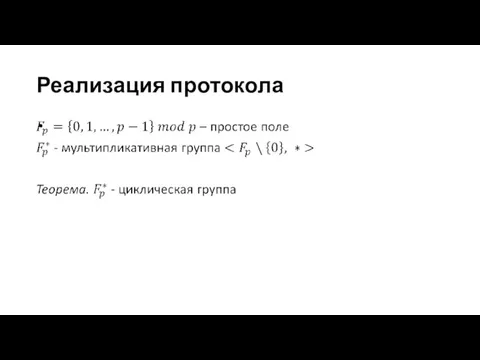

- 11. Реализация протокола

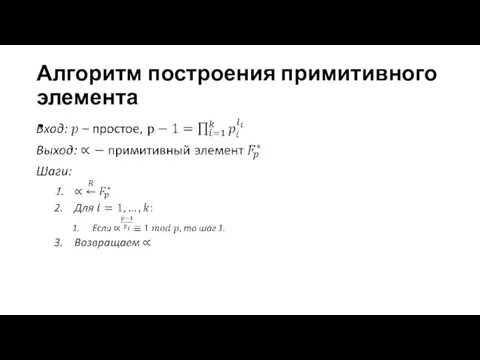

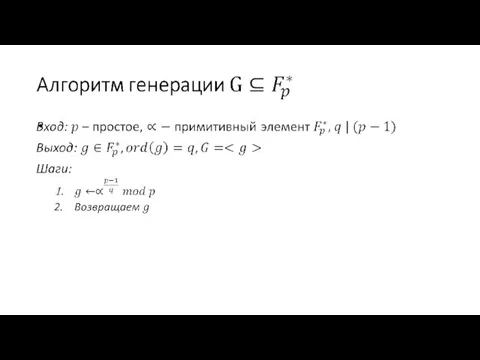

- 12. Алгоритм построения примитивного элемента

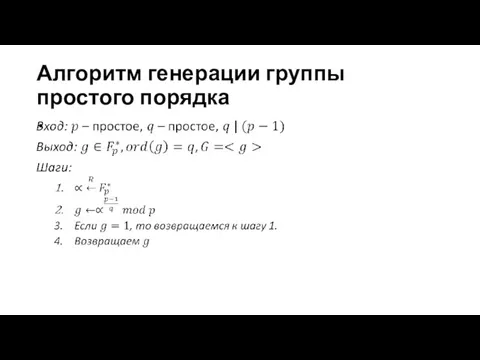

- 14. Алгоритм генерации группы простого порядка

- 16. Скачать презентацию

Информационная безопасность

Информационная безопасность доклад Фёдоров ИВ

доклад Фёдоров ИВ UX в мобильном SEO

UX в мобильном SEO Интернет -технологии

Интернет -технологии slides9-1

slides9-1 Компьютерные сети

Компьютерные сети Информация и информационные технологии

Информация и информационные технологии Самооборона. Группа по самообороне в социальной сети ВК

Самооборона. Группа по самообороне в социальной сети ВК Электронные таблицы

Электронные таблицы Ветвление

Ветвление Инвестиции в Телеграм проекты

Инвестиции в Телеграм проекты Программирование (Python). Символьные строки

Программирование (Python). Символьные строки Компьютер как унивесальное устройство для работы с информацией

Компьютер как унивесальное устройство для работы с информацией Музей истории спорта Кировской области

Музей истории спорта Кировской области shablony_proektirovania

shablony_proektirovania Маршрутизация. Лекция 4

Маршрутизация. Лекция 4 Fateashion. Офферы

Fateashion. Офферы Презентация на тему SUBD ACCESS

Презентация на тему SUBD ACCESS  Организация мероприятия InControl

Организация мероприятия InControl Презентация на тему о вреде компьютера

Презентация на тему о вреде компьютера  Понятие информации Урок 2 10 Класс

Понятие информации Урок 2 10 Класс Происхождение и история объектно-ориентированного программирования. Классы и объекты в действительности и в программах

Происхождение и история объектно-ориентированного программирования. Классы и объекты в действительности и в программах 878892

878892 Этапы развития технических средств и информационных ресурсов

Этапы развития технических средств и информационных ресурсов Installation testing mentoring program for manual QA

Installation testing mentoring program for manual QA Деснол Софт. Управляемый интерфейс 1С

Деснол Софт. Управляемый интерфейс 1С Компьютер в жизни школьника: вред или польза

Компьютер в жизни школьника: вред или польза