Содержание

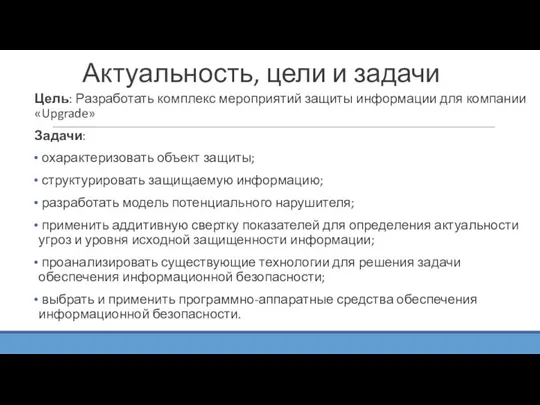

- 2. Актуальность, цели и задачи Цель: Разработать комплекс мероприятий защиты информации для компании «Upgrade» Задачи: охарактеризовать объект

- 3. Характеристика объекта защиты Рисунок 1 – План помещения Рисунок 2 – Вид со спутника

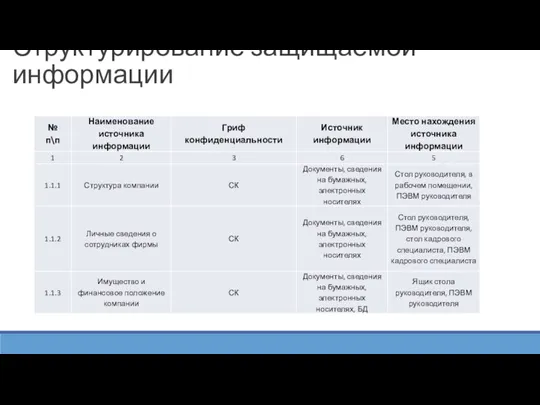

- 4. Структурирование защищаемой информации

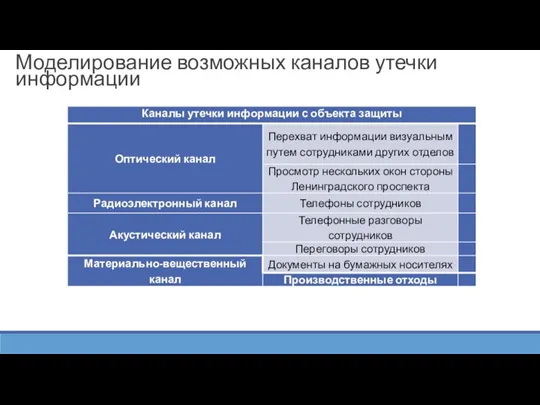

- 5. Моделирование возможных каналов утечки информации

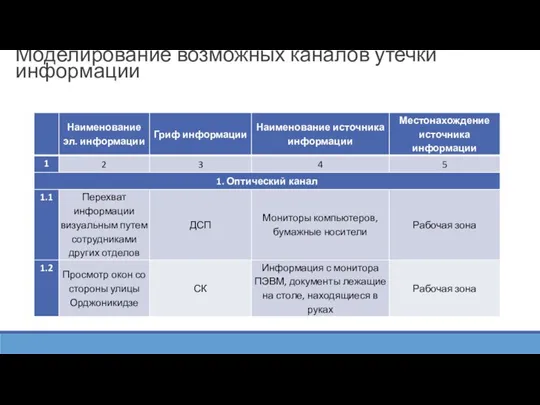

- 6. Моделирование возможных каналов утечки информации

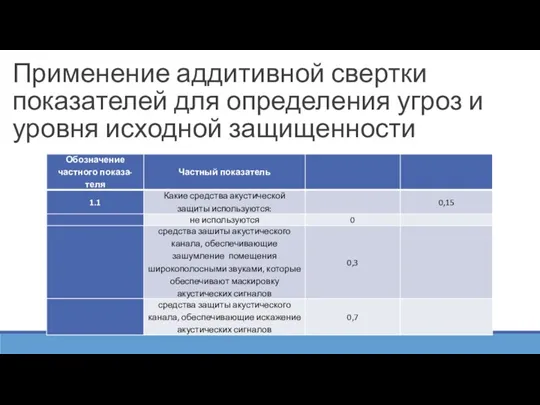

- 7. Применение аддитивной свертки показателей для определения угроз и уровня исходной защищенности

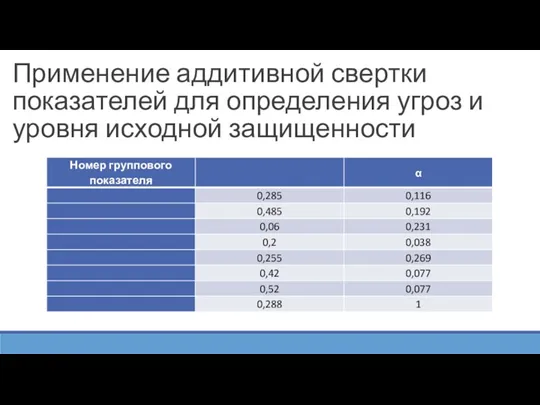

- 8. Применение аддитивной свертки показателей для определения угроз и уровня исходной защищенности

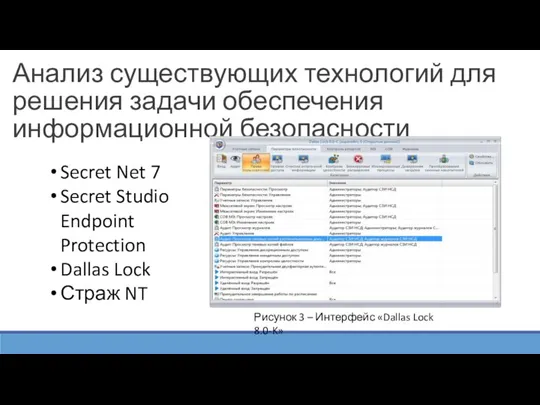

- 9. Анализ существующих технологий для решения задачи обеспечения информационной безопасности Secret Net 7 Secret Studio Endpoint Protection

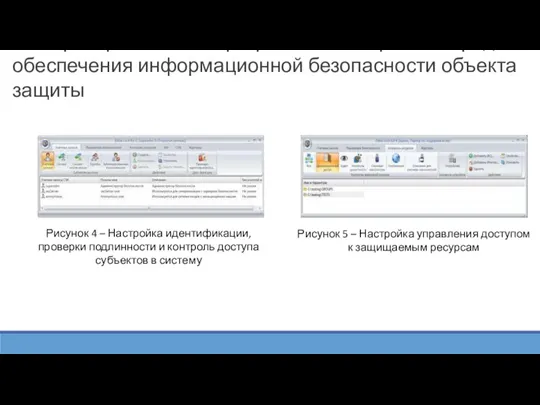

- 10. Выбор и применение программно-аппаратных средств обеспечения информационной безопасности объекта защиты Рисунок 4 – Настройка идентификации, проверки

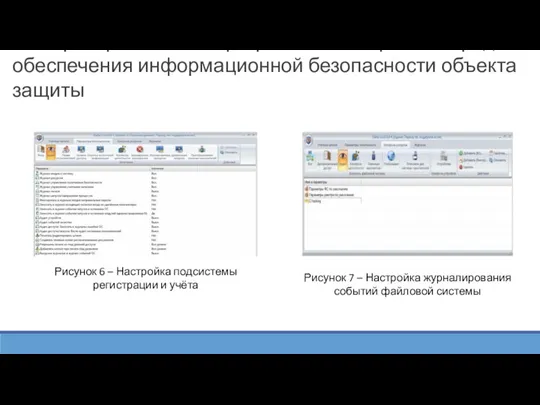

- 11. Выбор и применение программно-аппаратных средств обеспечения информационной безопасности объекта защиты Рисунок 6 – Настройка подсистемы регистрации

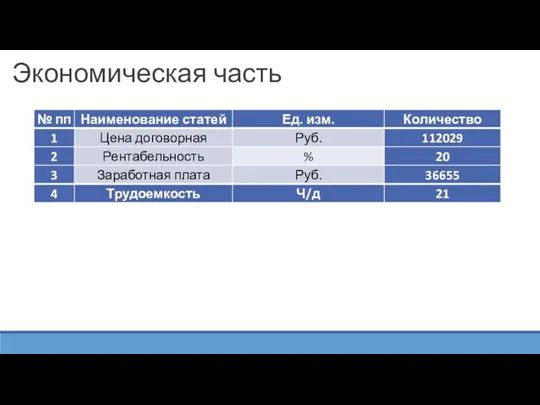

- 12. Экономическая часть

- 14. Скачать презентацию

Херсонський РЦОЯО. Реєстрація ПЗНО-2021

Херсонський РЦОЯО. Реєстрація ПЗНО-2021 Профессия моего папы инженер-программист

Профессия моего папы инженер-программист Функции, операторы, массивы

Функции, операторы, массивы Dangers on of the internet

Dangers on of the internet Powering A Smarter World. Cloud Application

Powering A Smarter World. Cloud Application Администрирование информационных систем. Подключение ис к узлу оператора связи

Администрирование информационных систем. Подключение ис к узлу оператора связи Информация и информационные процессы. Кодирование информации. Системы счисления

Информация и информационные процессы. Кодирование информации. Системы счисления Измерение информации. Ключевые слова

Измерение информации. Ключевые слова Использование встроенного задачника в Pascal ABC

Использование встроенного задачника в Pascal ABC Технологии программирования. Объектно-ориентированные языки программирования. Основные конструкции языка программирования С++

Технологии программирования. Объектно-ориентированные языки программирования. Основные конструкции языка программирования С++ Культурный ландшафт и угрозы журналистике

Культурный ландшафт и угрозы журналистике Информатика. Техника безопасности. Информация и знания

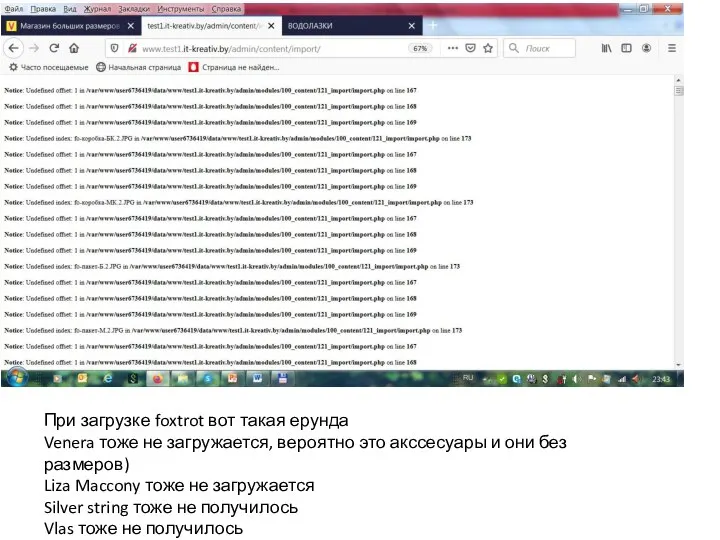

Информатика. Техника безопасности. Информация и знания Вопросы по сайту

Вопросы по сайту Направления развития и итоги работы. Руководитель отдела системного администрирования МРЦ Волга-2

Направления развития и итоги работы. Руководитель отдела системного администрирования МРЦ Волга-2 Просте впорядкування даних

Просте впорядкування даних Персональные данные

Персональные данные Приложение для сбора информации о компьютере

Приложение для сбора информации о компьютере Базы данных. Системы управления информацией

Базы данных. Системы управления информацией Обзор протоколов TCP/IP

Обзор протоколов TCP/IP Дипломний проект Тема: Розроблення модуля шифрування інформації в каналах зв’язку на основі системи залишкових класів

Дипломний проект Тема: Розроблення модуля шифрування інформації в каналах зв’язку на основі системи залишкових класів Представление информации в форме таблиц

Представление информации в форме таблиц Тест по информатике

Тест по информатике Презентация на тему Информационные модели (7 класс)

Презентация на тему Информационные модели (7 класс)  Основные компоненты компьютера и их функции

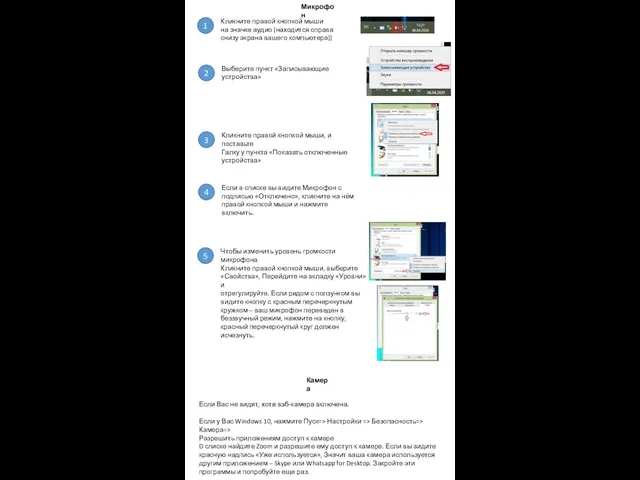

Основные компоненты компьютера и их функции Как проверить и настроить камеру и микрофон

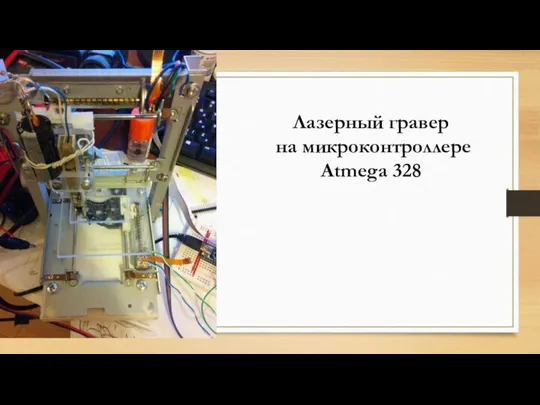

Как проверить и настроить камеру и микрофон Лазерный гравер на микроконтроллере Atmega 328

Лазерный гравер на микроконтроллере Atmega 328 Сетевые технологии

Сетевые технологии Основы алгоритмизации и программирования

Основы алгоритмизации и программирования