Содержание

- 2. Сетевая безопасность Уязвимости Технологические; Конфигурационные; Отсутствие внятной политики безопасности. Сетевая безопасность базируется на трех факторах: уязвимости,

- 3. Сетевая безопасность Угрозы Угрозы физической инфраструктуры; Неструктурированные угрозы; Структурированные угрозы; Внешние угрозы; Внутренние. Угрозы Угрозы могут

- 4. Сетевая безопасность Атаки Разведка (сканирование портов, анализ пакетов, запросы информации в интернете, проверка доступности (nslookup, whois,

- 5. Сетевая безопасность Атаки Отказ в обслуживании (DoS) (злоумышленник отключает какие-то службы или замедляет их работу до

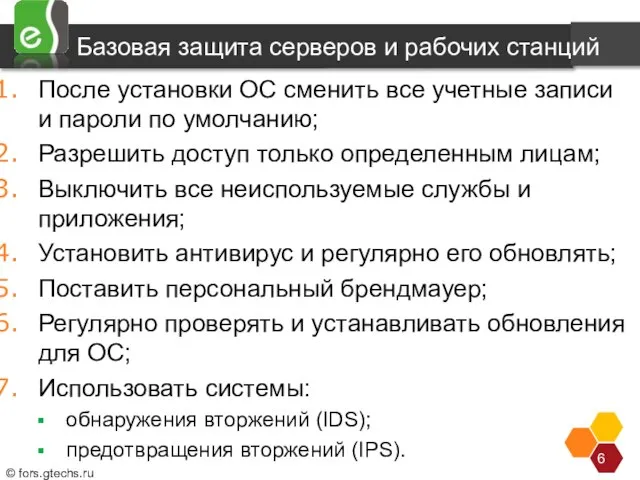

- 6. Базовая защита серверов и рабочих станций После установки ОС сменить все учетные записи и пароли по

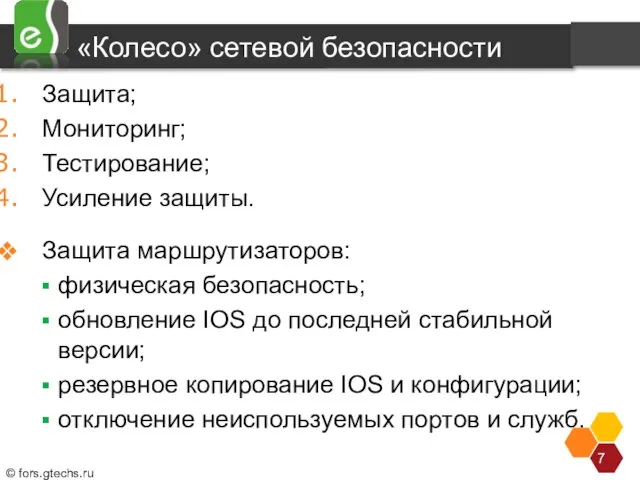

- 7. «Колесо» сетевой безопасности Защита; Мониторинг; Тестирование; Усиление защиты. Защита маршрутизаторов: физическая безопасность; обновление IOS до последней

- 8. Настройка безопасности на маршрутизаторе

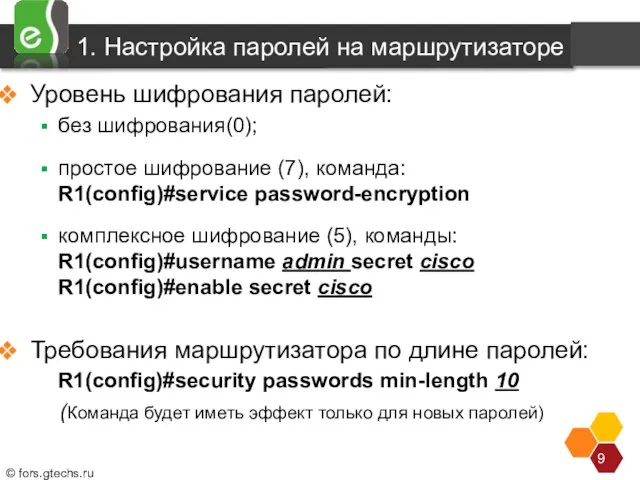

- 9. 1. Настройка паролей на маршрутизаторе Уровень шифрования паролей: без шифрования(0); простое шифрование (7), команда: R1(config)#service password-encryption

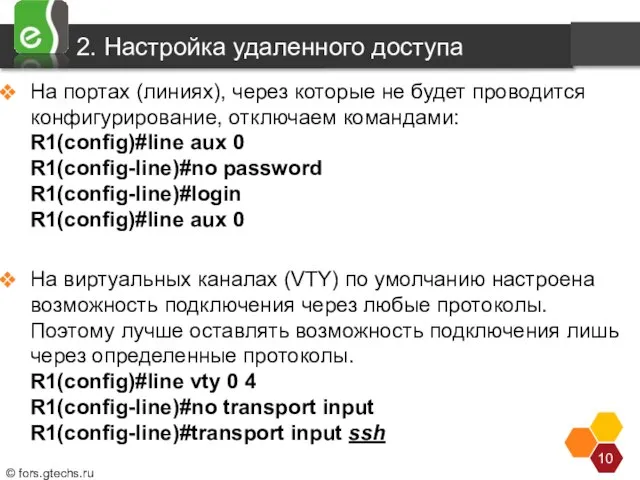

- 10. 2. Настройка удаленного доступа На портах (линиях), через которые не будет проводится конфигурирование, отключаем командами: R1(config)#line

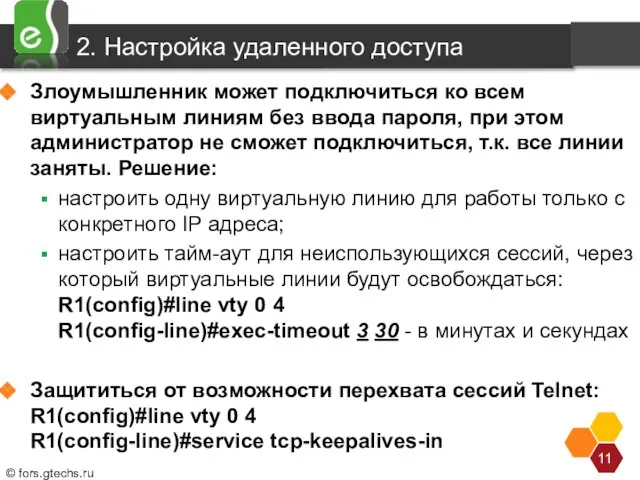

- 11. 2. Настройка удаленного доступа Злоумышленник может подключиться ко всем виртуальным линиям без ввода пароля, при этом

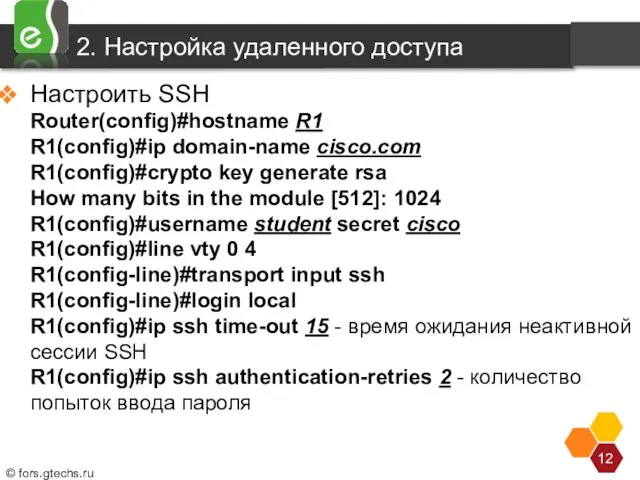

- 12. 2. Настройка удаленного доступа Настроить SSH Router(config)#hostname R1 R1(config)#ip domain-name cisco.com R1(config)#crypto key generate rsa How

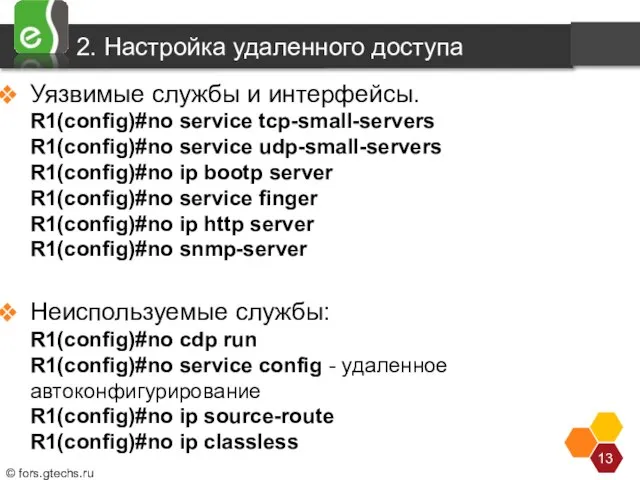

- 13. 2. Настройка удаленного доступа Уязвимые службы и интерфейсы. R1(config)#no service tcp-small-servers R1(config)#no service udp-small-servers R1(config)#no ip

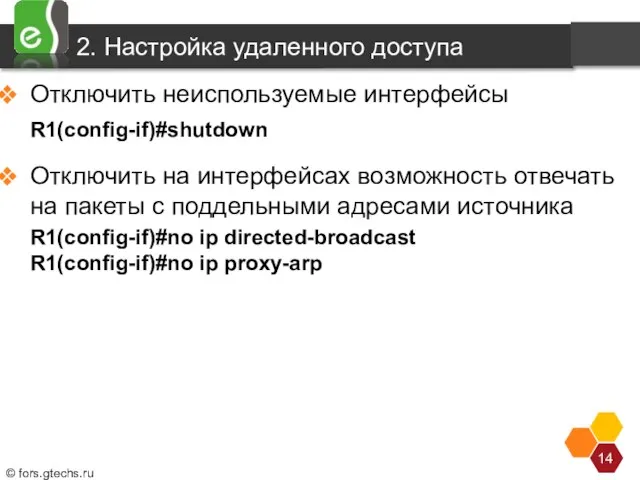

- 14. 2. Настройка удаленного доступа Отключить неиспользуемые интерфейсы R1(config-if)#shutdown Отключить на интерфейсах возможность отвечать на пакеты с

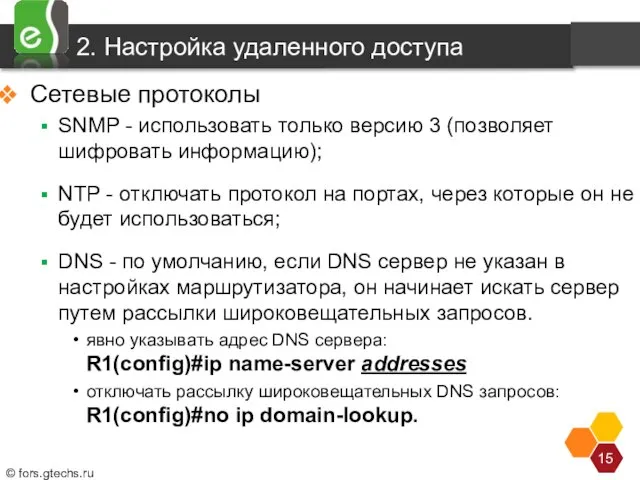

- 15. 2. Настройка удаленного доступа Сетевые протоколы SNMP - использовать только версию 3 (позволяет шифровать информацию); NTP

- 16. Настройка аутентификации в протоколах динамической маршрутизации

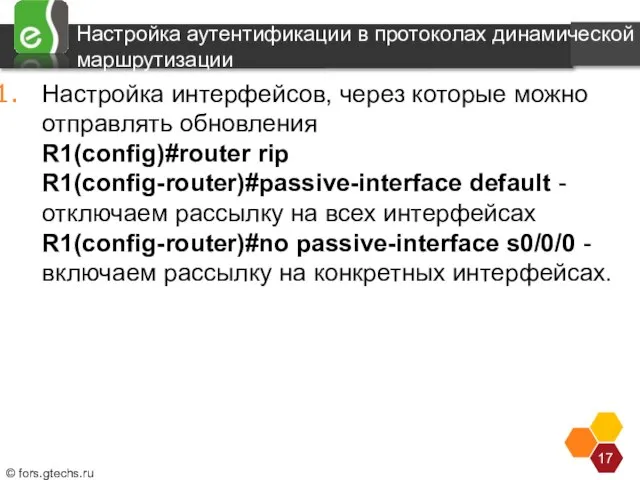

- 17. Настройка аутентификации в протоколах динамической маршрутизации Настройка интерфейсов, через которые можно отправлять обновления R1(config)#router rip R1(config-router)#passive-interface

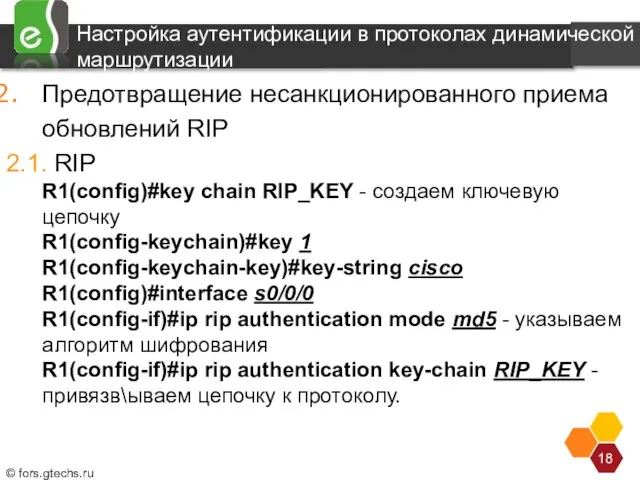

- 18. Настройка аутентификации в протоколах динамической маршрутизации Предотвращение несанкционированного приема обновлений RIP 2.1. RIP R1(config)#key chain RIP_KEY

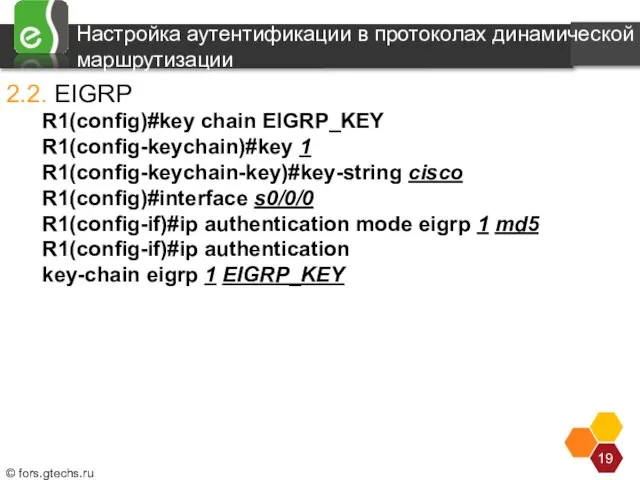

- 19. Настройка аутентификации в протоколах динамической маршрутизации 2.2. EIGRP R1(config)#key chain EIGRP_KEY R1(config-keychain)#key 1 R1(config-keychain-key)#key-string cisco R1(config)#interface

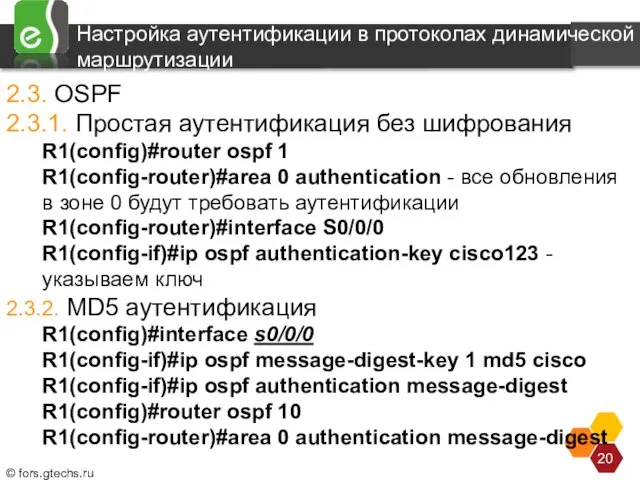

- 20. Настройка аутентификации в протоколах динамической маршрутизации 2.3. OSPF 2.3.1. Простая аутентификация без шифрования R1(config)#router ospf 1

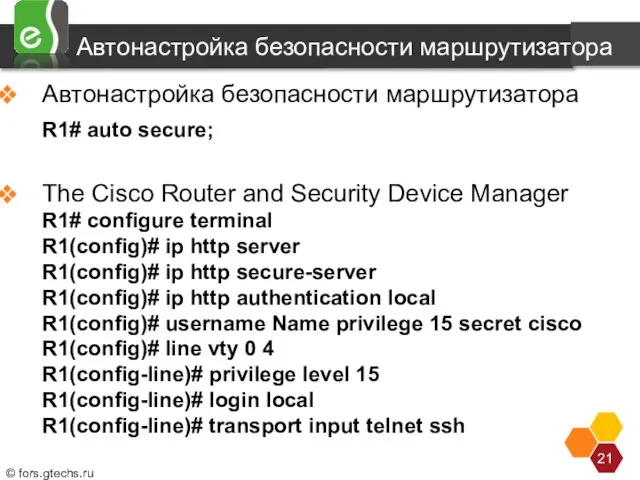

- 21. Автонастройка безопасности маршрутизатора Автонастройка безопасности маршрутизатора R1# auto secure; The Cisco Router and Security Device Manager

- 23. Скачать презентацию

Microsoft Access деректер базасымен жұмысты бастау

Microsoft Access деректер базасымен жұмысты бастау Объёмное геометрическое моделирование. Создание геометрических тел с применением 3D-технологий

Объёмное геометрическое моделирование. Создание геометрических тел с применением 3D-технологий Классификация систем памяти. Характеристики памяти

Классификация систем памяти. Характеристики памяти Создание портфолио

Создание портфолио Метод организации рабочего места 5S for 5

Метод организации рабочего места 5S for 5 Этапы создания презентации

Этапы создания презентации Флэш-накопители, предназначенные для работы с АРМ ИСОД МВД России

Флэш-накопители, предназначенные для работы с АРМ ИСОД МВД России Организация работы с документацией. Лабораторная работа

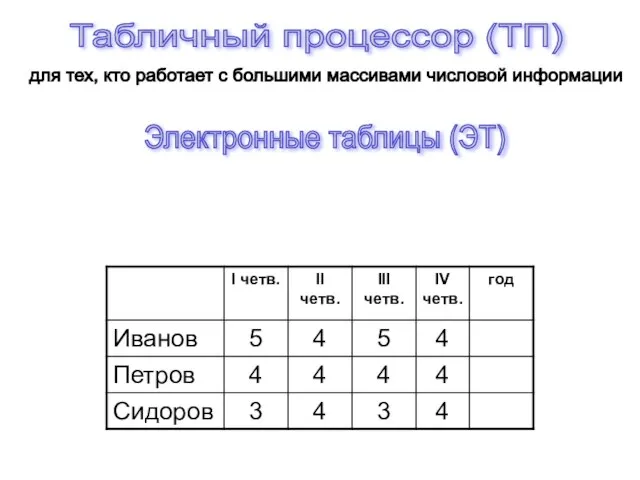

Организация работы с документацией. Лабораторная работа Презентация на тему Таблицы в Excel

Презентация на тему Таблицы в Excel  Онлайн образование с применением машинного обучения

Онлайн образование с применением машинного обучения Linkedin — социальная сеть для поиска и установления деловых контактов

Linkedin — социальная сеть для поиска и установления деловых контактов Кодирование и декодирование сообщений

Кодирование и декодирование сообщений Портал электросетевых услуг ПАО Россети

Портал электросетевых услуг ПАО Россети Финальная встреча проекта кураторства МБИ

Финальная встреча проекта кураторства МБИ Архитектура и функциональные возможности Visual Studio Team Foundation Server

Архитектура и функциональные возможности Visual Studio Team Foundation Server Задание 1: KPI

Задание 1: KPI Презентация на тему Алгебра логики Логическое умножение, сложение и отрицание

Презентация на тему Алгебра логики Логическое умножение, сложение и отрицание  Курсовой проект по предмету алгоритмизация и программирование

Курсовой проект по предмету алгоритмизация и программирование Глобальная школьная лаборатория

Глобальная школьная лаборатория Убрать символ

Убрать символ Арт-студия. Тест возможности редактора Paint

Арт-студия. Тест возможности редактора Paint Zakony_logiki_Ravnosilnye_preobrazovania

Zakony_logiki_Ravnosilnye_preobrazovania Библиотечный урок. Пресс – рулетка Библиотечный вестник

Библиотечный урок. Пресс – рулетка Библиотечный вестник Компьютерная помощница - мышь Урок 3. 5 класс

Компьютерная помощница - мышь Урок 3. 5 класс Системы диспетчерского контроля на новой элементной базе

Системы диспетчерского контроля на новой элементной базе Доказательное программирование

Доказательное программирование Моделирование

Моделирование Разработка плагина для приложения граничных условий в поверхностном слое КЭ модели

Разработка плагина для приложения граничных условий в поверхностном слое КЭ модели