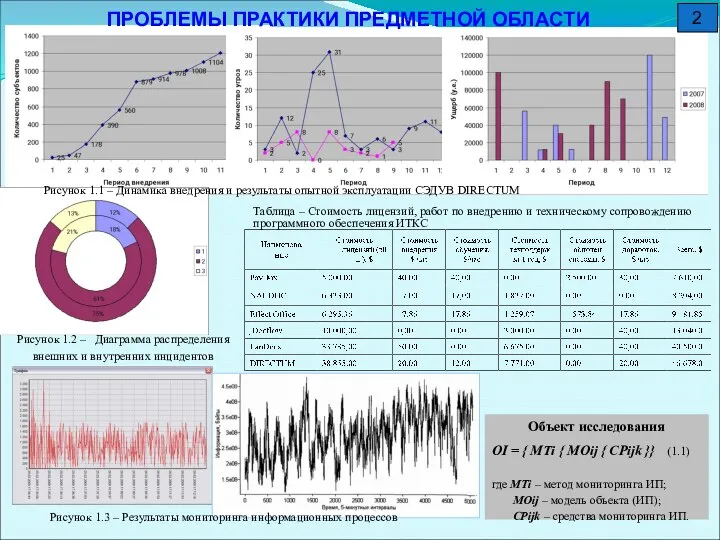

и вынужденных использовать для передачи информации вычислительные сети общего пользования

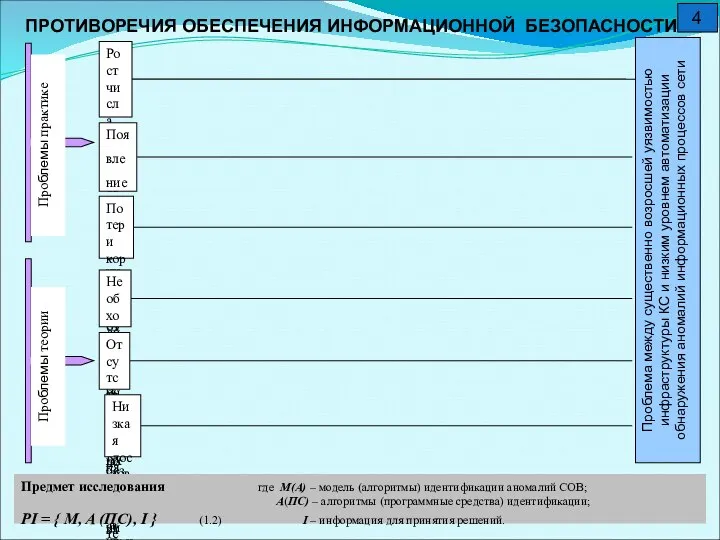

Появление новых типов угроз информационной безопасности информационно-телекоммуникационных систем предприятий, расширение способов их применения, особенно на этапе вторжения

Потери корпораций от несанкционированных воздействий на инфраструктуру телекоммуникационной сети становятся соизмеримы со стоимостью собственно информационно-телекоммуникационных систем предприятий

Необходимость применения гибких технологий защиты информации ИТКС и адаптивного принятия решений в условиях неопределенности типов информационных атак

Отсутствие методов адекватного описания нестационарных во времени и неоднородных в пространстве информационных процессов функционирования сетей передачи данных

Низкая достоверность принимаемых решений средствами обнаружения вторжении, высокая вероятность ложных срабатываний, снижающий пропускную способность сети

Проблема между существенно возросшей уязвимостью инфраструктуры КС и низким уровнем автоматизации обнаружения аномалий информационных процессов сети

ПРОТИВОРЕЧИЯ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

4

Проблемы практике

Проблемы теории

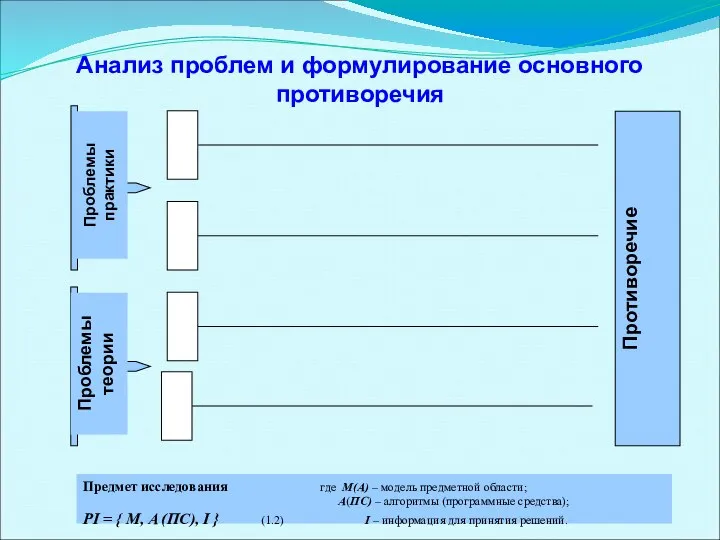

Предмет исследования где М(А) – модель (алгоритмы) идентификации аномалий СОВ;

А(ПС) – алгоритмы (программные средства) идентификации;

PI = { M, A (ПС), I } (1.2) I – информация для принятия решений.

Коммутируемые локальные сети. Мониторы

Коммутируемые локальные сети. Мониторы Решение задач

Решение задач Обработка фото в Lightroom

Обработка фото в Lightroom Жизненный цикл программного обеспечения ИС

Жизненный цикл программного обеспечения ИС Программное обеспечение компютера(Гармашев Илья 7Б)

Программное обеспечение компютера(Гармашев Илья 7Б) Проект Я вне опасности

Проект Я вне опасности Критическая секция программы

Критическая секция программы 7-1-3 Всемирная паутина

7-1-3 Всемирная паутина Правила техники безопасности в компьютерном классе

Правила техники безопасности в компьютерном классе Cyberpunk 2077

Cyberpunk 2077 Кластерный анализ в программе Statistica

Кластерный анализ в программе Statistica Фирма Золотая амфора

Фирма Золотая амфора Семинар-тренинг 5-8 октября 2014 года. Реестр документов. Документы Интеркампани

Семинар-тренинг 5-8 октября 2014 года. Реестр документов. Документы Интеркампани Введение в Python. Лекция 7: Инструкции цикла в Python

Введение в Python. Лекция 7: Инструкции цикла в Python Webpack

Webpack Аппаратная часть компьютера

Аппаратная часть компьютера Приложение Vox

Приложение Vox Информатика. Моё хобби

Информатика. Моё хобби Lokalnye_i_globalnye_kompyuternye_seti

Lokalnye_i_globalnye_kompyuternye_seti Теория распознавания образов

Теория распознавания образов Шаблон презентации

Шаблон презентации Модуль для OpenCart

Модуль для OpenCart Библиотека и читатель: вместе по жизни

Библиотека и читатель: вместе по жизни Технология OLE-Automation

Технология OLE-Automation КУРС Базовые приемы программирования. 2022. Онлайн - Лекция 2. Выполнение ЛР № 1. Списки.(2 поток)

КУРС Базовые приемы программирования. 2022. Онлайн - Лекция 2. Выполнение ЛР № 1. Списки.(2 поток) Правда в погонах

Правда в погонах Среда программирования

Среда программирования Excel

Excel