- Главная

- Информатика

- Структура системы защиты от угроз нарушения целостности

Содержание

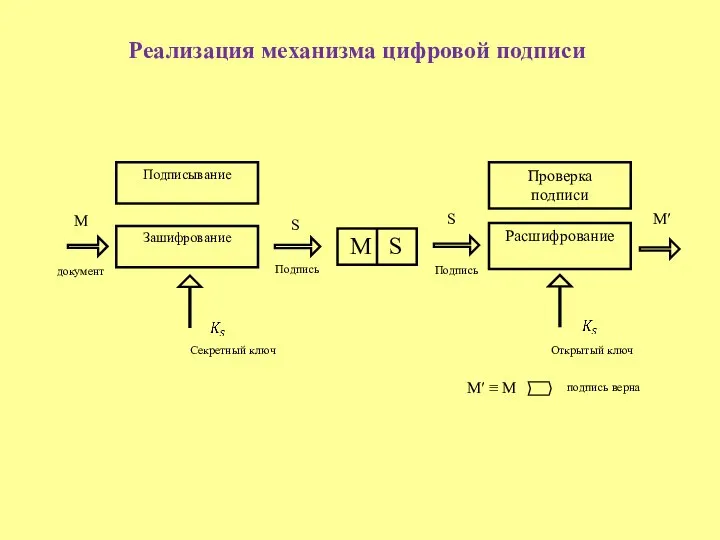

Слайд 2Подписывание

Зашифрование

M S

Проверка

подписи

Расшифрование

Подпись

S

M

S

Подпись

M′

M′ ≡ М

подпись верна

документ

Реализация механизма цифровой подписи

Секретный ключ

Открытый ключ

Подписывание

Зашифрование

M S

Проверка

подписи

Расшифрование

Подпись

S

M

S

Подпись

M′

M′ ≡ М

подпись верна

документ

Реализация механизма цифровой подписи

Секретный ключ

Открытый ключ

Следующая -

ГИА ОГЭ. Блок 13 Оценка количественных параметров текстовых документов. Обработка текстовой информации

Оценка количественных параметров текстовых документов. Обработка текстовой информации Месторождения драгоценных камней. Литература

Месторождения драгоценных камней. Литература Обзор промышленных сетей

Обзор промышленных сетей Доработка игры

Доработка игры Пример презентации. Р/Д

Пример презентации. Р/Д Работа с РПД (автоматическая проверка наполненности и наличия ошибок)

Работа с РПД (автоматическая проверка наполненности и наличия ошибок) Programming languages

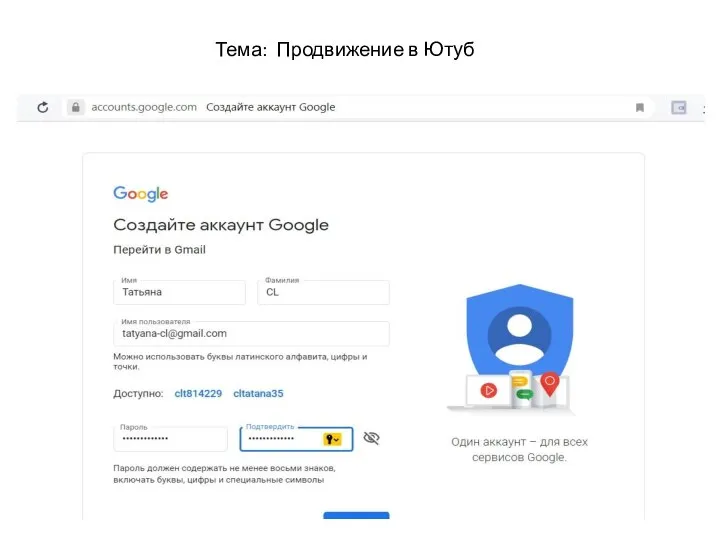

Programming languages Продвижение в Ютуб

Продвижение в Ютуб Проблемы надёжности и безопасности хранения и передачи информации

Проблемы надёжности и безопасности хранения и передачи информации Программирование (АлгЯзык)

Программирование (АлгЯзык) UX. Дизайн взаимодействия с пользователем

UX. Дизайн взаимодействия с пользователем Внутренняя поисковая оптимизация

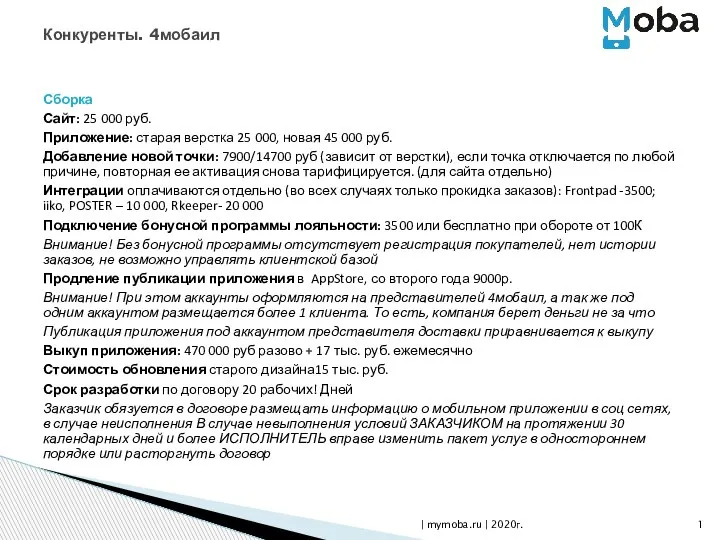

Внутренняя поисковая оптимизация Конкуренты. 4мобаил

Конкуренты. 4мобаил Симплекс метод

Симплекс метод KASIPKER. Маркетинг, каналы

KASIPKER. Маркетинг, каналы Искусство оформления книги

Искусство оформления книги Основы работы с регулярными выражениями и производство http запросов. Библиотека регулярных выражений re

Основы работы с регулярными выражениями и производство http запросов. Библиотека регулярных выражений re Влияние социальных сетей на подростков

Влияние социальных сетей на подростков Презентация_Основы сетевых технологий. Модель OSI

Презентация_Основы сетевых технологий. Модель OSI Творческое объединение робототехника. Программирование и робототехника (занятия 18, 19)

Творческое объединение робототехника. Программирование и робототехника (занятия 18, 19) Журналистика Италии ХХ века

Журналистика Италии ХХ века Автоматизация и диспетчеризация систем вентиляции

Автоматизация и диспетчеризация систем вентиляции Системы анализа больших данных (САБД)

Системы анализа больших данных (САБД) Руководство пользователя

Руководство пользователя Алгоритмический язык. Запись переменных и констант. 9-11 класс

Алгоритмический язык. Запись переменных и констант. 9-11 класс Программирование циклических алгоритмов. Начала программирования

Программирование циклических алгоритмов. Начала программирования Информационное пространство в моем окружении

Информационное пространство в моем окружении Презентация на тему Симметрия

Презентация на тему Симметрия