Теоретические основы компьютерной безопасности. Лекция №10. Критерии и защищенности компьютерных систем классы

Содержание

- 2. Лекция №10. Критерии и классы защищенности компьютерных систем Учебные вопросы: 1. Нормативные документы по технической защите

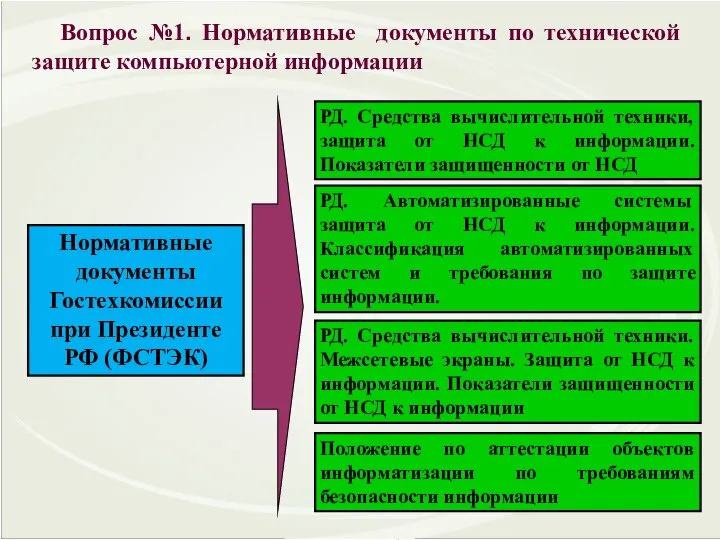

- 3. Вопрос №1. Нормативные документы по технической защите компьютерной информации Нормативные документы Гостехкомиссии при Президенте РФ (ФСТЭК)

- 4. РД СВТ. Защита от НСД к информации. Показатели защищенности от НСД Разработан: Гостехкомиссией при Президенте РФ

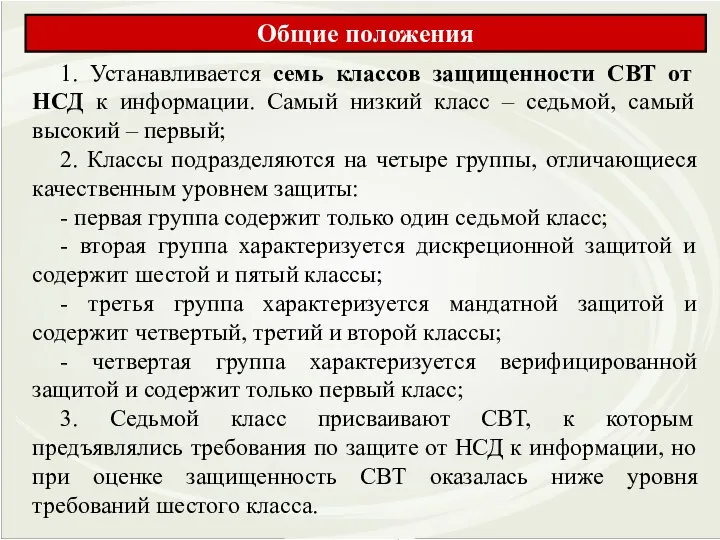

- 5. Общие положения 1. Устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс –

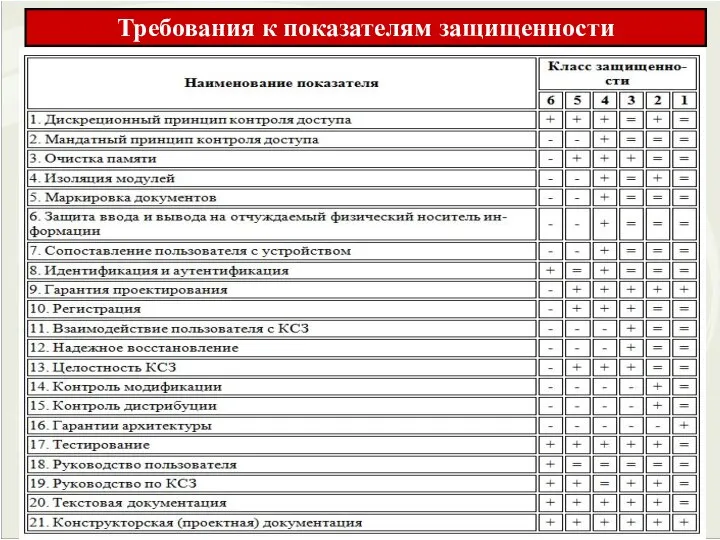

- 6. Требования к показателям защищенности

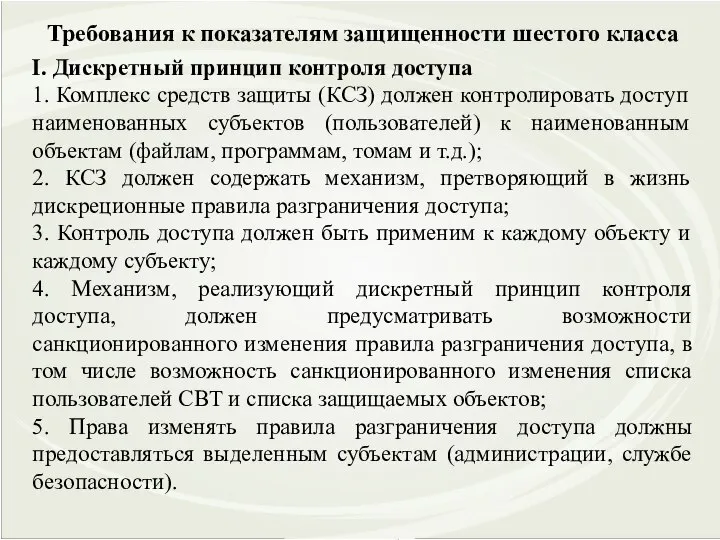

- 7. Требования к показателям защищенности шестого класса I. Дискретный принцип контроля доступа 1. Комплекс средств защиты (КСЗ)

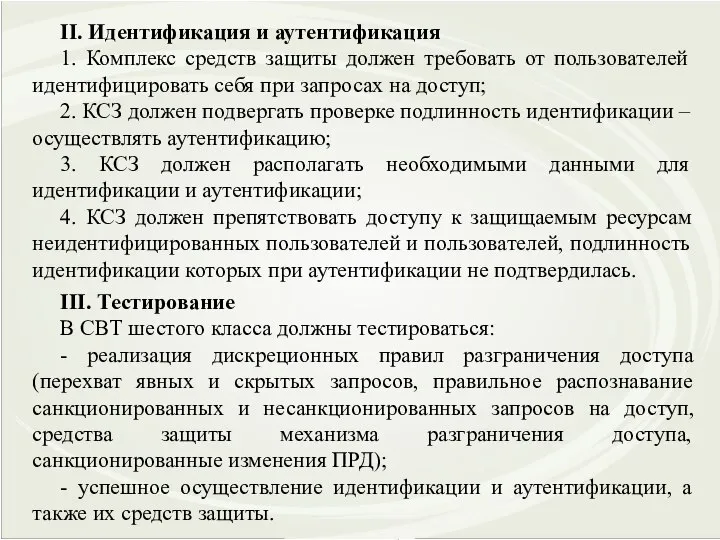

- 8. II. Идентификация и аутентификация 1. Комплекс средств защиты должен требовать от пользователей идентифицировать себя при запросах

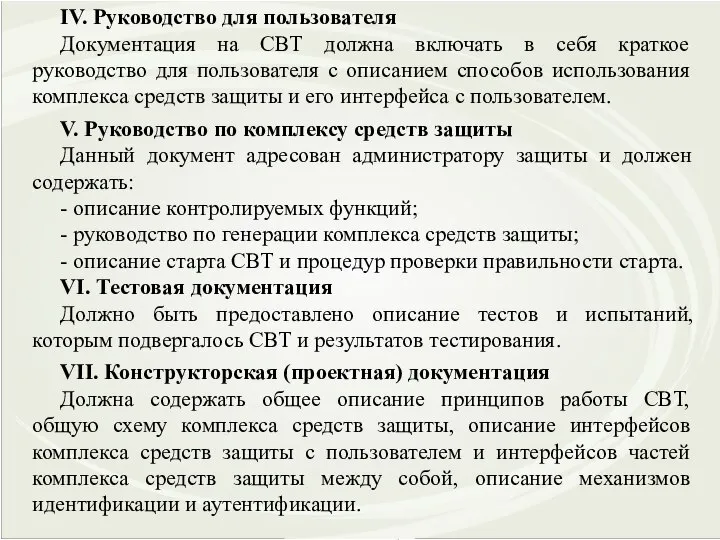

- 9. IV. Руководство для пользователя Документация на СВТ должна включать в себя краткое руководство для пользователя с

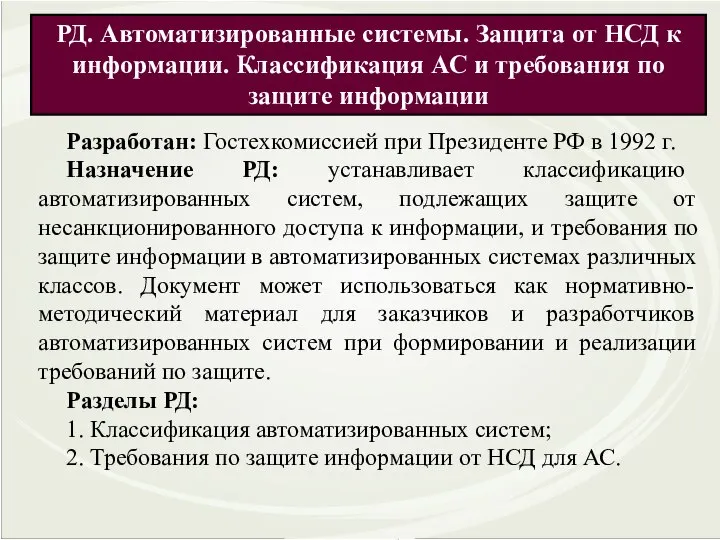

- 10. РД. Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации Разработан:

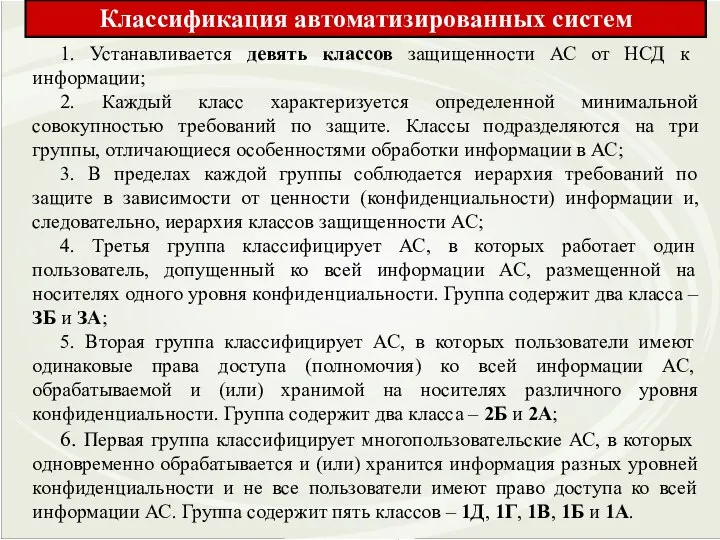

- 11. Классификация автоматизированных систем 1. Устанавливается девять классов защищенности АС от НСД к информации; 2. Каждый класс

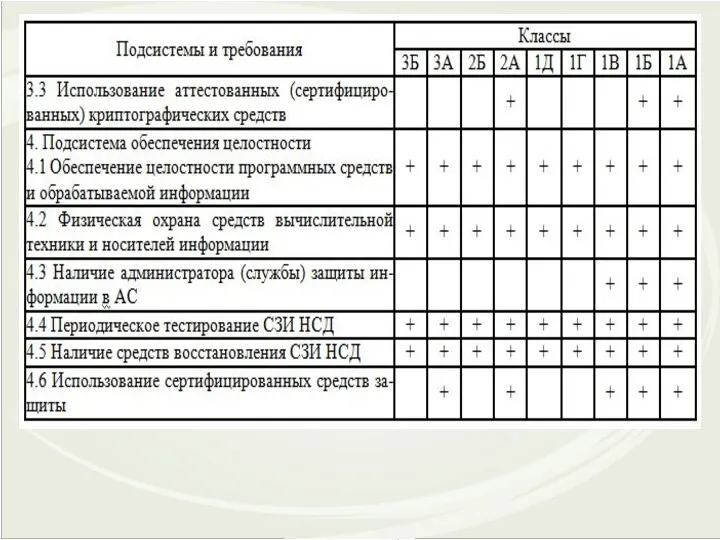

- 12. Требования по защите информации от НСД для АС

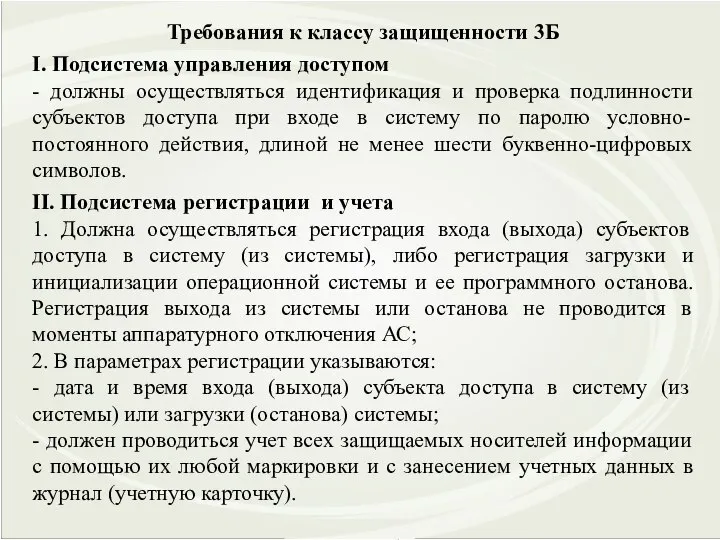

- 15. Требования к классу защищенности 3Б I. Подсистема управления доступом - должны осуществляться идентификация и проверка подлинности

- 16. III. Подсистема обеспечения целостности 1. Должна быть обеспечена целостность программных средств СЗИ НСД, обрабатываемой информации, а

- 17. Вариант организации доступа к ресурсам АС при классе защищенности 3Б

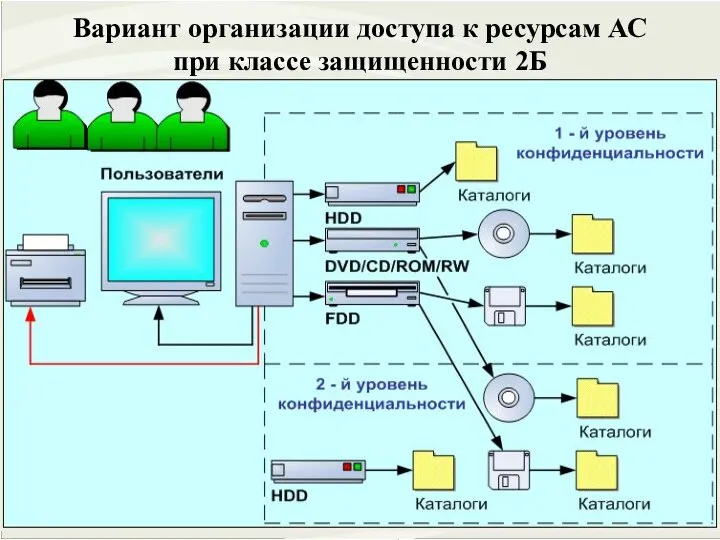

- 18. Вариант организации доступа к ресурсам АС при классе защищенности 2Б

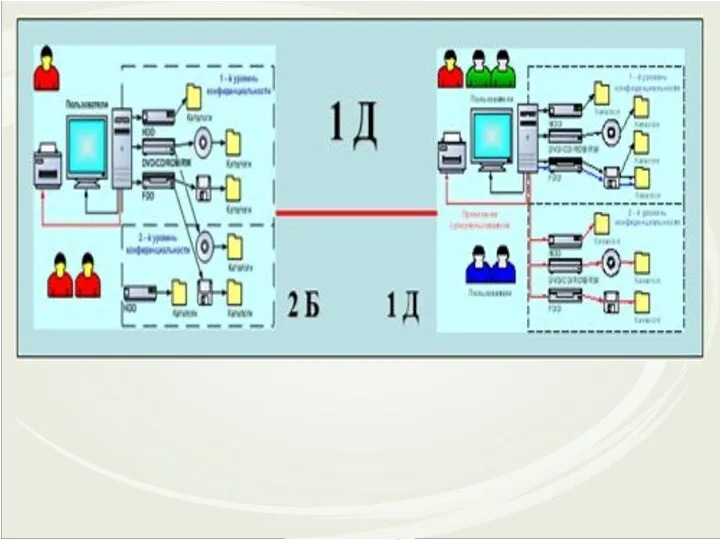

- 19. Вариант организации доступа к ресурсам АС при классе защищенности 1 Г, Д

- 21. РД . Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации Разработан:

- 22. Общие положения 1. Под Межсетевой экран (МЭ) подразумевают – локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство

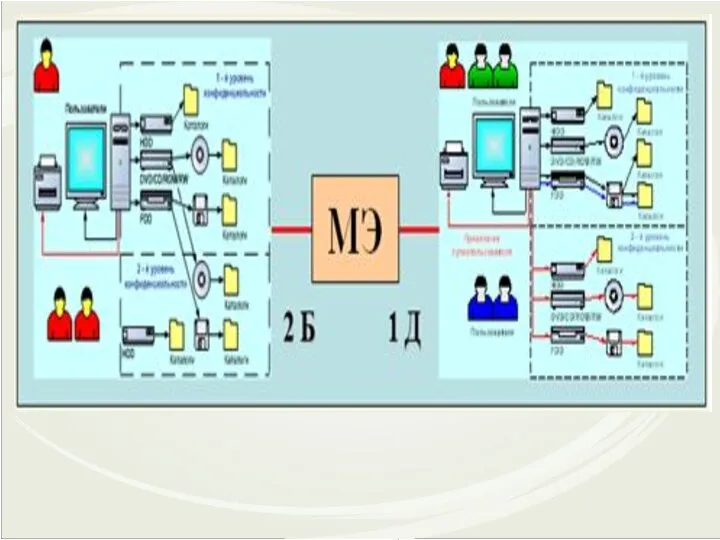

- 23. 3. При включении МЭ в АС определенного класса защищенности, класс защищенности совокупной АС, полученной из исходной

- 24. Требования к межсетевым экранам

- 25. Требования к пятому классу защищенности МЭ I. Управление доступом МЭ должен обеспечивать фильтрацию на сетевом уровне.

- 26. III. Администрирование: регистрация 1. МЭ должен обеспечивать регистрацию входа (выхода) администратора МЭ в систему (из системы)

- 27. VI. Тестирование В МЭ должна обеспечиваться возможность регламентного тестирования: - реализации правил фильтрации; - процесса идентификации

- 28. VIII. Тестовая документация Должна содержать описание тестов и испытаний, которым подвергался МЭ, и результаты тестирования. IX.

- 30. Положение по аттестации объектов информатизации по требованиям безопасности информации Разработано: Гостехкомиссией при Президенте РФ в 1994

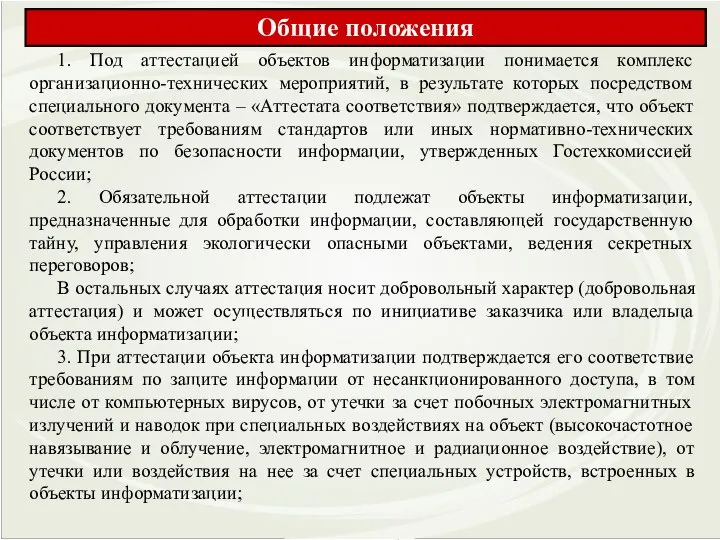

- 31. Общие положения 1. Под аттестацией объектов информатизации понимается комплекс организационно-технических мероприятий, в результате которых посредством специального

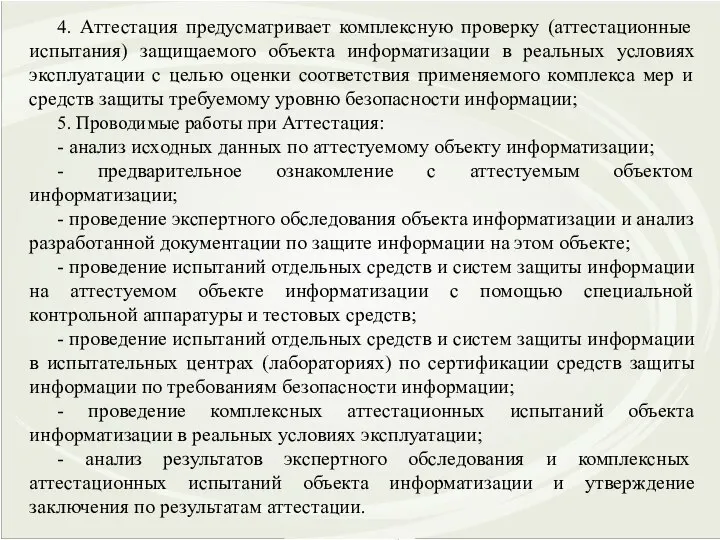

- 32. 4. Аттестация предусматривает комплексную проверку (аттестационные испытания) защищаемого объекта информатизации в реальных условиях эксплуатации с целью

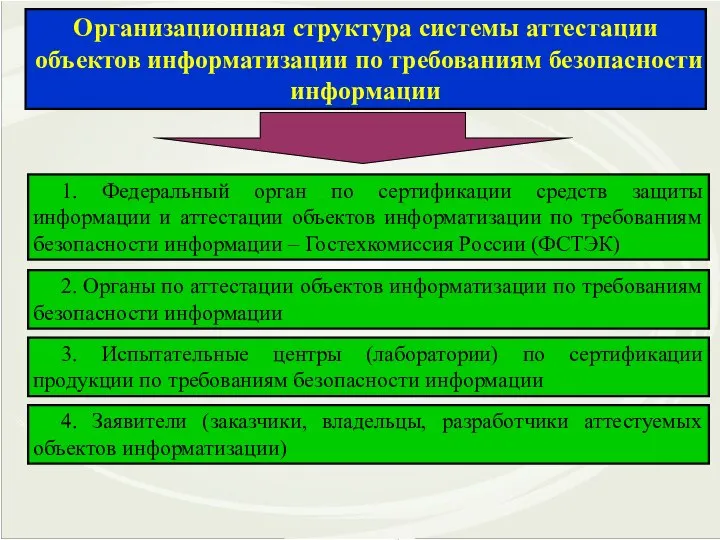

- 33. Организационная структура системы аттестации объектов информатизации по требованиям безопасности информации 1. Федеральный орган по сертификации средств

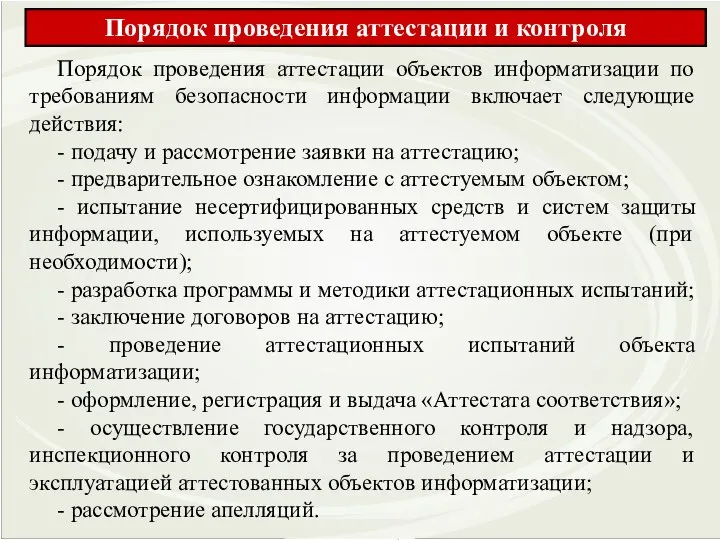

- 34. Порядок проведения аттестации и контроля Порядок проведения аттестации объектов информатизации по требованиям безопасности информации включает следующие

- 36. Скачать презентацию

Принципы построения телекоммуникационных вычислительных сетей (ТВС)

Принципы построения телекоммуникационных вычислительных сетей (ТВС) Вузы, специальности для онлайн урока

Вузы, специальности для онлайн урока Data Science. Автоматическое формирование знаний

Data Science. Автоматическое формирование знаний Дуга. Окружность Эллипс. Сплайн в AutoCAD

Дуга. Окружность Эллипс. Сплайн в AutoCAD Модели знаний на графах

Модели знаний на графах История термина алгоритм

История термина алгоритм Язык Delphi

Язык Delphi Powerpoint Icons Library

Powerpoint Icons Library Программирование на языке Паскаль. Циклы с условием

Программирование на языке Паскаль. Циклы с условием Сложные условия. Язык программирования Pascal

Сложные условия. Язык программирования Pascal Как ИКТ помогают в ведении бизнеса

Как ИКТ помогают в ведении бизнеса Gif анимации

Gif анимации 8-3py_Основы программирования (Python)

8-3py_Основы программирования (Python) Безопасная работа на персональных компьютерах. Требования по организации рабочего места

Безопасная работа на персональных компьютерах. Требования по организации рабочего места Применение формул для вычисления в таблицах, созданных в Microsoft Word 2007

Применение формул для вычисления в таблицах, созданных в Microsoft Word 2007 Библиографическая запись. Библиографическое описание

Библиографическая запись. Библиографическое описание WinFXNet. Практическая работа

WinFXNet. Практическая работа Системы управления базами данных. Информационное моделирование

Системы управления базами данных. Информационное моделирование Системы обнаружения атак на основе искусственных иммунных систем. Лекция 7

Системы обнаружения атак на основе искусственных иммунных систем. Лекция 7 Алгоритм

Алгоритм Безопасность в сети Интернет. Игра

Безопасность в сети Интернет. Игра Безопасность backend приложений

Безопасность backend приложений Использование информационно-коммуникационных технологий в процессе преподавания химии

Использование информационно-коммуникационных технологий в процессе преподавания химии Майнкрафт, урок мобов № 1

Майнкрафт, урок мобов № 1 Введение в геоинформатику

Введение в геоинформатику Построение таблиц истинности

Построение таблиц истинности История развития математической логики

История развития математической логики PHP: препроцессор гипертекста

PHP: препроцессор гипертекста