ВКР: Разработка проекта по использованию туннелей для сети предприятия с целью защиты информации для ООО “Бут Групп”

Содержание

- 2. Актуальность: Необходимость защиты передачи информации как главного актива компании на фоне повышения количества угроз Рассматриваемое предприятие:

- 3. Цель: Разработка проекта по использованию туннелей с целью защиты информации для ООО «Бут Групп» Задачи: 1.

- 4. ДАННЫЕ О КОМПАНИИ ООО «Бут Групп» занимается аутсорсингом в сфере информационных технологий и охватывает множество сфер,

- 5. ОРГАНИЗАЦИОННАЯ СТРУКТУРА ООО «Бут Групп» 5

- 6. ОРГАНИЗАЦИОННАЯ СТРУКТУРА ООО «Бут Групп»

- 7. ОПИСАНИЕ БИЗНЕС-ПРОЦЕССА КОМПАНИИ 7 Основные этапы работы по установке видеокамер: Поступление заявки на консультацию; Консультация; Составление

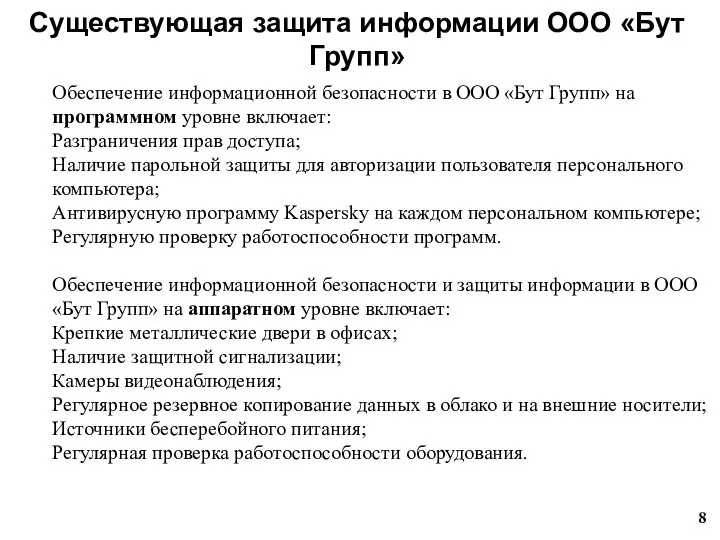

- 8. Обеспечение информационной безопасности в ООО «Бут Групп» на программном уровне включает: Разграничения прав доступа; Наличие парольной

- 9. Оценка информационных активов предприятия, Результаты оценки уязвимости активов, Результаты оценки угроз активам Таблицы предоставлены в раздаточном

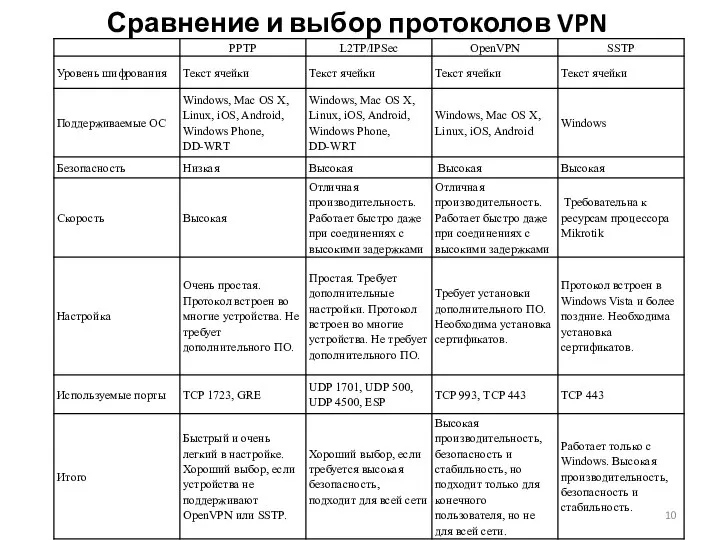

- 10. Сравнение и выбор протоколов VPN

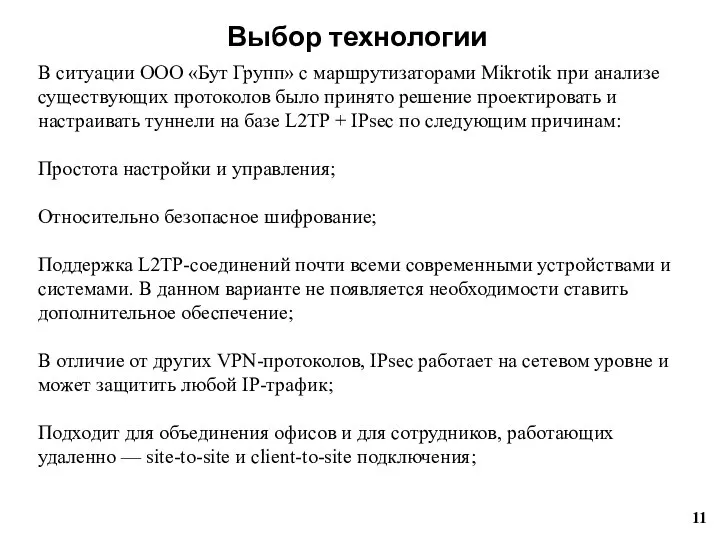

- 11. В ситуации ООО «Бут Групп» с маршрутизаторами Mikrotik при анализе существующих протоколов было принято решение проектировать

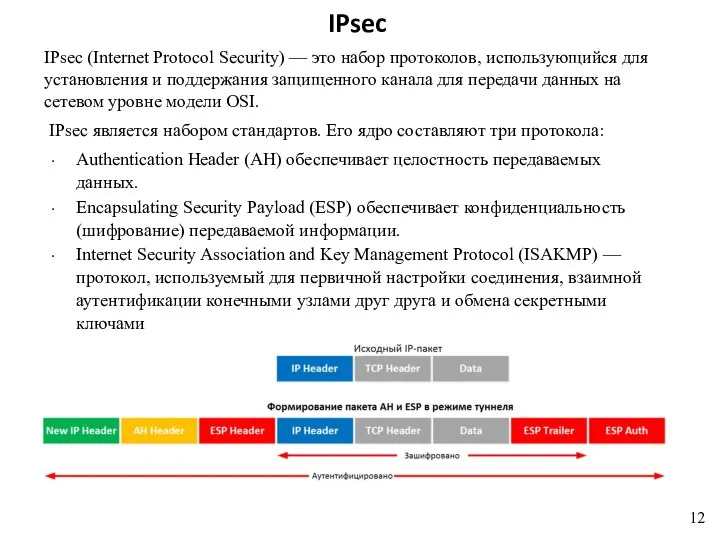

- 12. IPsec IPsec (Internet Protocol Security) — это набор протоколов, использующийся для установления и поддержания защищенного канала

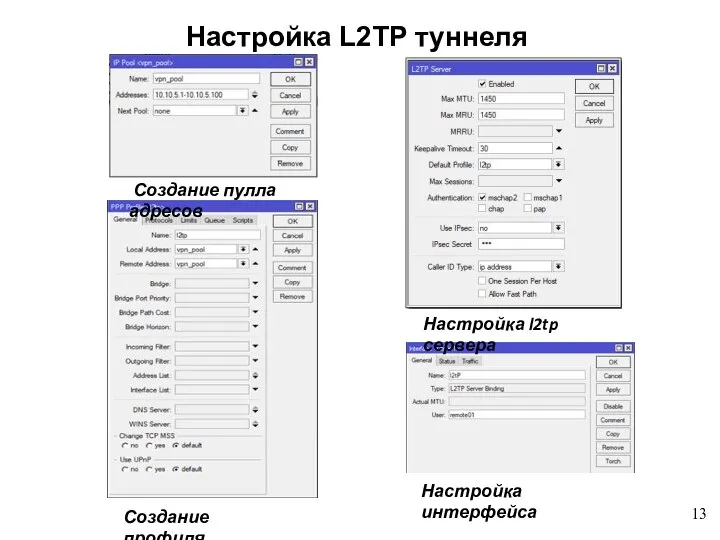

- 13. Настройка L2TP туннеля Создание пулла адресов Создание профиля Настройка l2tp сервера Настройка интерфейса

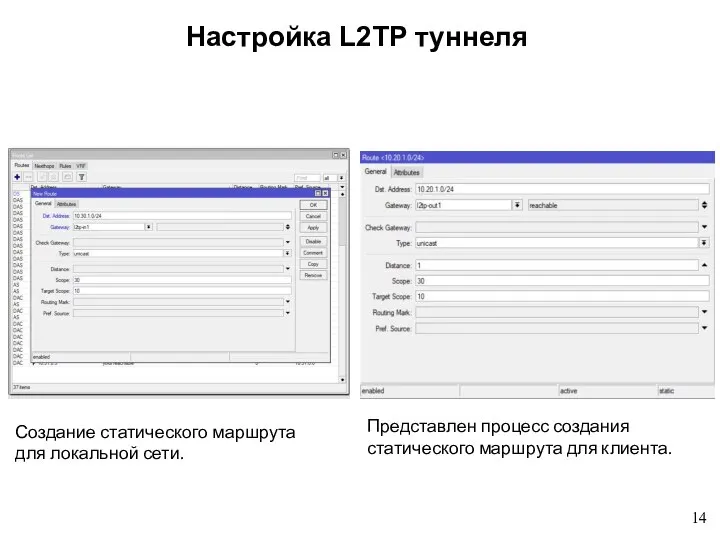

- 14. Настройка L2TP туннеля Создание статического маршрута для локальной сети. Представлен процесс создания статического маршрута для клиента.

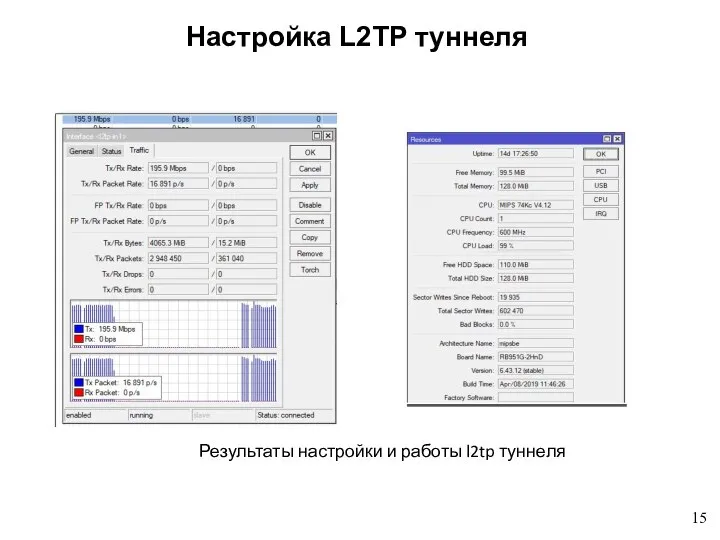

- 15. Настройка L2TP туннеля Результаты настройки и работы l2tp туннеля

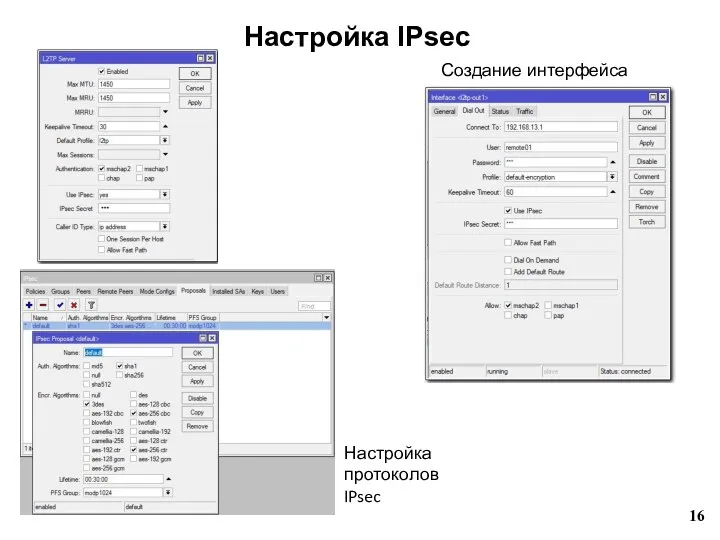

- 16. Настройка IPsec Создание интерфейса Настройка протоколов IPsec

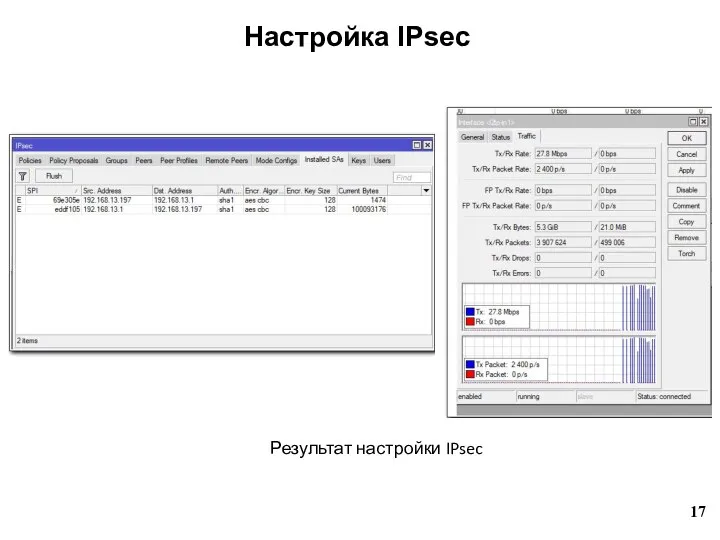

- 17. Настройка IPsec Результат настройки IPsec

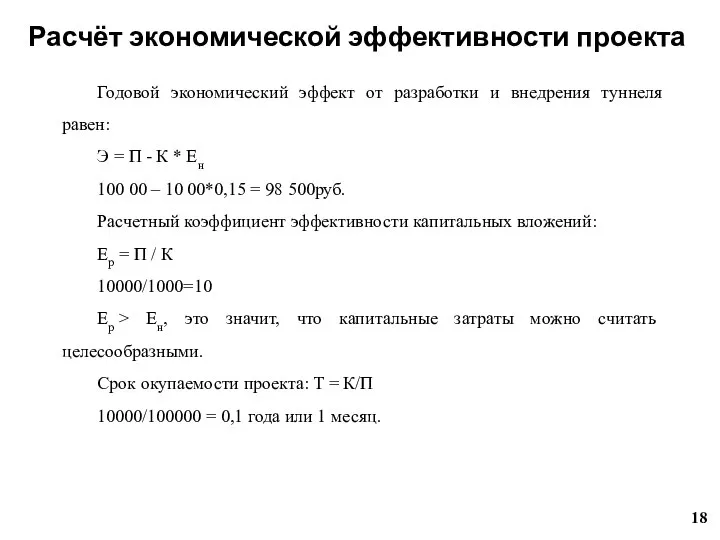

- 18. Расчёт экономической эффективности проекта Годовой экономический эффект от разработки и внедрения туннеля равен: Э = П

- 19. Выводы 1.Дана характеристика ООО «Бут Групп», выявлены уязвимости. 2.Произведена оценка активов, рисков, угроз и поставлены требования

- 21. Скачать презентацию

14 ip

14 ip лекция1

лекция1 Повторение и закрепление изученного. Урок информатики в 4 классе

Повторение и закрепление изученного. Урок информатики в 4 классе Для чего нам сети?

Для чего нам сети? Дизайн-макет для выборочного лакирования в Adobe Illustrator

Дизайн-макет для выборочного лакирования в Adobe Illustrator Big picture. Persistence

Big picture. Persistence ВКР: Голосовой ввод данных на сайте для самостоятельного изучения английского языка

ВКР: Голосовой ввод данных на сайте для самостоятельного изучения английского языка Операции на компьютере с фрагментами рисунка

Операции на компьютере с фрагментами рисунка Перемещение объектов. Урок 6

Перемещение объектов. Урок 6 Безопасная работа на компьютере

Безопасная работа на компьютере Защита ребенка в виртуальном мире

Защита ребенка в виртуальном мире Троичные ЭВМ и перспективы их применения

Троичные ЭВМ и перспективы их применения Программа Student’s athletic helper

Программа Student’s athletic helper Библитека как центр притяжения молодежи

Библитека как центр притяжения молодежи Опыт структурированного описания церковной службы и её наглядного представления средствами IT

Опыт структурированного описания церковной службы и её наглядного представления средствами IT Power Point Урок_2

Power Point Урок_2 Электронный справочник инженера ЭСПРИ

Электронный справочник инженера ЭСПРИ Требования к программному обеспечению и их анализ. Лекция 3

Требования к программному обеспечению и их анализ. Лекция 3 Муравьиные алгоритмы. Задача коммивояжёра. Программное обеспечение

Муравьиные алгоритмы. Задача коммивояжёра. Программное обеспечение Программа MsExcel

Программа MsExcel Презентация на тему Защита информации от вредоносных программ

Презентация на тему Защита информации от вредоносных программ  Платформа РКИ. Новый образовательный ресурс для преподавателей и иностранных студентов

Платформа РКИ. Новый образовательный ресурс для преподавателей и иностранных студентов Программирование на языке Python

Программирование на языке Python УРВ решение для SMB ZKTime.net. Подключение Telegram к ZKTime.Net

УРВ решение для SMB ZKTime.net. Подключение Telegram к ZKTime.Net Основы проектирования баз данных. Распределенная обработка данных

Основы проектирования баз данных. Распределенная обработка данных Как ИКТ помогают в ведении бизнеса

Как ИКТ помогают в ведении бизнеса Инструкция по обновлению навигационного ПО Hyundai Creta (GSr) with SD card

Инструкция по обновлению навигационного ПО Hyundai Creta (GSr) with SD card Welcome to Hell - оffice

Welcome to Hell - оffice