Слайд 2Взаимодействие прикладных программ

Взаимодействие прикладных программ происходит следующим образом. Обмен информацией во всех сетях

осуществляется по логическим каналам (ЛК), следовательно, между взаимодействующими программами должен быть установлен ЛК. Выделяются программа-источник и программа-приемник. После установления ЛК программы становятся равноправными. Между двумя или более взаимодействующими программами может существовать по одному или более логических каналов.

Слайд 3Прикладная программа или приложение-программа, предназначенная для выполнения определённых задач и рассчитанная на непосредственное взаимодействие

с пользова-телем. В большинстве операционных систем прикладные программы не могут обращаться к ресурсам компьютера нап-рямую, а взаимодействуют с оборудованием и другими программами посредством операционной системы. Также на простом языке — вспомогательные программы.

К прикладному программному обеспечению отно-сятся компьютерные программы, написанные для пользова-телей или самими пользователями для задания компьютеру конкретной работы. Программы обработки заказов или созда-ния списков рассылки-пример прикладного программного обес-печения. Программистов, которые пишут прикладное програм-мное обеспечение, называют прикладными программистами.

Слайд 4Программы с потенциально опасными последствиями

Потенциально опасные программы – это программное обеспечение, которое может

нанести косвенный вред компьютеру, на котором установлено или другим компьютерам в сети: легальные программы, содержащие ошибки, программы удаленного администрирования, клавиатурные шпионы, программы вскрытия паролей, программы автоматического дозвона на платные сайты, рекламные движки и т.д.

Слайд 5Программой с потенциально опасными последствиями назовем некоторую самостоятельную программу (набор инструкций), которая

способна выполнять любое непустое подмножество перечисленных функций:

- скрывать признаки своего присутствия в программной среде ПЭВМ;

- обладать способностью к самодублированию, ассоцииро-ванию себя с другими программами и/или переносу своих фрагментов в иные области оперативной или внешней памяти;

- разрушать (искажать произвольным образом) код программ в оперативной памяти;

- сохранять фрагменты информации из оперативной памяти в некоторых областях внешней памяти прямого доступа (локальных или удаленных);

- искажать произвольным образом, блокировать и/или подменять выводимый во внешнюю память или в канал связи массив информации, образовавшийся в результате работы прикладных программ, или уже находящиеся во внешней памяти массивы данных.

Слайд 6Программы с потенциально опасными последствиями можно условно подразделить на:

классические программы-"вирусы";

программы типа "программный

червь" или "троянский конь" и фрагменты программ типа "логический люк";

программы типа "логическая бомба";

программные закладки - обобщенный класс программ с потенциально опасными последствиями.

Слайд 7Компьютерным вирусом называется программа, которая может создавать свои копии (не обязательно совпадающие

с оригиналом) и внедрять их в файлы, системные области компьютера, сети и так далее. При этом копии сохраняют способность дальнейшего распространения.

Люком называется не описанная в документации на программный продукт возможность работы с этим программным продуктом. Сущность использования люков состоит в том, что при выполнении пользователем некоторых не описанных в документации действий он получает доступ к возможностям и данным, которые в обычных условиях для него закрыты (в частности - выход в привилегированный режим).

Существуют программы, реализующие, помимо функций, описанных в документации, и некоторые другие функции, в документации не описанные. Такие программы называются "троянскими конями".

Логической бомбой обычно называют программу или даже участок кода в программе, реализующий некоторую функцию при выполнении определенного условия.

Программная закладка — скрытно внедрённая в защищенную систему программа, либо намеренно измененный фрагмент программы, которая позволяет злоумышленнику осуществить несанкционированный доступ к ресурсам системы на основе изменения свойств системы защиты. Закладка может быть внедрена самим разработчиком программного обеспечения.

Языки программирования и структуры данных

Языки программирования и структуры данных Разновидности меню

Разновидности меню Вводное обучение по Битрикс 24 для LeadGram

Вводное обучение по Битрикс 24 для LeadGram Программирование на языке Python. Алгоритм и его свойства

Программирование на языке Python. Алгоритм и его свойства Работу выполнил Пестов Григорий Работу выполнил Пестов Григорий ученик 9г класса МОУ СОШ с УИОП пгт. Ленинское Учитель Е.И.

Работу выполнил Пестов Григорий Работу выполнил Пестов Григорий ученик 9г класса МОУ СОШ с УИОП пгт. Ленинское Учитель Е.И.  1С: Библиотека Процессы обработки документов. Дополнительные задания

1С: Библиотека Процессы обработки документов. Дополнительные задания CD DVD дисководы

CD DVD дисководы Информационная деятельность человека

Информационная деятельность человека Against all odds

Against all odds Введение в алгоритмы DM

Введение в алгоритмы DM SQL - structured query language — язык структурированных запросов

SQL - structured query language — язык структурированных запросов Демассификация СМИ

Демассификация СМИ Объектно-ориентированное программирование

Объектно-ориентированное программирование Доброе утро 3.0

Доброе утро 3.0 Бизнес план интернет магазина Leki-shop

Бизнес план интернет магазина Leki-shop Классификации ПО. Общие сведения

Классификации ПО. Общие сведения Файлы и папки. Имя слайда

Файлы и папки. Имя слайда Основные каналы взаимодействия с внешним миром

Основные каналы взаимодействия с внешним миром ВКР: Разработка инновационной экскурсионной программы с применение новейших технологий

ВКР: Разработка инновационной экскурсионной программы с применение новейших технологий Создание легкой в обращении программы для отслеживания интересующих интернет-источников, и взаимодействия с ними

Создание легкой в обращении программы для отслеживания интересующих интернет-источников, и взаимодействия с ними Комп’ютерні віруси

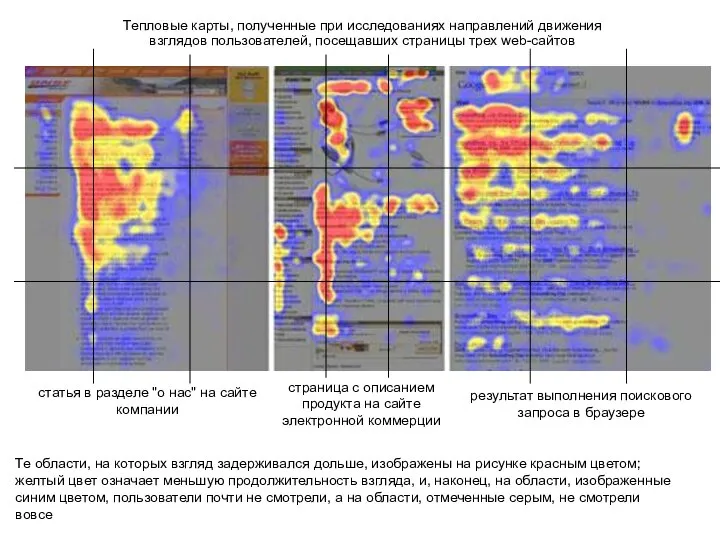

Комп’ютерні віруси Тепловые карты, полученные при исследованиях направлений движения взглядов пользователей, посещавших страницы трех web-сайтов

Тепловые карты, полученные при исследованиях направлений движения взглядов пользователей, посещавших страницы трех web-сайтов Exceptions in Java

Exceptions in Java Сетевые информационные технологии

Сетевые информационные технологии Логопедический сайт Болтушка

Логопедический сайт Болтушка Клавиатура. Параметры, от которых зависит скорость набора текста на клавиатур

Клавиатура. Параметры, от которых зависит скорость набора текста на клавиатур Классификация ПО. Системное ПО

Классификация ПО. Системное ПО Разработка игровой программы Угадай число и справочника минералов

Разработка игровой программы Угадай число и справочника минералов