Слайд 2 Основания выбора темы

Поскольку 21 век считается веком IT технологий, то защита

информации очень ценится в наше время. Проводя интернет опрос, было выявлено, что большинство современных пользователей не задумывается о дополнительной защите своих средств или иной личной информации.

В данной теме людей может заинтересовать получение дополнительных знаний о IT технологиях.

Слайд 3 Проблема

Недостаток должного внимания людьми к выбору пароля, что является основным критерием

при утечке данных.

Список литературы на эту проблему:

1.Хакинг. Искусство эксплойта - Джон Эриксон

(Данная книга не содержит в себе каких-то готовых рецептов взлома чего-либо. Она даёт читателю необходимую базу для понимания основных направлений хакинга, например, реверс-инжиниринг и эксплуатацию уязвимостей, безопасность веб-приложений, криптографию и беспроводные сети. Кроме того, в книге даны основы языка Си и ассемблера.)

Privacy and the Internet of Things - Gilad Rosner.

Слайд 4 Проектная идея

Идея проекта разобраться какие интернет ресурсы чаще всего подвергаются хаккерским

атакам, а так же создать программу, которая будет генерировать сложные пароли для своих пользователей.

Слайд 5 Цель

Целью моего проекта является создание программы, которая будет выполнять роль генератора

сложных паролей.

Слайд 6 Задачи

1. Выяснить, какой язык программирования подходит для написания программы.

2. Изучить основы

языка

3.Пользуясь полученными знаниями написать программу.

Слайд 7 Аннотированный список источников

1. Роберт Мартин "Чистый код"

2. Стив Макконнелл "Совершенный код"

3.

Брайан Керниган, Деннис Ритчи "Язык программирования С"

Джошуа Блох "Java. Эффективное программирование"

Кэти Сьерра и Берт Бейтс "Изучаем Java"

Стенли Б. Липпман, Жози Лажойе, Барбара Э. Му "Язык программирования C++. Базовый курс"

Этот список литературы поможет мне в создании программы, поскольку в них есть основы программирования.

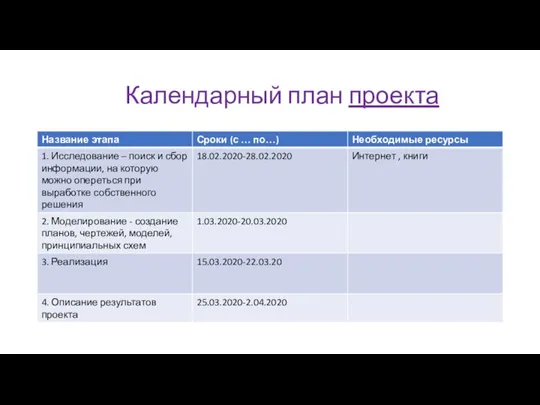

Слайд 8 Материалы и методы

1. Провести еще один опрос на открытом форуме, как

часто люди задумываются о безопасности своих данных и смене пароля.

(18.02.2020-28.02.2020)

2. Основываясь на результатах опроса, изучая литературу и иные материалы, написать программу. (15.03.2020-22.03.20)

Слайд 9 Материалы и методы

Интернет, книги

Получив знания из материалов упомянутых выше, я получу

возможность изучить основы определенного языка програмированния, что, в свою очередь, поможет мне создать программу.

QHSE

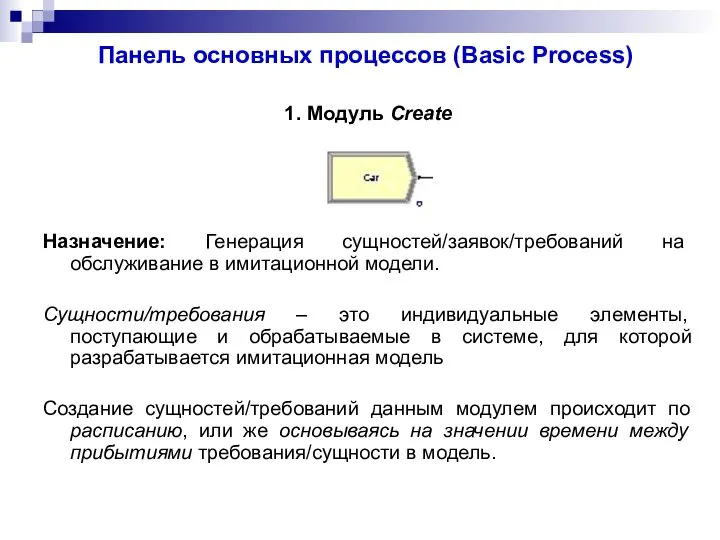

QHSE Панель основных процессов (Basic Process)

Панель основных процессов (Basic Process) Презентация "Знакомство с клавиатурными тренажерами" - скачать презентации по Информатике

Презентация "Знакомство с клавиатурными тренажерами" - скачать презентации по Информатике Презентация на тему Информационная культура

Презентация на тему Информационная культура  Основы построения моделирующего алгоритма в среде GPSS World

Основы построения моделирующего алгоритма в среде GPSS World Интернет-источники по географии

Интернет-источники по географии Информатики и вычислительной техники

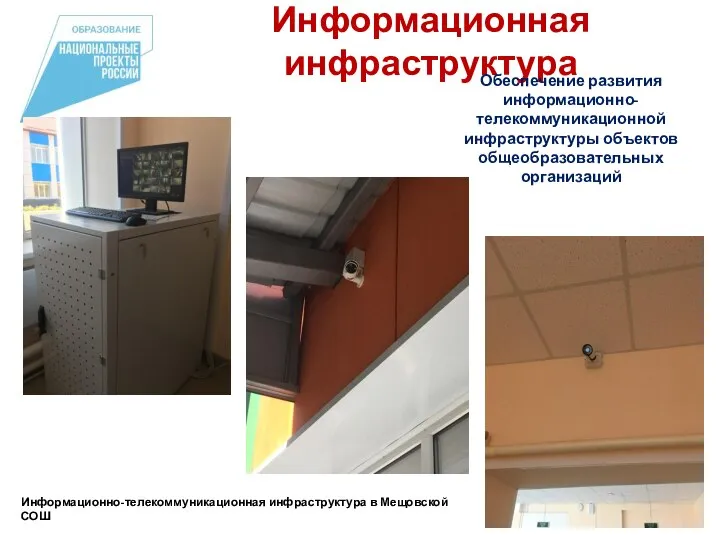

Информатики и вычислительной техники Информационная инфраструктура

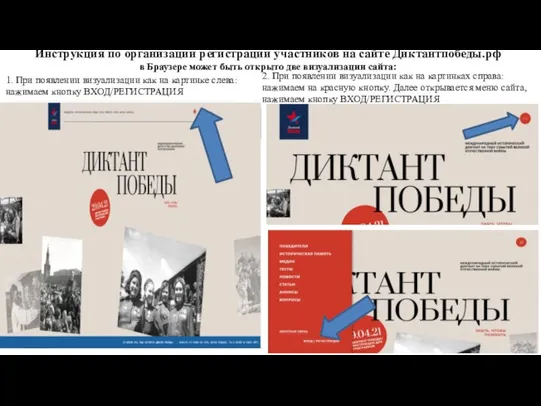

Информационная инфраструктура Инструкция по организации регистрации участников на сайте Диктантпобеды.рф

Инструкция по организации регистрации участников на сайте Диктантпобеды.рф Основные операции с форматированием

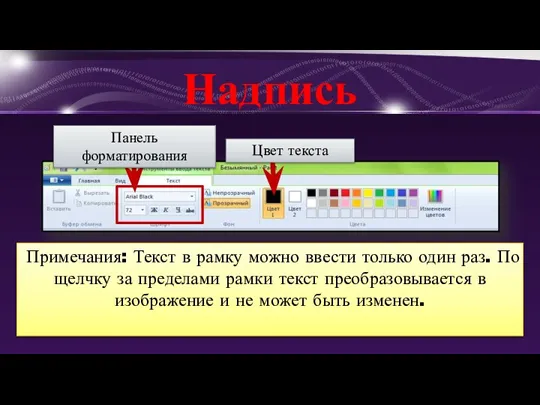

Основные операции с форматированием Презентация на тему Палитры цветов в системах цветопередачи

Презентация на тему Палитры цветов в системах цветопередачи  Обучение ООП с помощью видеоигры

Обучение ООП с помощью видеоигры История внедрения и перспективы практического применения компьютерных технологий при техническом обслуживании

История внедрения и перспективы практического применения компьютерных технологий при техническом обслуживании Начало работы с SAP UI5

Начало работы с SAP UI5 Мероприятие для абитуриентов, нацеленное на их ознакомление с информационной безопасностью

Мероприятие для абитуриентов, нацеленное на их ознакомление с информационной безопасностью Краткая характеристика изученных программ

Краткая характеристика изученных программ Обработка графической информации

Обработка графической информации Способы обработки JаvаSсriрt-ошибок

Способы обработки JаvаSсriрt-ошибок Команды ввод-вывод в Турбо Паскале

Команды ввод-вывод в Турбо Паскале Общие представления о динамической памяти. Программирование. 11 класс

Общие представления о динамической памяти. Программирование. 11 класс Архитектура ввода и вывода. DMA (Direct Memory Access)

Архитектура ввода и вывода. DMA (Direct Memory Access) Программирование на языке C++

Программирование на языке C++ Система управления базами данных (СУБД)

Система управления базами данных (СУБД) Основы ввода-вывода

Основы ввода-вывода Mini project игры “Llif3”

Mini project игры “Llif3” Дневник. Интерфейс родителя

Дневник. Интерфейс родителя Основные понятия программной инженерии. Принципы проектирования сложных программных систем. Лекции 1

Основные понятия программной инженерии. Принципы проектирования сложных программных систем. Лекции 1 Компьютерные сети. Доменная система имен

Компьютерные сети. Доменная система имен