Содержание

- 2. Защита информации Защита - система мер по обеспечению безопасности с целью сохранения государственных и коммерческих секретов.

- 3. Защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую

- 4. Конфиденциальность Целостность Доступность Безопасность

- 5. Информационная безопасность — это состояние защищённости информационной среды В вычислительной технике понятие безопасности подразумевает надежность работы

- 6. Несанкционированный доступ Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила разграничения, доступ к программам

- 7. Защита с использованием паролей Для защиты от несанкционированного доступа к программам и данным, хранящимся на компьютере,

- 8. Защита с использованием пароля используется при загрузке операционной системы Вход по паролю может быть установлен в

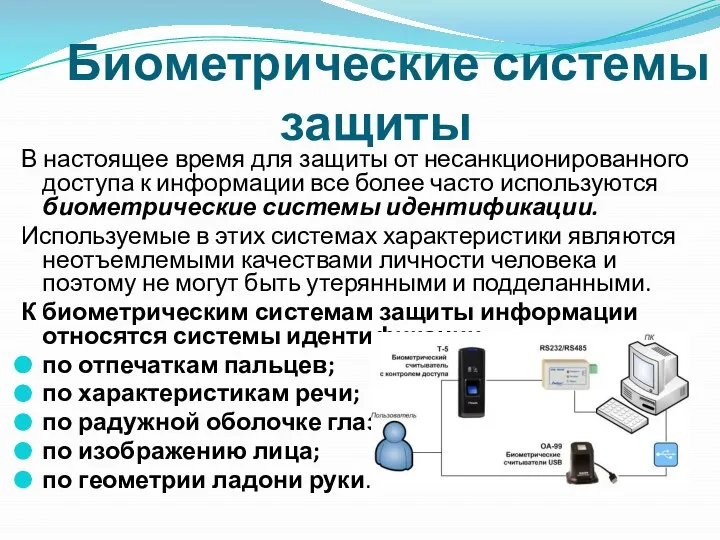

- 9. Биометрические системы защиты В настоящее время для защиты от несанкционированного доступа к информации все более часто

- 10. Вредоносная программа (буквальный перевод англоязычного термина Malware, malicious — злонамеренный и software — программное обеспечение, жаргонное

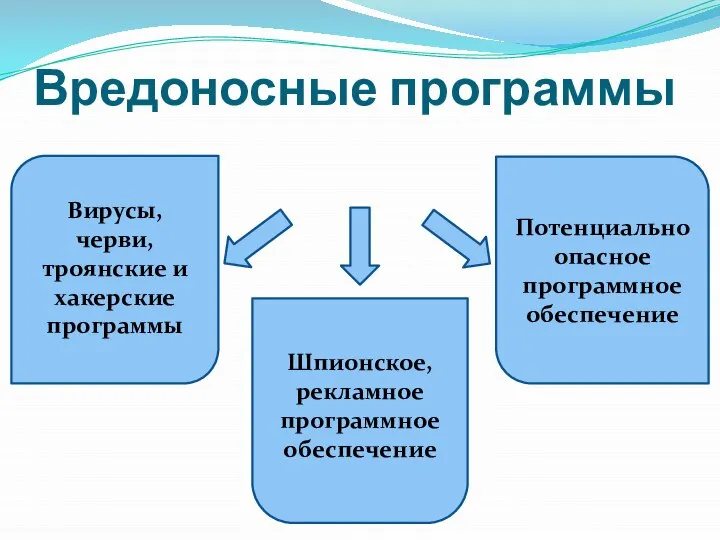

- 11. Вредоносные программы Вирусы, черви, троянские и хакерские программы Шпионское, рекламное программное обеспечение Потенциально опасное программное обеспечение

- 12. Антивирусные программы Современные антивирусные программы обеспечивают комплексную защиту программ и данных на компьютере от всех типов

- 13. Компьютерные вирусы и защита от них Компьютерные вирусы являются вредоносными программами, которые могут «размножаться» (самокопироваться) и

- 14. Рекламные программы Рекламные программы (англ. Adware: Advertisement — реклама и Software — программное обеспечение) встраивают рекламу

- 15. Хакерские утилиты и защита от них. Сетевые атаки Сетевые атаки на удаленные серверы реализуются с помощью

- 16. Утилиты взлома удаленных компьютеров предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими или

- 17. Создающаяся в стране система защиты информации и формирование комплекса мер по ее реализации не приведет к

- 19. Скачать презентацию

Анализ экспериментальных данных: компьютерный лабораторный практикум

Анализ экспериментальных данных: компьютерный лабораторный практикум Фундаментальные и прикладные науки

Фундаментальные и прикладные науки Структуры баз данных

Структуры баз данных Состав компьютера

Состав компьютера Что такое BIOS и как с ним работать?

Что такое BIOS и как с ним работать? Устройства для хранения и переноса информации

Устройства для хранения и переноса информации Устройства ввода - вывода

Устройства ввода - вывода Телекоммуникационные сети. Подуровень управления доступом к среде

Телекоммуникационные сети. Подуровень управления доступом к среде SMM (social media marketing)

SMM (social media marketing) Презентация "Количество информации и вероятность" - скачать презентации по Информатике

Презентация "Количество информации и вероятность" - скачать презентации по Информатике Системные прерывания

Системные прерывания Характерные особенности полустатических структур

Характерные особенности полустатических структур Вардугин презентация

Вардугин презентация Безопасность в сети Интернет

Безопасность в сети Интернет Современная библиотека

Современная библиотека Знаки сервиса и информационные знаки

Знаки сервиса и информационные знаки OS Android

OS Android Библионочь. Тайны библиотеки. Проект

Библионочь. Тайны библиотеки. Проект EM2E Chassis

EM2E Chassis Все на Хакатон!

Все на Хакатон! Телеканал НТВ

Телеканал НТВ Архитектура ANSI-Sparc

Архитектура ANSI-Sparc 1666850354643__ee8nix (1)

1666850354643__ee8nix (1) Моделирование и визуализация cлучайных данных

Моделирование и визуализация cлучайных данных IV Международный симпозиум Актуальные проблемы компьютерного моделирования конструкций и сооружений Челябинск 19-22 июня 2012

IV Международный симпозиум Актуальные проблемы компьютерного моделирования конструкций и сооружений Челябинск 19-22 июня 2012 Структура презентации

Структура презентации Ms word практическое задание

Ms word практическое задание Представление информации в цифровых автоматах. Системы счисления

Представление информации в цифровых автоматах. Системы счисления