Содержание

- 2. О чем будем говорить? Основные проблемы безопасности частных облаков Построение безопасного частного облака Новинки ИБ в

- 3. Что такое облака?

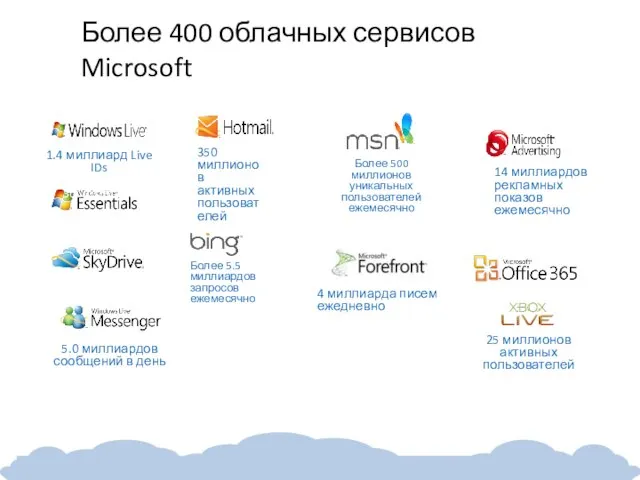

- 4. Более 400 облачных сервисов Microsoft 300M+ Users 76 markets and 48 languages 4 миллиарда писем ежедневно

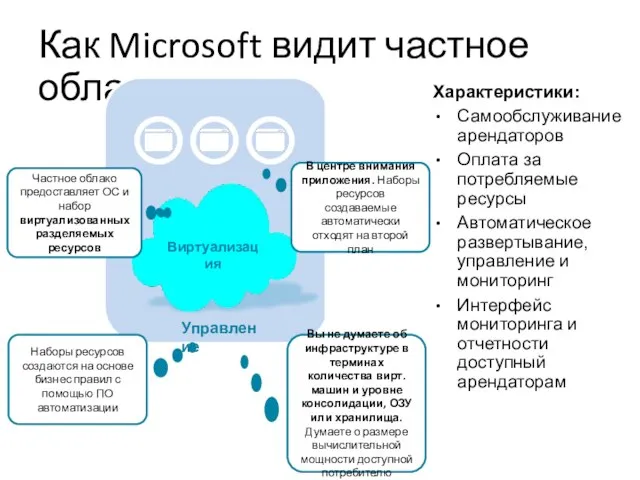

- 5. Как Microsoft видит частное облако Управление Характеристики: Самообслуживание арендаторов Оплата за потребляемые ресурсы Автоматическое развертывание, управление

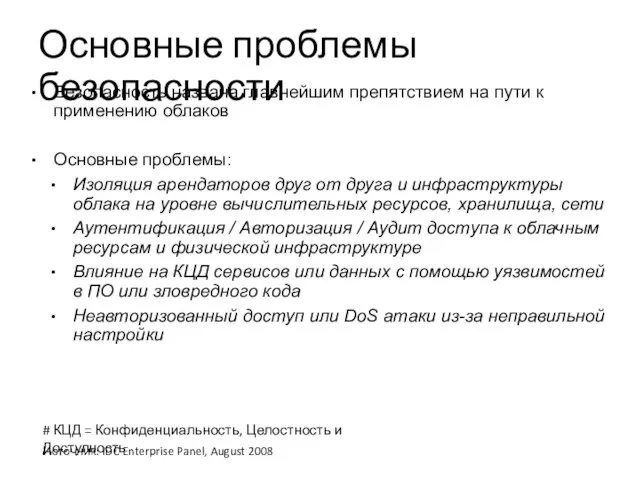

- 6. Основные проблемы безопасности Безопасность названа главнейшим препятствием на пути к применению облаков Основные проблемы: Изоляция арендаторов

- 7. Безопасность ЦОД GFS Microsoft Сертификация системы управления безопасностью ISO/IEC 27001:2005 Ежегодная аттестация SAS-70 Type II Разрешение

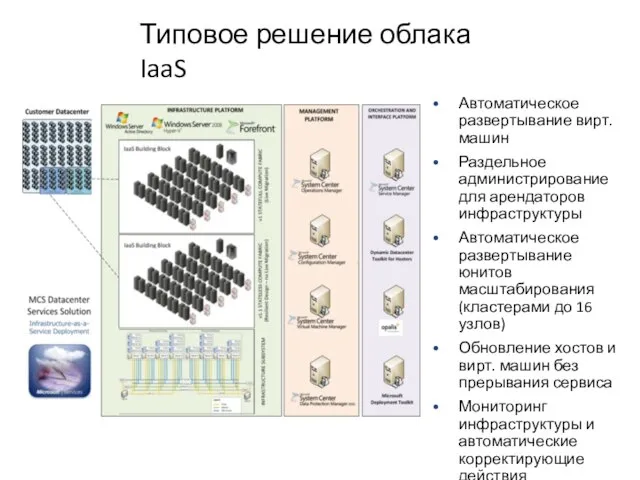

- 8. Автоматическое развертывание вирт. машин Раздельное администрирование для арендаторов инфраструктуры Автоматическое развертывание юнитов масштабирования (кластерами до 16

- 9. Логическая архитектура облака IaaS

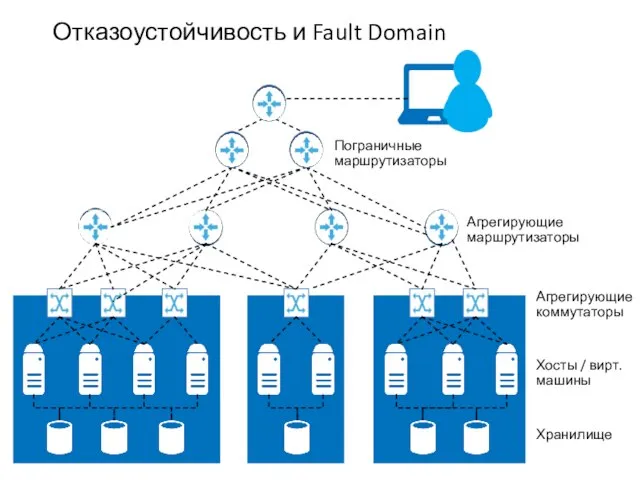

- 10. Пограничные маршрутизаторы Агрегирующие маршрутизаторы Агрегирующие коммутаторы Хосты / вирт. машины Хранилище Отказоустойчивость и Fault Domain

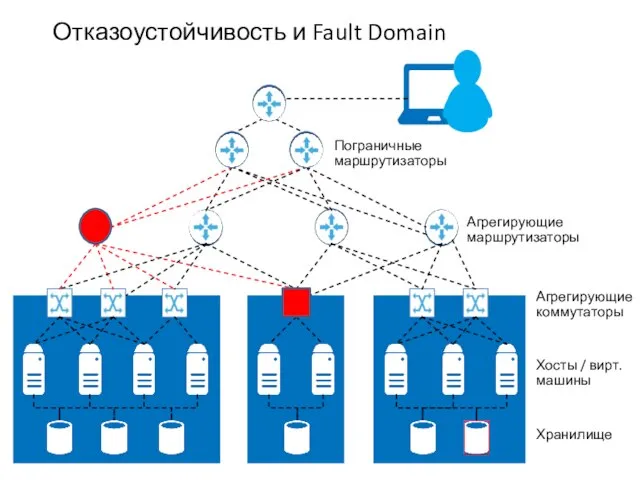

- 11. Пограничные маршрутизаторы Агрегирующие маршрутизаторы Агрегирующие коммутаторы Хосты / вирт. машины Хранилище Отказоустойчивость и Fault Domain

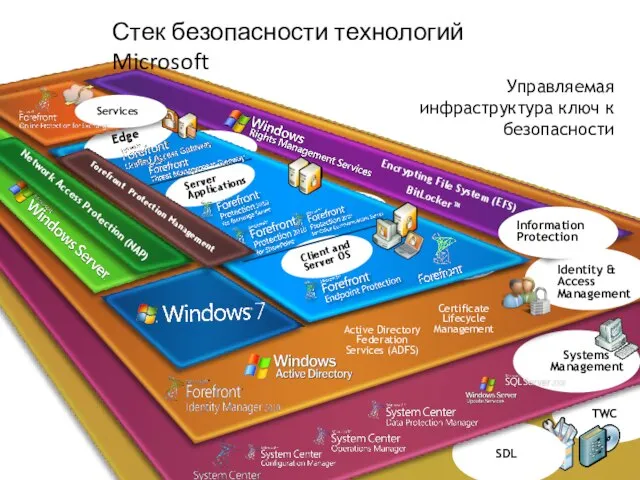

- 12. Управляемая инфраструктура ключ к безопасности Стек безопасности технологий Microsoft

- 13. Уязвимости ТОП 20 производителей ПО Источник Secunia 2011 yearly report

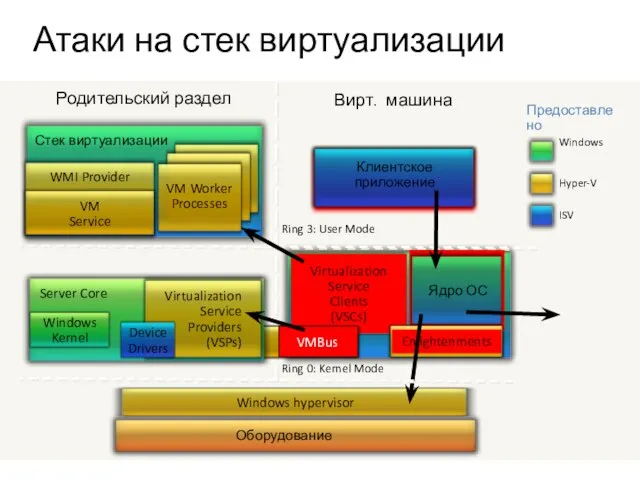

- 14. Атаки на стек виртуализации Родительский раздел Вирт. машина Ring 0: Kernel Mode Оборудование Клиентское приложение Ядро

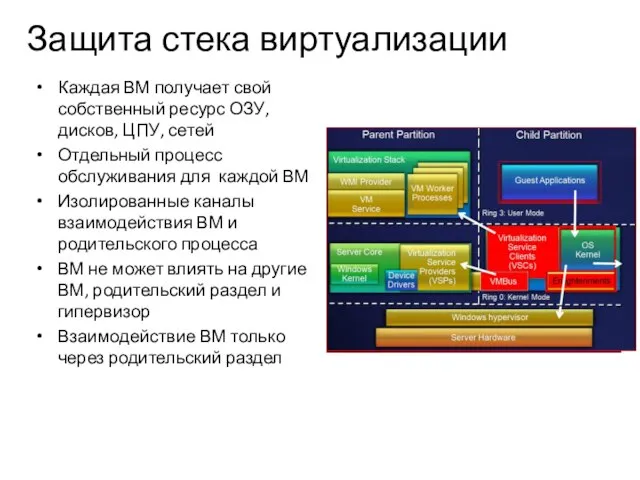

- 15. Каждая ВМ получает свой собственный ресурс ОЗУ, дисков, ЦПУ, сетей Отдельный процесс обслуживания для каждой ВМ

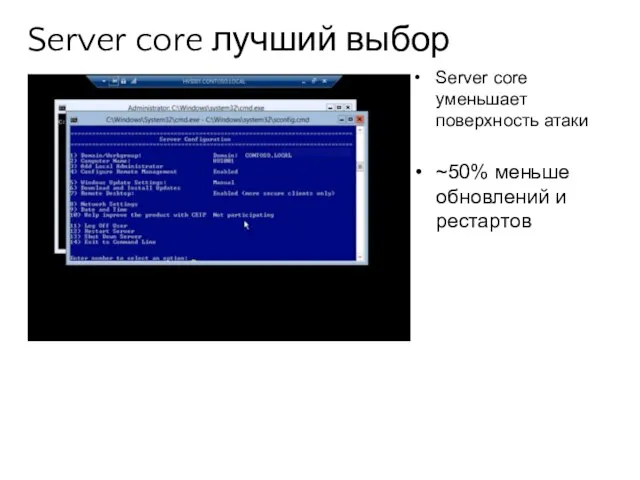

- 16. Server core уменьшает поверхность атаки ~50% меньше обновлений и рестартов Server core лучший выбор

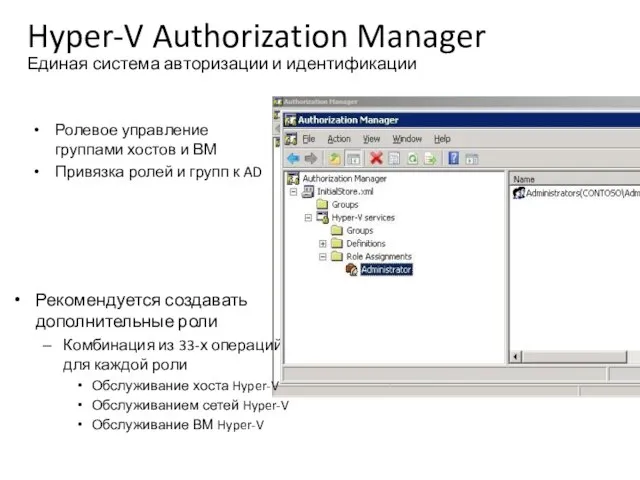

- 17. Hyper-V Authorization Manager Единая система авторизации и идентификации Ролевое управление группами хостов и ВМ Привязка ролей

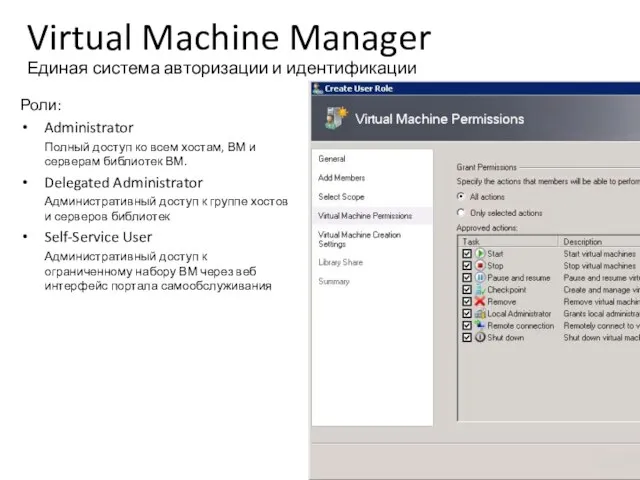

- 18. Virtual Machine Manager Единая система авторизации и идентификации Роли: Administrator Полный доступ ко всем хостам, ВМ

- 19. Изоляция сетевого траффика Только базовые возможности виртуального коммутатора Сегментация сети хоста и ВМ с помощью VLAN

- 20. Защита сети в Hyper-V Новые возможности виртуального коммутатора Windows Server 2012 PVLAN Защита от ARP/ND Spoofing

- 21. Недоверенный Неуправляемый ПК Контроллер Active Directory X X Доверенный сервер Корпоративная сеть Определить логические границы Распространяем

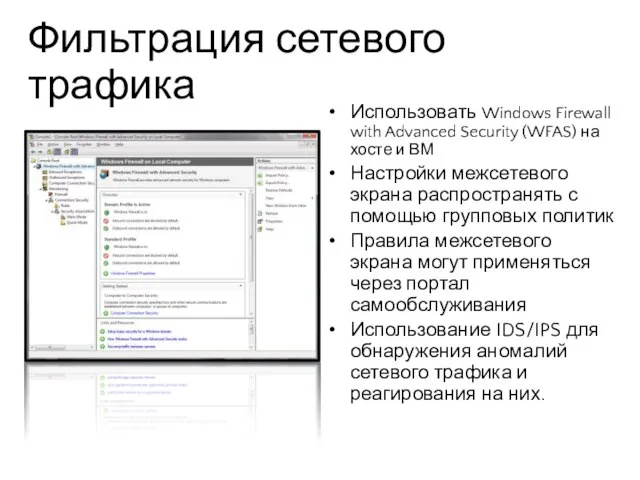

- 22. Фильтрация сетевого трафика Использовать Windows Firewall with Advanced Security (WFAS) на хосте и ВМ Настройки межсетевого

- 23. Развертывание виртуальных машин одной кнопкой прекрасно…. Внедрение виртуализации без управления способно принести больше вреда, чем пользы.

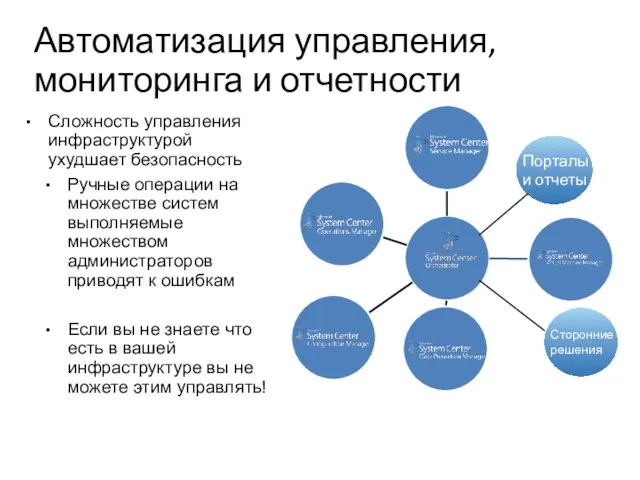

- 24. Автоматизация управления, мониторинга и отчетности Сложность управления инфраструктурой ухудшает безопасность Ручные операции на множестве систем выполняемые

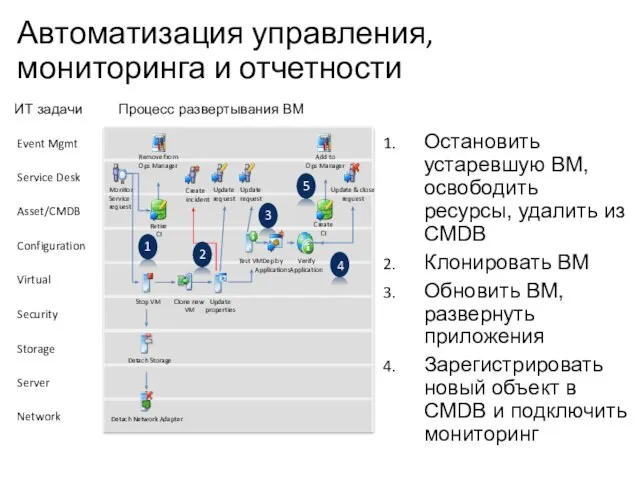

- 25. Автоматизация управления, мониторинга и отчетности ИТ задачи Процесс развертывания ВМ Остановить устаревшую ВМ, освободить ресурсы, удалить

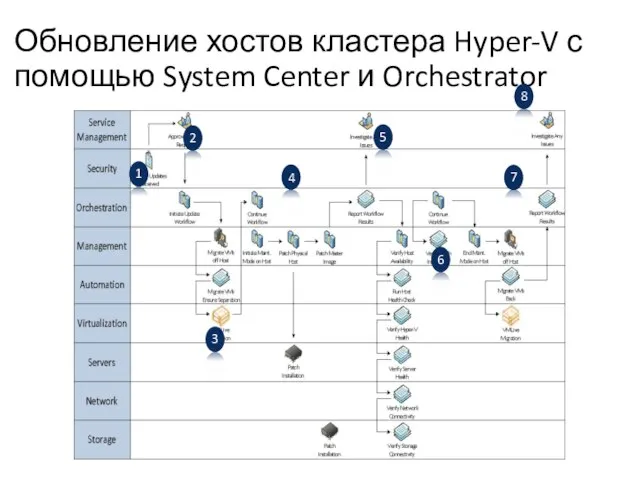

- 26. Обновление хостов кластера Hyper-V с помощью System Center и Orchestrator

- 27. Соответствие Хостов, ВМ, приложений требованиям политики ИБ Проверьте базовую конфигурацию рекомендуемую Microsoft для: Членов домена, Хостов

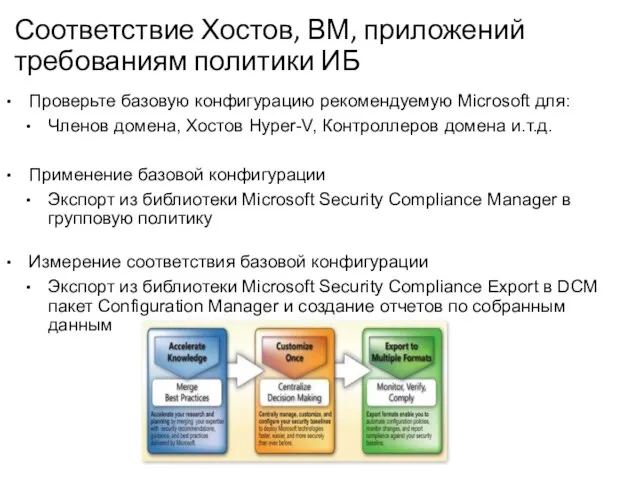

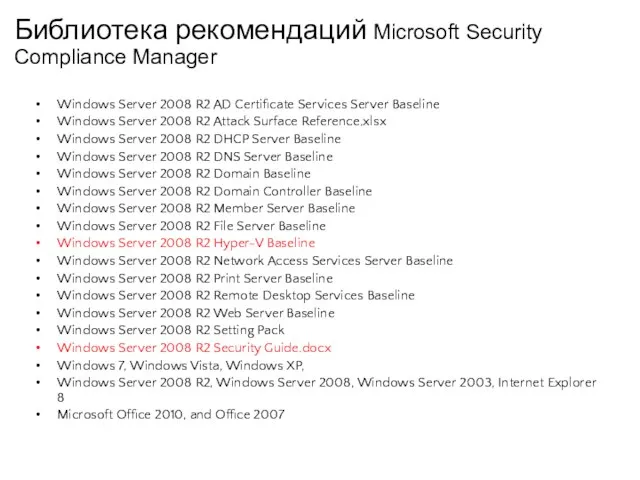

- 28. Библиотека рекомендаций Microsoft Security Compliance Manager Windows Server 2008 R2 AD Certificate Services Server Baseline Windows

- 29. RMS BitLocker Шифрование директорий с данными Хранение ключей EFS на смарткарте EFS Защита данных и ОС

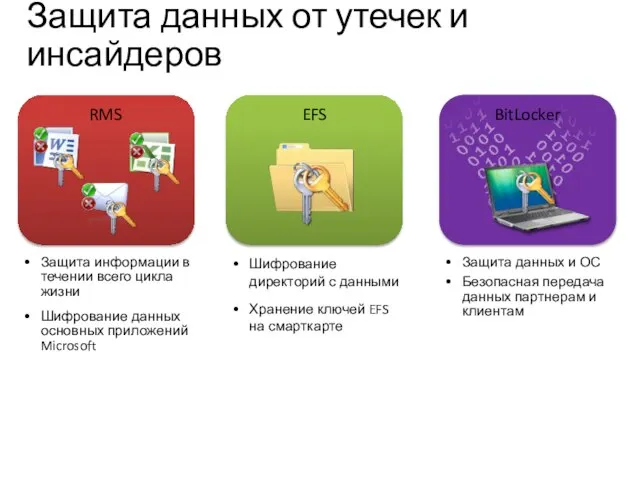

- 30. Панацея? Все проблемы безопасности частного облака технически средствами не решить: Единая система аутентификации и авторизации доступа

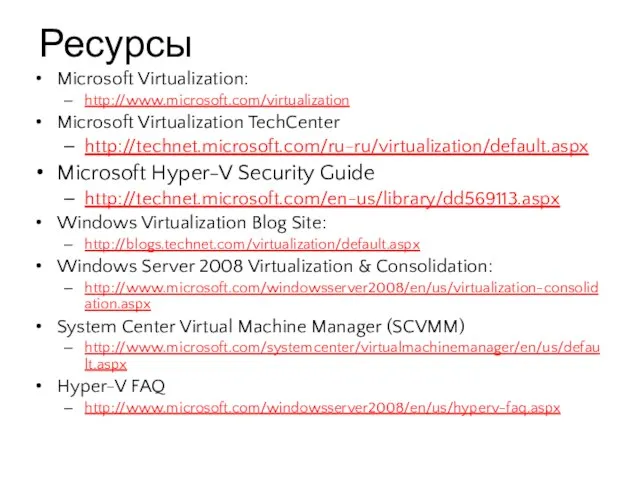

- 31. Ресурсы Microsoft Virtualization: http://www.microsoft.com/virtualization Microsoft Virtualization TechCenter http://technet.microsoft.com/ru-ru/virtualization/default.aspx Microsoft Hyper-V Security Guide http://technet.microsoft.com/en-us/library/dd569113.aspx Windows Virtualization Blog

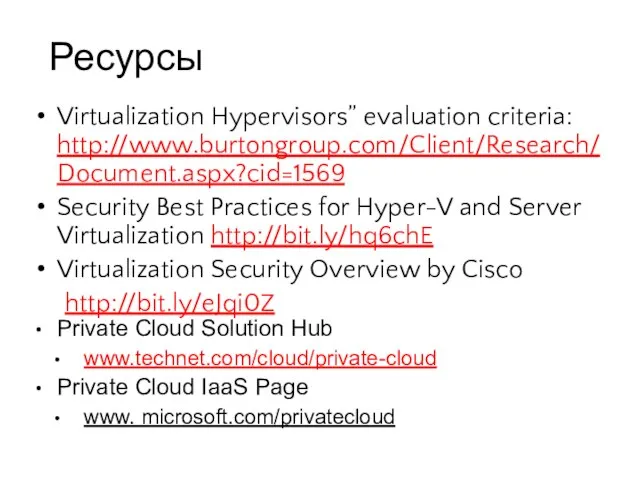

- 32. Ресурсы Virtualization Hypervisors” evaluation criteria: http://www.burtongroup.com/Client/Research/Document.aspx?cid=1569 Security Best Practices for Hyper-V and Server Virtualization http://bit.ly/hq6chE Virtualization

- 34. Скачать презентацию

Talk for a minute

Talk for a minute Литературная игра для младших школьников по произведениям Н.Н.Носова «Затейники и фантазёры»

Литературная игра для младших школьников по произведениям Н.Н.Носова «Затейники и фантазёры» L`italiano è facile

L`italiano è facile Коммуникации. Техника 3-х касаний

Коммуникации. Техника 3-х касаний Муниципальное образовательное учреждение "Ковылкинская средняя общеобразовательная школа № 1"

Муниципальное образовательное учреждение "Ковылкинская средняя общеобразовательная школа № 1" Грант 2013г

Грант 2013г Тема урока: «Бунташный век».

Тема урока: «Бунташный век». History & Mystery of the English language

History & Mystery of the English language Внутренняя среда организма. Кровеносная система

Внутренняя среда организма. Кровеносная система Современные средства поражений

Современные средства поражений ПЕРСПЕКТИВНАЯ НАЧАЛЬНАЯШКОЛА

ПЕРСПЕКТИВНАЯ НАЧАЛЬНАЯШКОЛА lecture_1

lecture_1 Тукай начал изучать русский язык

Тукай начал изучать русский язык История праздника Новый Год

История праздника Новый Год Проект: видеоблог

Проект: видеоблог Расчет теплоусвоения внутренней поверхности полов

Расчет теплоусвоения внутренней поверхности полов ЭФФЕКТ КАЗИМИРА: ОТ НАНОТЕХНОЛОГИЙ ДО ФИЗИКИ ВСЕЛЕННОЙ

ЭФФЕКТ КАЗИМИРА: ОТ НАНОТЕХНОЛОГИЙ ДО ФИЗИКИ ВСЕЛЕННОЙ Цифровые права

Цифровые права Сетевой маркетинг

Сетевой маркетинг культура и достопримечательности Греции

культура и достопримечательности Греции Мектеп бітірушілердің психологиялық-физиологиялық жағдайын ескере отырып қобалжу деңгейін төмендету

Мектеп бітірушілердің психологиялық-физиологиялық жағдайын ескере отырып қобалжу деңгейін төмендету Решение текстовых задач. Закрепление пройденного

Решение текстовых задач. Закрепление пройденного Традиционная реклама

Традиционная реклама Saint Patricks day

Saint Patricks day КОМПЬЮТЕРНАЯ ДОЛИНА

КОМПЬЮТЕРНАЯ ДОЛИНА Литературная игра по творчеству А.С. Пушкина

Литературная игра по творчеству А.С. Пушкина Презентация на тему Семейство Губоцветные

Презентация на тему Семейство Губоцветные ФИЗИЧЕСКАЯ КУЛЬТУРА

ФИЗИЧЕСКАЯ КУЛЬТУРА