Содержание

- 2. Что такое DLP с точки зрения аналитика? Рынок средств защиты от утечки конфиденциальных данных в России

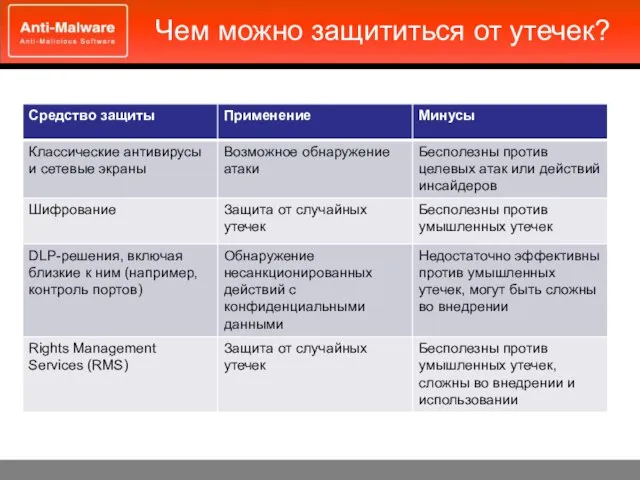

- 3. Чем можно защититься от утечек?

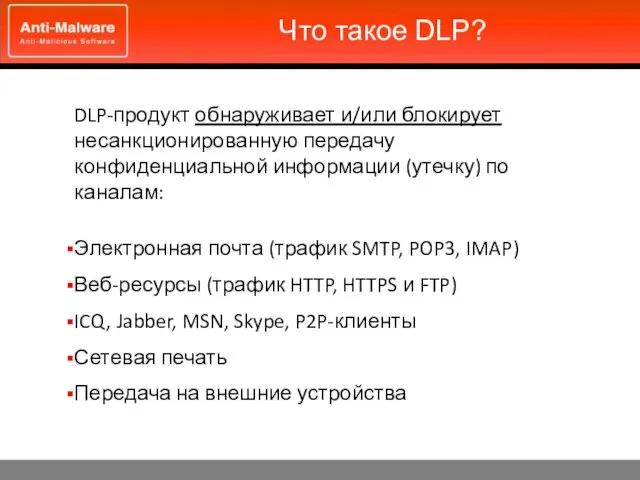

- 4. Что такое DLP? DLP-продукт обнаруживает и/или блокирует несанкционированную передачу конфиденциальной информации (утечку) по каналам: Электронная почта

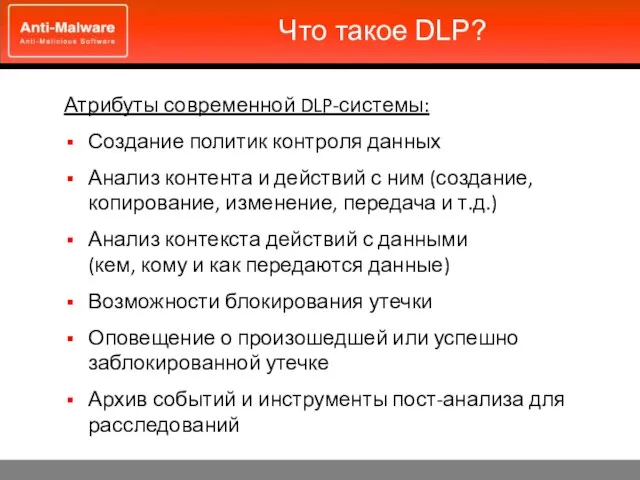

- 5. Что такое DLP? Атрибуты современной DLP-системы: Создание политик контроля данных Анализ контента и действий с ним

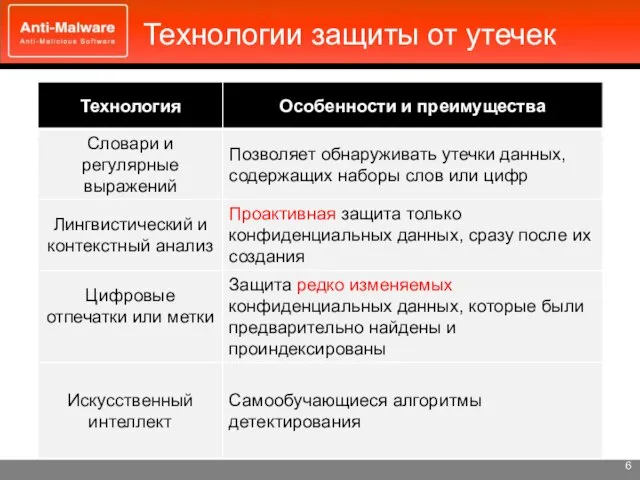

- 6. Технологии защиты от утечек

- 7. Эффективность гибридного анализа выше благодаря слиянию наиболее эффективных технологий Эффективность технологий Ключевые слова Регулярные выражения Цифровые

- 8. Какой DLP покупают в России? Рынок средств защиты

- 9. Объем DLP-рынка в России Объем DLP-рынка в России в 2008-2010 годах (млн. USD) «Анализ рынка систем

- 10. Темпы роста DLP-рынка в России Объем DLP-рынка в России в 2008-2010 годах (млн. USD) «Анализ рынка

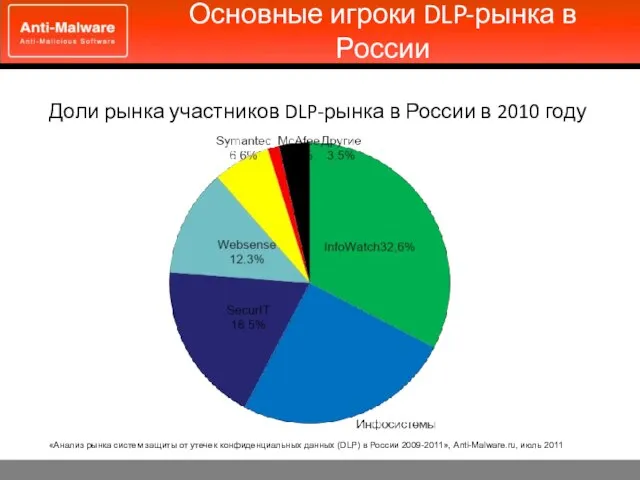

- 11. Основные игроки DLP-рынка в России Доли рынка участников DLP-рынка в России в 2010 году «Анализ рынка

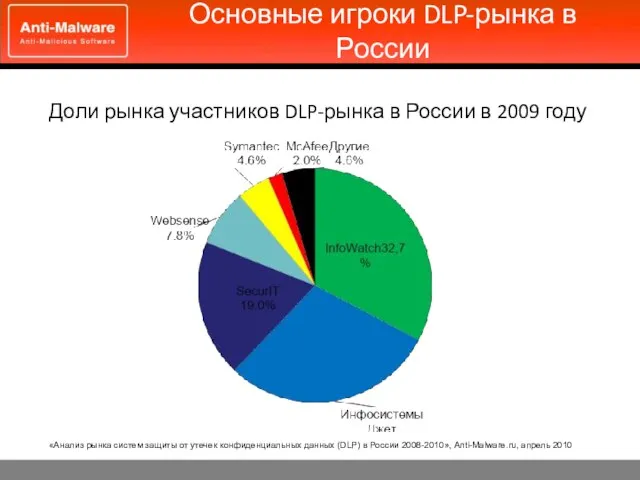

- 12. Основные игроки DLP-рынка в России Доли рынка участников DLP-рынка в России в 2009 году «Анализ рынка

- 13. Основные игроки DLP-рынка в России «Анализ рынка систем защиты от утечек конфиденциальных данных (DLP) в России

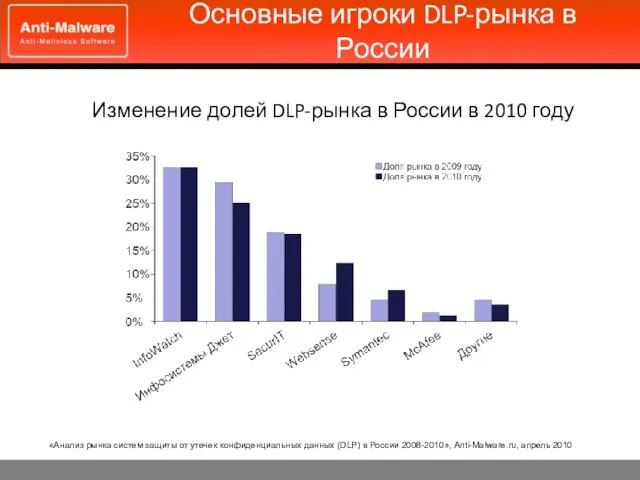

- 14. Основные игроки DLP-рынка в России Изменение долей DLP-рынка в России в 2010 году «Анализ рынка систем

- 15. Новые игроки DLP-рынка в России Конкуренция на рынке постоянно возрастает DeviceLock Trend Micro SearchInform Falcongaze RSA

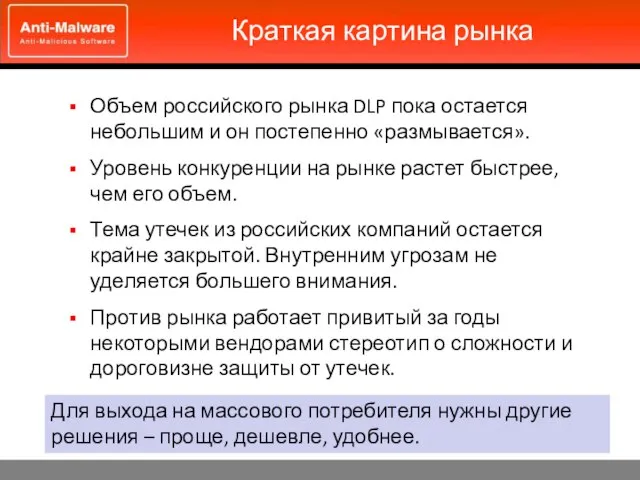

- 16. Краткая картина рынка Объем российского рынка DLP пока остается небольшим и он постепенно «размывается». Уровень конкуренции

- 17. Что ожидать в ближайшем будущем? Рыночные тенденции

- 18. Технологические тренды Рост функциональности и зрелости продуктов Контроль большего количества каналов Совершенствование систем анализа событий Упрощение

- 19. Расширение применимости Предотвращение нежелательных или криминальных действий сотрудников Контроль настроения внутри компании Контроль действий сотрудников на

- 20. Интеграция Интеграция со сторонними решениями: Системы шифрования данных Rights Management Services (RMS) Заимствование функций систем контроля

- 21. Новые вызовы Как отвечать на глобальные вызовы IT-рынка? Контроль мобильных устройств Виртуализация и «облака» Утечки связанные

- 23. Скачать презентацию

ПортфолиоТимофеевой Татьяны Александровны

ПортфолиоТимофеевой Татьяны Александровны Презентация на тему Центральный район России (9 класс)

Презентация на тему Центральный район России (9 класс) Природные зоны Украины

Природные зоны Украины Комедия Николая Васильевича Гоголя «Ревизор»

Комедия Николая Васильевича Гоголя «Ревизор» Красота математики

Красота математики Приемная комиссия СПбГУ

Приемная комиссия СПбГУ ЭЛЕКТРИЧЕСКИЕ ПЕЧИ

ЭЛЕКТРИЧЕСКИЕ ПЕЧИ Деталирование чертежа общего вида. Тема 5

Деталирование чертежа общего вида. Тема 5 Фастфуд KFC. Проведение roll out’ы по новым продуктам. Тест Смоки Томато для всех сотрудников

Фастфуд KFC. Проведение roll out’ы по новым продуктам. Тест Смоки Томато для всех сотрудников КРЕДИТОВАНИЕ СУБЪЕКТОВ МАЛОГО И СРЕДНЕГО ПРЕДПРИНИМАТЕЛЬСТВА С ГРАНТОВОЙ ПОДДЕРЖКОЙ в 2011 году

КРЕДИТОВАНИЕ СУБЪЕКТОВ МАЛОГО И СРЕДНЕГО ПРЕДПРИНИМАТЕЛЬСТВА С ГРАНТОВОЙ ПОДДЕРЖКОЙ в 2011 году Требования к документации. Ипотечный кредит на строительство жилого помещения на сельских территориях, льготы

Требования к документации. Ипотечный кредит на строительство жилого помещения на сельских территориях, льготы ДОКЛАД: М.М. ТУЛЯГАНОВОЙ ОСОБЕННОСТИ НЕФОРМАЛЬНОЙ ЭКОНОМИКИ В РЕСПУБЛИКЕ УЗБЕКИСТАН

ДОКЛАД: М.М. ТУЛЯГАНОВОЙ ОСОБЕННОСТИ НЕФОРМАЛЬНОЙ ЭКОНОМИКИ В РЕСПУБЛИКЕ УЗБЕКИСТАН ТЕМА

ТЕМА МО УЧИТЕЛЕЙ МАТЕМАТИКИ ИНФОРМАТИКИ и ФИЗИКИ

МО УЧИТЕЛЕЙ МАТЕМАТИКИ ИНФОРМАТИКИ и ФИЗИКИ Завтрак для всей семьи

Завтрак для всей семьи Особенности миграции флюидов и формирования залежей

Особенности миграции флюидов и формирования залежей Презентация на тему Образ Андрея Болконского в романе «Война и мир»

Презентация на тему Образ Андрея Болконского в романе «Война и мир»  Древесина и ее обработка (урок – лекция)

Древесина и ее обработка (урок – лекция) The soul cannot live without love!

The soul cannot live without love! Процесс маркетингового исследования

Процесс маркетингового исследования Петровых Тамара Геннадьевна, учитель технологииМОУ « СОШ № 76»

Петровых Тамара Геннадьевна, учитель технологииМОУ « СОШ № 76» Минипарк Еленино по программе Лето в Подмосковье

Минипарк Еленино по программе Лето в Подмосковье XIX. Оценка регулирующего воздействия Ограничение вылова трески (Европейская комиссия, 2008) Серия презентаций ИОПП Москва, 2009 г.

XIX. Оценка регулирующего воздействия Ограничение вылова трески (Европейская комиссия, 2008) Серия презентаций ИОПП Москва, 2009 г. 123056 г. Москва 2-ая Брестская ул., д.39, стр.4 Телефон-факс: (495)251-71-12

123056 г. Москва 2-ая Брестская ул., д.39, стр.4 Телефон-факс: (495)251-71-12  Практика применения закона от 29 декабря 2010 года

Практика применения закона от 29 декабря 2010 года компания АртисЛифт

компания АртисЛифт Мирная жизнь. 22 июня 1941года

Мирная жизнь. 22 июня 1941года Космодром Байконур

Космодром Байконур