Содержание

- 2. Понятие сервера и клиента Сервер базы данных управляет одной или большим числом баз данных и обслуживает

- 3. Понятие сервера и клиента DB2-клиент встроен в каждый программный продукт DB2 UDB. Клиент предоставляет способность выполнять

- 4. Понятие сервера и клиента Локальное приложение – выполняется на сервере, на котором размещена база данных. Удаленное

- 5. Доступ Доступом к данным и функциям системы DB2 UDB управляют три уровня безопасности: Аутентификация Авторизация Права

- 6. Аутентификация Проверка допустимости доступа к базе данных или экземпляру в первую очередь производится вне системы. Аутентификация

- 7. Типы аутентификации Определяет, каким образом и где происходит проверка пользователя. Тип аутентификации сохраняется в файле конфигурации

- 8. Тип SERVER Задается по умолчанию. Аутентификация происходит на сервере при помощи средств защиты локальной операционной системы.

- 9. Тип SERVER Примечание: Программа сервера определяет, является соединение локальным или удаленным. При локальных соединениях для успешной

- 10. Тип SERVER_ENCRYPT Аналогично типу SERVER. Но! перед отправкой на сервер пароли шифруются системой DB2 на стороне

- 11. Тип CLIENT Предполагается, что пользователь прошел проверку на клиенте, на котором размещено приложение. Дополнительная аутентификация на

- 12. Тип Kerberos Клиент, и сервер DB2 UDB должны работать в операционных системах, где поддерживается протокол защиты

- 13. Тип Kerberos Пароль не передается, вводится во все сервера сети и его можно не проверять (single-sign-on).

- 14. Аутентификация ЗАДАНИЕ: Настройка уровня аутентификации. 1. Находясь в Центре Управления, щелкните правой кнопкой мыши по экземпляру

- 15. Доступ к DB2 UDB Для решения задач администрирования DB2 необходимо располагать именем пользователя Windows. Имя пользователя

- 16. Доступ к DB2 UDB Примечание: По умолчанию полномочия системного администратора (SYSADM) предоставляются любому допустимому имени пользователю

- 17. Доступ к DB2 UDB ЗАДАНИЕ: 1. Находясь в Центре Управления, щелкните правой кнопкой мыши по экземпляру

- 18. Авторизация Следующий уровень безопасности. Авторизация – проверка полномочий, в процессе которой пользователь должен быть распознан системой

- 19. Авторизация Доступ внутри системы управляются посредством административных полномочий и привилегий пользователей в рамках менеджера баз данных

- 20. Права К правам относятся полномочия и привилегии. Привилегии позволяют пользователям создавать ресурсы баз данных и обращаться

- 21. Полномочия Полномочия базы данных позволяют пользователям выполнять действия на уровне этой базы данных. Привилегии и полномочия

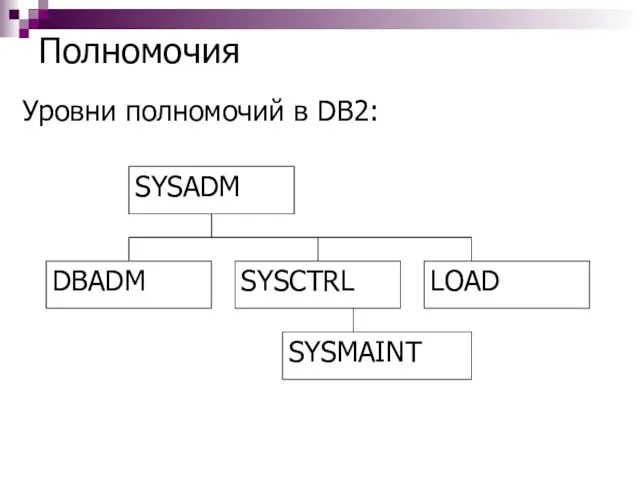

- 22. Полномочия Уровни полномочий в DB2:

- 23. Уровни полномочий SYSADM Системный администратор. Наивысший уровень административных полномочий. Обеспечивает контроль над всеми ресурсами системы. Включает

- 24. Уровни полномочий DBADM Второй после SYSADM уровень. Администратор базы данных. Применяется ТОЛЬКО к специфической базе данных

- 25. Уровни полномочий SYSCTRL Наивысший уровень полномочий управления системой. Затрагивает ТОЛЬКО системные ресурсы. Операции обслуживания баз данных.

- 26. Уровни полномочий SYSMAINT Второй после SYSCTRL уровень. Операции обслуживания баз данных в рамках экземпляра. НО! Непосредственного

- 27. Полномочия ЗАДАНИЕ: 1. Находясь в Центре Управления, щелкните правой кнопкой мыши по базе данных и выберите

- 28. Привилегии Привилегия – это право доступа к конкретному объекту базы данных. Контролируются пользователями, имеющие полномочия SYSADM

- 29. Привилегии Некоторые привилегии назначаются по умолчанию при создании объектов. Например, привилегии CONNECT, CREATETAB, BINDADD, IMPLICIT_SCHEMA предоставляются

- 30. Привилегии CONNECT разрешает пользователю получать доступ к базе данных. BINDADD предоставляет пользователю возможность создавать новые пакеты

- 31. Привилегии Пакет (package) – объект базы данных, который содержит информацию, необходимую для наиболее эффективного доступа менеджера

- 32. Привилегии CREATETAB разрешает пользователю создавать новые таблицы в базе данных. IMPLICIT_SCHEMA дает возможность неявного создания схемы

- 33. Схема Схема – некоторая совокупность именованных объектов. Обеспечивает логическую классификацию объектов в базе данных. Схема –

- 34. Схема Схема может создаваться явным и неявным способом. Явный способ создания схемы: С помощью оператора CREATE

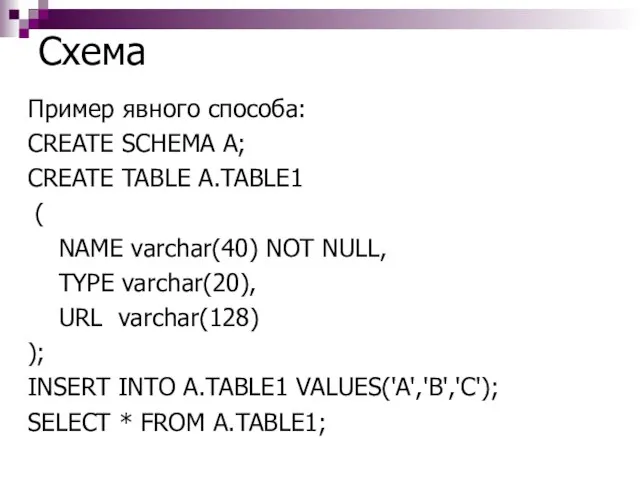

- 35. Схема Пример явного способа: CREATE SCHEMA A; CREATE TABLE A.TABLE1 ( NAME varchar(40) NOT NULL, TYPE

- 36. Схема Примечание: Если вы в первой части составного имени используете несуществующее имя схемы, схема с таким

- 37. Схема Неявный способ: Требует наличие привилегии IMPLICIT_SCHEMA; Если при создании объекта имя схемы не указывается, схема

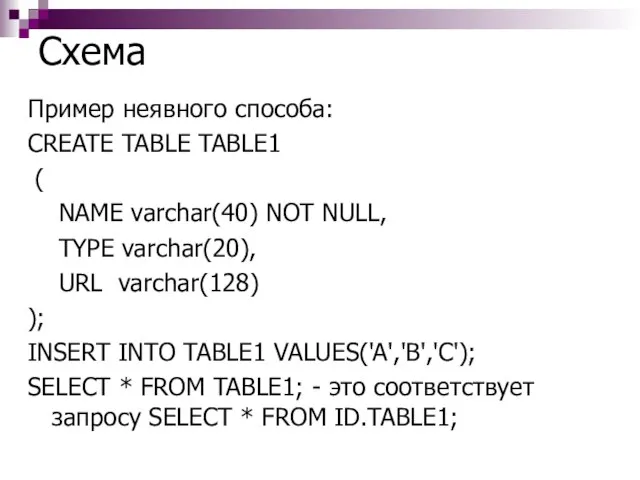

- 38. Схема Пример неявного способа: CREATE TABLE TABLE1 ( NAME varchar(40) NOT NULL, TYPE varchar(20), URL varchar(128)

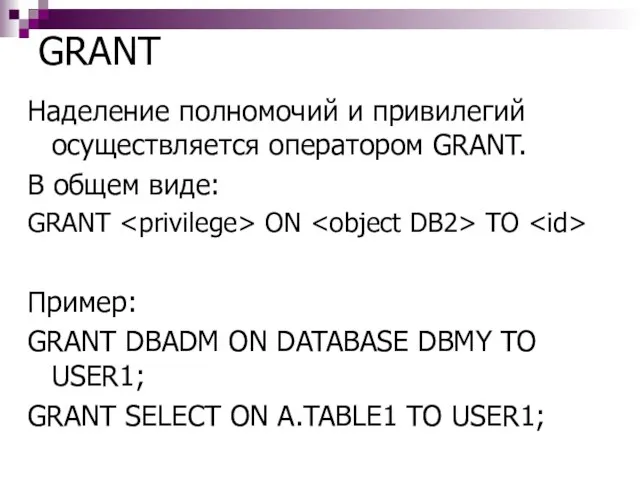

- 39. GRANT Наделение полномочий и привилегий осуществляется оператором GRANT. В общем виде: GRANT ON TO Пример: GRANT

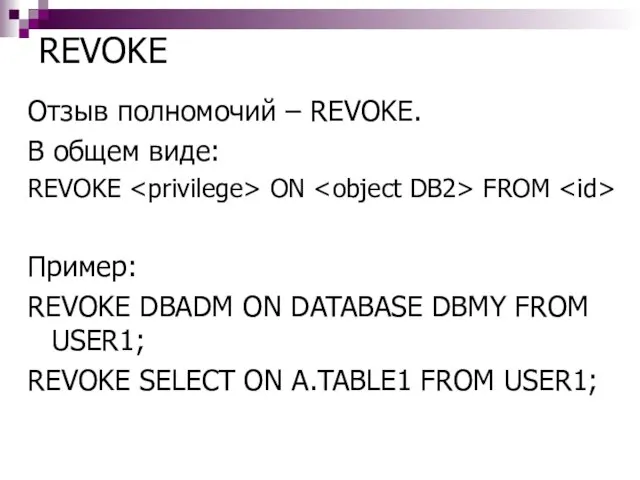

- 40. REVOKE Отзыв полномочий – REVOKE. В общем виде: REVOKE ON FROM Пример: REVOKE DBADM ON DATABASE

- 42. Скачать презентацию

Инфраструктурные инвестиции

Инфраструктурные инвестиции Културен туризъм: международен маркетинг Бележки към кръглата маса организирана от ПП ГЕРБ Асеновград, 23.06.09

Културен туризъм: международен маркетинг Бележки към кръглата маса организирана от ПП ГЕРБ Асеновград, 23.06.09 Pos материалы гербион

Pos материалы гербион Презентация на тему Неофициальные символы России

Презентация на тему Неофициальные символы России CPA launches FOD

CPA launches FOD Методы и приборы разрушающего контроля, применяемые при обследовании

Методы и приборы разрушающего контроля, применяемые при обследовании ЖИЗНЬ И БЫТ В СРЕДНЕВЕКОВОМ ЗАМКЕ

ЖИЗНЬ И БЫТ В СРЕДНЕВЕКОВОМ ЗАМКЕ Презентация компании MOST Marketing«Франчайзинговый пакет: как разработать,чтобы привлечь франчайзи»

Презентация компании MOST Marketing«Франчайзинговый пакет: как разработать,чтобы привлечь франчайзи» Колористика при окрашивании волос. Тест

Колористика при окрашивании волос. Тест Предложение по летнему корпоративному отдыху на стадионе «Труд» (пос. «Старая Купавна»)

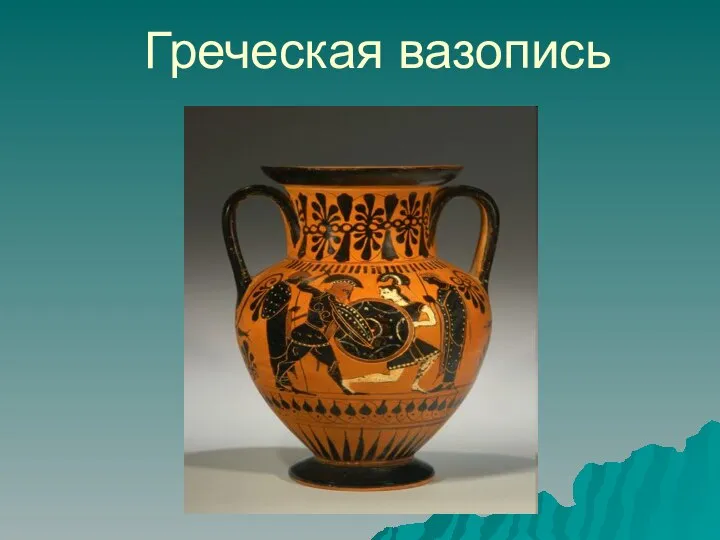

Предложение по летнему корпоративному отдыху на стадионе «Труд» (пос. «Старая Купавна») Греческая вазопись

Греческая вазопись Холод в нефтянной промышленности

Холод в нефтянной промышленности Урок-путешествие по разделу «Были-небылицы». Оценка достижений

Урок-путешествие по разделу «Были-небылицы». Оценка достижений LobbyWorks

LobbyWorks Самоиндукция

Самоиндукция Correct сommunication. Правильное общение

Correct сommunication. Правильное общение Тема: «Положение человека в системе животного мира. Эволюция гоминид».

Тема: «Положение человека в системе животного мира. Эволюция гоминид». Презентация на тему Выживание в природных условиях после аварии

Презентация на тему Выживание в природных условиях после аварии  ангелы

ангелы Интеллектуально-познавательная игра

Интеллектуально-познавательная игра Анализ применимости ПИК «СтОФ» для массовой оценки стоимости движимого имущества Тевелева Оксана Валерьевна тел: (499) 724-15-14, 8(903)208-

Анализ применимости ПИК «СтОФ» для массовой оценки стоимости движимого имущества Тевелева Оксана Валерьевна тел: (499) 724-15-14, 8(903)208- Fruit and vegetables

Fruit and vegetables Ты подвиг совершил во имя жизни на земле

Ты подвиг совершил во имя жизни на земле Обязательства из односторонних сделок и из действий в чужом интересе. Обязательства из договоров, не подлежащие судебной защите

Обязательства из односторонних сделок и из действий в чужом интересе. Обязательства из договоров, не подлежащие судебной защите ТВ - тюнеры

ТВ - тюнеры Применение программного комплекса CorPos (FORCE Technology Norway AS) для диагностики и прогнозирования коррозии на внутренних стенках газопров

Применение программного комплекса CorPos (FORCE Technology Norway AS) для диагностики и прогнозирования коррозии на внутренних стенках газопров Евгений Замятин

Евгений Замятин Characteristic of grain mass

Characteristic of grain mass