Содержание

- 2. О предприятии Федеральное Государственное унитарное предприятие «ЦентрИнформ» образовано путем преобразования ФГУП «НТЦ «Атлас». История предприятия ведется

- 3. Электронный документооборот Грани безопасности

- 4. Глобальные проблемы информационной безопасности Быстрое развитие информационных технологий

- 5. Глобальные проблемы информационной безопасности Разработка новых технологий в базе не предусматривает адекватных защитных механизмов от угроз,

- 6. Ранние версии WiFi WiFi со слабым протоколом безопасности WEP Обернулось повсеместными взломами беспроводных сетей. Только после

- 7. Незащищенные носители для ДБО Использование флешек и дискет для хранения ключей шифрования и подписи в системах

- 8. Причины проблем информационной безопасности Причины понятны, они в неочевидности финансовой выгоды от технологий безопасности ? ?

- 9. Вывод Технологии безопасности должны рождаться на этапе проектирования инновационных информационных технологий! Не дожидаясь жареного петуха.

- 10. Проблемы на организационном уровне Электронный документооборот

- 11. В лучшем случае в организации это лишь отдельные средства защиты информации, в худшем только охранник у

- 12. Информационная безопасность как факультатив Как правило в системе электронного документооборота подсистема информационной безопасности отсутствует даже если

- 13. Отсутствие надлежащего контроля Нет должного контроля над процедурами информационной безопасности. Без контроля даже самые простые правила

- 14. Проблемы на уровне пользователей Электронный документооборот

- 15. Отсутствие обучения Отсутствует должное качественное обучение вопросам инфобеза на уровне пользователей Вместе с тем 70% инцидентов

- 16. Отсутствие мотивации По умолчанию у пользователей нет заинтересованности в выполнении требований ИБ

- 17. Проблемы с криптографическими ключами Необходимость организации собственного Удостоверяющего центра или пользование услугами стороннего, разработка организационных и

- 18. Проблемы за пределами периметра безопасности Электронный документооборот

- 19. Работа за периметром безопасности Позволяя работникам работать с служебными электронными документами за пределами периметра безопасности, существенно

- 20. Проблемы мобильных устройств С бурным развитием мобильных устройств автоматически повышается количество вредоносных программ для них. На

- 21. Проблемы сервисов Интернет Риски обработки служебных документов с помощью удобных и бесплатных сервисов Интернет (Google Docs,

- 22. Проблемы утери или кражи носителей С увеличением емкости съемных носителей опасность возрастает Физические размеры носителя уменьшаются,

- 23. Обладатель всего пакета лицензий ФСТЭК, ФСБ России в области шифрования (криптографии) и технической защиты конфиденциальной информации;

- 25. Скачать презентацию

Реши кроссворд

Реши кроссворд Фотосессия продукции ТМ Черноголовка

Фотосессия продукции ТМ Черноголовка "Сложноподчиненное предложение с придаточными определительными».Подготовила учитель русского языка и литературы МОУ СОШ № 2 Не

"Сложноподчиненное предложение с придаточными определительными».Подготовила учитель русского языка и литературы МОУ СОШ № 2 Не МДОТ-202

МДОТ-202 куала

куала Происхождение государства и права

Происхождение государства и права Plasma display panel. Основные принципы

Plasma display panel. Основные принципы Информационный проект нового поколения Электронно-библиотечная система Образовательные и просветительские

Информационный проект нового поколения Электронно-библиотечная система Образовательные и просветительские  Работу выполнила ученица 6"б" класса МОУ СОШ№1 Саратовская область р.п.Лысые Горы Амен Татьяна

Работу выполнила ученица 6"б" класса МОУ СОШ№1 Саратовская область р.п.Лысые Горы Амен Татьяна главный металл

главный металл Проект KOBZA. Парк- отель на Кавказе

Проект KOBZA. Парк- отель на Кавказе презентация

презентация «Мысль народная» в романе Л.Н.Толстого «Война и мир»

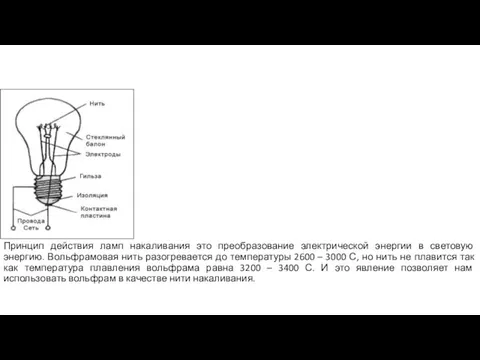

«Мысль народная» в романе Л.Н.Толстого «Война и мир» Презентация на тему Принцип действия ламп накаливания

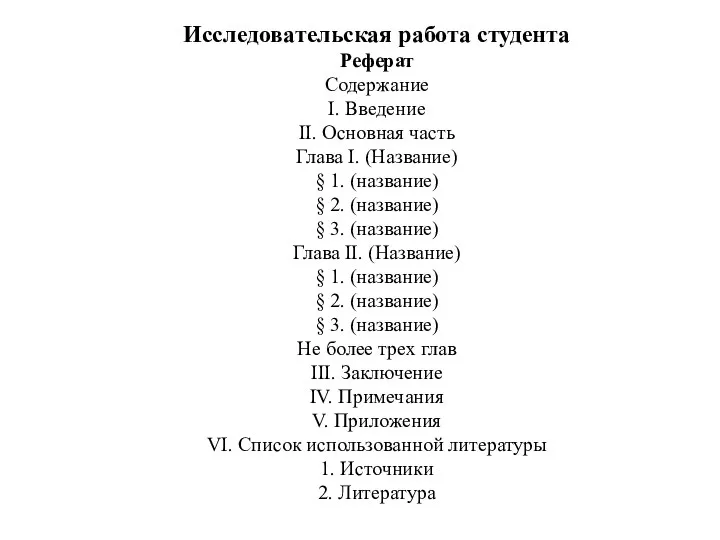

Презентация на тему Принцип действия ламп накаливания Исследовательская работа студента. Реферат. Рекомендации к оформлению

Исследовательская работа студента. Реферат. Рекомендации к оформлению Основные теги HTML

Основные теги HTML Обзор решения «Транспортная логистика и экспедирование»

Обзор решения «Транспортная логистика и экспедирование» Понятие движения 9 класс

Понятие движения 9 класс Строение насекомого

Строение насекомого ЮниКредитБанк. Для наставника

ЮниКредитБанк. Для наставника Презентация на тему Радиационный фон школьных помещений

Презентация на тему Радиационный фон школьных помещений  Правоохранительные органы Российской Федерации. Материал для самоподготовки (7 класс)

Правоохранительные органы Российской Федерации. Материал для самоподготовки (7 класс) Довлатов Сергей Донатович

Довлатов Сергей Донатович Целое и части

Целое и части Духовные ценности человечества

Духовные ценности человечества Конкурс малюнку « Польща в Європейському Союзі”

Конкурс малюнку « Польща в Європейському Союзі” Животные как биоиндикаторы

Животные как биоиндикаторы  НАИМЕНОВАНИЕ БИЗНЕС ПРОЕКТА СМСП – инициатор проекта

НАИМЕНОВАНИЕ БИЗНЕС ПРОЕКТА СМСП – инициатор проекта