Содержание

- 2. 24.04.2013 Традиционный суверенитет В независимом государстве должны быть: правительство законодательство вооружённые силы полиция деньги, банки границы

- 3. Составляющие суверенитета Традиционные составляющие: Военный Дипломатический Экономический Политический Культурный/идеологический В последние годы появился новый ключевой компонент

- 4. Мы живём в эпоху слома суверенитетов Экономическая глобализация Идеологическая глобализация Военная и политическая глобализация Слом Вестфальской

- 5. 17.05.2010 Новый, цифровой суверенитет Право и возможность национального правительства: самостоятельно и независимо определять и внутренние и

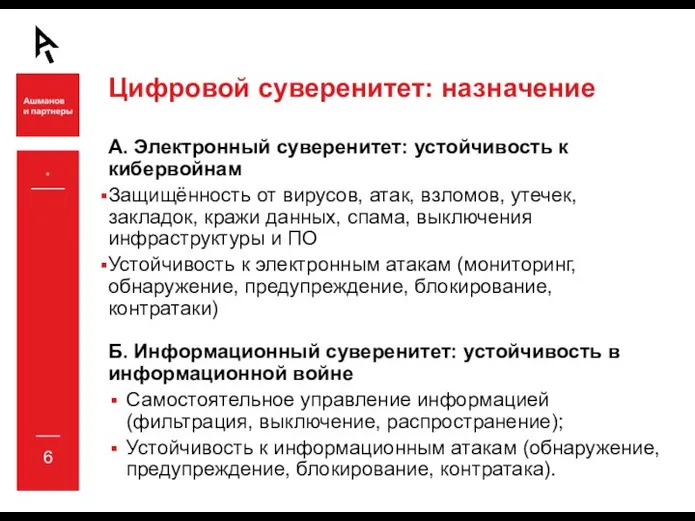

- 6. Цифровой суверенитет: назначение А. Электронный суверенитет: устойчивость к кибервойнам Защищённость от вирусов, атак, взломов, утечек, закладок,

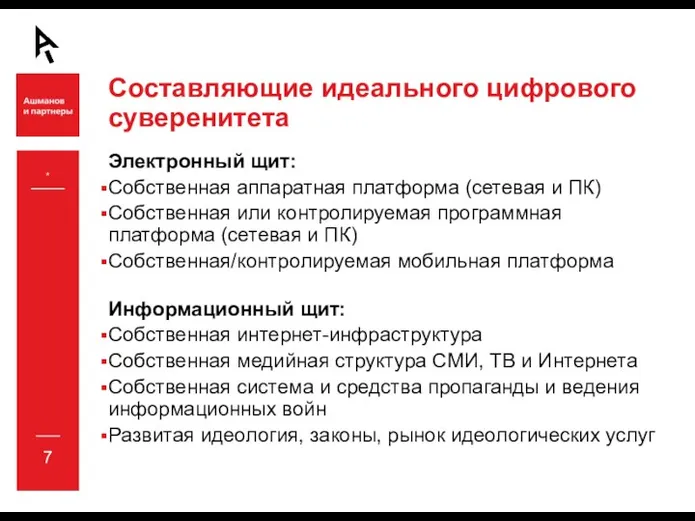

- 7. Составляющие идеального цифрового суверенитета Электронный щит: Собственная аппаратная платформа (сетевая и ПК) Собственная или контролируемая программная

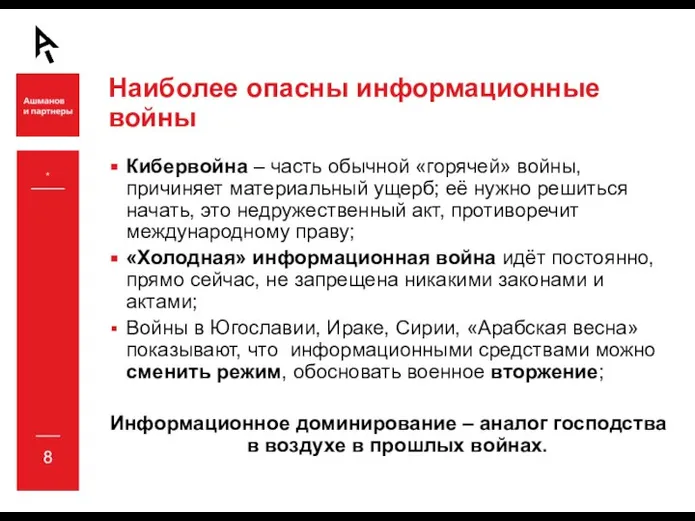

- 8. Наиболее опасны информационные войны Кибервойна – часть обычной «горячей» войны, причиняет материальный ущерб; её нужно решиться

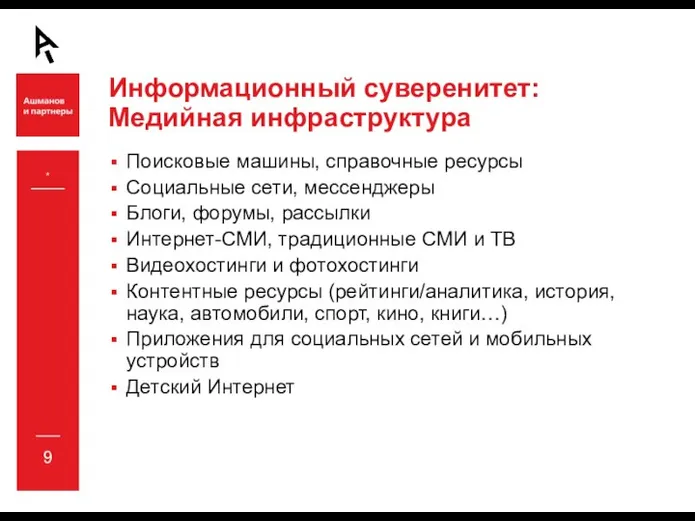

- 9. Информационный суверенитет: Медийная инфраструктура Поисковые машины, справочные ресурсы Социальные сети, мессенджеры Блоги, форумы, рассылки Интернет-СМИ, традиционные

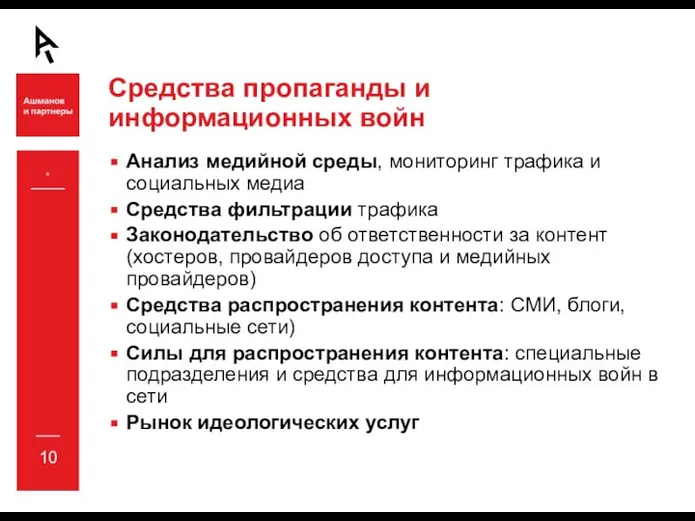

- 10. Средства пропаганды и информационных войн Анализ медийной среды, мониторинг трафика и социальных медиа Средства фильтрации трафика

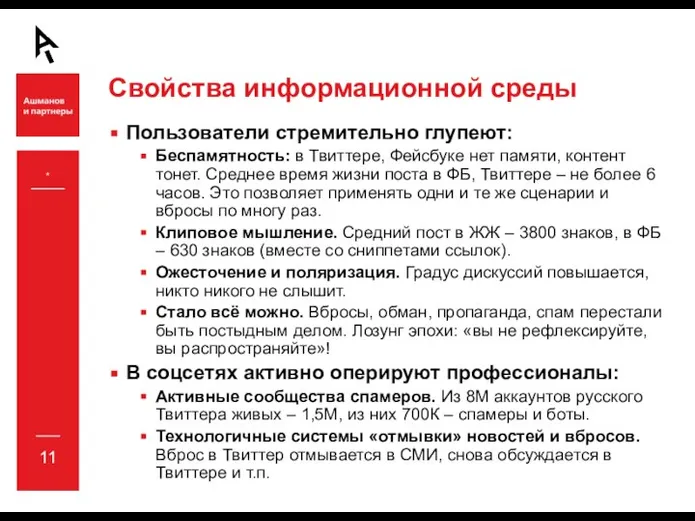

- 11. Свойства информационной среды Пользователи стремительно глупеют: Беспамятность: в Твиттере, Фейсбуке нет памяти, контент тонет. Среднее время

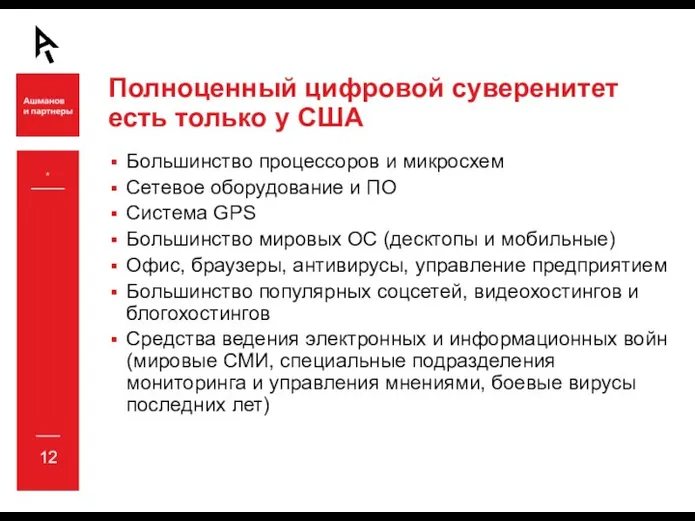

- 12. Полноценный цифровой суверенитет есть только у США Большинство процессоров и микросхем Сетевое оборудование и ПО Система

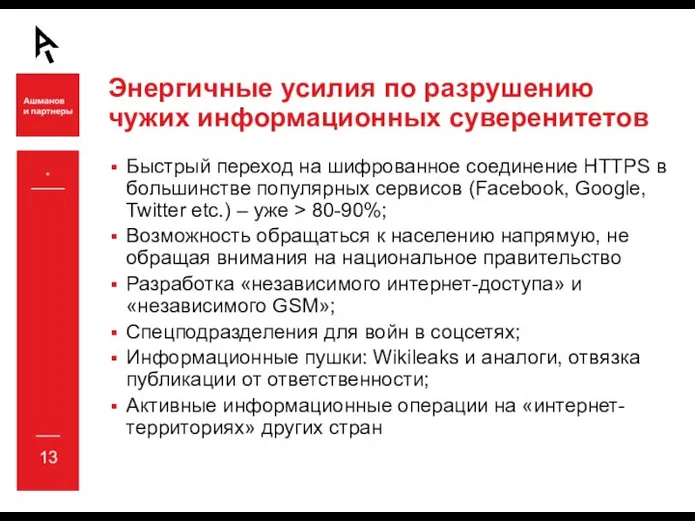

- 13. Энергичные усилия по разрушению чужих информационных суверенитетов Быстрый переход на шифрованное соединение HTTPS в большинстве популярных

- 14. Остальные догоняют или смирились Китай энергично строит цифровой суверенитет (свои ОС, процессор, поисковики, почта, мессенджеры, социальные

- 15. Свобода слова тут ни при чём, это вопрос суверенитета Во всех развитых странах Интернет уже контролируется.

- 16. Что делать? Региональный игрок не сможет сам построить полный периметр информационного суверенитета. Становиться в кильватер США

- 17. Строить как минимум «малый щит» 1. Средства контроля: Мониторинг информационного пространства Законодательство об ответственности за контент

- 18. Малый информационный щит 2. Средства влияния: Рынок идеологических услуг и технологий, работа над собственной идеологией Система

- 20. Скачать презентацию

Кроссворд «Армия»

Кроссворд «Армия» От мечты к открытию. Женщины в науке

От мечты к открытию. Женщины в науке «И снизу лед…»

«И снизу лед…» Треугольник

Треугольник Прием письменного деления многозначных чисел на однозначное число

Прием письменного деления многозначных чисел на однозначное число Сервисное локомотивное депо Чита

Сервисное локомотивное депо Чита Презентация на тему Додекаэдр

Презентация на тему Додекаэдр  Преимущества инвестирования в Республику Беларусь

Преимущества инвестирования в Республику Беларусь Понятия и виды экологического вреда и способы его возмещения

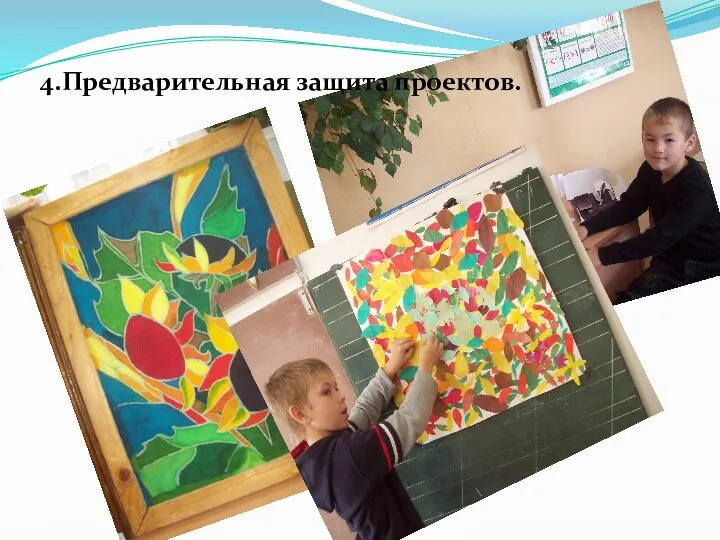

Понятия и виды экологического вреда и способы его возмещения Предварительная защита проектов

Предварительная защита проектов Цветовой круг. Домашнее задание по живописи для 1 класса ДПОП Живопись

Цветовой круг. Домашнее задание по живописи для 1 класса ДПОП Живопись Пифагор

Пифагор Школьно-родительская конференция

Школьно-родительская конференция Применение инноваций в международном налогообложении

Применение инноваций в международном налогообложении Уральский экономический район

Уральский экономический район Экзотический туризм и тропические болезни

Экзотический туризм и тропические болезни Модель Митчелла-Агле-Вуда

Модель Митчелла-Агле-Вуда Психическое развитие в подростковом возрасте

Психическое развитие в подростковом возрасте Флористика

Флористика Теория Элит

Теория Элит Готический костюм

Готический костюм Собор Парижской Богоматери

Собор Парижской Богоматери  Презентация на тему Характер

Презентация на тему Характер НТР и мировое хозяйство

НТР и мировое хозяйство Религия во время великой отечественной войны

Религия во время великой отечественной войны Трудности перевода

Трудности перевода СРАВНИТЕЛЬНЫЙ АНАЛИЗ новый федеральный закон России и правовые нормы ЕС Europeaid 119637/C/SV/RU

СРАВНИТЕЛЬНЫЙ АНАЛИЗ новый федеральный закон России и правовые нормы ЕС Europeaid 119637/C/SV/RU Кафедра органической химии

Кафедра органической химии