Интернет шлюзы. Концентратор Работа концентраторов Работают на физическом уровне. Выполняют передачу пакетов на все порты. Произв

Содержание

- 2. Концентратор Концентратор Работа концентраторов Работают на физическом уровне. Выполняют передачу пакетов на все порты. Производится усиление

- 3. Работа коммутаторов Работают на канальном уровне. Строят таблицу коммутации. Выполняют передачу пакетов на требуемый порт. Производится

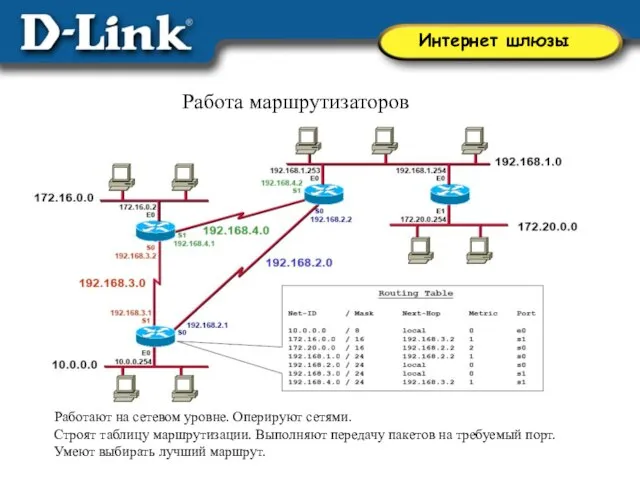

- 4. Работа маршрутизаторов Работают на сетевом уровне. Оперируют сетями. Строят таблицу маршрутизации. Выполняют передачу пакетов на требуемый

- 5. Статическая и динамическая маршрутизация

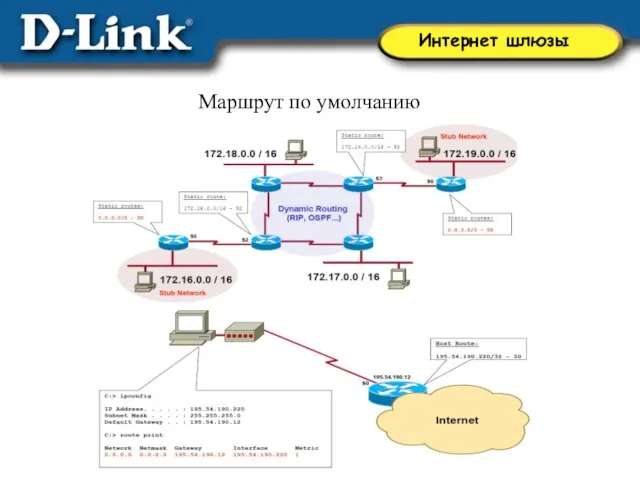

- 6. Маршрут по умолчанию

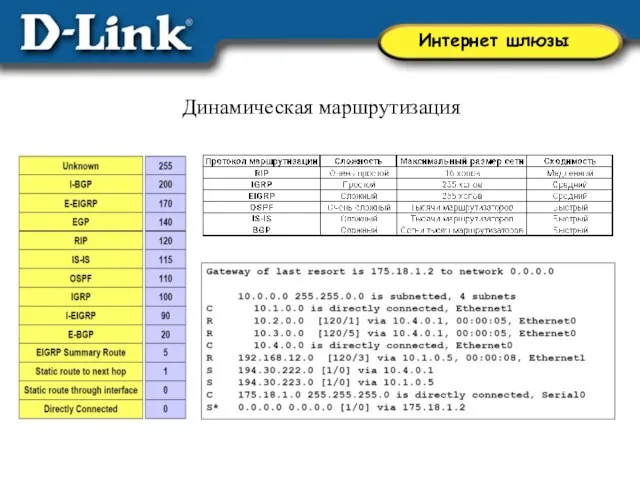

- 7. Динамическая маршрутизация

- 8. Вопросы безопасности Сложность исполь- зуемых средств Позмена пакетов/ Спуфинг 1990 1985 1980 Подбор пароля Самораспростоняю-щиеся программы

- 9. Source: Cisco Secure Consulting Engagements, 1996-1999

- 10. Разделение сети на зоны с различным уровнем доверия Пакетные фильтры – ограничение трафика на основании информации

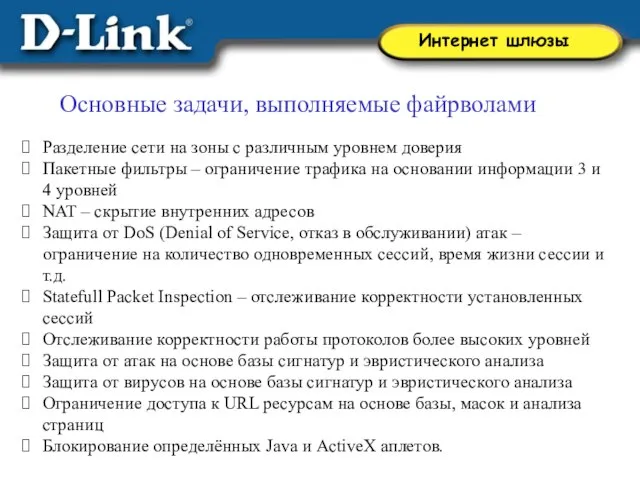

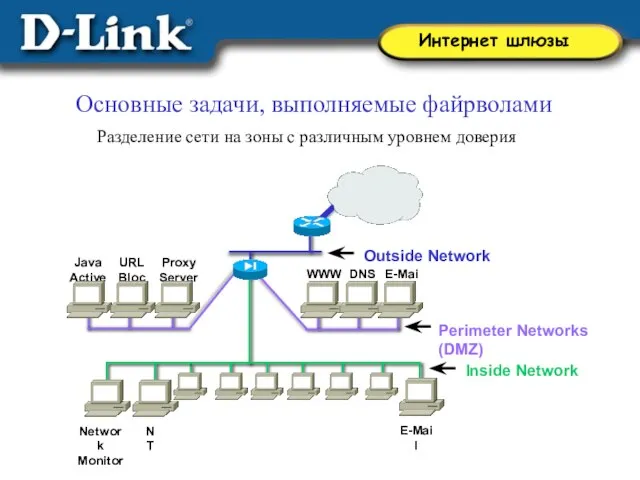

- 11. Основные задачи, выполняемые файрволами Разделение сети на зоны с различным уровнем доверия

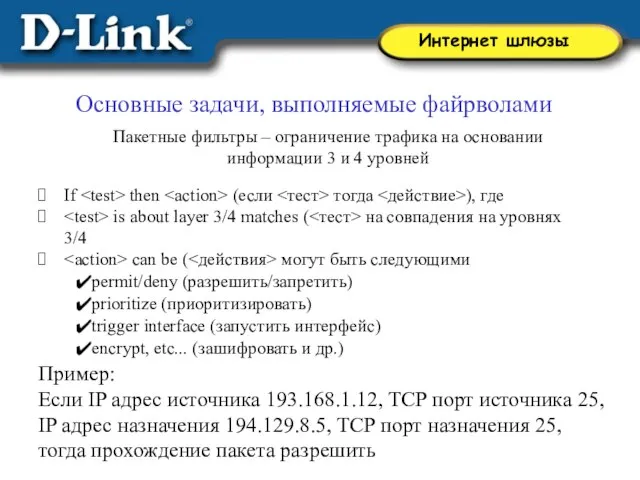

- 12. Основные задачи, выполняемые файрволами Пакетные фильтры – ограничение трафика на основании информации 3 и 4 уровней

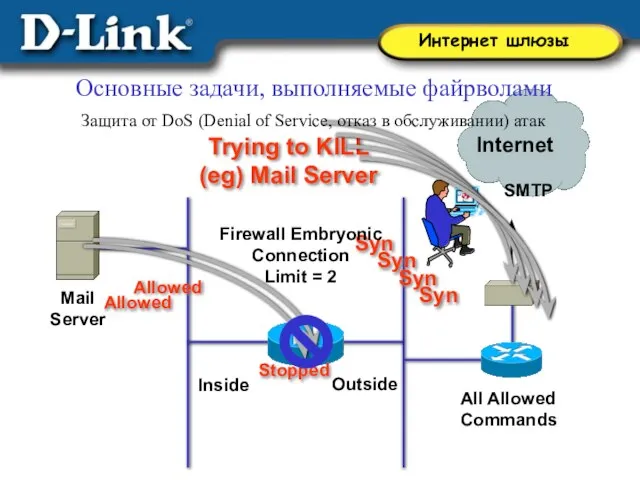

- 13. All Allowed Commands Outside Inside Mail Server Internet Trying to KILL (eg) Mail Server Firewall Embryonic

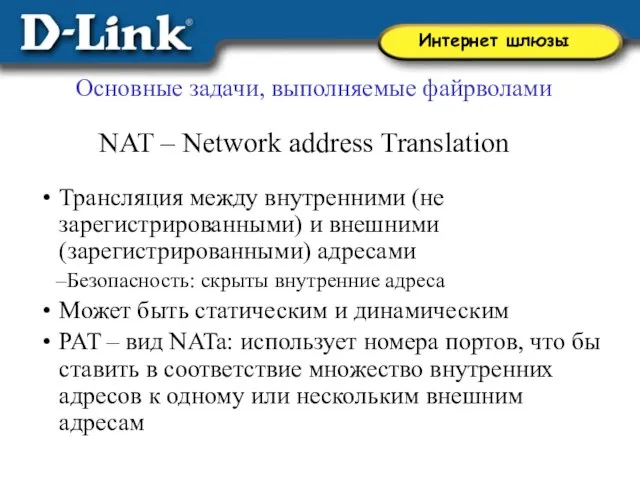

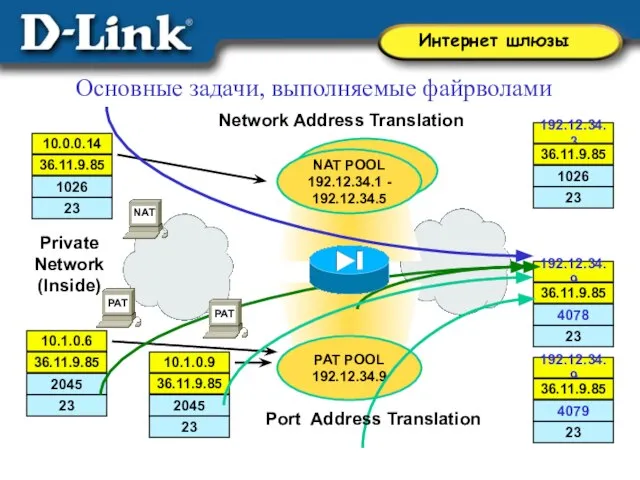

- 14. NAT – Network аddress Translation Трансляция между внутренними (не зарегистрированными) и внешними (зарегистрированными) адресами Безопасность: скрыты

- 15. 192.12.34.3 1026 36.11.9.85 23 10.0.0.14 1026 36.11.9.85 23 NAT POOL 192.12.34.1 - 192.12.34.5 Private Network (Inside)

- 16. Основные задачи, выполняемые файрволами Statefull Packet Inspection – отслеживание корректности установленных сессий

- 17. Основные задачи, выполняемые файрволами Statefull Packet Inspection – отслеживание корректности установленных сессий Проверка входящего пакета по

- 18. Отслеживание корректности работы протоколов более высоких уровней, например отслеживание команд протоколов FTP, SNMP, SMTP, HTTP и

- 19. Зачем нужен Интернет/широкополосный шлюз? Информация, свободно доступная из Интернет. Работа и конкуренция в информационно-богатом мире. Такая

- 20. Интернет - шлюз 2 основные идеи в работе Интернет-шлюза : Трансляция сетевых адресов - NAT Разделяет

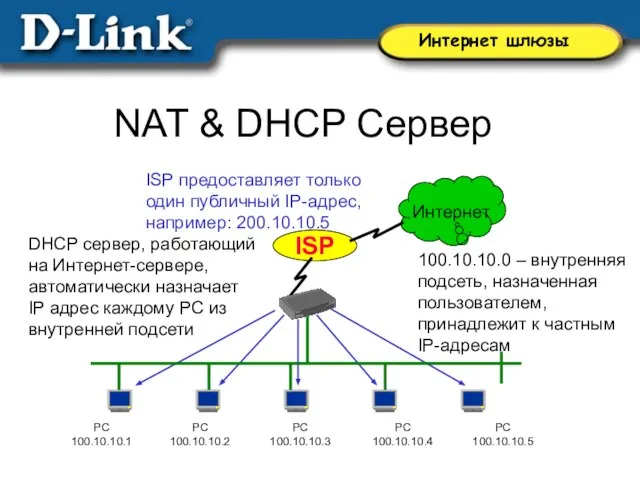

- 21. NAT & DHCP Сервер PC 100.10.10.1 PC 100.10.10.2 PC 100.10.10.3 PC 100.10.10.4 PC 100.10.10.5 DHCP сервер,

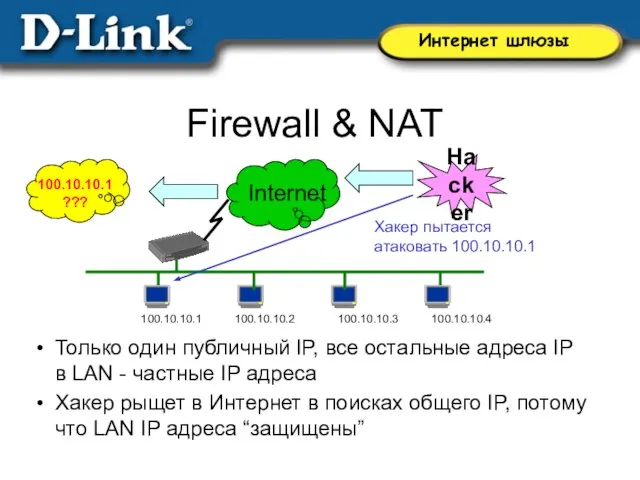

- 22. Firewall & NAT Только один публичный IP, все остальные адреса IP в LAN - частные IP

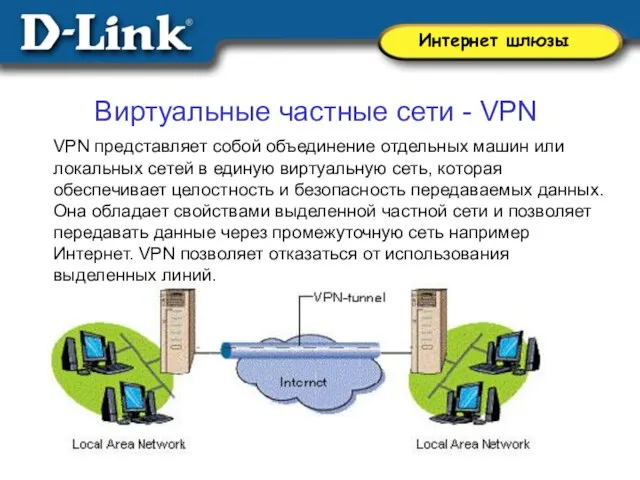

- 23. Виртуальные частные сети - VPN VPN представляет собой объединение отдельных машин или локальных сетей в единую

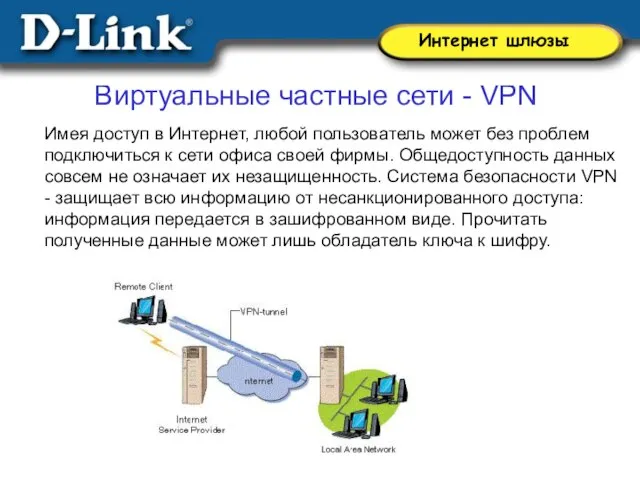

- 24. Виртуальные частные сети - VPN Имея доступ в Интернет, любой пользователь может без проблем подключиться к

- 25. Виртуальные частные сети - VPN Средства VPN должны решать как минимум следующие задачи: Конфиденциальность – это

- 26. Виртуальные частные сети - VPN Часто в своей работе решения VPN используют туннелирование (или инкапсуляцию). Туннелирование

- 27. Виртуальные частные сети - VPN Существует множество различных решений для построения виртуальных частных сетей. Наиболее известные

- 28. Виртуальные частные сети: PPTP PPTP дает возможность пользователям устанавливать коммутируемые соединения с Internet-провайдерами и создавать защищенный

- 29. Виртуальные частные сети: PPTP Как происходит установление соединения PPTP: пользователь «звонит» на сервер корпоративной сети или

- 30. Виртуальные частные сети: PPTP Как происходит передача: данные протоколов, использующихся внутри сети, поступают в глобальную сеть

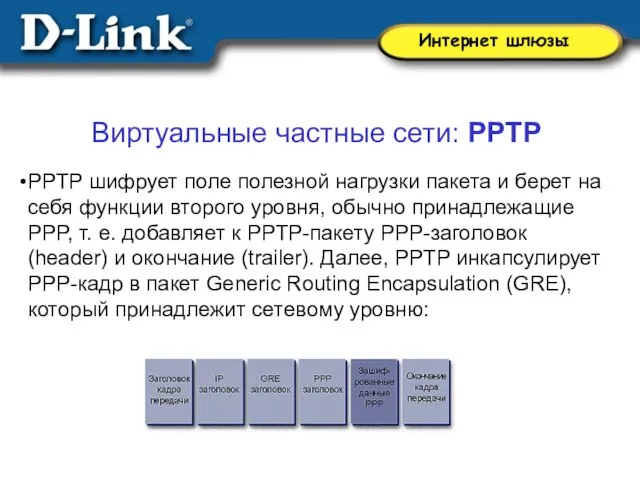

- 31. Виртуальные частные сети: PPTP PPTP шифрует поле полезной нагрузки пакета и берет на себя функции второго

- 32. Виртуальные частные сети: PPTP Для организации VPN на основе PPTP не требуется больших затрат и сложных

- 33. Виртуальные частные сети: PPPoE Технология PPPoE сегодня является одной из самых дешевых при предоставлении пользователям доступа

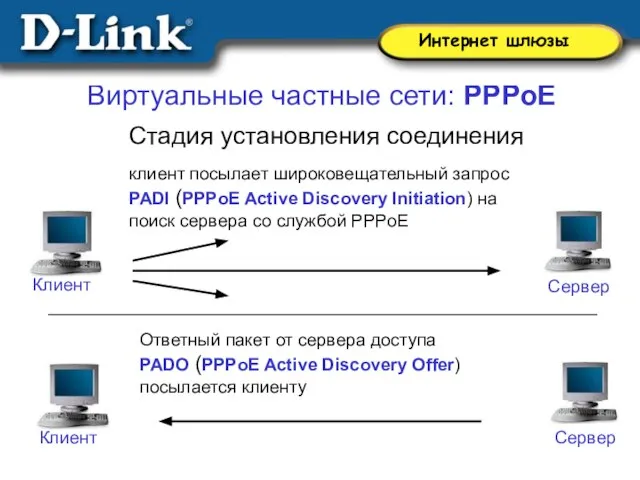

- 34. Виртуальные частные сети: PPPoE клиент посылает широковещательный запрос PADI (PPPoE Active Discovery Initiation) на поиск сервера

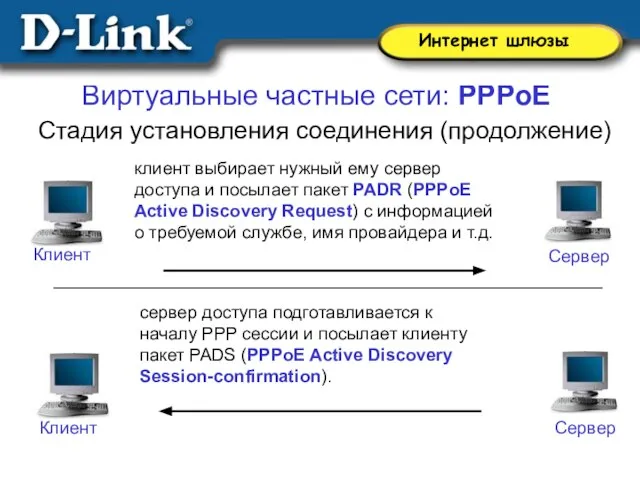

- 35. Виртуальные частные сети: PPPoE Стадия установления соединения (продолжение) клиент выбирает нужный ему сервер доступа и посылает

- 36. Стадия установленной сессии Если все запрашиваемые клиентом службы доступны, то начинается второй этап - стадия установленной

- 37. Виртуальные частные сети: IPSec IPSec (Internet Protocol Security) – это не столько протокол, сколько целая система

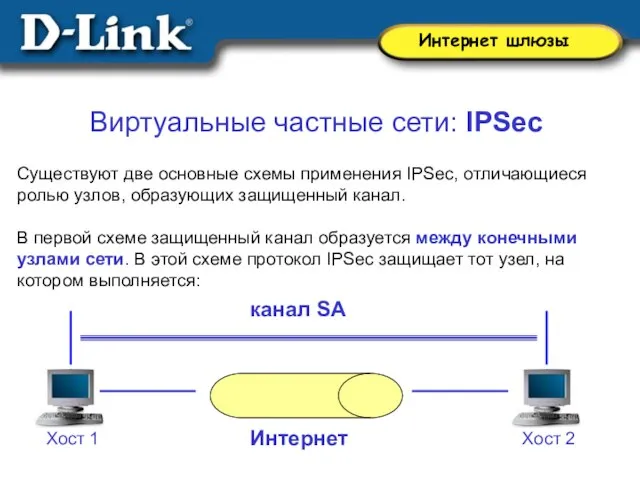

- 38. Виртуальные частные сети: IPSec Существуют две основные схемы применения IPSec, отличающиеся ролью узлов, образующих защищенный канал.

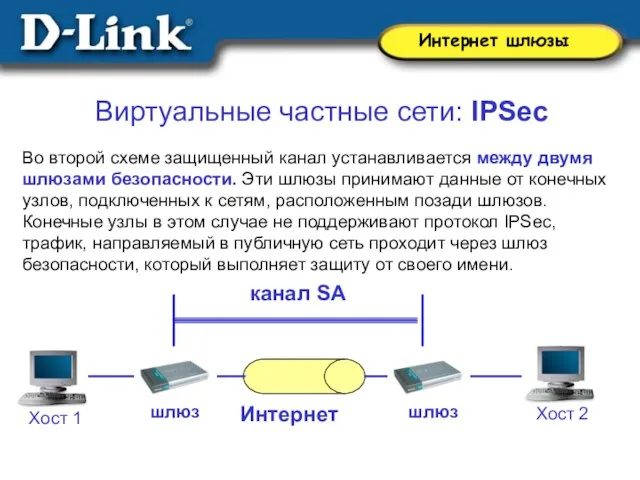

- 39. Виртуальные частные сети: IPSec Во второй схеме защищенный канал устанавливается между двумя шлюзами безопасности. Эти шлюзы

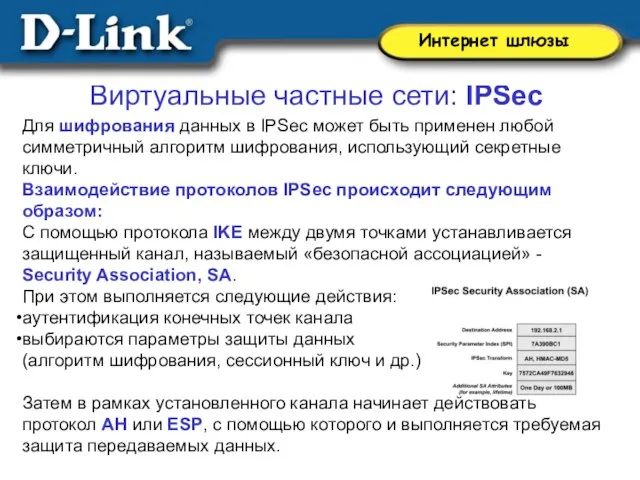

- 40. Виртуальные частные сети: IPSec Для шифрования данных в IPSec может быть применен любой симметричный алгоритм шифрования,

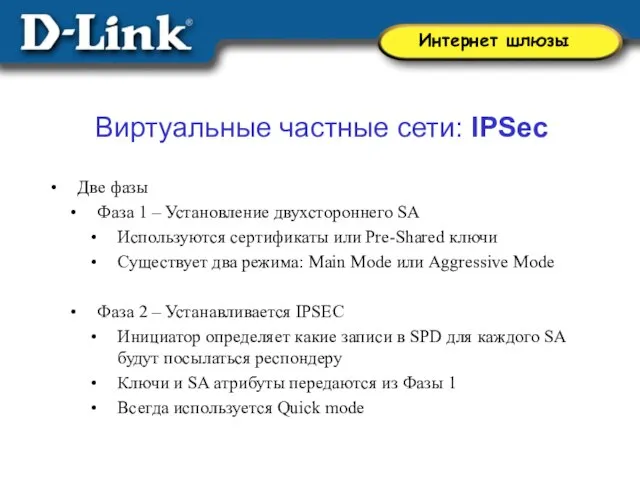

- 41. Две фазы Фаза 1 – Установление двухстороннего SA Используются сертификаты или Pre-Shared ключи Существует два режима:

- 42. SA_R SA_I KE_I+Nonce_I Initiator Cookie_I Responder Cookie_R KE_R+Nonce_R [ID_I] [ID_R] [Hash_I] [Hash_R] Main Mode IKE Фаза

- 43. SA_R+KE_R+Nonce_R+ID_R+Hash_R SA_I+KE_I+Nonce_I+ID_I [Hash_I] Initiator Cookie_I Responder Cookie_R Aggressive Mode IKE Фаза 1 Виртуальные частные сети: IPSec

- 44. SA_R+New_KE_R+ Nonce_I ID_R+ID_I+Hash_R SA_I+New_KE_I+Nonce_I +ID_R+ID_I+Hash_I [New_Hash_I] Initiator SPI_I Responder SPI_R IKE Фаза 2 Виртуальные частные сети:

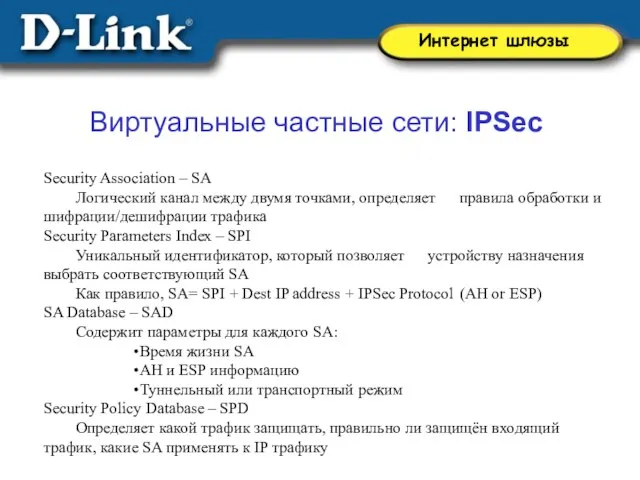

- 45. Security Association – SA Логический канал между двумя точками, определяет правила обработки и шифрации/дешифрации трафика Security

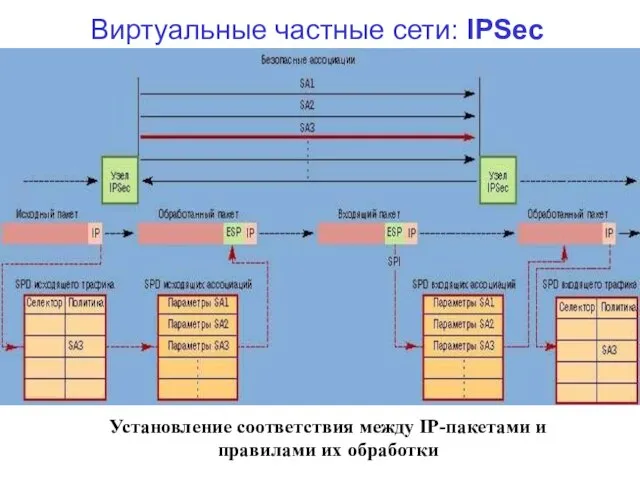

- 46. Виртуальные частные сети: IPSec Установление соответствия между IP-пакетами и правилами их обработки

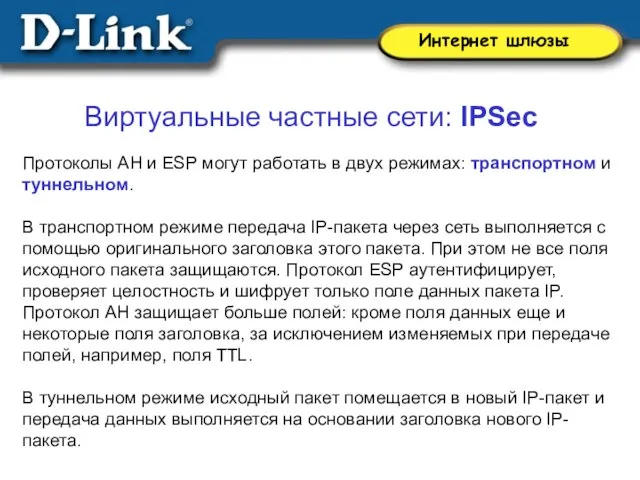

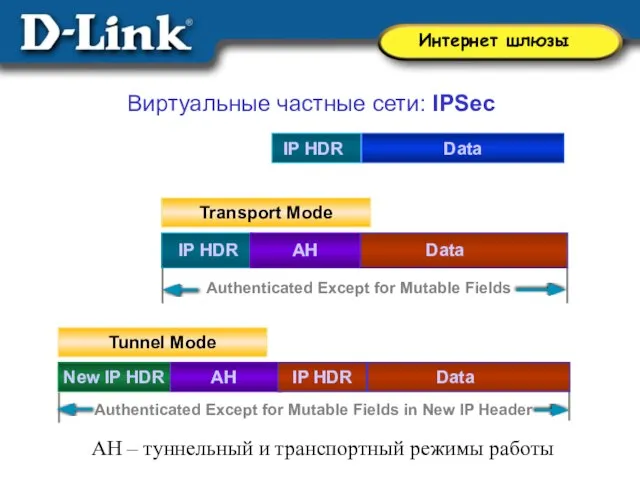

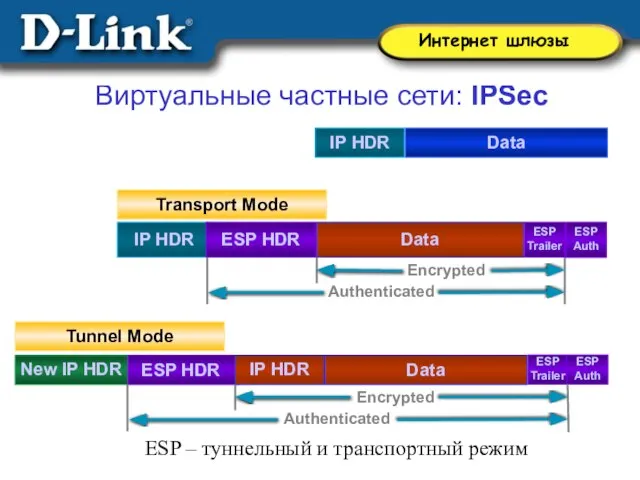

- 47. Виртуальные частные сети: IPSec Протоколы AH и ESP могут работать в двух режимах: транспортном и туннельном.

- 48. Виртуальные частные сети: IPSec AH – туннельный и транспортный режимы работы IP HDR Authenticated Except for

- 49. Виртуальные частные сети: IPSec ESP – туннельный и транспортный режим IP HDR Encrypted ESP HDR Data

- 50. Виртуальные частные сети: IPSec

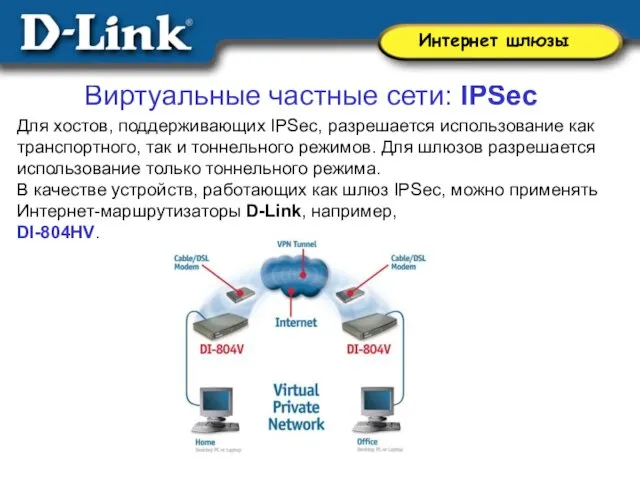

- 51. Виртуальные частные сети: IPSec Для хостов, поддерживающих IPSec, разрешается использование как транспортного, так и тоннельного режимов.

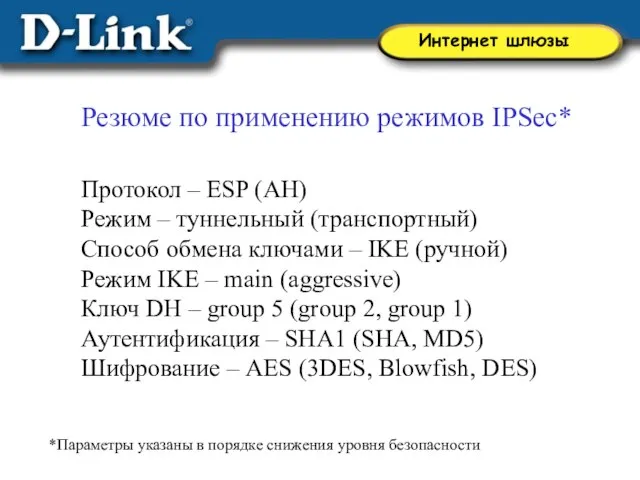

- 52. Резюме по применению режимов IPSec* Протокол – ESP (AH) Режим – туннельный (транспортный) Способ обмена ключами

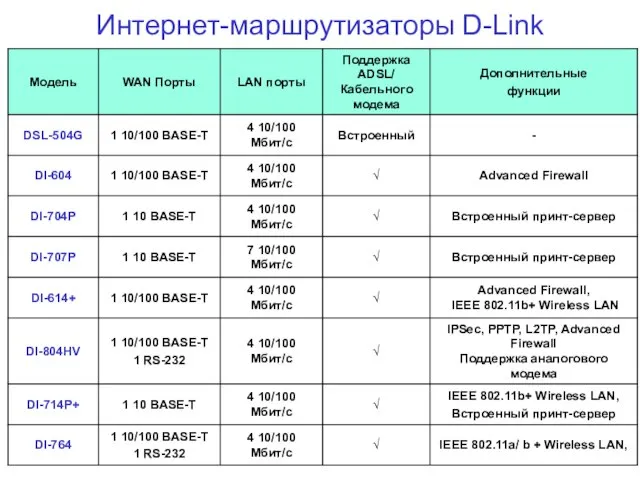

- 53. Интернет-маршрутизаторы D-Link

- 54. 4 порта 10/100 Мбит/с 1 порт ADSL 1 порт RS-232 (DB-9) для настройки Управление на основе

- 55. Использование DSL-504

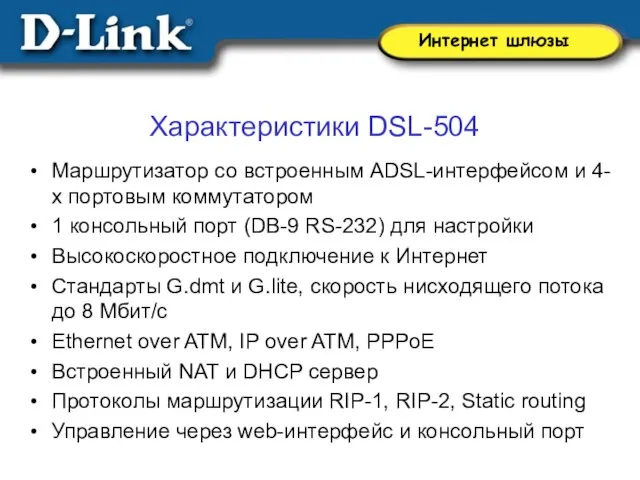

- 56. Характеристики DSL-504 Маршрутизатор со встроенным ADSL-интерфейсом и 4-х портовым коммутатором 1 консольный порт (DB-9 RS-232) для

- 57. Интернет маршрутизатор: DI-604 1 порт WAN - 10Base-T для подключения к DSL или кабельному модему 4

- 58. Применение DI-604 Разработанный специально для использования дома или в малом офисе, DI-604 позволяет быстро и легко

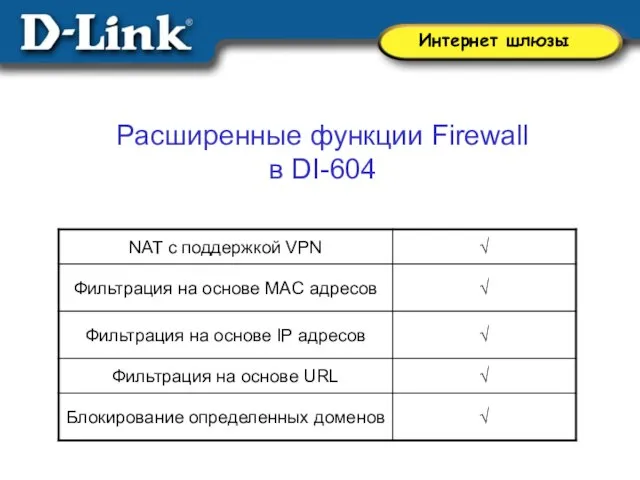

- 59. Расширенные функции Firewall в DI-604

- 60. Интернет маршрутизатор: DI-614+ 1 порт WAN – 10/100 Base-T для подключения к DSL или кабельному модему

- 61. Применение DI-614+

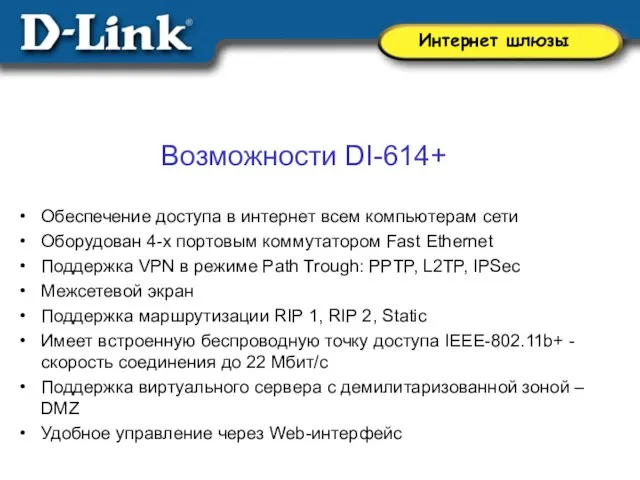

- 62. Возможности DI-614+ Обеспечение доступа в интернет всем компьютерам сети Оборудован 4-х портовым коммутатором Fast Ethernet Поддержка

- 63. Широкополосный шлюз: DI-704P 1 порт WAN - 10Base-T для подключения к DSL или кабельному модему 4

- 64. Применение DI-704P

- 65. Характеристики DI-704P Обеспечение доступа в интернет всем компьютерам сети Оборудован 4-портовым коммутатором Fast Ethernet Поддержка VPN

- 66. Широкополосный шлюз: DI-714P+ 1 порт WAN - 10Base-T для подключения к DSL или кабельному модему 4

- 67. Применение DI-714P+

- 68. Возможности DI-714P+ Обеспечение доступа в интернет всем компьютерам сети Оборудован 4- х портовым коммутатором Fast Ethernet

- 69. Широкополосный шлюз: DI-764 1 порт WAN – 10/100 Base-T для подключения к DSL или кабельному модему

- 70. Применение DI-764

- 71. Возможности DI-764 Доступ в Интернет как для проводных, так и для беспроводных клиентов Встроенный 4- х

- 72. Интернет - маршрутизатор: DI-804HV 1 порт WAN - 10Base-T для подключения к DSL или кабельному модему

- 73. Применение DI-804V / DI-804HV

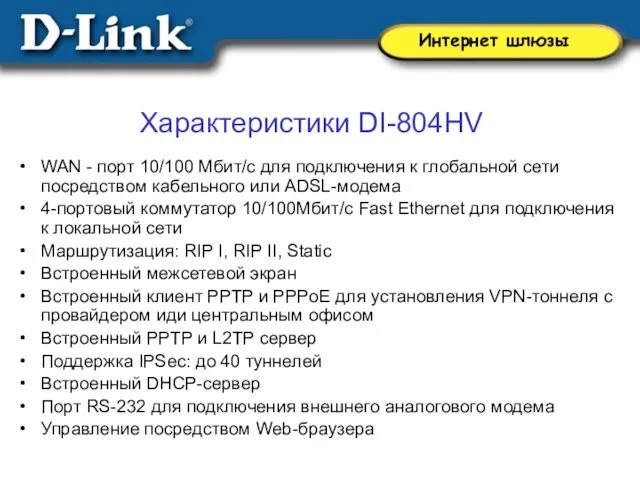

- 74. Характеристики DI-804HV WAN - порт 10/100 Мбит/с для подключения к глобальной сети посредством кабельного или ADSL-модема

- 76. Скачать презентацию

![SA_R SA_I KE_I+Nonce_I Initiator Cookie_I Responder Cookie_R KE_R+Nonce_R [ID_I] [ID_R] [Hash_I] [Hash_R]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/410252/slide-41.jpg)

![SA_R+KE_R+Nonce_R+ID_R+Hash_R SA_I+KE_I+Nonce_I+ID_I [Hash_I] Initiator Cookie_I Responder Cookie_R Aggressive Mode IKE Фаза 1 Виртуальные частные сети: IPSec](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/410252/slide-42.jpg)

![SA_R+New_KE_R+ Nonce_I ID_R+ID_I+Hash_R SA_I+New_KE_I+Nonce_I +ID_R+ID_I+Hash_I [New_Hash_I] Initiator SPI_I Responder SPI_R IKE Фаза](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/410252/slide-43.jpg)

Особенности государственной политики «зонирования» в РФ Подготовила : Клеутина Светлана ДС_01

Особенности государственной политики «зонирования» в РФ Подготовила : Клеутина Светлана ДС_01 Модуль 7G1: Технико-экономическое обоснование проекта

Модуль 7G1: Технико-экономическое обоснование проекта Времена года в музыке, поэзии и живописи (Эмоциональный тон произведения)

Времена года в музыке, поэзии и живописи (Эмоциональный тон произведения) Lesson 1

Lesson 1 Презентация на тему Советская Россия в годы гражданской войны

Презентация на тему Советская Россия в годы гражданской войны Художник - портретист Александр Шилов

Художник - портретист Александр Шилов ЛУЧШЕ БОРОТЬСЯ С БОГОМ ЛИЦОМ К ЛИЦУ, ЧЕМ ДРУЖИТЬ НА РАССТОЯНИИ Бытие 32:22-31.

ЛУЧШЕ БОРОТЬСЯ С БОГОМ ЛИЦОМ К ЛИЦУ, ЧЕМ ДРУЖИТЬ НА РАССТОЯНИИ Бытие 32:22-31. Выбор разработчика сайта: критерии и порядок действий

Выбор разработчика сайта: критерии и порядок действий Физика и методы научного познания

Физика и методы научного познания Пути формирования права

Пути формирования права Видеообучение - одна из форм дистанционного обучения

Видеообучение - одна из форм дистанционного обучения Теория языковой рефлексии в рамках антропоцентрической научной парадигмы

Теория языковой рефлексии в рамках антропоцентрической научной парадигмы Файл – информация, имеющая имя и записанная во внешней памяти.

Файл – информация, имеющая имя и записанная во внешней памяти. “Полевые транзисторы”часть 2

“Полевые транзисторы”часть 2 Основы интернет-инвестиций. Биржа ММВБ и торговля на ней

Основы интернет-инвестиций. Биржа ММВБ и торговля на ней Признаки делимости на 2, 5, 10

Признаки делимости на 2, 5, 10 Распродажа сантехника 2012

Распродажа сантехника 2012 Prezentatsia_Ratchenkov_Denis_20P-3_Studencheskaya_kukhnya (1)

Prezentatsia_Ratchenkov_Denis_20P-3_Studencheskaya_kukhnya (1) Автоматизация PowerPoint

Автоматизация PowerPoint  Гимнастика удлиняет молодость человека

Гимнастика удлиняет молодость человека КОМПЬЮТЕРНЫЙ АНАЛИЗ ЕСТЕСТВЕННО-ЯЗЫКОВОГО ТЕКСТА Рубашкин Валерий Шлемович, д. техн. н., профессор Митрофанова Ольга Александров

КОМПЬЮТЕРНЫЙ АНАЛИЗ ЕСТЕСТВЕННО-ЯЗЫКОВОГО ТЕКСТА Рубашкин Валерий Шлемович, д. техн. н., профессор Митрофанова Ольга Александров Урок информатики в 4 классе по программе «Информатика в играх и задачах» А.Горячева.

Урок информатики в 4 классе по программе «Информатика в играх и задачах» А.Горячева. МАСС-СПЕКТРОМЕТРИЯ

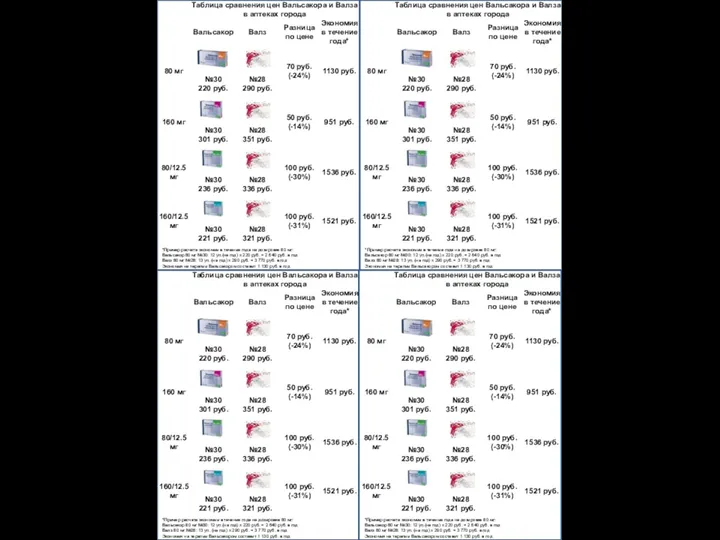

МАСС-СПЕКТРОМЕТРИЯ Таблица сравнения цен Вальсакора и Валза

Таблица сравнения цен Вальсакора и Валза Презентация Нагрузки и воздействия

Презентация Нагрузки и воздействия Организация призыва на военную службу

Организация призыва на военную службу диагностический набор SPOT CHECK™ для полевого определения вирусных и грибных заболеваний

диагностический набор SPOT CHECK™ для полевого определения вирусных и грибных заболеваний Do you know…?Знаете ли вы…?

Do you know…?Знаете ли вы…?