Содержание

- 2. Один месяц из жизни пятизвездочного отеля...

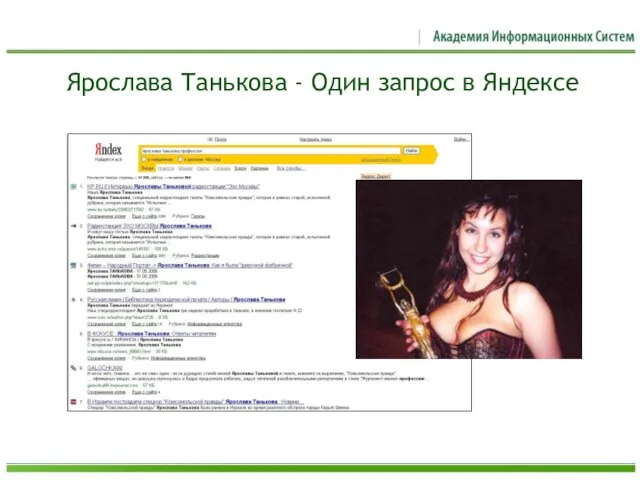

- 3. Ярослава Танькова - Один запрос в Яндексе

- 4. Определение источников потенциальной опасности и факторов информационной безопасности компании Информационная безопасность – это защищенность информации и

- 5. О конфиденциальности Конфиденциальный (от латинского confidentia – доверие) - доверительный, не подлежащий огласке, секретный Конфиденциальная -

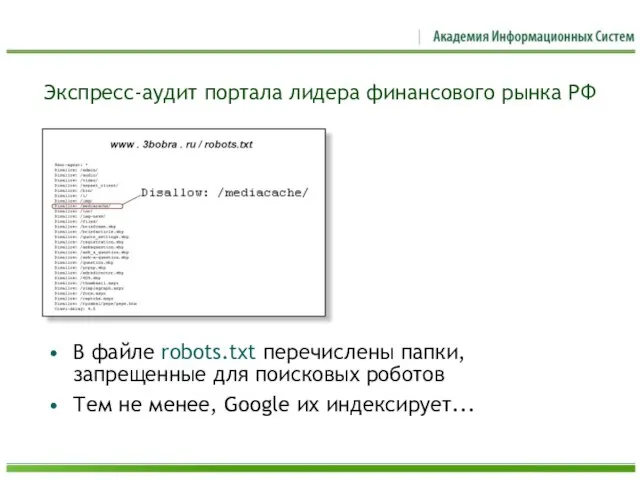

- 6. Экспресс-аудит портала лидера финансового рынка РФ В файле robots.txt перечислены папки, запрещенные для поисковых роботов Тем

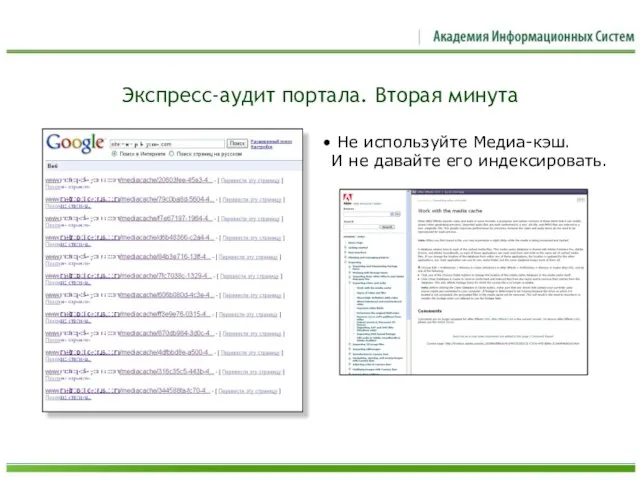

- 7. Экспресс-аудит портала. Вторая минута Не используйте Медиа-кэш. И не давайте его индексировать.

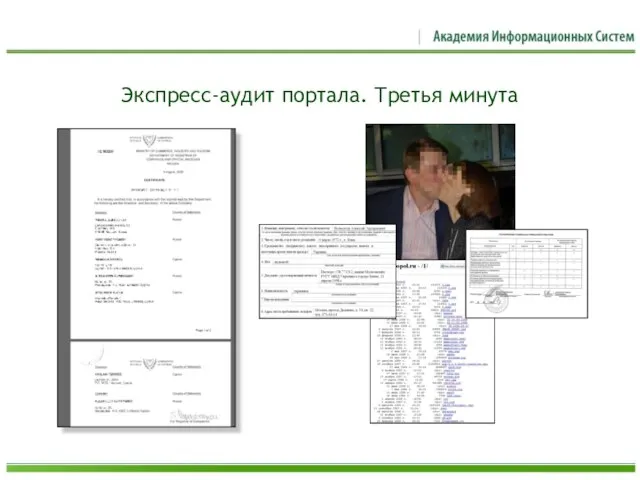

- 8. Экспресс-аудит портала. Третья минута

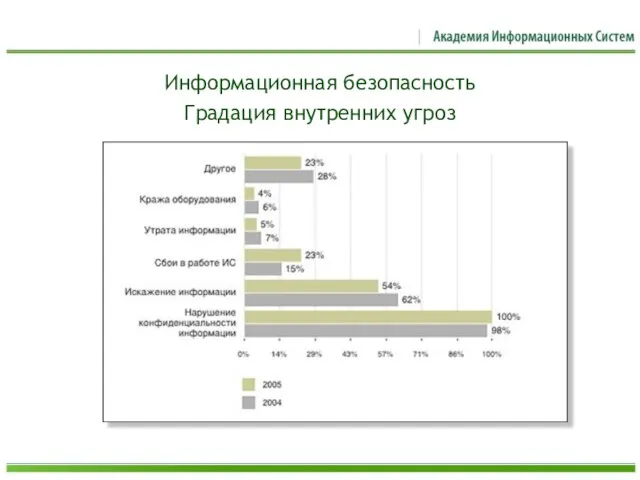

- 9. Информационная безопасность Градация внутренних угроз

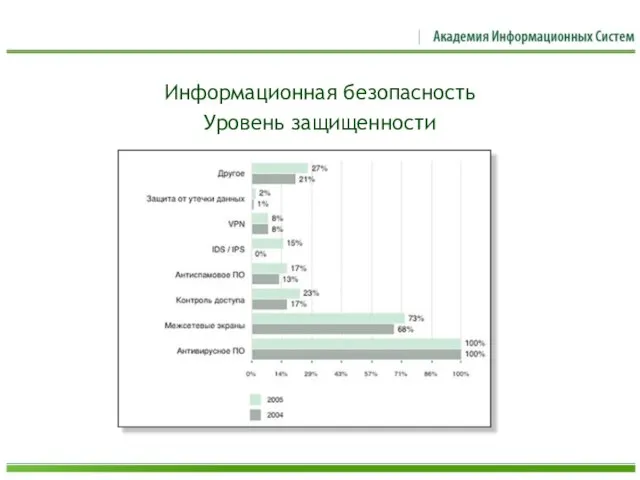

- 10. Информационная безопасность Уровень защищенности

- 11. Инсайдеры – одна из главных проблем безопасности Инсайдер — член какой-либо группы людей, имеющей доступ к

- 12. Примеры угроз: keyloggers, sniffers и т.д.

- 13. Проблема: Рейдеры 13 января 2006 года примерно в 13:00 в здание ОАО «ВНИИПК спецстройконструкция», расположенное по

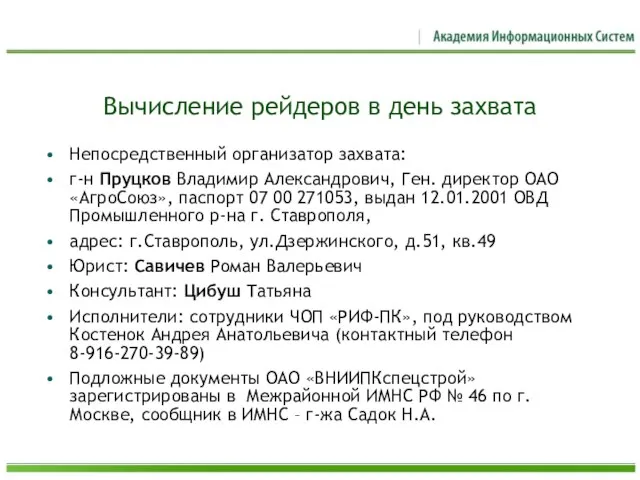

- 14. Вычисление рейдеров в день захвата Непосредственный организатор захвата: г-н Пруцков Владимир Александрович, Ген. директор ОАО «АгроСоюз»,

- 15. Проблема: мошенники Кража паролей Перехват корреспонденции Помена реквизитов при обналичивании И т.д.

- 16. Проблема: вербовка сотрудников Топ-менеджеру ООО «Сибнет-Телеком» стали приходить электронные письма с предложениями предоставить конфиденциальную информацию. Первичный

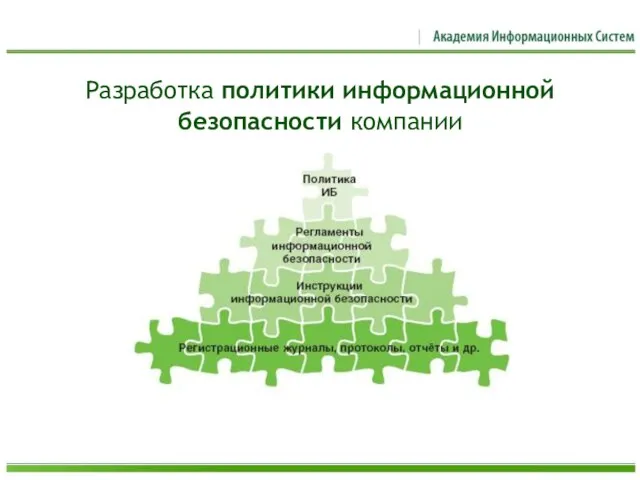

- 17. Разработка политики информационной безопасности компании

- 18. Задачи разработки политики ИБ Описание модели возможных для организации угроз; Проведение оценки текущего состояния информационной безопасности

- 19. Виды аудита безопасности Аудит безопасности, направленный на оценку соответствия требованиям Международного стандарта ISO 17799 (ISO 27001);

- 20. Препятствия для внедрения защиты от утечек

- 21. Конфиденциальные данные партнеров должны быть защищены лучше собственных

- 22. Базовый перечень конфиденциальной информации 1. Данные о сотрудниках, персональные данные граждан. Данные о частной жизни руководства

- 23. Конкурентная разведка Конкурентная разведка (англ. Competetive Intelligence, сокр. CI) — сбор и обработка данных из разных

- 24. История конкурентной разведки 1986 – рождение SCIP (Society of Competitive Intelligence Professionals) – www.scip.org 1991 –

- 25. Форум Технологии Безопасности - 2009 Мы должны протипоставить им новейшие технические средства, последние методики и приемы,

- 26. Прием КР: анализ адресного пространства портала https://partner.microsoft.com/download/global/40043498

- 27. Конкурентная разведка в России: маркетологи или безопасники ? Служба безопасности (контрразведка)– Находит врагов, в том числе

- 28. О пользе интернет-поиска: кому принадлежит Yandex? 23 сентября 1997 года фирма «CompTek» сообщила об открытии новой

- 29. Кому в действительности принадлежит Yandex Запрос: yandex comptek судебное решение

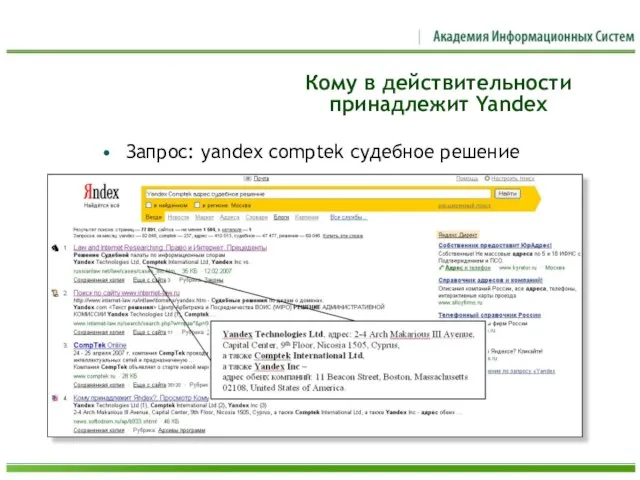

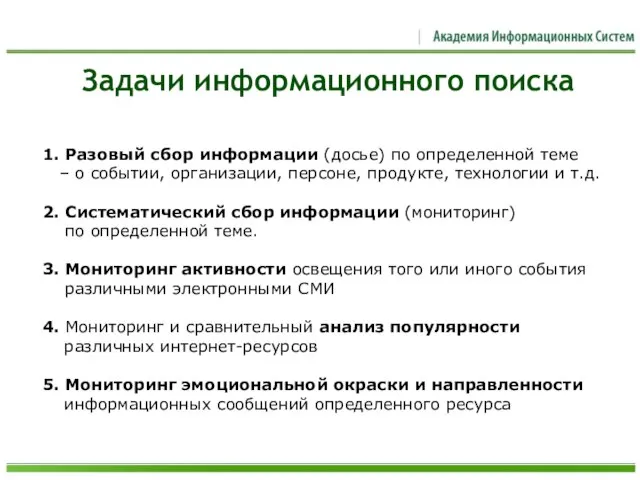

- 30. Задачи информационного поиска 1. Разовый сбор информации (досье) по определенной теме – о событии, организации, персоне,

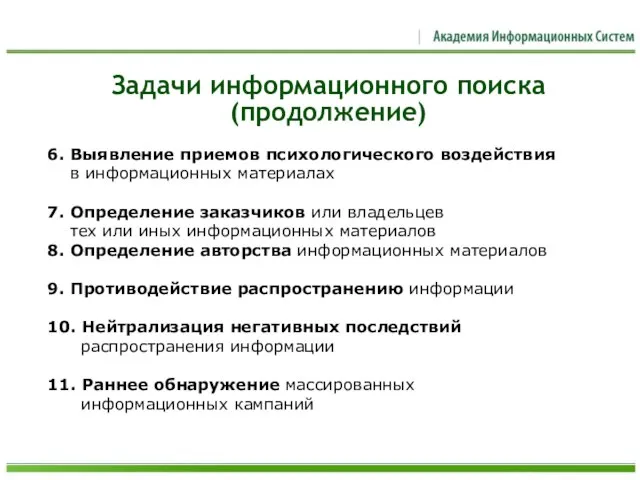

- 31. 6. Выявление приемов психологического воздействия в информационных материалах 7. Определение заказчиков или владельцев тех или иных

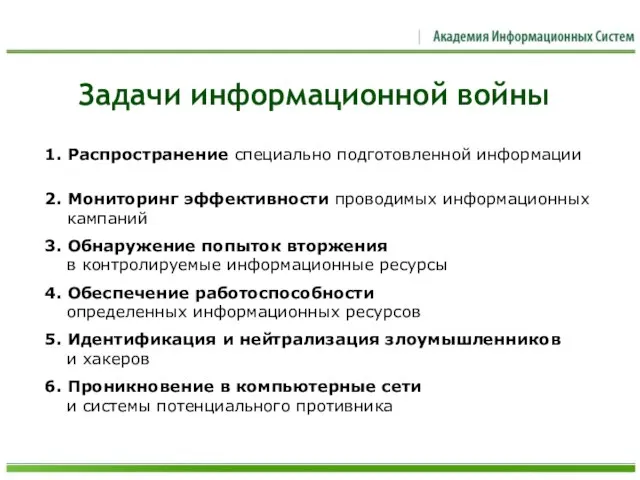

- 32. Задачи информационной войны 1. Распространение специально подготовленной информации 2. Мониторинг эффективности проводимых информационных кампаний 3. Обнаружение

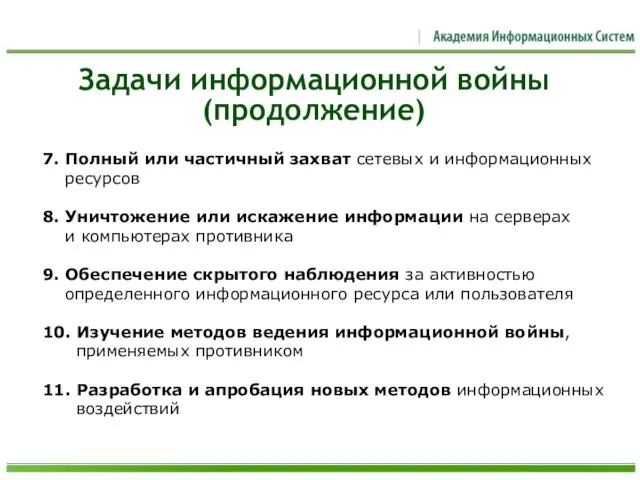

- 33. 7. Полный или частичный захват сетевых и информационных ресурсов 8. Уничтожение или искажение информации на серверах

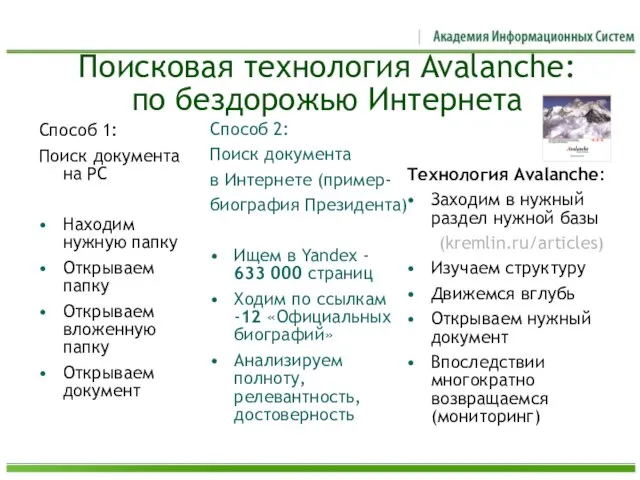

- 34. Поисковая технология Avalanche: по бездорожью Интернета Способ 1: Поиск документа на PC Находим нужную папку Открываем

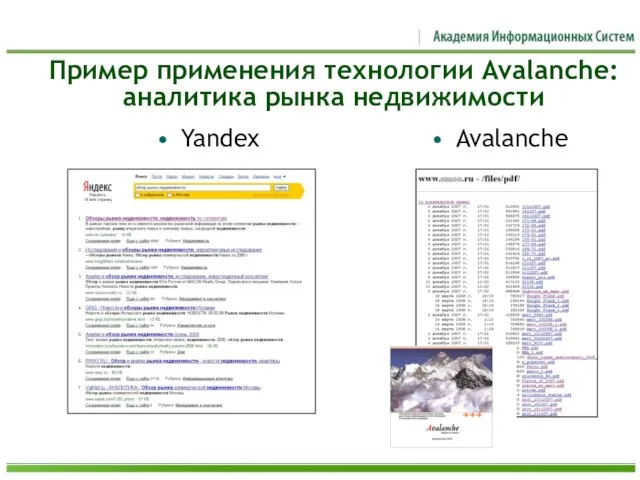

- 35. Пример применения технологии Avalanche: аналитика рынка недвижимости Yandex Avalanche

- 36. Интернет: традиционный взгляд Открытый Интернет Защищенные ресурсы

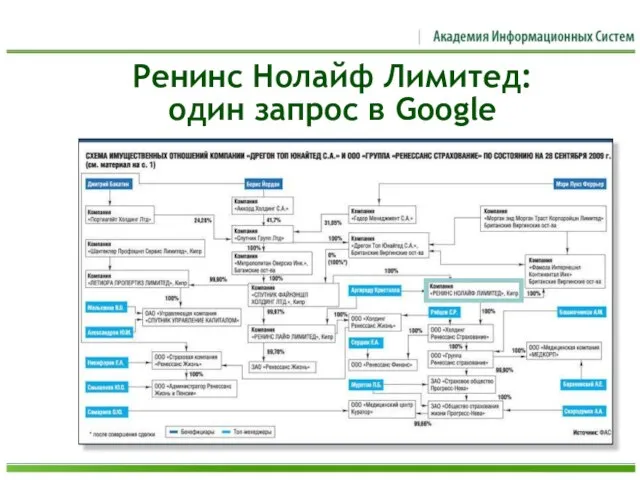

- 37. Задача – узнать о компании Ренинс Нолайф Лимитед Обычные запросы в Yandex и в Google не

- 38. Ренинс Нолайф Лимитед: один запрос в Google

- 39. Результаты ошибок в проектировании Web-проектов Важные элементы портала становятся невидимыми... А документы из закрытых разделов становятся

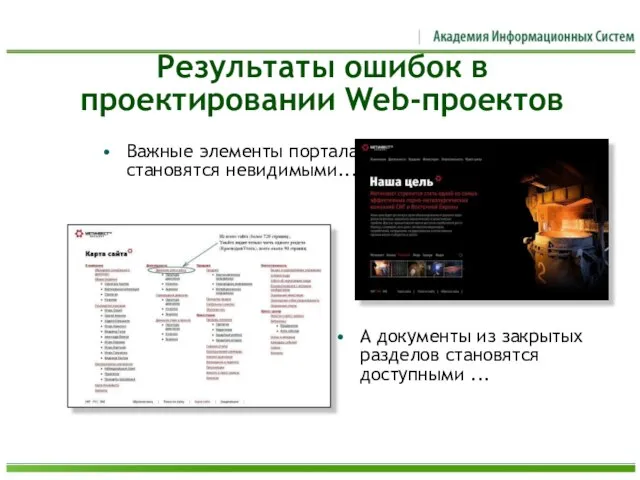

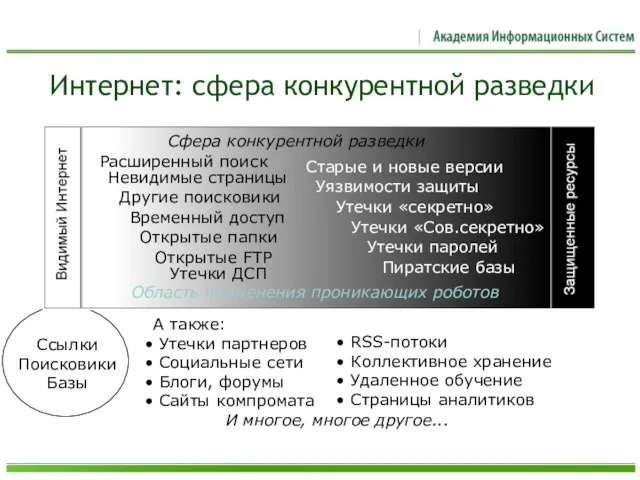

- 40. Интернет: сфера конкурентной разведки Ссылки Поисковики Базы Расширенный поиск Невидимые страницы Другие поисковики Временный доступ Открытые

- 41. Одна из задач конкурентной разведки – отслеживание взаимосвязей объекта

- 42. Одна из задач КР – Отслеживание взаимосвязей объекта

- 43. Поиск по социальным сетям

- 44. Поиск по социальным сетям – смотрим фото...

- 45. Смотрим фото...

- 46. Безопасность начинается с головы...

- 47. Рекомендации Как обеспечить прогнозирование, выявление, предупреждение и пресечение внешних угроз информационной безопасности методами конкурентной разведки

- 48. Можно научиться конкурентной разведке самостоятельно...

- 49. Экспресс-курс «Конкурентная разведка» - 1 день Базовый курс «Методы защиты информации и противодействия конкурентной разведке» -

- 50. Комплект: Avalanche 2.5 + руководство по экспресс-аудиту

- 51. Шаг 2. Начальный мониторинг утечек конфиденциальной информации Выявляются все факты появления конфиденциальной информации в Интернете В

- 52. Шаг 3. Развертывание системы интернет-мониторинга

- 53. Новое решение – технология интеллектуального поиска Avalanche

- 54. Avalanche – ежедневный мониторинг компаний, персон, фактов и т.д.

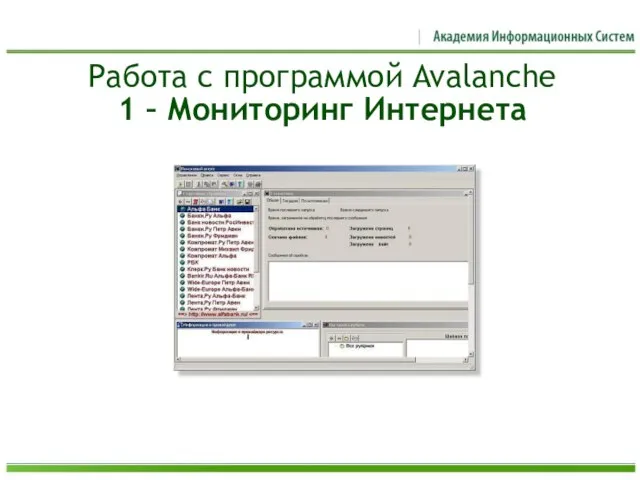

- 55. Работа с программой Avalanche 1 – Мониторинг Интернета

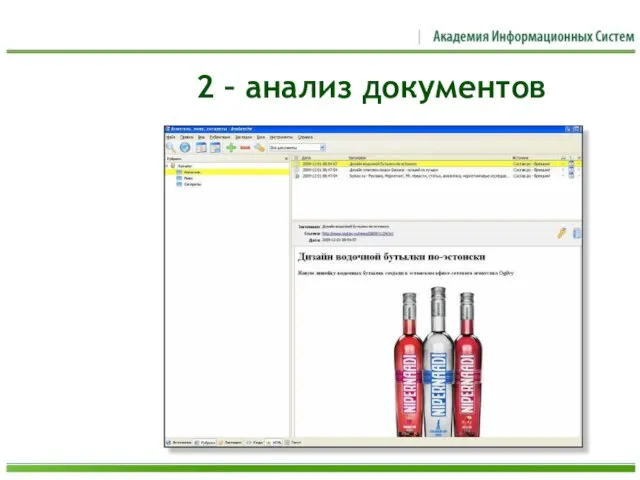

- 56. 2 – анализ документов

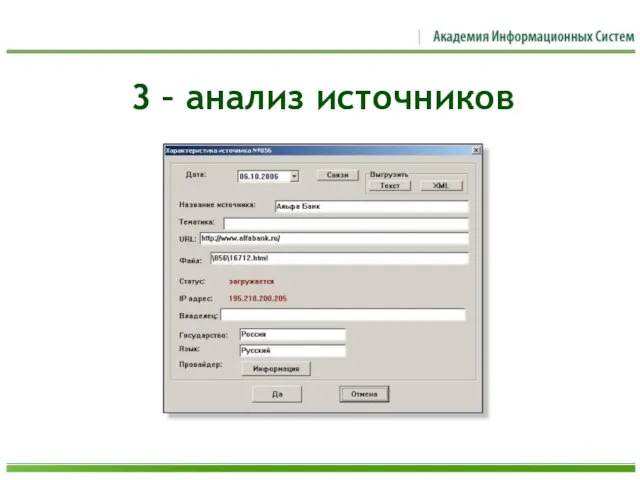

- 57. 3 – анализ источников

- 58. 4 – презентация руководству

- 59. Проникающие роботы Avalanche – внедорожники Интернета Интернет-бот RSS-робот Робот каталога Метапоисковик Диапазонный робот Адресный сканер Отсечение

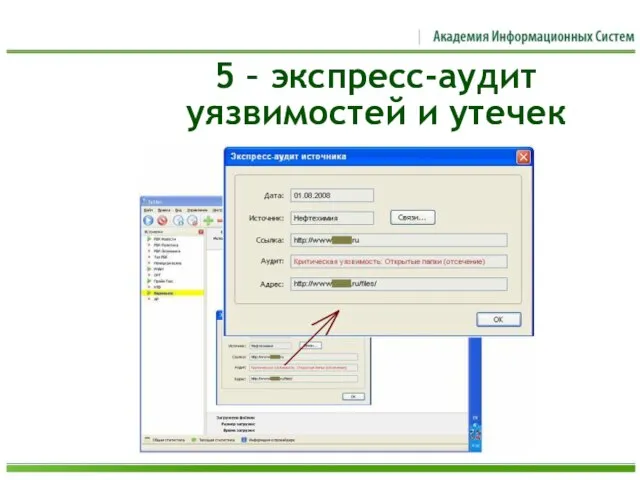

- 60. 5 – экспресс-аудит уязвимостей и утечек

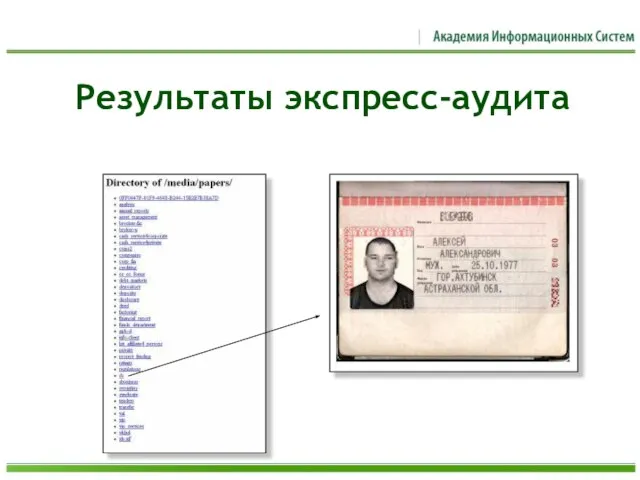

- 61. Результаты экспресс-аудита

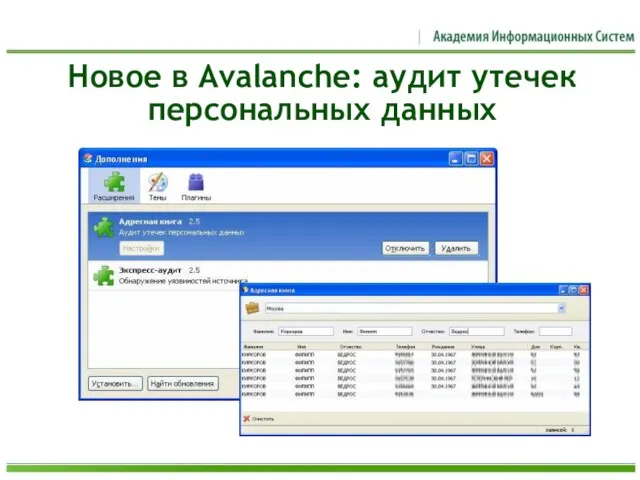

- 62. Новое в Avalanche: аудит утечек персональных данных

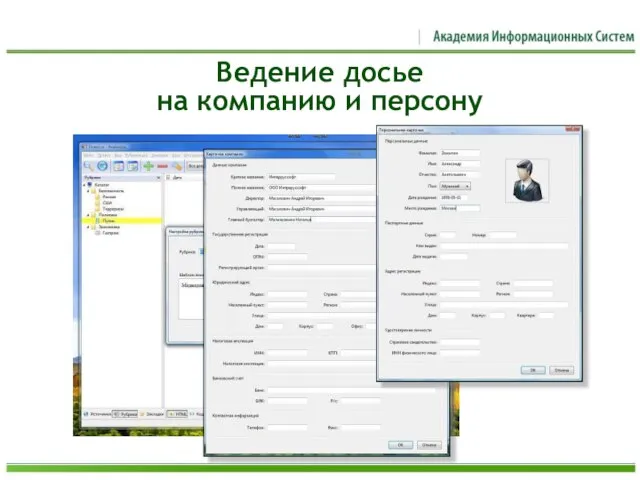

- 63. Ведение досье на компанию и персону

- 64. Результаты тестирования Avalanche

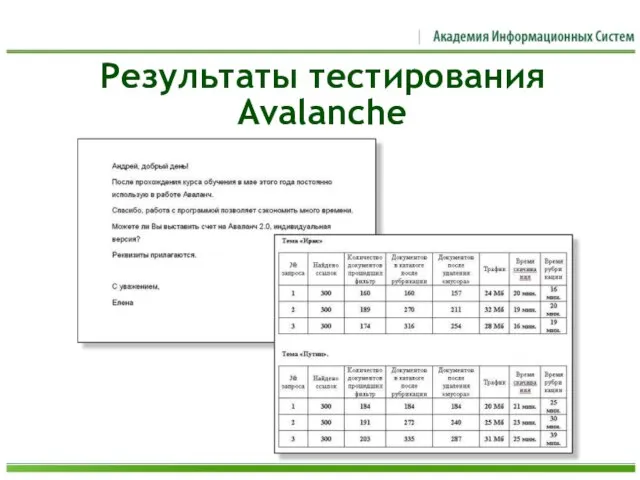

- 65. Шаг 4. Расширение Политики Безопасности Дополнение Политики безопасности компании в части: Использования методов конкурентной разведки Противодействия

- 66. Выполнение указанных шагов позволит обеспечить Прогнозирование Выявление Предупреждение Пресечение внутренних и внешних угроз информационной безопасности

- 67. Приглашаем на авторский курс Методы защиты конфиденциальной информации от действий инсайдеров, рейдерства и мошенничества 22-23 марта

- 68. Предлагаемый авторский курс Охватывает весь спектр задач информационной безопасности и КР; Базируется на реальной практике; Охватывает

- 70. Скачать презентацию

HIPAK Kinetic 2400 AF / 2600 AF

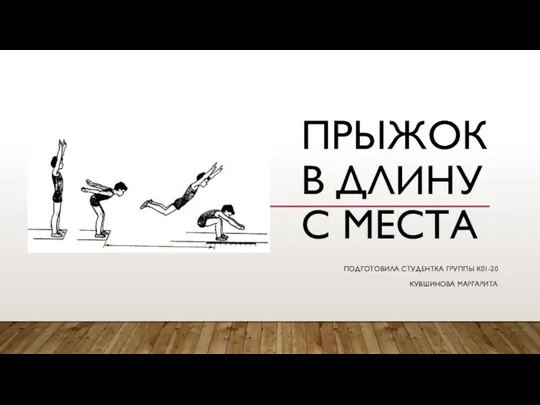

HIPAK Kinetic 2400 AF / 2600 AF Прыжок в длину с места

Прыжок в длину с места МКОУ «Приреченская основная общеобразовательная школа Верхнемамонского муниципального района Воронежской области»ЛАГЕРЬ С

МКОУ «Приреченская основная общеобразовательная школа Верхнемамонского муниципального района Воронежской области»ЛАГЕРЬ С  Презентация без названия

Презентация без названия Disaster

Disaster Экзаменационный стресс

Экзаменационный стресс 1

1 Святой праведный старец Феодор Томский

Святой праведный старец Феодор Томский Современное потребление

Современное потребление  Изменение экономической конъюнктуры и эволюция маркетинговых концепций на примере ВТБ24

Изменение экономической конъюнктуры и эволюция маркетинговых концепций на примере ВТБ24 Характер философского знания и задачи философии

Характер философского знания и задачи философии Агентство Соединенных Штатов по Международному Развитию Винрок Интернэшнл

Агентство Соединенных Штатов по Международному Развитию Винрок Интернэшнл Источники права в Грузии

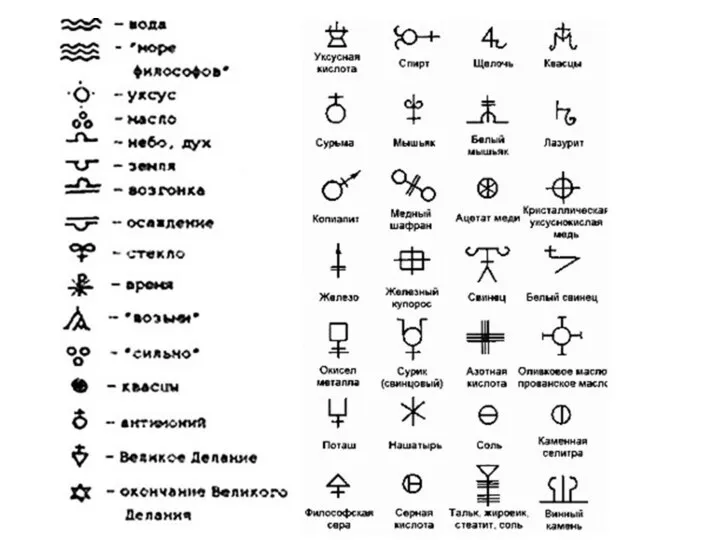

Источники права в Грузии Презентация кабинета химии

Презентация кабинета химии 5 ПСХЭ символы

5 ПСХЭ символы Ослабление влияния помех на аудиоаппаратуру сетевыми фильтрами

Ослабление влияния помех на аудиоаппаратуру сетевыми фильтрами Презентация на тему Отряд Вши

Презентация на тему Отряд Вши  Круглый стол «Социальная активность молодежи в реальном и виртуальном социальном пространстве».

Круглый стол «Социальная активность молодежи в реальном и виртуальном социальном пространстве». Эффект лотоса

Эффект лотоса Гибридизация

Гибридизация Паукообразные 2 класс

Паукообразные 2 класс Нагрузочное тестирование Описание услуг

Нагрузочное тестирование Описание услуг Проектная деятельность

Проектная деятельность Презентация на тему Буллинг

Презентация на тему Буллинг Happy Holidays

Happy Holidays Нейропсихология продаж

Нейропсихология продаж Презентация на тему Как жили на Руси

Презентация на тему Как жили на Руси Вирусы и антивирусы

Вирусы и антивирусы