Содержание

- 2. Общие сведения «Панцирь-К» - это комплексная система защиты информации. Реализована программно и имеет как автономное, так

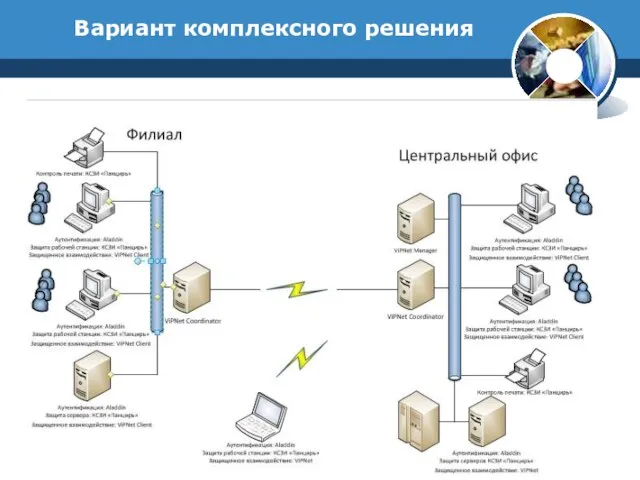

- 3. Вариант комплексного решения

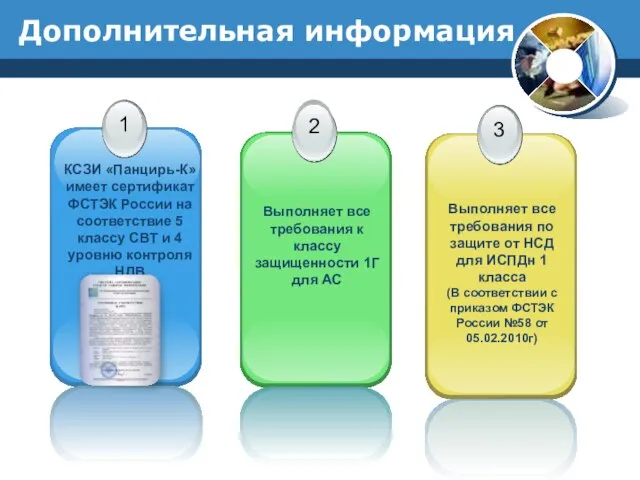

- 4. Дополнительная информация

- 5. Возможности КСЗИ

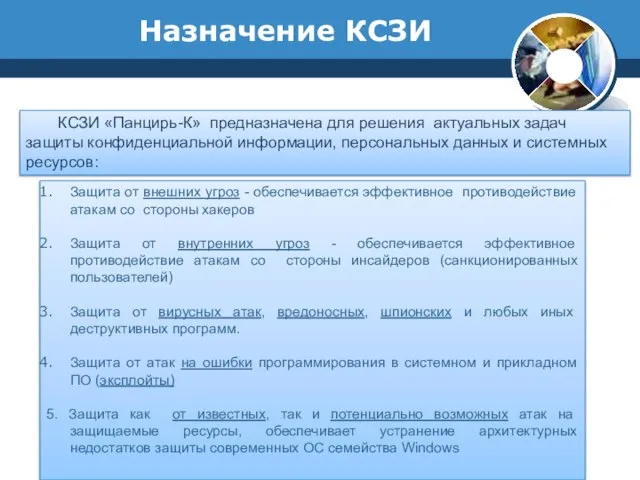

- 6. Назначение КСЗИ КСЗИ «Панцирь-К» предназначена для решения актуальных задач защиты конфиденциальной информации, персональных данных и системных

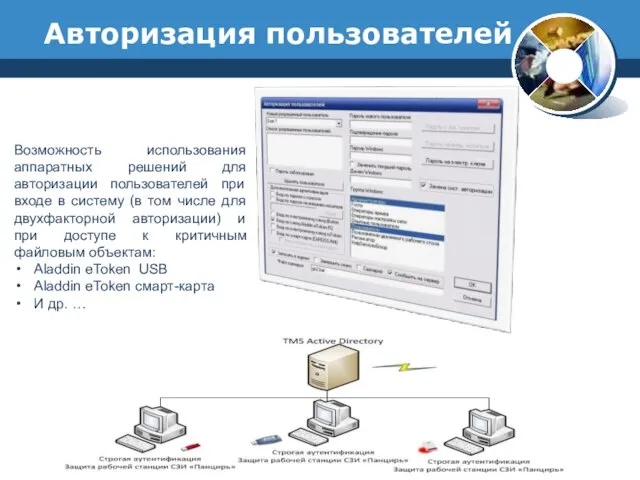

- 7. Авторизация пользователей Возможность использования аппаратных решений для авторизации пользователей при входе в систему (в том числе

- 8. Угрозы вредоносного ПО Независимые тесты компонентов эвристического анализа показывают, что уровень обнаружения новых вредоносных программ составляет

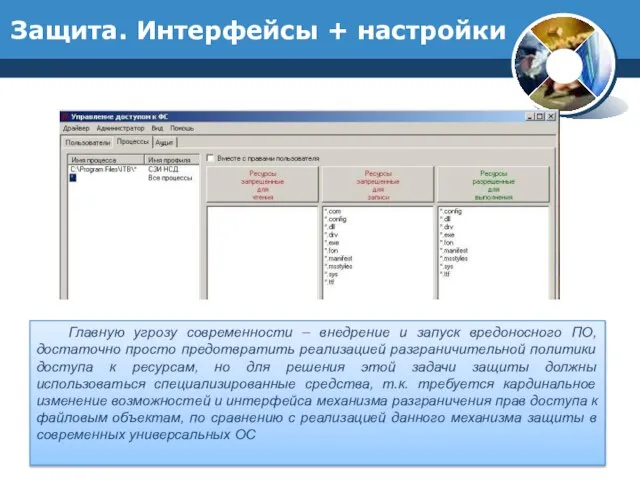

- 9. Защита. Интерфейсы + настройки Главную угрозу современности – внедрение и запуск вредоносного ПО, достаточно просто предотвратить

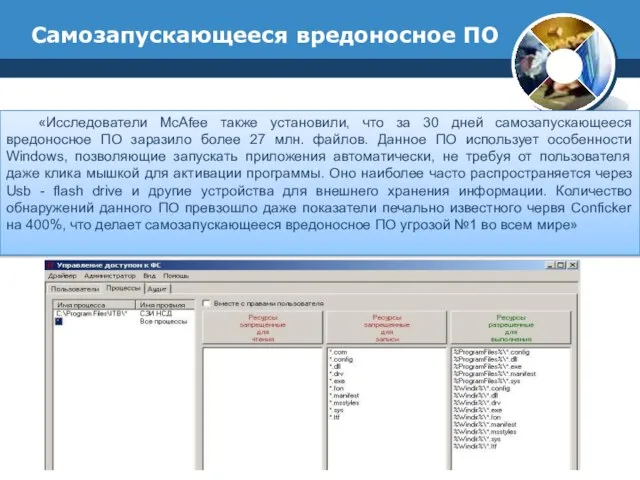

- 10. Cамозапускающееся вредоносное ПО «Исследователи McAfee также установили, что за 30 дней самозапускающееся вредоносное ПО заразило более

- 11. Сетевая атака – одна из актуальнейших угроз современности Только за первый квартал 2008 года финансовые потери

- 12. Сетевая атака – одна из актуальнейших угроз современности Всего исправлено 57.58% уязвимостей, исправления отсутствуют для 39.91%

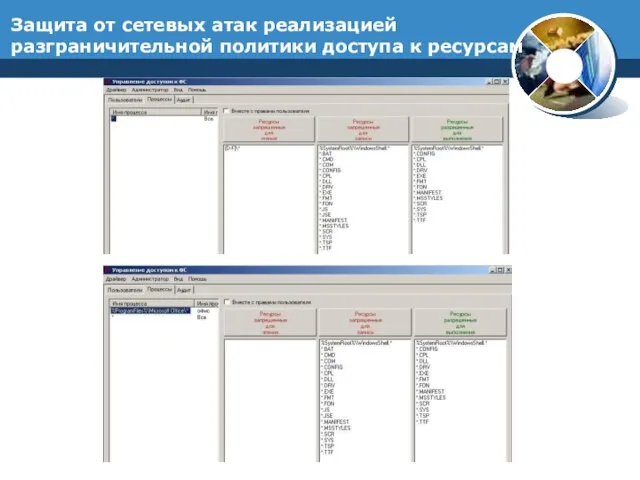

- 13. Защита от сетевых атак реализацией разграничительной политики доступа к ресурсам

- 14. Защита от атак на уязвимости ОС и приложений Как в ОС, так и в приложениях доминируют

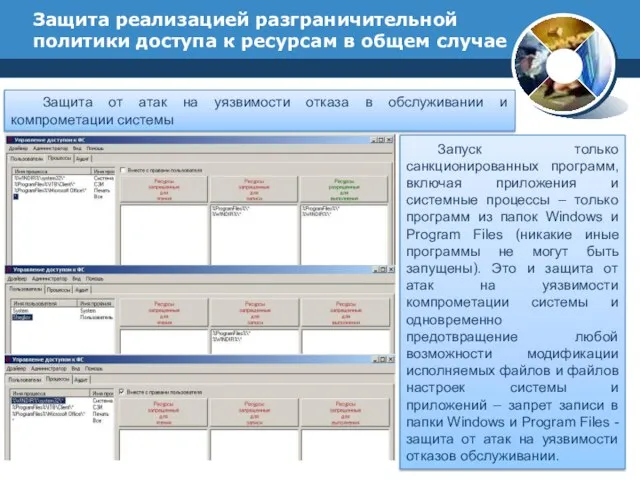

- 15. Защита реализацией разграничительной политики доступа к ресурсам в общем случае Защита от атак на уязвимости отказа

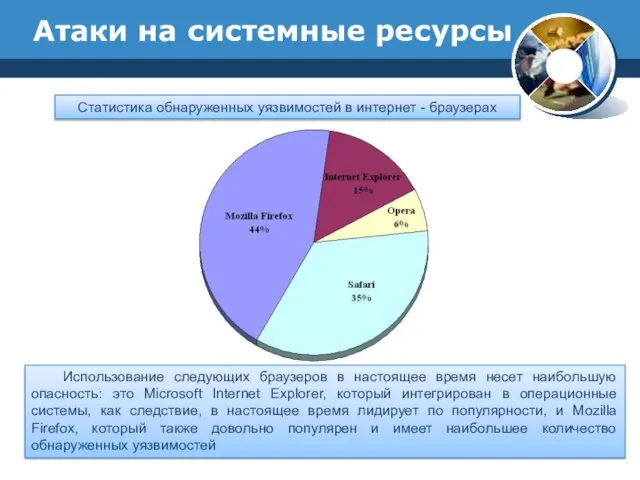

- 16. Атаки на системные ресурсы Статистика обнаруженных уязвимостей в интернет - браузерах Использование следующих браузеров в настоящее

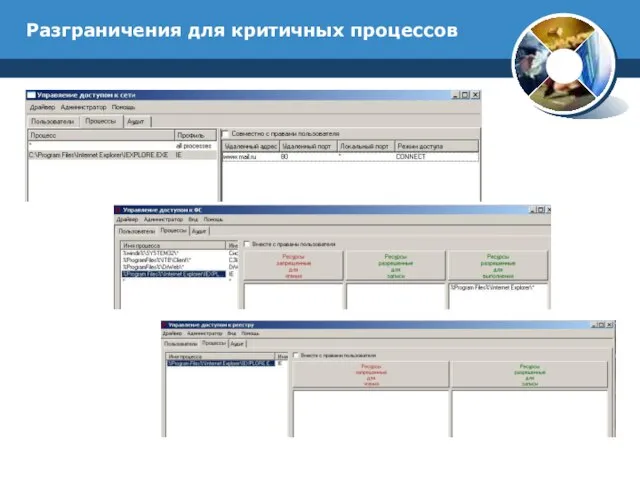

- 17. Разграничения для критичных процессов

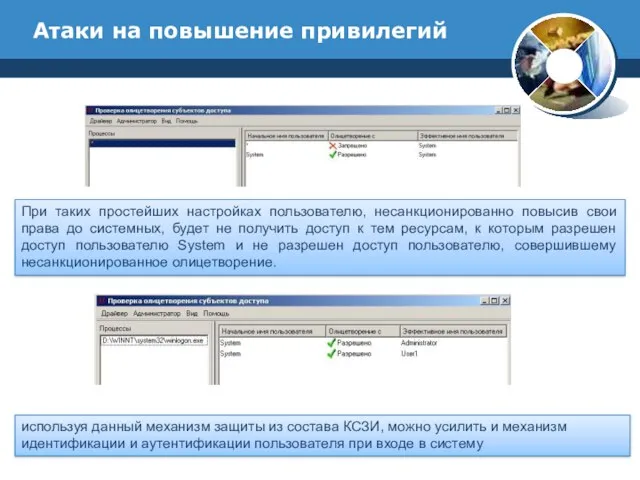

- 18. Атаки на повышение привилегий При таких простейших настройках пользователю, несанкционированно повысив свои права до системных, будет

- 19. Портрет инсайдера

- 20. Существующие методы защиты от инсайдерских атак По оценкам компании Gartner (Hype Cycle of Information Security), эффективность

- 21. Состав механизмов Технология должна включать: Управление монтированием устройств на защищаемых компьютерах; Управление запуском приложений на защищаемых

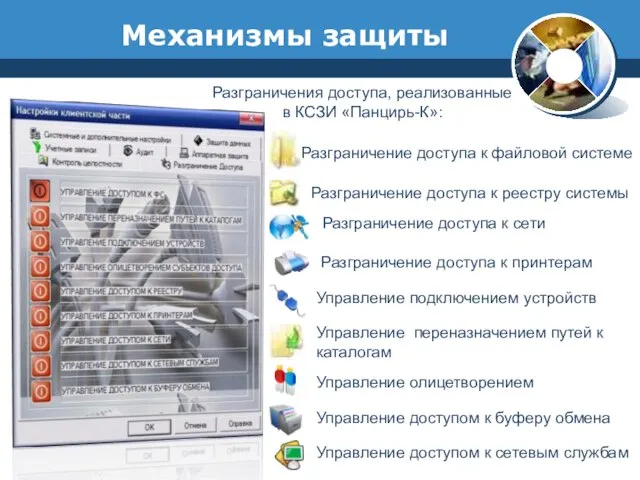

- 22. Механизмы защиты Управление доступом к буферу обмена Разграничения доступа, реализованные в КСЗИ «Панцирь-К»: Разграничение доступа к

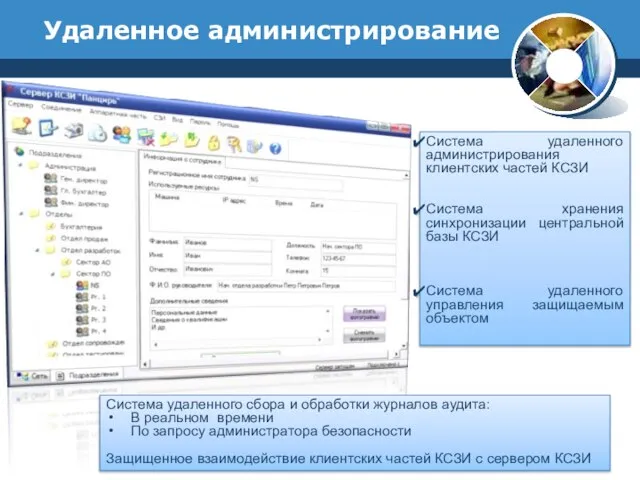

- 23. Удаленное администрирование Система удаленного администрирования клиентских частей КСЗИ Система хранения синхронизации центральной базы КСЗИ Система удаленного

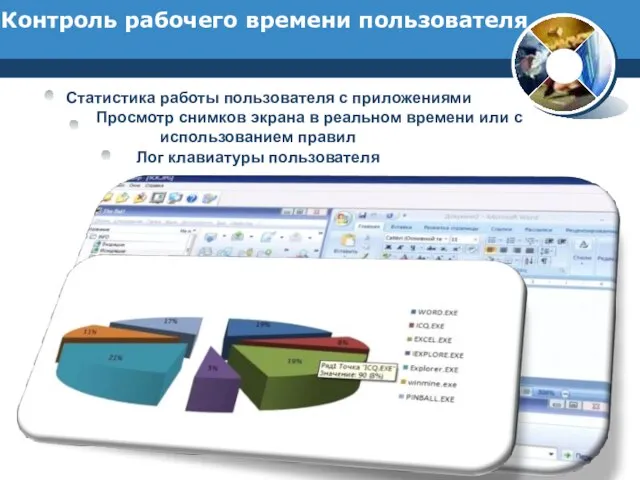

- 24. Контроль рабочего времени пользователя Статистика работы пользователя с приложениями Просмотр снимков экрана в реальном времени или

- 26. Скачать презентацию

Владимир Владимир Маяковский

Владимир Владимир Маяковский  Кукольный спектакль Зайкина тётя

Кукольный спектакль Зайкина тётя Презентация на тему Язык HTML

Презентация на тему Язык HTML Культура во второй половине XX-начале XXI века.

Культура во второй половине XX-начале XXI века. Сделай свое лето со 2 июня по 3 августа 2019 года включительно (период действия каталогов №№8–10 2019 года)

Сделай свое лето со 2 июня по 3 августа 2019 года включительно (период действия каталогов №№8–10 2019 года) Презентация на тему: Информация, как основная сущность теории информации

Презентация на тему: Информация, как основная сущность теории информации Тип губки

Тип губки использование религиозных символов в коммерческой рекламе

использование религиозных символов в коммерческой рекламе Prezentatsia1

Prezentatsia1 A real professional. What does it mean?

A real professional. What does it mean? Santa Claus

Santa Claus Внутренняя политика России в начале XXI века – восстановление государства

Внутренняя политика России в начале XXI века – восстановление государства Общественная жизнь России при Николае I

Общественная жизнь России при Николае I Le frasi ridicole

Le frasi ridicole Предложения по подготовке специалистовдля реализации проектов по коммерциализации товаров и услуг ГНСС «ГЛОНАСС»

Предложения по подготовке специалистовдля реализации проектов по коммерциализации товаров и услуг ГНСС «ГЛОНАСС» Создание культурной среды при обучении младших школьников иностранному языку

Создание культурной среды при обучении младших школьников иностранному языку Технические кодексы установившейся практики в области охраны окружающей среды и природопользования

Технические кодексы установившейся практики в области охраны окружающей среды и природопользования Одуванчик

Одуванчик Введение в теорию производства

Введение в теорию производства "ПО ДОРОГАМ ГРАЖДАНСКОЙ ВОЙНЫ"

"ПО ДОРОГАМ ГРАЖДАНСКОЙ ВОЙНЫ" Как фотографировать высокое сооружение

Как фотографировать высокое сооружение Презентация на тему Роль права в жизни государства

Презентация на тему Роль права в жизни государства Презентация на тему Деревья леса

Презентация на тему Деревья леса l_sapr_1-7

l_sapr_1-7 Эффективные способы использования заемных средств, способствующие развитию бизнеса.

Эффективные способы использования заемных средств, способствующие развитию бизнеса. Алиса в стране чудес

Алиса в стране чудес Добровольцы мы (3 раза) В армии Христа. Смело мы идем за своим Вождем, С Ним мы победим врага.

Добровольцы мы (3 раза) В армии Христа. Смело мы идем за своим Вождем, С Ним мы победим врага. Особенности проведенияЕГЭв штатном режиме

Особенности проведенияЕГЭв штатном режиме