Содержание

- 2. Содержание Лекция 1 Лекция 2 Лекция 3 Лекция 4 Лекция 5 Лекция 6 Лекция 7 Лекция

- 3. Лекция 1 Основные понятия и определения

- 4. Безопасность АСОИ - защищенность АСОИ от случайного или преднамеренного вмешательства в нормальный процесс их функционирования, а

- 5. Доступ к информации - ознакомление с ней, ее обработка, в частности копирование, модификация и уничтожение

- 6. Субъект доступа - активный компонент системы, который может стать причиной потока информации от объекта к субъекту

- 7. Объект доступа - пассивный компонент системы, хранящий, принимающий или передающий информацию (файл, каталог и т.п.)

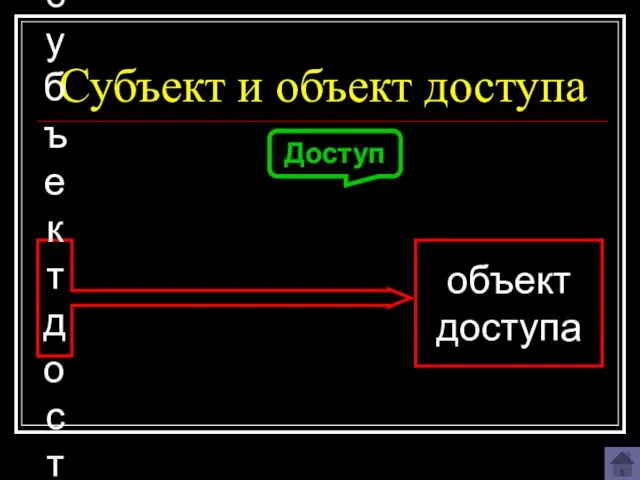

- 8. Субъект и объект доступа субъект доступа объект доступа Доступ

- 9. Санкционированный доступ к информации - доступ, не нарушающий установленные правила разграничения доступа, служащие для регламентации прав

- 10. Несанкционированный доступ (НСД) к информации - доступ, нарушающий установленные правила разграничения доступа

- 11. Свойства информации доступность целостность конфиденциальность

- 12. Ценность информации свойство, характеризующее потери собственника данной информации при реализации определенной угрозы, выраженные в стоимостном, временном

- 13. Модель решетки ценностей - обобщение порядковой шкалы. Для большинства встречающихся в теории защиты информации решеток существует

- 14. Лекция 2 Угрозы безопасности КС

- 15. Угроза информацией в системах обработки данных (СОД) Угроза безопасности АСОИ – потенциальная возможность определенным образом нарушить

- 16. Классификация угроз по происхождению угроз случайные преднаме- ренные Отказы, сбои Ошибки Побочные влияния Стихийные бедствия Злоумы-

- 17. Классификация угроз по источникам угроз люди тех. устройства модели, алгоритмы программы тех. средства обработки внешняя среда

- 18. Канал утечки информации - совокупность источника информации, материального носителя или среды распространения, несущего указанную информацию сигнала

- 19. Каналы утечки информации электромагнитный виброакустический информационный визуальный

- 20. Принципы обеспечения ИБ Системности. Комплексности. Непрерывности защиты. Разумной достаточности. Гибкости управления и применения. Открытости алгоритмов и

- 21. Меры обеспечения безопасности компьютерных систем правовые (законодательные); морально-этические; организационно-административные; физические; аппаратно-программные.

- 22. Лекция 3 Основные понятия разграничения доступа Дискреционная модель политики безопасности

- 23. Разграничение доступа к информации разделение информации, циркулирующей в КС, на части, элементы, компоненты, объекты и т.

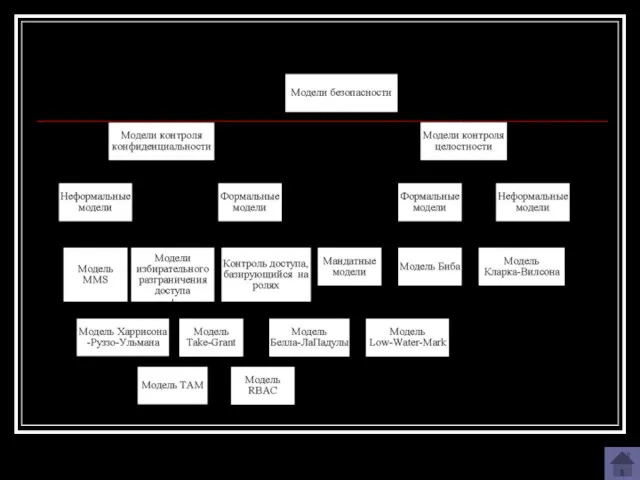

- 24. Политика безопасности - это набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение

- 25. Политики безопасности неформальные формальные

- 26. Формальные политики безопасности Преимущество – отсутствие противоречий в политике безопасности и возможность теоретического доказательства безопасности системы

- 27. Недостаток формальных методов - они имеют дело не с самой системой, а с ее моделью.

- 29. Политики безопасности Одной из самых простых и распространенных моделей политик безопасности является дискреционная политика

- 30. Дискреционная политика безопасности Пусть О – множество объектов компьютерной системы, над которыми могут производиться различные операции,

- 31. Дискреционная политика безопасности определяет отображение O -> U (объектов на пользователей-субъектов).

- 32. Дискреционная политика безопасности Каждый объект объявляется собственностью соответствующего пользователя, который может выполнять над ними определенную совокупность

- 33. Дискреционная политика безопасности Пользователь, являющийся собственником объекта, иногда имеет право передавать часть или все права другим

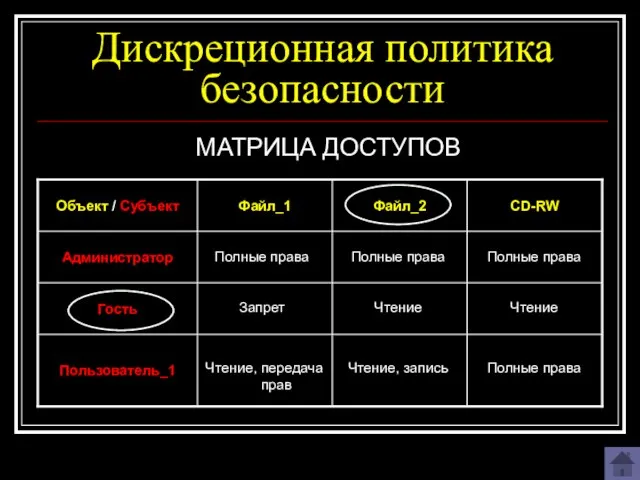

- 34. Дискреционная политика безопасности МАТРИЦА ДОСТУПОВ Полные права Полные права Полные права Запрет Чтение Чтение Чтение, передача

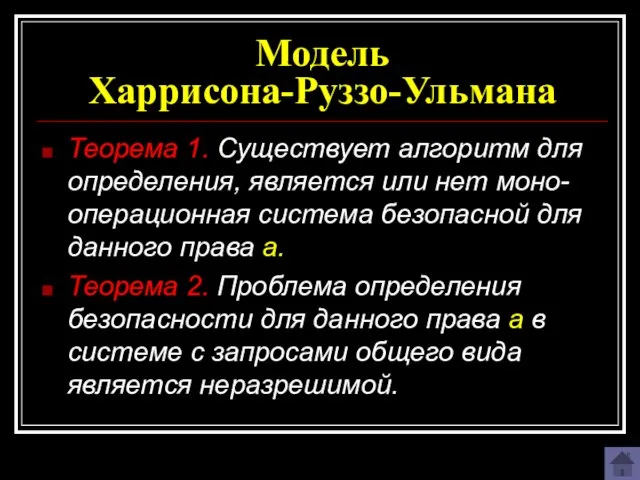

- 35. Модель Харрисона-Руззо-Ульмана Теорема 1. Существует алгоритм для определения, является или нет моно-операционная система безопасной для данного

- 36. Лекция 4 Мандатные модели политики безопасности

- 37. Политика безопасности - это набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение

- 38. Политики безопасности Одной из базовых политик безопасности является мандатная политика.

- 39. Исходная мандатная политика безопасности Пусть в компьютерной системе (КС) определено n субъектов доступа и m объектов

- 40. Исходная мандатная политика безопасности Каждому объекту КС ставится в соответствие атрибут безопасности, который соответствует ценности объекта

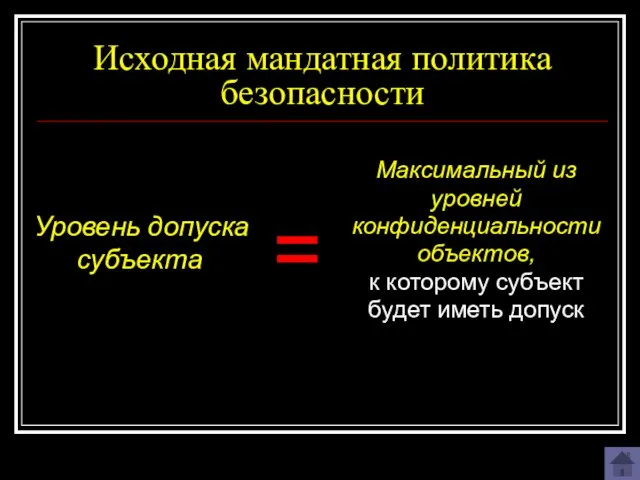

- 41. Исходная мандатная политика безопасности Максимальный из уровней конфиденциальности объектов, к которому субъект будет иметь допуск =

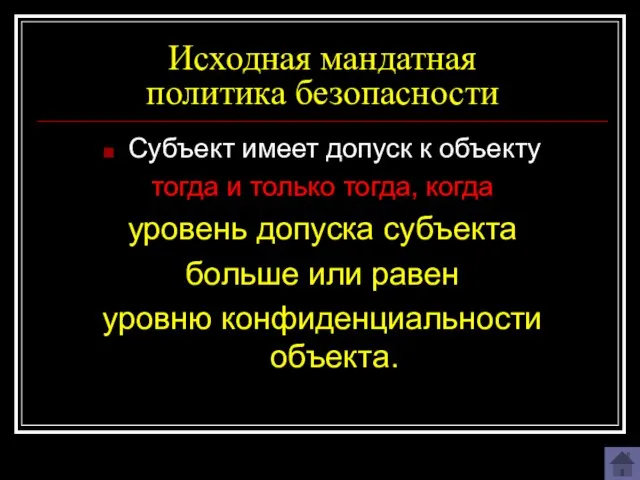

- 42. Исходная мандатная политика безопасности Субъект имеет допуск к объекту тогда и только тогда, когда уровень допуска

- 43. Мандатная модель политики безопасности Белла-ЛаПадула (БЛМ) Свойство NRU (not read up) «нет чтения вверх» Свойство (NWD)

- 44. Определение безопасного состояния Состояние безопасно тогда и только тогда, когда оно безопасно по чтению и записи.

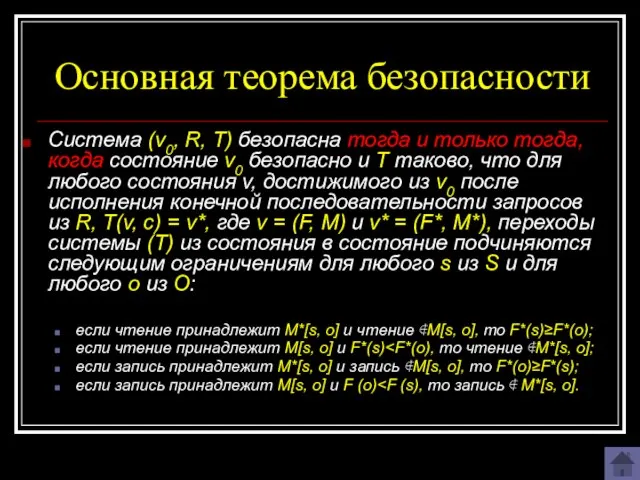

- 45. Основная теорема безопасности Система (v0, R, T) безопасна тогда и только тогда, когда состояние v0 безопасно

- 46. Лекция 5 Идентификация и аутентификация субъектов

- 47. Идентификация - это присвоение пользователю некоторого несекретного идентификатора, который он должен предъявить СЗИ при осуществлении доступа

- 48. Аутентификация - это подтверждение пользователем своего идентификатора, проверка его подлинности.

- 49. Стойкость подсистемы идентификации и аутентификации определяется гарантией того, что злоумышленник не сможет пройти аутентификацию, присвоив чужой

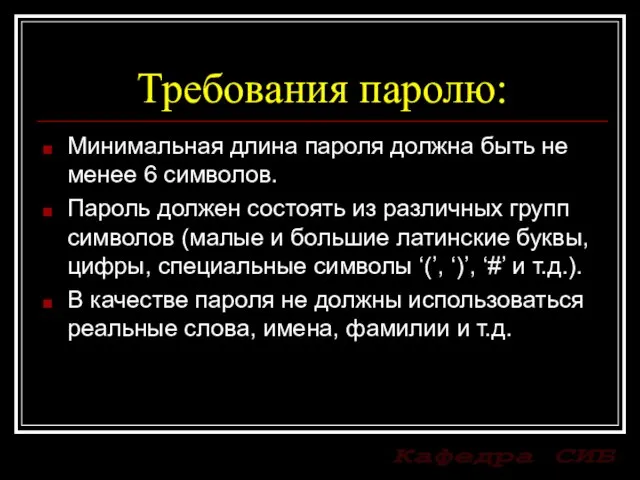

- 50. Требования паролю: Минимальная длина пароля должна быть не менее 6 символов. Пароль должен состоять из различных

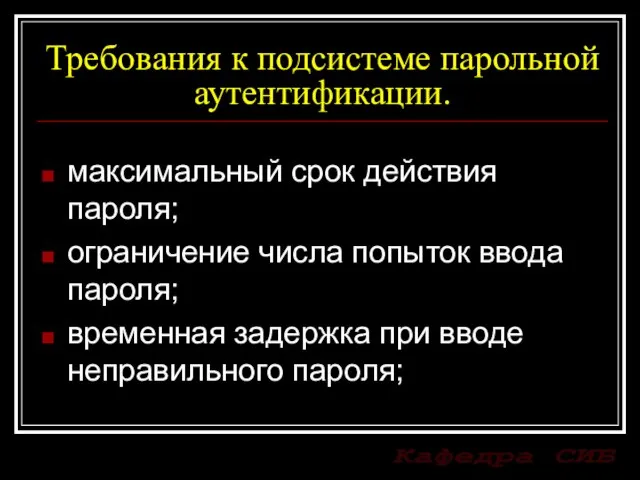

- 51. Требования к подсистеме парольной аутентификации. максимальный срок действия пароля; ограничение числа попыток ввода пароля; временная задержка

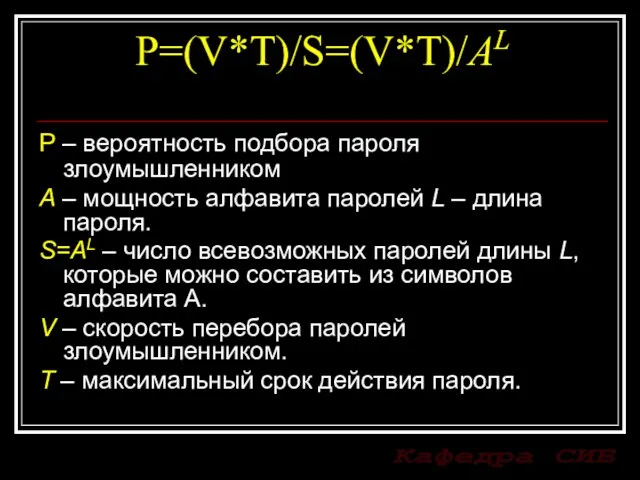

- 52. P=(V*T)/S=(V*T)/AL P – вероятность подбора пароля злоумышленником A – мощность алфавита паролей L – длина пароля.

- 53. Биометрическая аутентификация - это аутентификация, основанная на использовании индивидуальных физиологических характеристик человека.

- 54. Динамика работы пользователя на клавиатуре - наиболее дешевый среди признаков, используемых при проведении биометрической аутентификации пользователя

- 55. Биометрическая аутентификация характеризуется коэффициентом ошибочных отказов (False rejection rate FRR) и коэффициентом ошибочных подтверждений (false acceptance

- 56. Лекция 6 Введение в криптографию Основные термины

- 57. Элементы теории чисел

- 58. Элементы теории чисел

- 59. Числовые функции

- 60. Криптография - совокупность методов преобразования данных (шифрования), направленных на то, чтобы сделать эти данные бесполезными для

- 61. Ключ шифрования K - конкретное состояние некоторого параметра (параметров), обеспечивающее выбор одного преобразования из совокупности возможных

- 62. Открытый текст M - исходное сообщение, которое шифруют для его сокрытия от посторонних лиц.

- 63. Закрытый текст (шифротекст) С - сообщение, формируемое в результате шифрования открытого текста

- 64. Криптоанализ - решает задачу, характерную для злоумышленника – раскрыть шифр, получив открытый текст, не имея подлинного

- 65. Типы криптоаналитических атак атака при наличии только известного закрытого текста С. атака по открытому тексту. атака

- 66. Криптостойкость определяет стойкость шифра к раскрытию с помощью методов криптоанализа. определяется интервалом времени, необходимым для раскрытия

- 67. Лекция 7 Симметричные криптосистемы Шифрование заменой

- 68. Симметричные криптосистемы Здесь шифрование и дешифрование информации осуществляется на одном ключе K, являющемся секретным. Рассекречивание ключа

- 69. Схема симметричной криптосистемы

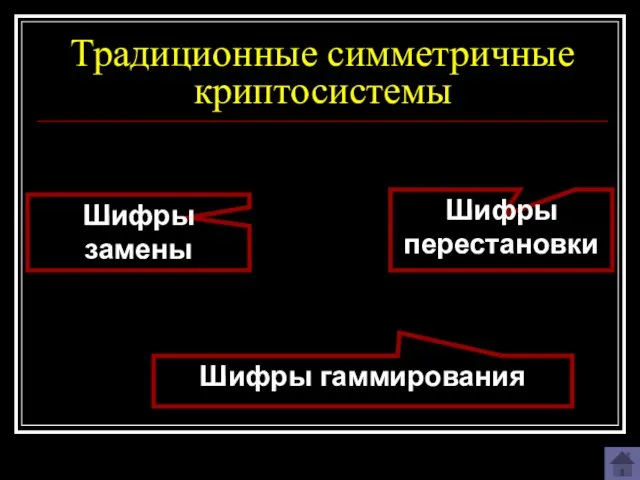

- 70. Традиционные симметричные криптосистемы Шифры замены Шифры перестановки Шифры гаммирования

- 71. Шифрование заменой (подстановкой) символы шифруемого текста заменяются символами того же или другого алфавита в соответствие с

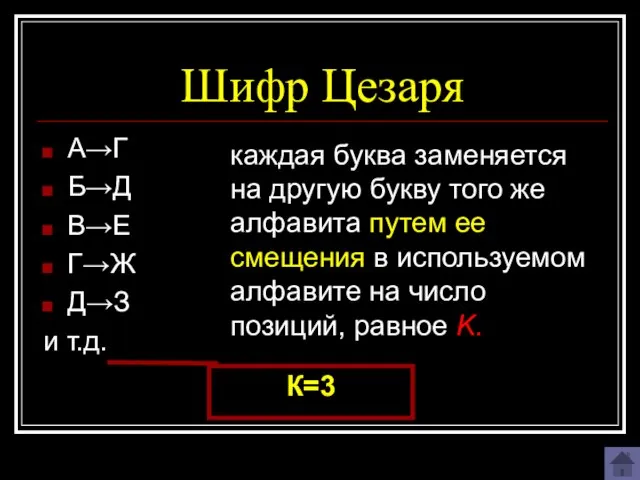

- 72. Шифр Цезаря А→Г Б→Д В→Е Г→Ж Д→З и т.д. каждая буква заменяется на другую букву того

- 73. Многоалфавитная замена Каждой букве алфавита открытого текста в различных ситуациях ставятся в соответствие различные буквы шифротекста

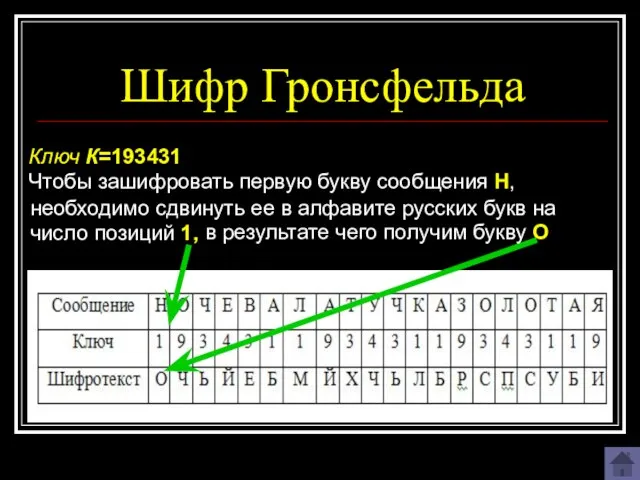

- 74. Шифр Гронсфельда Ключ К=193431 Чтобы зашифровать первую букву сообщения Н, в результате чего получим букву О

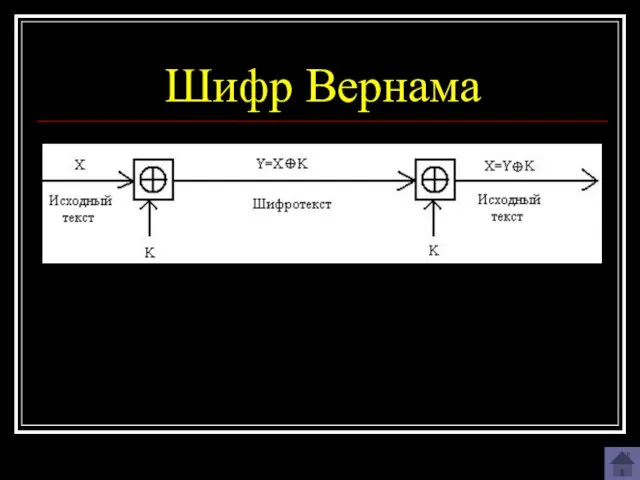

- 75. Шифр Вернама

- 76. Лекция 8 Симметричные криптосистемы Методы перестановки Криптоанализ

- 77. Методы перестановки символы открытого текста переставляются по определенному правилу в пределах некоторого блока этого текста. Данные

- 78. Методы перестановки Метод простой перестановки Перестановки по маршрутам типа гамильтоновских

- 79. Метод гаммирования

- 80. Метод фон-Неймана

- 81. Линейный конгруэнтный метод

- 82. Криптоанализ – наука о раскрытии исходного текста зашифрованного сообщения без доступа к ключу.

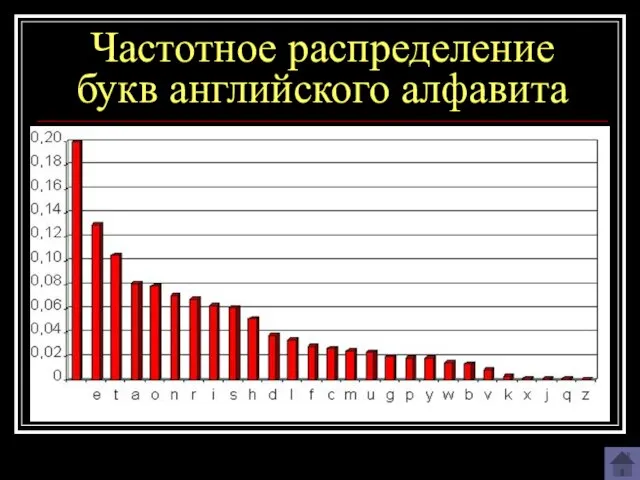

- 83. Особенность большинства языков - они имеют характерное частотное распределение букв и других знаков.

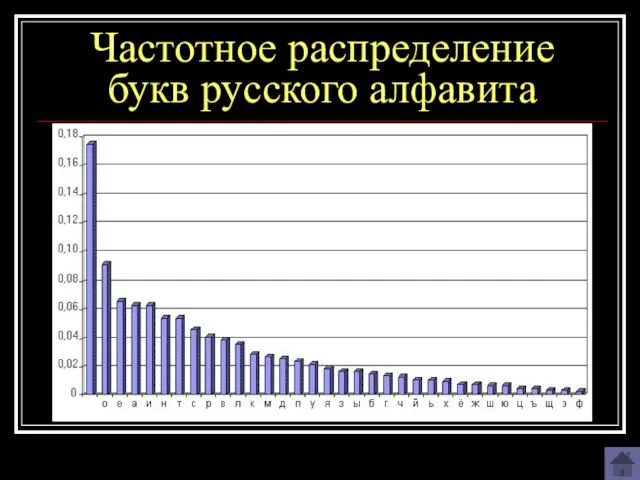

- 84. Частотное распределение букв русского алфавита

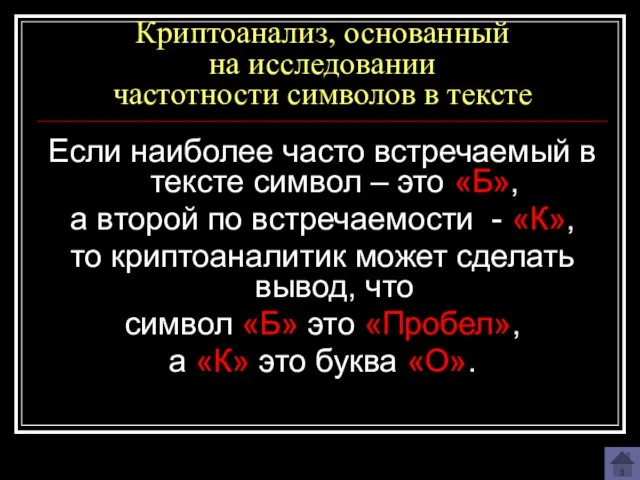

- 85. Криптоанализ, основанный на исследовании частотности символов в тексте Если наиболее часто встречаемый в тексте символ –

- 86. Частотное распределение букв английского алфавита

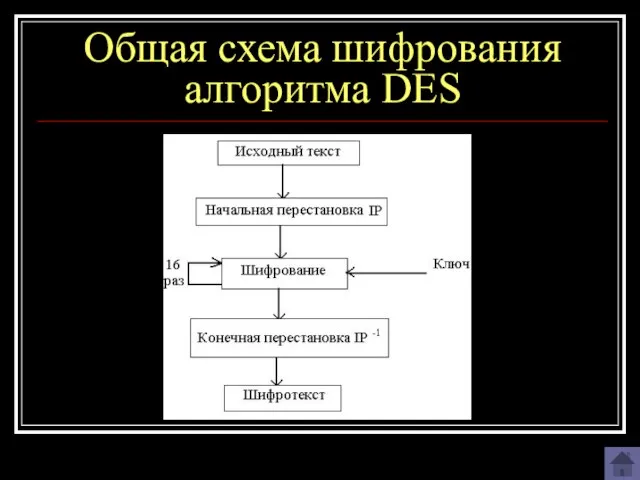

- 87. Общая схема шифрования алгоритма DES

- 88. DES

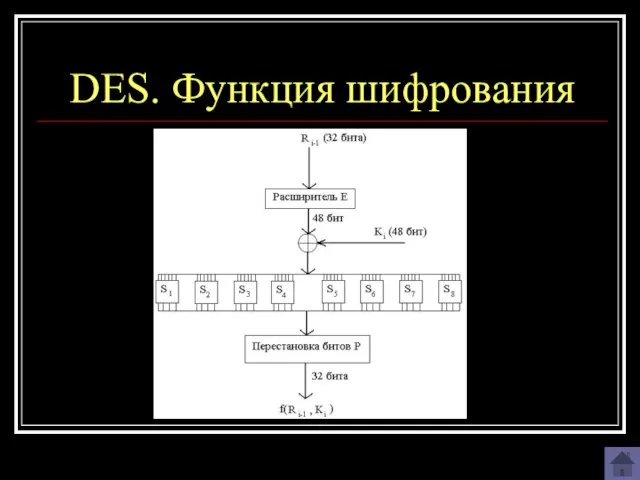

- 89. DES. Функция шифрования

- 90. ГОСТ 28147-89

- 91. ГОСТ 28147-89

- 92. Лекция 9 Односторонние функции Открытое распространение ключей Шифры с открытыми ключами Криптосистема RSA ЭЦП Стойкость ассиметричных

- 93. Асимметричные криптосистемы здесь используются два ключа один для шифрования, другой для дешифрования.

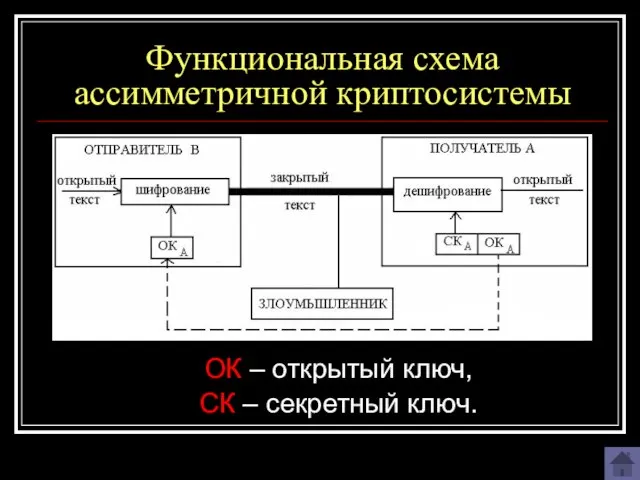

- 94. Функциональная схема ассимметричной криптосистемы ОК – открытый ключ, СК – секретный ключ.

- 95. Схема распределения ОК

- 96. Однонаправленные функции

- 97. Однонаправленные функции

- 98. Алгоритм шифрования RSA стал первым алгоритмом шифрования с открытым ключом. Надежность данного алгоритма основывается на трудности

- 99. Алгоритм шифрования RSA

- 100. Электронно-цифровая подпись (ЭЦП) удостоверяет, что подписанный текст исходит от лица, поставившего подпись. ЭЦП не дает отказаться

- 101. Угрозы Активный перехват. Маскарад. Ренегатство. Подмена. Повтор.

- 102. Функциональная схема использования ЭЦП ОК – открытый ключ, СК – секретный ключ.

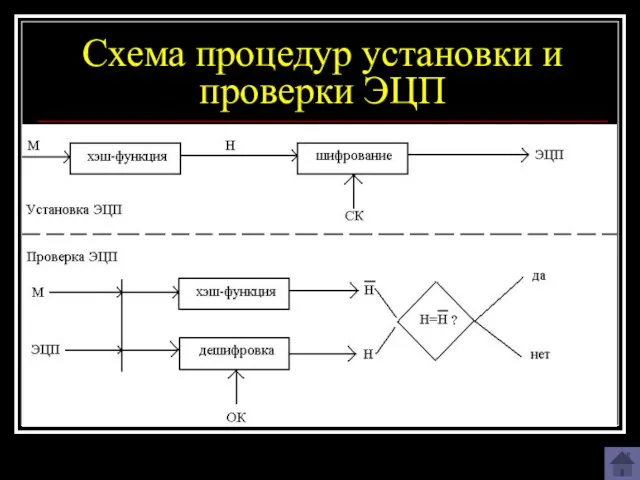

- 103. Функциия хэширования H функция, сжимающая сообщение произвольной длины M, в значение фиксированной длины H(M), и обладающая

- 104. Схема процедур установки и проверки ЭЦП

- 105. Лекция 10 Хранение и распределение ключевой информации

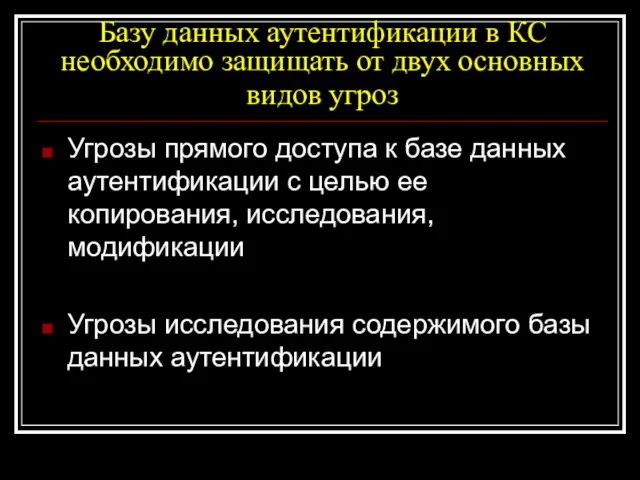

- 106. Базу данных аутентификации в КС необходимо защищать от двух основных видов угроз Угрозы прямого доступа к

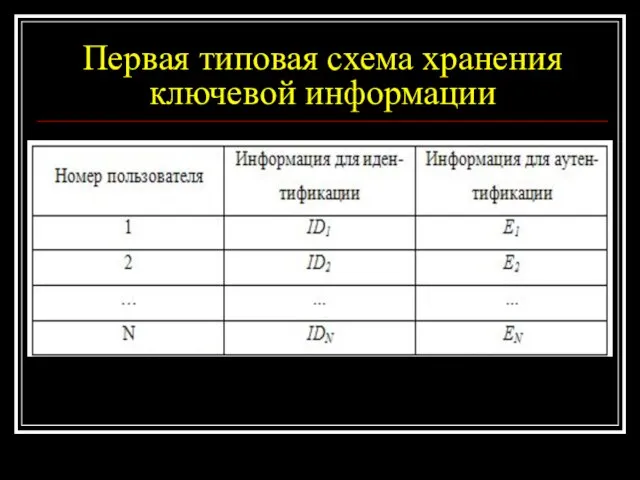

- 107. Первая типовая схема хранения ключевой информации

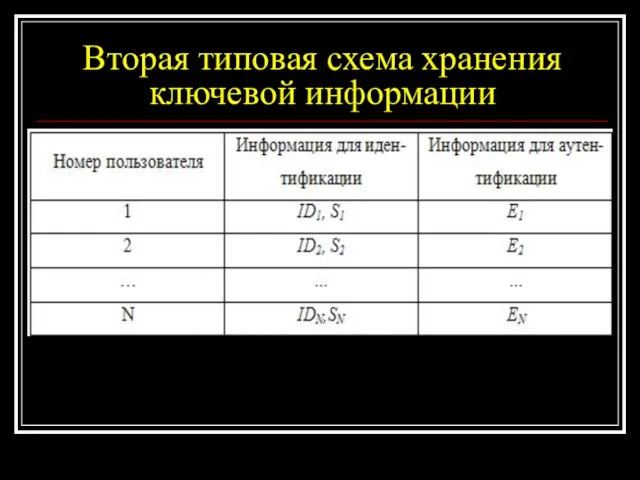

- 108. Вторая типовая схема хранения ключевой информации

- 109. Утверждение (о подмене эталона) Если пользователь имеет возможность записи объекта хранения эталона, то он может быть

- 110. Защита баз данных аутентификации в ОС, построенных на технологии Windows NT Алгоритм хэширования LANMAN Алгоритм хэширования

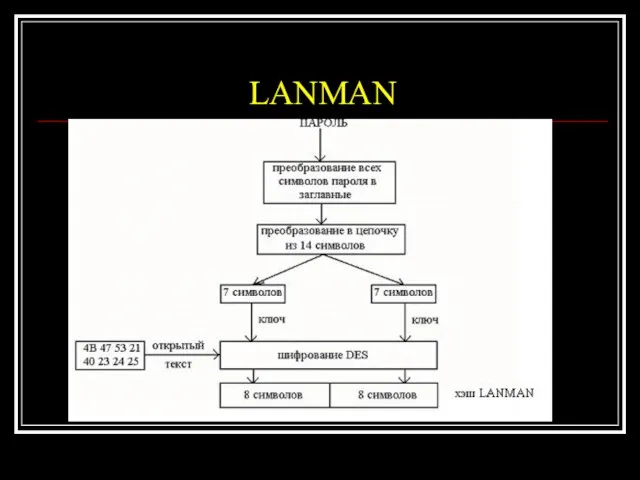

- 111. LANMAN

- 112. Иерархия ключевой информации мастер-ключ ключи шифрования ключей сеансовые ключи

- 113. Распределение ключей Распределение ключевой информацией с использованием одного либо нескольких центров распределения ключей. Прямой обмен сеансовыми

- 114. Протокол Диффи-Хеллмана

- 115. Лекция 11 Протоколы безопасной аутентификации пользователей

- 116. Обеспечение подлинности канала связи Механизм запрос-ответ Механизм отметки времени

- 117. Стойкость подсистемы идентификации и аутентификации определяется гарантией того, что злоумышленник не сможет пройти аутентификацию, присвоив чужой

- 118. Протоколы безопасной аутентификации пользователей Аутентификация на основе сертификатов Процедура «рукопожатия»

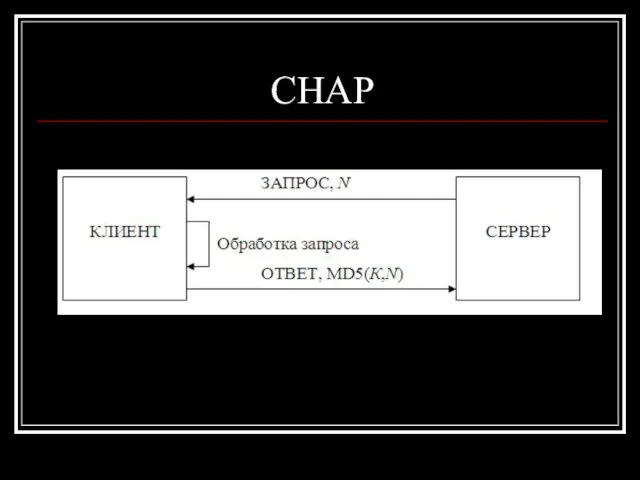

- 119. Протоколы безопасной удаленной аутентификации пользователей Протокол CHAP (Challenge Handshaking Authentication Protocol) Протокол одноразовых ключей S/KEY

- 120. CHAP

- 121. S/KEY

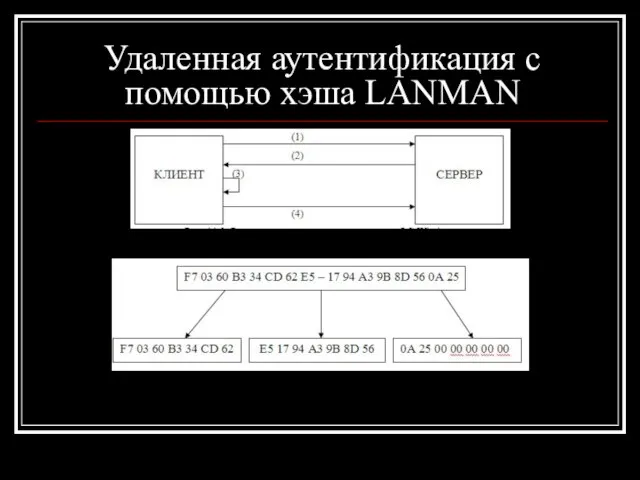

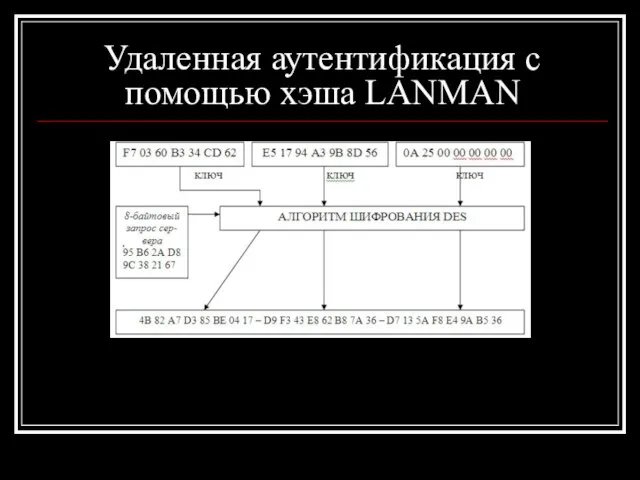

- 122. Удаленная аутентификация с помощью хэша LANMAN

- 123. Удаленная аутентификация с помощью хэша LANMAN

- 124. Лекция 12 Защита информации в компьютерных сетях

- 125. Классы типовых удаленных атак Анализ сетевого трафика Подмена доверенного субъекта Введение ложного объекта компьютерной сети Отказ

- 126. Защита внутренней сети организации от НСД из сети INTERNET

- 127. виды МЭ фильтрующие маршрутизаторы (пакетные фильтры); шлюзы сетевого уровня; шлюзы прикладного уровня.

- 128. Формирование правил запрещать все, что не разрешено в явной форме; разрешать все, что не запрещено в

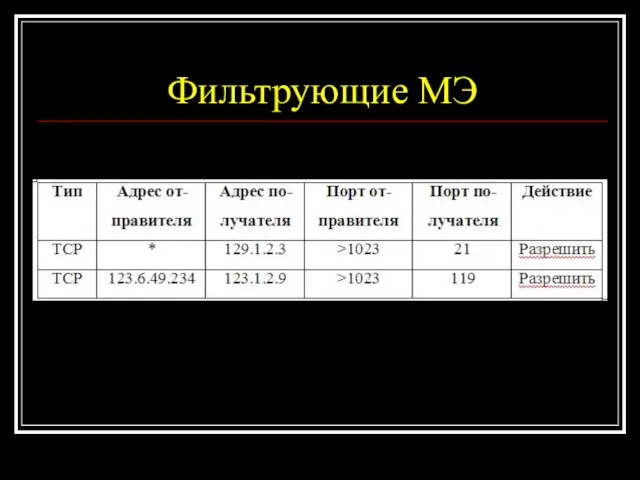

- 129. Фильтрующие МЭ

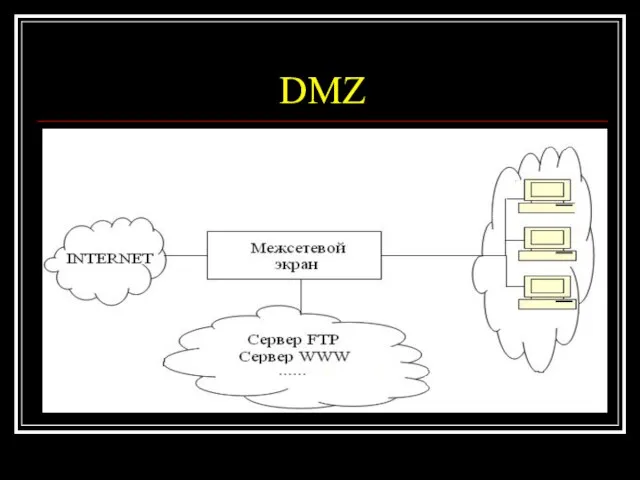

- 130. DMZ

- 131. Лекция 13 Active Directory Защита программного обеспечения с помощью электронных ключей HASP Электронные ключи серии HASP

- 132. Доменная архитектура в Windows NT. Служба Active Directory

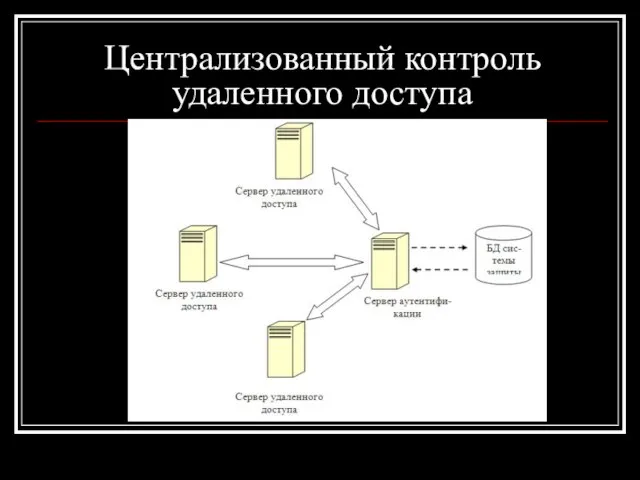

- 133. Централизованный контроль удаленного доступа

- 134. Основные задачи при взаимодействии через открытые каналы

- 135. VPN

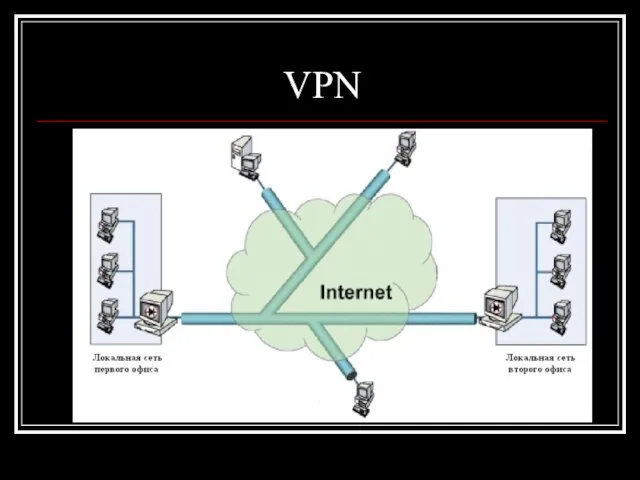

- 136. VPN

- 137. Протокол SKIP

- 138. Лекция 14 Защита программного обеспечения с помощью электронных ключей HASP

- 139. Электронные ключи HASP Разработка фирмы Aladdin представляют собой современное аппаратное средство защиты ПО от несанкционированного использования.

- 140. Модели семейства ключей HASP HASP4 Standard; MemoHASP; TimeHASP; NetHASP.

- 141. Система защиты HASP Standard позволяет осуществлять проверку наличия HASP Standard; проверку соответствия выходов, формируемых функцией отклика

- 142. MemoHASP Добавлена встроеная в них энергонезависимой памяти (EEPROM), доступной для чтения и записи во время выполнения

- 143. С помощью MemoHASP могут быть реализованы Хранение в энергонезависимой памяти MemoHASP конфиденциальной информации – ключей шифрования,

- 144. TimeHASP Кроме функций MemoHASP, данные ключи обладают встроенными часами реального времени с автономным питанием от литиевой

- 145. NetHASP Данные ключи имеют в своем составе все компоненты MemoHASP и предназначены для защиты ПО в

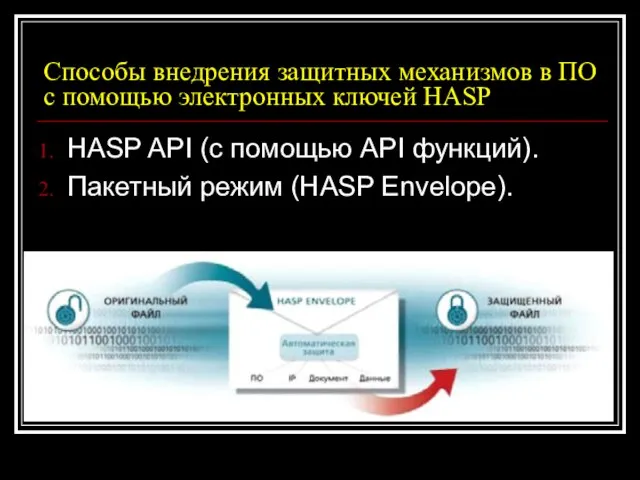

- 146. Способы внедрения защитных механизмов в ПО с помощью электронных ключей HASP HASP API (с помощью API

- 147. Лекция 15 Нормативная база РФ Показатели защищенности СВТ Классы защищенности АС

- 148. Руководящие документы Гостехкомиссии России "Концепция защиты средств вычислительной техники от несанкционированного доступа к информации" "Средства вычислительной

- 149. Критерии безопасности показатели защищенности средств вычислительной техники (СВТ) от НСД критерии защищенности автоматизированных систем (АС) обработки

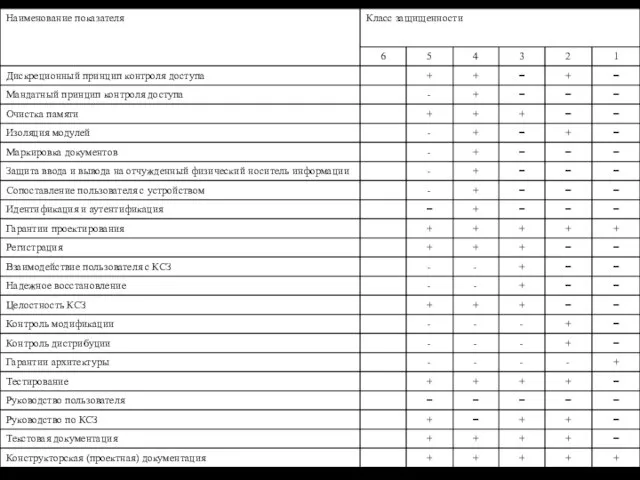

- 150. +

- 152. Лекция 16 Инженерно-техническая защита информации

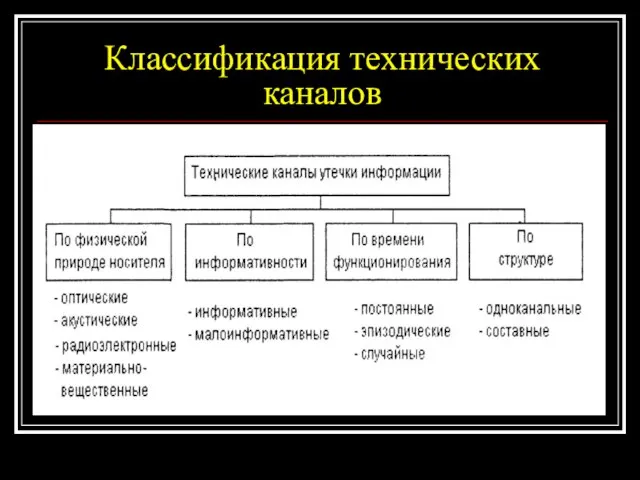

- 153. Классификация технических каналов

- 154. Основные группы технических средств перехвата информации Радиопередатчики с микрофоном Электронные "уши" Устройства перехвата телефонных сообщений Устройства

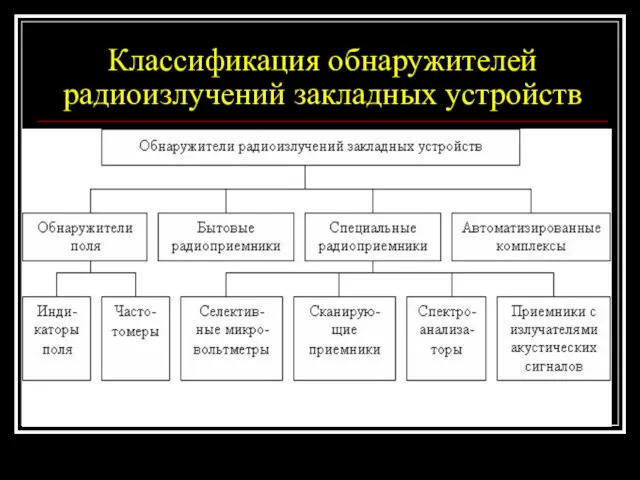

- 155. Классификация обнаружителей радиоизлучений закладных устройств

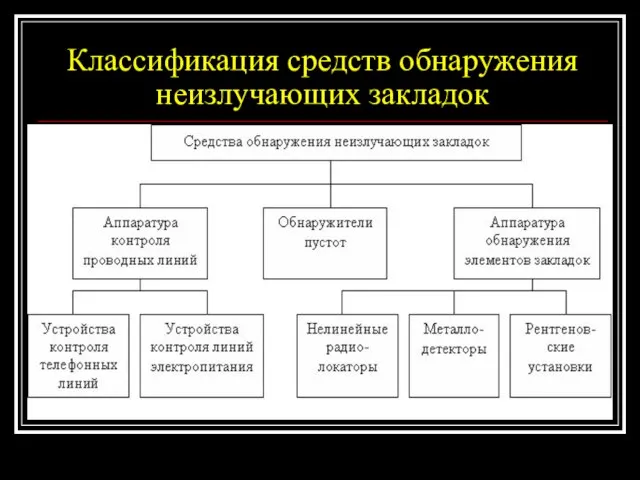

- 156. Классификация средств обнаружения неизлучающих закладок

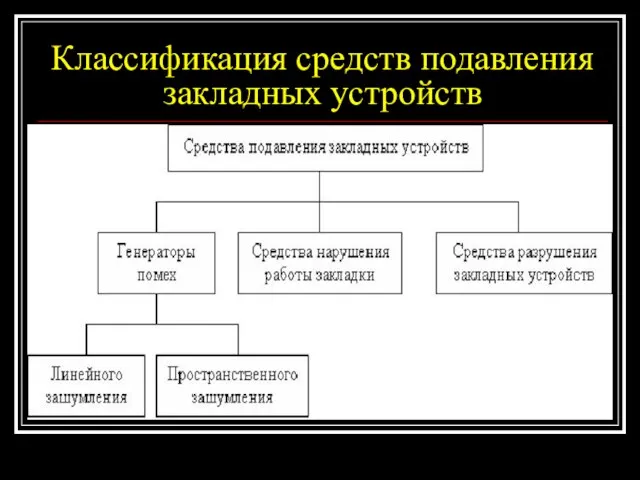

- 157. Классификация средств подавления закладных устройств

- 158. Противодействие перехвату речевой информации Информационное скрытие Энергетическое скрытие Обнаружение, локализация и изъятие закладных устройств

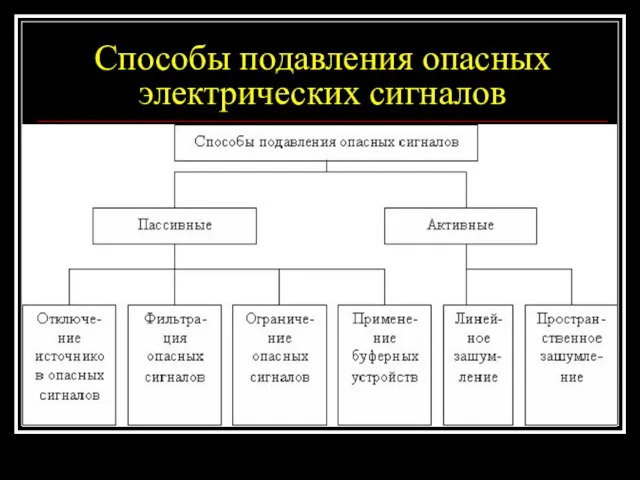

- 159. Способы подавления опасных электрических сигналов

- 160. Лекция 17 ПРАВОВОЕ ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- 161. Особенность современного развития цивилизации информационные ресурсы инфокоммуникационные системы

- 162. Первый закон Федеральный закон Российской Федерации «Об информации, информатизации и защите информации» № 24-ФЗ от 20.02.95.

- 163. Информация сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления

- 164. Информатизация организационный социально-экономический и научно-технический процесс создания оптимальных условий для удовлетворения информационных потребностей и реализации прав

- 165. Документированная информация (документ) зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать

- 166. «Информационная война» особый вид отношений между государствами, при котором для разрешения существующих межгосударственных противоречий используются методы,

- 167. Особенность информационной войны скрытность латентность

- 168. Информационное оружие стратегическое оперативное тактическое

- 169. «Хакерская» война организация атак на вычислительные системы и сети специально обученными лицами

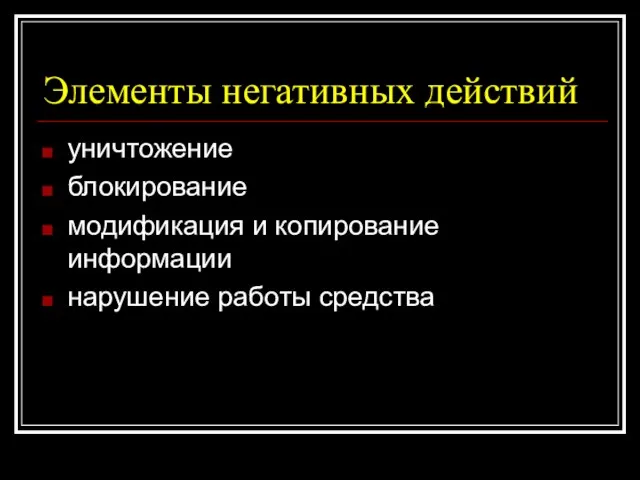

- 170. Элементы негативных действий уничтожение блокирование модификация и копирование информации нарушение работы средства

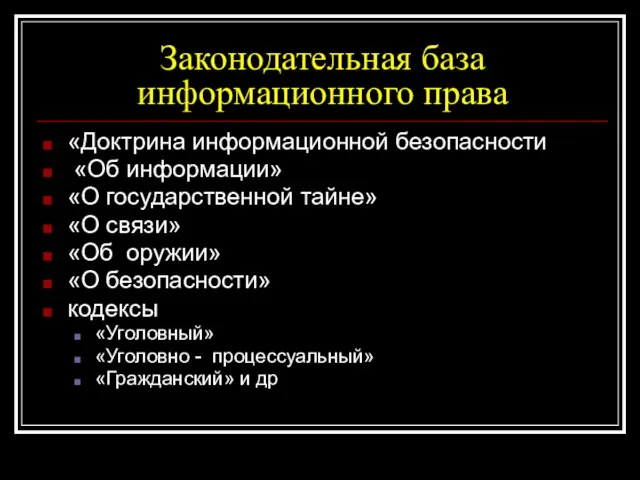

- 171. Законодательная база информационного права «Доктрина информационной безопасности «Об информации» «О государственной тайне» «О связи» «Об оружии»

- 173. Скачать презентацию

Денежные переводы физических лиц: состояние и тенденции развития (на примере ПАО Сбербанк)

Денежные переводы физических лиц: состояние и тенденции развития (на примере ПАО Сбербанк) Особенности истории информатики

Особенности истории информатики Мотивирование топ-менеджеров в банковской сфере: подходы и инструменты

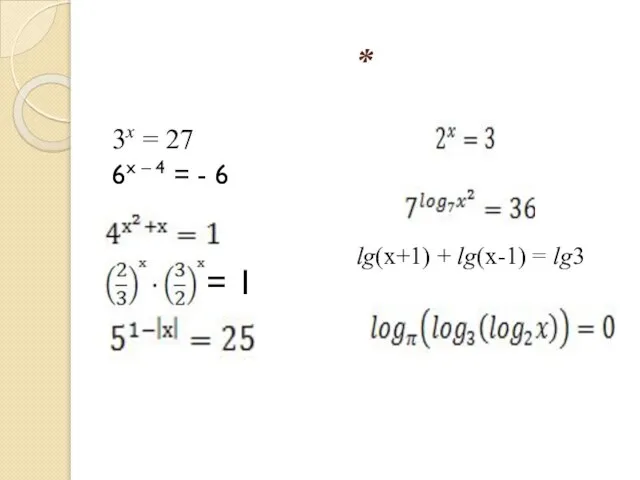

Мотивирование топ-менеджеров в банковской сфере: подходы и инструменты = 1

= 1 Изустная среда мордовского села

Изустная среда мордовского села Показатели рыночной активности

Показатели рыночной активности Выхухоль. Красная книга

Выхухоль. Красная книга Обработка текстовой и графической информации. Создаём комбинированный документ

Обработка текстовой и графической информации. Создаём комбинированный документ Телевидение: я выбираю или меня выбирают. Автор и руководитель проекта: Симонова Ольга Владимировна 2004 год

Телевидение: я выбираю или меня выбирают. Автор и руководитель проекта: Симонова Ольга Владимировна 2004 год Что я сделаю, чтобы доверенный мне магазин стал лучшим на рынке

Что я сделаю, чтобы доверенный мне магазин стал лучшим на рынке Туалетная вода для мужчин Faberlic Intense

Туалетная вода для мужчин Faberlic Intense Межпроцедурные анализы и оптимизации

Межпроцедурные анализы и оптимизации Внешняя политика СССР в 1930-е гг. и накануне Великой Отечественной войны

Внешняя политика СССР в 1930-е гг. и накануне Великой Отечественной войны Урок 3 Человек и Бог в православии-повторение

Урок 3 Человек и Бог в православии-повторение 17 век

17 век ПЕРЕГОВОРЫ

ПЕРЕГОВОРЫ Изготовление вечернего платья

Изготовление вечернего платья Теорiя iгор

Теорiя iгор  Презентация на тему Роль гормонов в обмене веществ, росте и развитии организма биология 8 класс

Презентация на тему Роль гормонов в обмене веществ, росте и развитии организма биология 8 класс аня хочет санчо панчо

аня хочет санчо панчо Создание таблиц в Microsoft Word

Создание таблиц в Microsoft Word Teenagers’ society problems

Teenagers’ society problems Воля познавать

Воля познавать Любимое блюдо моей семьи

Любимое блюдо моей семьи Ладья. Урок №8

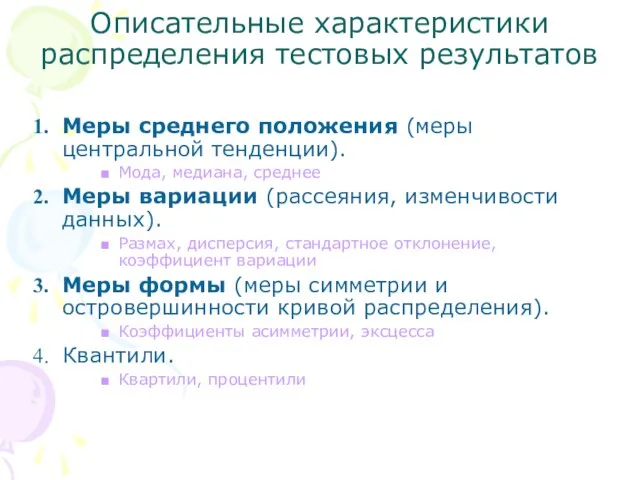

Ладья. Урок №8 Описательные характеристики распределения тестовых результатов

Описательные характеристики распределения тестовых результатов Презентация на тему Одиночество

Презентация на тему Одиночество Ich gehe mit meine Laterne

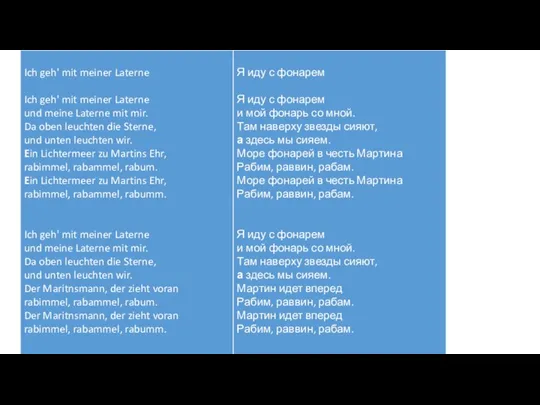

Ich gehe mit meine Laterne