Содержание

- 2. Киберсреда. В рамках этого определения «киберсреда» включает взаимосвязанные сети как ИТ, так и киберфизических систем, использующих

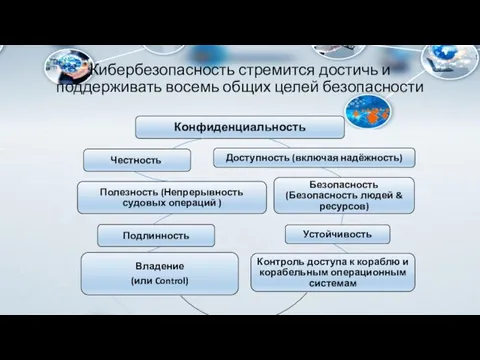

- 3. Кибербезопасность стремится достичь и поддерживать восемь общих целей безопасности

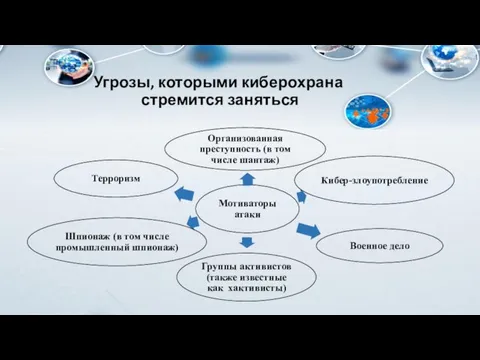

- 4. Угрозы, которыми киберохрана стремится заняться

- 5. Мотивация кибератаки на судовую систему (а) неправомерное использование киберпространства (кибер- злоупотребление) (б) группы активистов (c) шпионаж

- 6. Таким образом, субъекты угроз можно разделить на одну из категорий, которые подробно описаны далее: (а) отдельные

- 7. Каковы последствия того, что злоумышленники пытаются добиться? Независимо от цели и мотивации нападения на корабль или

- 8. (а) уничтожение - примеры могут включать уничтожение груза, корабля или порта таким образом, что они будут

- 9. (d) задержка - примеры могут включать задержку своевременной эксплуатации корабля или подсистемы корабля, которые могут повлиять

- 10. Атрибуты кибербезопасности Морская среда включает в себя множество технологий, как существующих, так и новых, и принятый

- 11. Ключевые атрибуты кибербезопасности применительно к киберфизическим системам а) Конфиденциальность - контроль доступа и предотвращение несанкционированного доступа

- 12. (b) Владение и / или контроль - разработка, реализация, функционирование и обслуживание судовых систем и связанных

- 13. (c) Целостность - поддержание последовательности, согласованности и конфигурации информации и систем, а также предотвращение несанкционированных изменений

- 14. (d) Аутентичность - обеспечение того, чтобы входные и выходные данные судовых систем, систем и любых связанных

- 15. (f) Полезность - информация об активах и системе остаются пригодными для использования в жизненном цикле судового

- 16. (h) Устойчивость - способность информации об активах и системах к преобразованию, своевременному обновлению и восстановлению в

- 17. Группы субъектов угрозы Серьезность и сложность угрозы будет определяться индивидуальными особенностями человека, например: (а) халатный, неосторожный

- 18. (c) недовольный сотрудник или подрядчик с ограниченными ИТ-навыками - мотивация может быть разной; намерение может заключаться

- 19. (e) скриптовые дети - отдельные хакеры с ограниченными знаниями, использующие техники и инструменты, разработанные другими людьми.

- 20. (g) одинокий волк - лица вне организации, обладающие продвинутыми техническими знаниями. Эта группа может уметь удалять

- 22. Скачать презентацию

Закон радиоактивного распада

Закон радиоактивного распада Тема 1.PR в пространстве маркетинга

Тема 1.PR в пространстве маркетинга Об итогах работы промышленного комплекса Курской области в январе-июле 2021 года

Об итогах работы промышленного комплекса Курской области в январе-июле 2021 года Австралия

Австралия Итоги работы дерматовенерологической службы Иркутской области за 2009 год, основные проблемы, пути решения, задачи на 2010 год.

Итоги работы дерматовенерологической службы Иркутской области за 2009 год, основные проблемы, пути решения, задачи на 2010 год. О формировании системы технического регулирования Таможенного союза

О формировании системы технического регулирования Таможенного союза Алгоритм как модель деятельности 10 класс

Алгоритм как модель деятельности 10 класс Урок толерантности

Урок толерантности Презентація

Презентація Роберт ван Оттердайк. Меры предотвращения порчи и уменьшения количества пищевых отходов

Роберт ван Оттердайк. Меры предотвращения порчи и уменьшения количества пищевых отходов Учебная практика

Учебная практика Результати виконання завдань державним службовцем, який займає посаду державної служби категорії Б або В

Результати виконання завдань державним службовцем, який займає посаду державної служби категорії Б або В Презентация для рекламодателей

Презентация для рекламодателей The cow. From Babylon to the present day

The cow. From Babylon to the present day интернет-буржуй Андрей Рябых

интернет-буржуй Андрей Рябых История города Рыбинска

История города Рыбинска Цифровая обработка сигналов

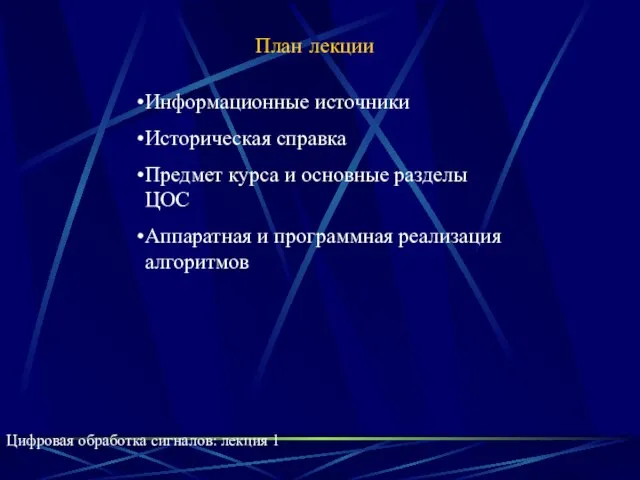

Цифровая обработка сигналов Тема: «КАК ОБОЙТИ УПРАВЛЕНЧЕСКИЕ ЛОВУШКИ»

Тема: «КАК ОБОЙТИ УПРАВЛЕНЧЕСКИЕ ЛОВУШКИ» Феварин в терапии алкогольной зависимости

Феварин в терапии алкогольной зависимости Презентация на тему Электронное декларирование

Презентация на тему Электронное декларирование  Третья модель Macintosh на базе OS 7

Третья модель Macintosh на базе OS 7 Дикие и домашние животные 2 класс

Дикие и домашние животные 2 класс О структуре современного урока математики

О структуре современного урока математики George. Style

George. Style Psychology and Globalization: Understanding a Complex Relationship

Psychology and Globalization: Understanding a Complex Relationship Студент ТГСХА

Студент ТГСХА Методы измерения и анализа миграции

Методы измерения и анализа миграции Приглашение к Сотрудничеству

Приглашение к Сотрудничеству