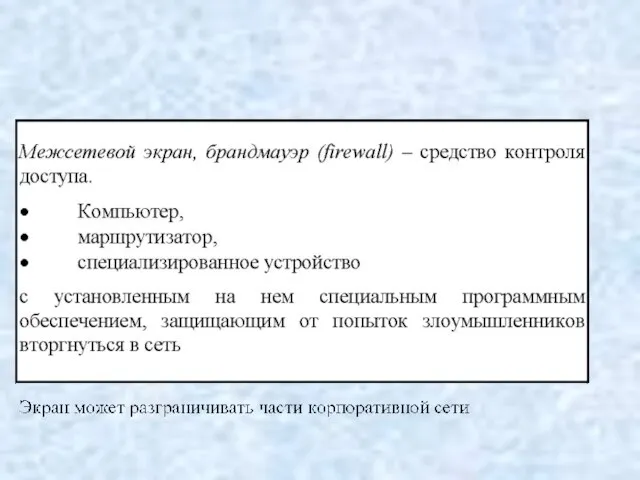

Слайд 3Экраны базируются на двух основных приемах защиты:

♦ 1. пакетной фильтрации,

♦ 2. серверах-посредниках

(proxy-server)

Слайд 4Технология трансляции сетевых адресов

IPR

IP4

IP3

IP1

IP2

IP5

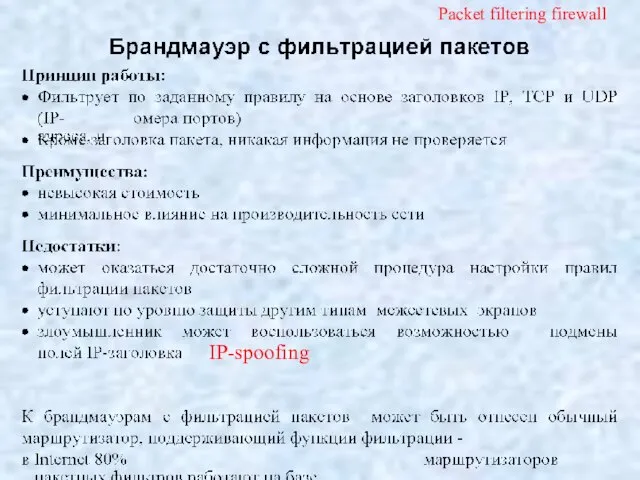

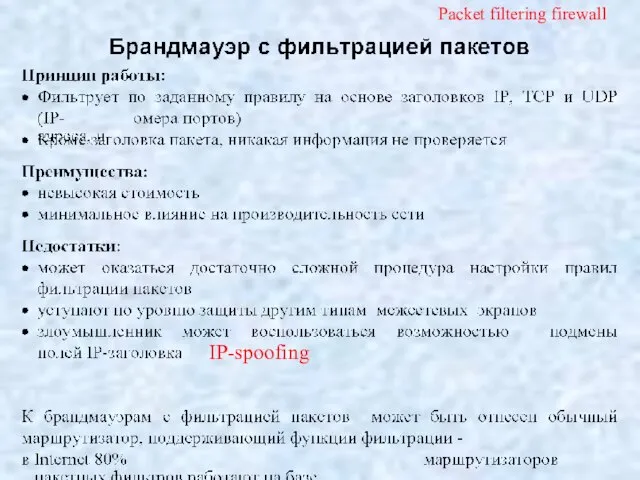

Слайд 6IP-spoofing

Packet filtering firewall

Слайд 10Взаимное расположение Firewall’а и VPN-шлюза

А) VPN-шлюз перед firewall’ом

Недостаток:

VPN-шлюз принимает на себя все

внешние атаки по незашифрованному трафику

Слайд 11Взаимное расположение Firewall’а и VPN-шлюза

B) VPN-шлюз позади firewall’а

Защищенность улучшается

Firewall отражает все внешние

атаки

Firewall должен пропускать зашифрованный трафик

Слайд 12Взаимное расположение Firewall’а и VPN-шлюза

С) VPN-шлюз совмещен с Firewall’ом

Наиболее привлекательное решение

Просто администрировать

- единая аутентификация

Высокие требования к производительности интегрированного устройства

Нельзя применить для standalone VPN-шлюзов

Слайд 13Взаимное расположение Firewall’а и VPN-шлюза

D) VPN-шлюз «сбоку» Firewall’а

Два канала с публичной сетью

Зашифрованный

трафик обрабатывается VPN-шлюзом, а затем - Firewall’ом

Высокая надежность защиты

Высокая надежность соединения с публичной сетью (резервирование каналов)

Слайд 14Взаимное расположение Firewall’а и VPN-шлюза

D) VPN-шлюз имеет параллельное соединение с защищаемой сетью

Недостаточная

степень защиты - зашифрованный трафик не проходит через firewall

Высокая надежность соединения с публичной сетью (резервирование каналов)

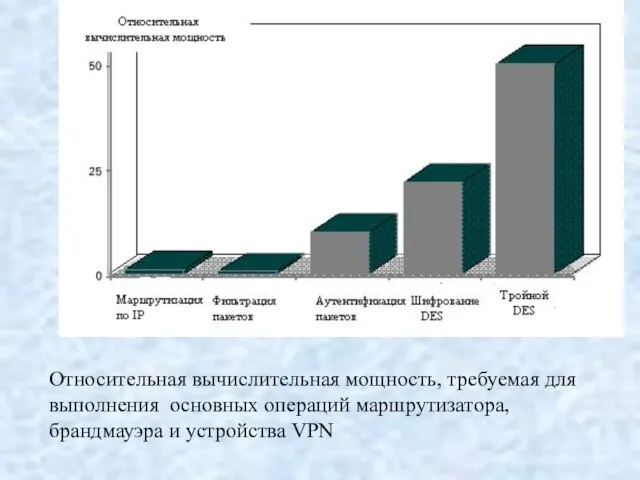

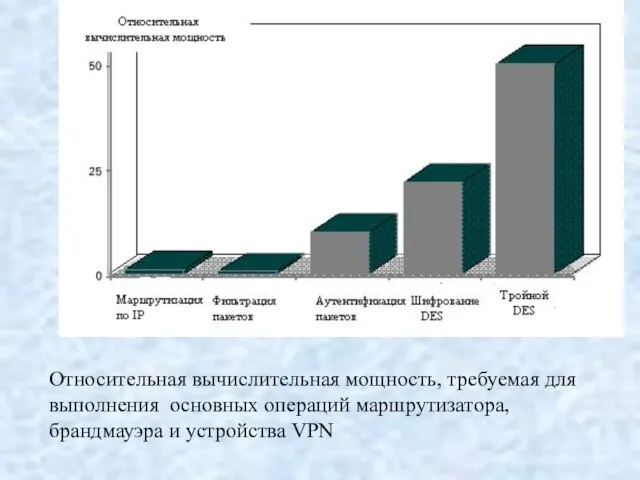

Слайд 15Относительная вычислительная мощность, требуемая для выполнения основных операций маршрутизатора, брандмауэра и устройства

VPN

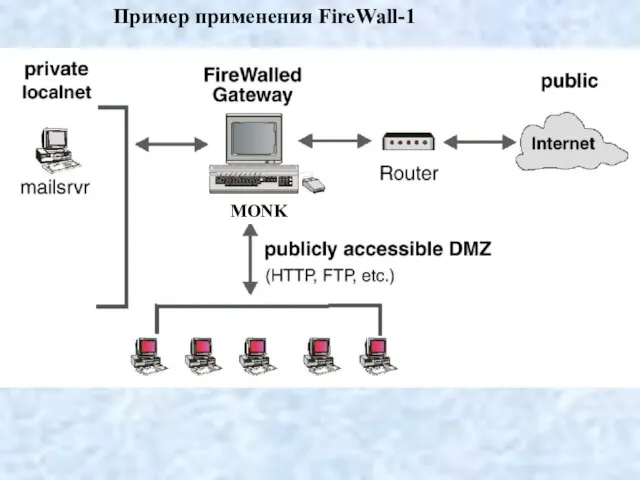

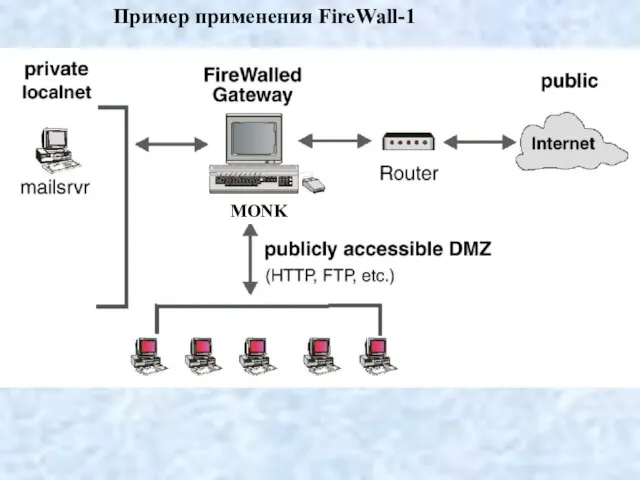

Слайд 16Пример применения FireWall-1

MONK

«Обзор законодательства Республики Казахстан в сфере социальной поддержки и обеспечения социальными услугами»

«Обзор законодательства Республики Казахстан в сфере социальной поддержки и обеспечения социальными услугами» Роспись петуха по мотивам Филимоновской росписи

Роспись петуха по мотивам Филимоновской росписи Гражданское право. Понятие и виды сроков в гражданском праве

Гражданское право. Понятие и виды сроков в гражданском праве Модернизм

Модернизм Какие фигуры изображены на рисунке ?

Какие фигуры изображены на рисунке ? Перенос слова переносятся по слогам

Перенос слова переносятся по слогам Принтеры

Принтеры Методическая разработка «Создание презентаций» Элективный курс для 10 класса.

Методическая разработка «Создание презентаций» Элективный курс для 10 класса. Вейк-лебедка - летний бизнес. Вейкпарк в пляжной зоне

Вейк-лебедка - летний бизнес. Вейкпарк в пляжной зоне Федеральное Собрание РФ

Федеральное Собрание РФ Инжиниринг нефтехимии и нефтегазопереработки

Инжиниринг нефтехимии и нефтегазопереработки Китайский клуб МИИТа

Китайский клуб МИИТа Мой город, с тебя начинается Родина (город Сатка)

Мой город, с тебя начинается Родина (город Сатка) Спартакиада пенсионеров муниципального образования Город Гатчина

Спартакиада пенсионеров муниципального образования Город Гатчина Эры. Основные события органического мира

Эры. Основные события органического мира Презентация на тему Операционные системы на мобильных устройствах

Презентация на тему Операционные системы на мобильных устройствах  Живопись

Живопись Михайленко Юлия Борисовна учитель начальных классов ГБОУ гимназии № 1518 г. Москвы

Михайленко Юлия Борисовна учитель начальных классов ГБОУ гимназии № 1518 г. Москвы Муниципальное общеобразовательное учреждение лингвистическая гимназия № 70

Муниципальное общеобразовательное учреждение лингвистическая гимназия № 70 МОСКВА- ГОРОД ГЕРОЙ . Битва за Москву(30 сентября 1941- 20 апреля 1942)

МОСКВА- ГОРОД ГЕРОЙ . Битва за Москву(30 сентября 1941- 20 апреля 1942) Векторы в пространстве и не только

Векторы в пространстве и не только Презентация на тему История развития отечественной вычислительной техники

Презентация на тему История развития отечественной вычислительной техники Трансформация изображения через трансформацию формы - серия открыток

Трансформация изображения через трансформацию формы - серия открыток ОРНАМЕНТЫ в национальном костюме

ОРНАМЕНТЫ в национальном костюме Цветник для солнечного места “Степной бриз ”

Цветник для солнечного места “Степной бриз ” Презентация на тему Тургенев. Стихи в прозе

Презентация на тему Тургенев. Стихи в прозе 287 Воскресшему служу я

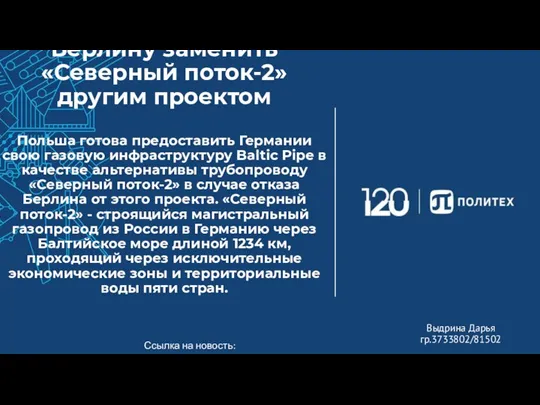

287 Воскресшему служу я Берлину заменить Северный поток-2 другим проектом

Берлину заменить Северный поток-2 другим проектом