Содержание

- 2. Требования законодательства С 1 января 2011 года начинается действие закона № 152-ФЗ «О персональных данных», который

- 3. Персональные данные – это: любая информация, относящаяся к определенному физическому лицу, в том числе его фамилия,

- 4. Основной нормативный документ ФЗ № 152-ФЗ «О персональных данных», принятый в июле 2006 г., обязывает операторов

- 5. До 1 января 2011 года Во всех ОУ должен быть выполнен комплекс работ, по итогам которого

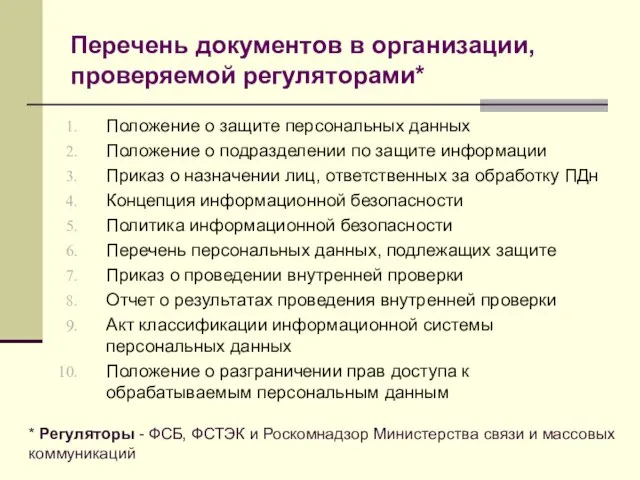

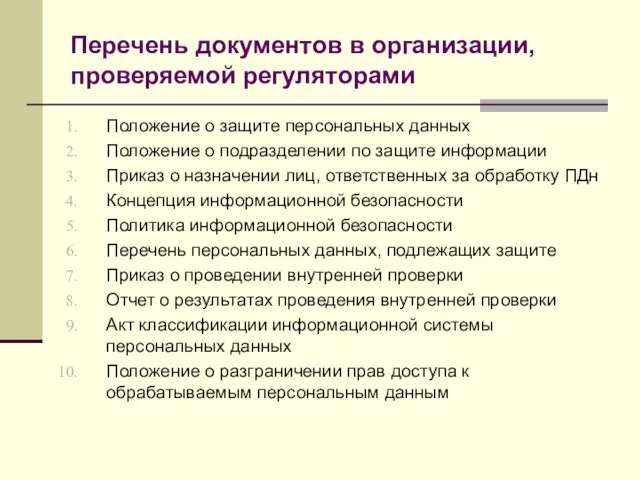

- 6. Перечень документов в организации, проверяемой регуляторами* Положение о защите персональных данных Положение о подразделении по защите

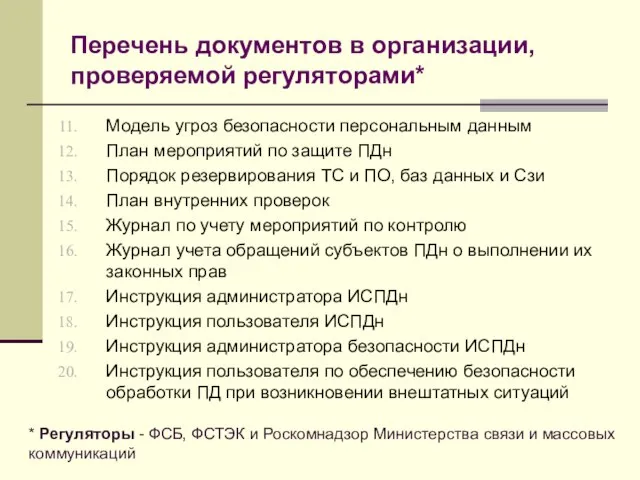

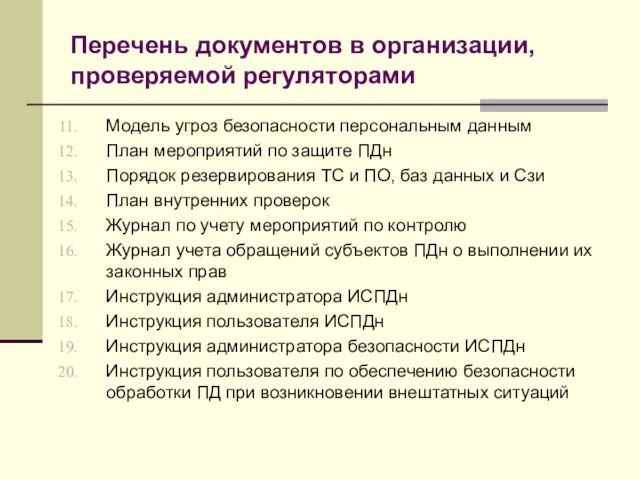

- 7. Перечень документов в организации, проверяемой регуляторами* Модель угроз безопасности персональным данным План мероприятий по защите ПДн

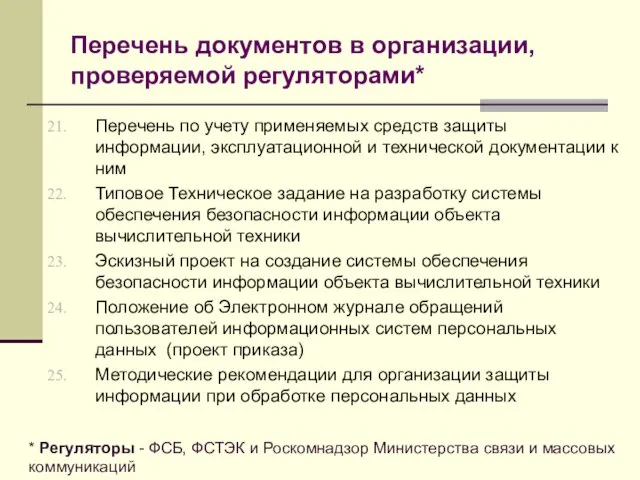

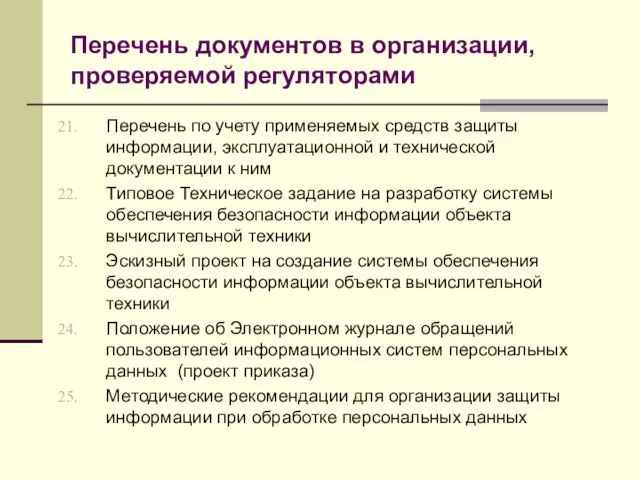

- 8. Перечень документов в организации, проверяемой регуляторами* Перечень по учету применяемых средств защиты информации, эксплуатационной и технической

- 9. Подготовка к выполнению ФЗ № 152-ФЗ Выделяют 9 основных этапов организации систем защиты персональных данных

- 10. Этапы организации системы защиты ПД Инвентаризация ресурсов Ограничение доступа работников к персональным данным Документальное регламентирование работы

- 11. Шаг 1. Инвентаризация ресурсов Проанализировать все эксплуатируемые информационные системы и традиционные хранилища данных, выявить все, где

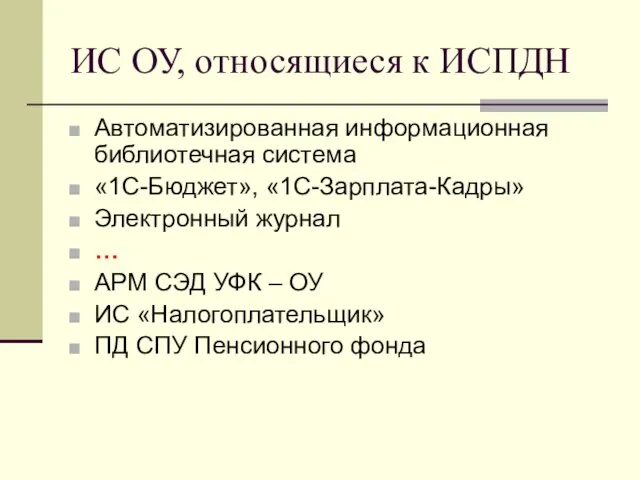

- 12. ИС ОУ, относящиеся к ИСПДН Автоматизированная информационная библиотечная система «1С-Бюджет», «1С-Зарплата-Кадры» Электронный журнал … АРМ СЭД

- 13. Участки обработки ПД Библиотека Бухгалтерия Учительская Медпункт …

- 14. Шаг 2. Ограничение доступа работников к персональным данным Принятие в организации Положения об обеспечении безопасности персональных

- 15. ШАГ 3: Документальное регламентирование работы с персональными данными Статья 86 (Трудовой кодекс РФ). Общие требования при

- 16. ШАГ 3: Документальное регламентирование работы с персональными данными Субъект ПД самостоятельно решает вопрос передачи кому-либо своих

- 17. ШАГ 4: Формирование модели угроз персональным данным 15.02.2008 г. Заместителем директора ФСТЭК России утверждены: Базовая модель

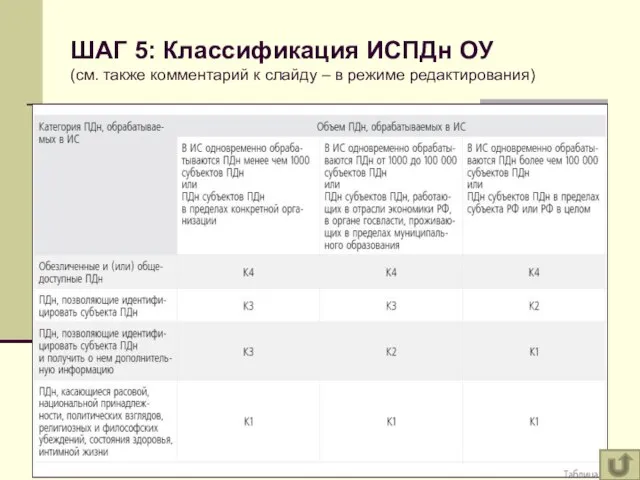

- 18. ШАГ 5: Классификация ИСПДн ОУ (см. также комментарий к слайду – в режиме редактирования)

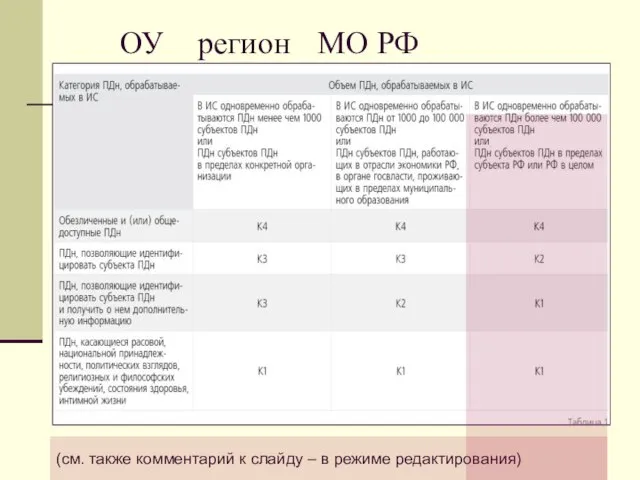

- 19. ОУ регион МО РФ (см. также комментарий к слайду – в режиме редактирования)

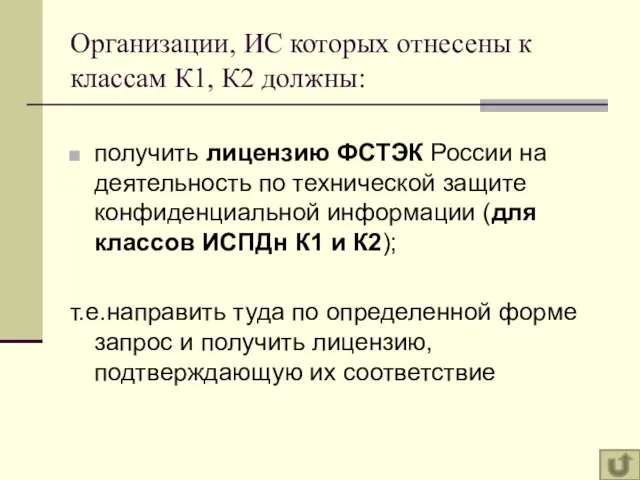

- 20. Организации, ИС которых отнесены к классам К1, К2 должны: получить лицензию ФСТЭК России на деятельность по

- 21. ШАГ 6: Составление и отправка в уполномоченный орган уведомления

- 22. ШАГ 7: Приведение системы защиты персональных данных в соответствии с требованиями регуляторов* ФЗ «О персональных данных»:

- 23. ШАГ 8. Создание подсистемы информационной безопасности ИСПДн и ее аттестация (сертификация) Включает в себя: Основные мероприятия

- 24. Перечень объектов информатизации, подлежащих аттестации в Системе сертификации средств защиты информации по требованиям безопасности информации 1.

- 25. ШАГ 9: Организация эксплуатации ИСПДн и контроля за безопасностью Положение об обеспечении безопасности персональных данных при

- 26. Перечень документов в организации, проверяемой регуляторами Положение о защите персональных данных Положение о подразделении по защите

- 27. Перечень документов в организации, проверяемой регуляторами Модель угроз безопасности персональным данным План мероприятий по защите ПДн

- 28. Перечень документов в организации, проверяемой регуляторами Перечень по учету применяемых средств защиты информации, эксплуатационной и технической

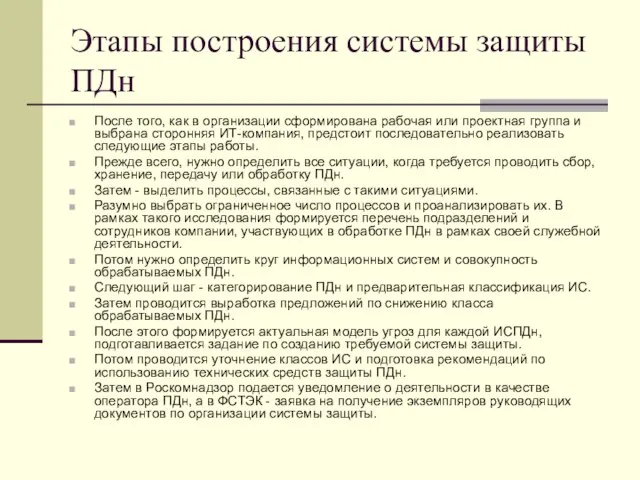

- 29. Этапы построения системы защиты ПДн После того, как в организации сформирована рабочая или проектная группа и

- 30. Этапы построения системы защиты ПДн Эти работы предстоит выполнить на первом, начальном этапе. Именно в это

- 31. 781-е Постановление Правительства определяет 11 основных типов мероприятий: Назначение ответственного лица/подразделения Определение угроз безопасности ПДн и

- 33. Скачать презентацию

Проектирование полуботинок с настрочными берцами

Проектирование полуботинок с настрочными берцами Бюджет для граждан на 2022 год

Бюджет для граждан на 2022 год Ластоногие и Китообразные, Парнокопытные и Непарнокопытные, Хоботные

Ластоногие и Китообразные, Парнокопытные и Непарнокопытные, Хоботные РЕЗУЛЬТАТЫ РАБОТЫПОДСИСТЕМЫ «ВЕДЕНИЯ»

РЕЗУЛЬТАТЫ РАБОТЫПОДСИСТЕМЫ «ВЕДЕНИЯ» Переход к предоставлению услуги «Социальная поддержка ветеранов труда, лиц, проработавших в тылу в период Великой Отечественной в

Переход к предоставлению услуги «Социальная поддержка ветеранов труда, лиц, проработавших в тылу в период Великой Отечественной в Ивановское сельское поселение. Исполнение бюджета

Ивановское сельское поселение. Исполнение бюджета О компании Jura Elektroapparate AG

О компании Jura Elektroapparate AG The flag of the uk

The flag of the uk Желаем Вам приятного просмотра! Для смены слайдов нажимайте клавишу ПРОБЕЛ.

Желаем Вам приятного просмотра! Для смены слайдов нажимайте клавишу ПРОБЕЛ. На пути к Библиотеке 2.0: освоение перспективных интернет-технологий

На пути к Библиотеке 2.0: освоение перспективных интернет-технологий Расчёт на прочность при изгибе

Расчёт на прочность при изгибе Видеонаблюдение при проведении выборов депутатов Государственной Думы

Видеонаблюдение при проведении выборов депутатов Государственной Думы В царстве грибов

В царстве грибов Бизнес планирование предприятий

Бизнес планирование предприятий План мероприятий на каникулы

План мероприятий на каникулы Н. В. Гоголь в разделе «Что такое слово и словесность» пишет: "Говорится все, записывается немногое, и только то, что нужно. Отсюда зн

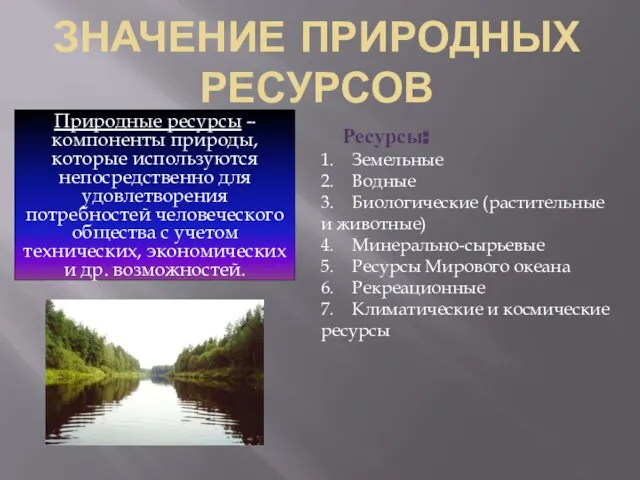

Н. В. Гоголь в разделе «Что такое слово и словесность» пишет: "Говорится все, записывается немногое, и только то, что нужно. Отсюда зн Значение природных ресурсов

Значение природных ресурсов Презентация 6-7 СРО Шевченко Д.В

Презентация 6-7 СРО Шевченко Д.В Как выполняли арифметические действия в Древнем Риме?

Как выполняли арифметические действия в Древнем Риме? Мастер-класс

Мастер-класс Презентация на тему: Проблемы подросткового возраста и его особенности

Презентация на тему: Проблемы подросткового возраста и его особенности Телекоммуникации

Телекоммуникации Сварные соединения и швы

Сварные соединения и швы Цапина Елена Михайловна Классный руководитель6 «а» класса Школа №9 г.Можга

Цапина Елена Михайловна Классный руководитель6 «а» класса Школа №9 г.Можга Презентация на тему Обучение грамоте и развитие речи

Презентация на тему Обучение грамоте и развитие речи Les meilleures montres dans le monde

Les meilleures montres dans le monde Презентация на тему Открытия Ломоносова в области физики

Презентация на тему Открытия Ломоносова в области физики  Маньяки… кто есть кто

Маньяки… кто есть кто