Содержание

- 2. Криптографиянинг асосий тушунчалари Криптология - “махфий кодлар”ни яратиш ва бузиш фани ва санати; Криптография шуғулланади; Криптотаҳлил

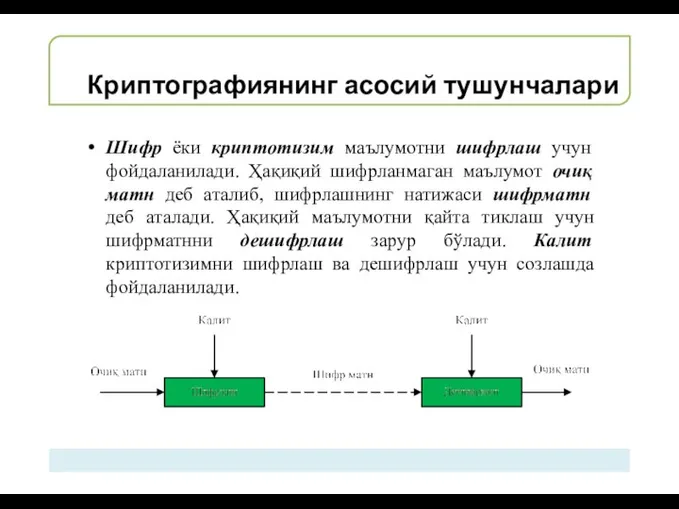

- 3. Криптографиянинг асосий тушунчалари Шифр ёки криптотизим маълумотни шифрлаш учун фойдаланилади. Ҳақиқий шифрланмаган маълумот очиқ матн деб

- 4. Криптографиянинг асосий тушунчалари Шифрлаш ва дешифрлаш масалаларига тегишли бўлган, маълум бир алфавитда тузилган маълумотлар матнларни ташкил

- 5. Криптографиянинг асосий тушунчалари Симметрик шифрларда маълумотни шифрлаш ва дешифрлаш учун бир хил калитдан фойдаланилади. Бундан ташқари

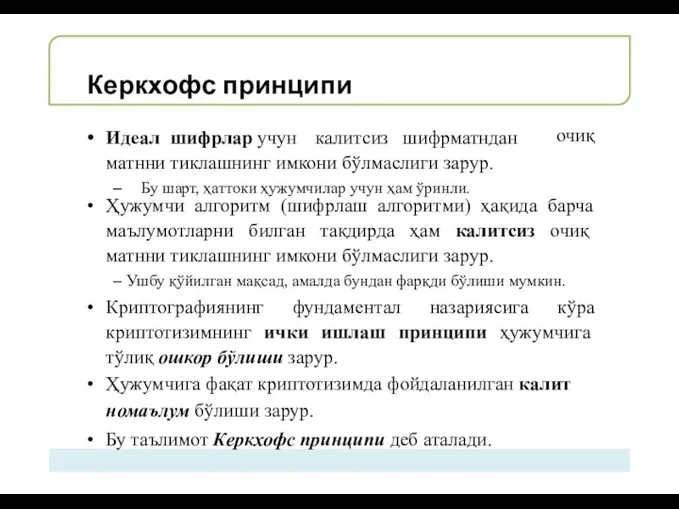

- 6. Керкхофс принципи Идеал шифрлар учун калитсиз шифрматндан матнни тиклашнинг имкони бўлмаслиги зарур. – Бу шарт, ҳаттоки

- 7. Кодлаш ва шифрлаш орасидаги фарқ тушунилади. – Аслида эса улар икки турлича тушунчалардир. Кодлаш – маълумотни

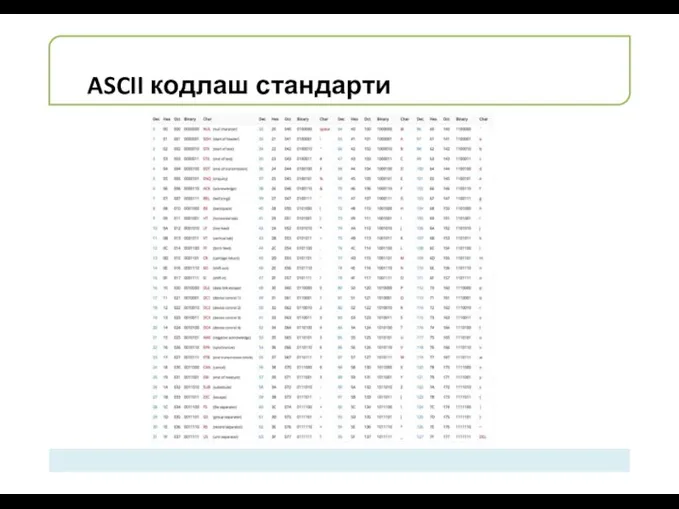

- 8. ASCII кодлаш стандарти

- 9. Шифрлаш Шифрлаш – жараёнида ҳам маълумот бошқа форматга ўзгартирилади, бироқ уни фақат махсус шахслар (дешифрлаш калитига

- 10. Криптография ва стеганография Стенанография – бу махфий хабарни сохта хабар ичига беркитиш орқали алоқани яшириш ҳисобланади.

- 11. Криптография ва стеганография

- 12. Криптографиянинг асосий бўлимлари Симметрик калитли криптография. Маълумотни шифрлашда ва дешифрлашда ягона калитдан (симметрик калитдан) фойдаланилади. Шунинг

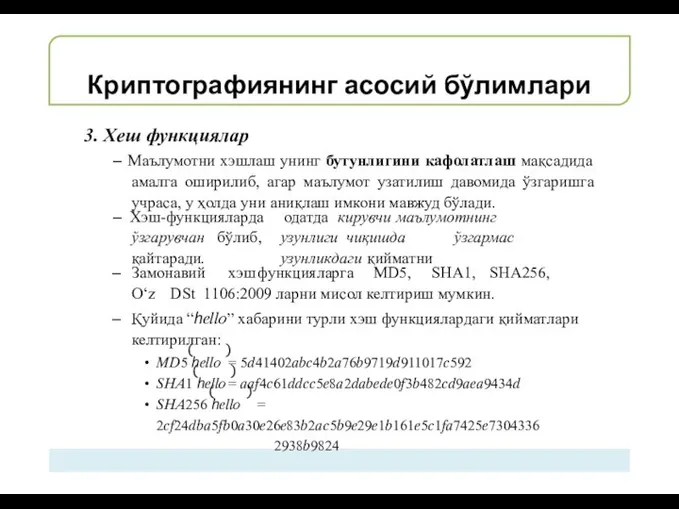

- 13. Криптографиянинг асосий бўлимлари 3. Хеш функциялар – Маълумотни хэшлаш унинг бутунлигини кафолатлаш мақсадида амалга оширилиб, агар

- 14. Криптографиянинг асосий бўлимлари 3. Хеш функциялар Хеш функция қуйидаги хусусиятларга эга: Бир хил кириш ҳар доим

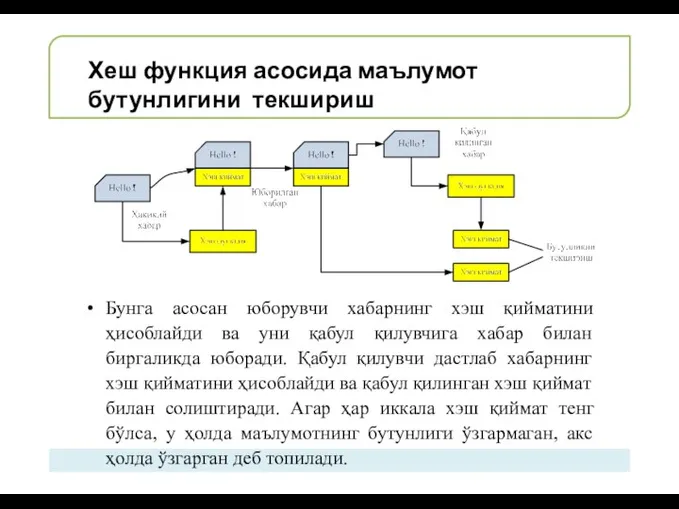

- 15. Хеш функция асосида маълумот бутунлигини текшириш Бунга асосан юборувчи хабарнинг хэш қийматини ҳисоблайди ва уни қабул

- 16. Криптографик акслантиришлар (дешифрлашда) қуйидаги икки Одатда криптографияда маълумотларни шифрлашда турдаги акслантиришшлардан фойдаланилади. – Улардан бири ўрнига

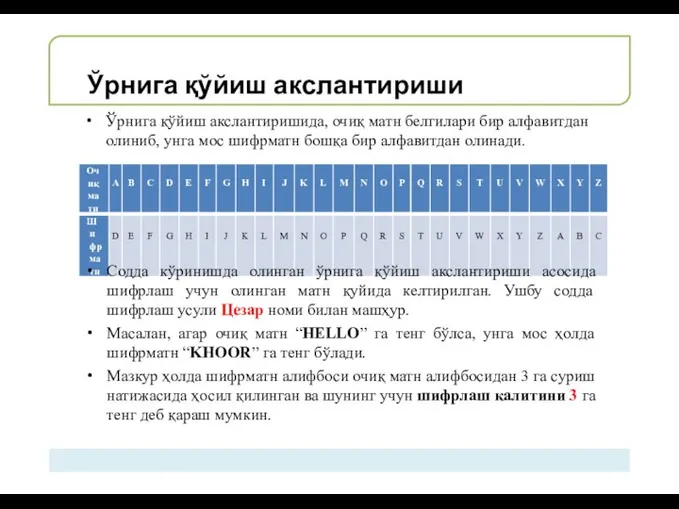

- 17. Ўрнига қўйиш акслантириши Ўрнига қўйиш акслантиришида, очиқ матн белгилари бир алфавитдан олиниб, унга мос шифрматн бошқа

- 18. Ўрнига қўйиш акслантириши Ўрнига қўйиш акслантиришида очиқ матндаги белгилар шифрматнда бўлмаслиги мумкин. Бироқ, очиқ матндаги белгиларнинг

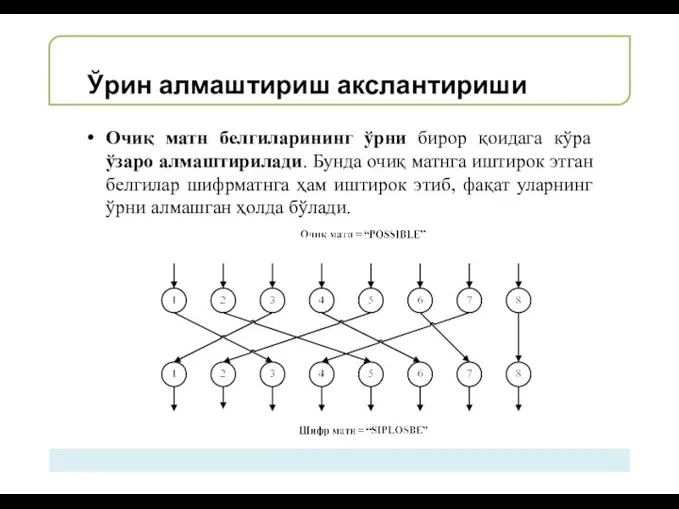

- 19. Ўрин алмаштириш акслантириши Очиқ матн белгиларининг ўрни бирор қоидага кўра ўзаро алмаштирилади. Бунда очиқ матнга иштирок

- 20. Криптографиянинг тарихи Маълумотларни шифрлашнинг дастлабки кўринишларидан минг йиллар аввал фойданиб келинган. Яқин ўн йилликларга қадар фойдаланилган

- 21. Криптографиянинг тарихи Қадимий давр (қадимий давр классик шифрлари). Ушбу давр классик шифрлари асосан бир алфавитли ўрнига

- 22. Криптографиянинг тарихи 1 ва 2 – жахон уриши даври (1 ва 2- жахон уриши даври классик

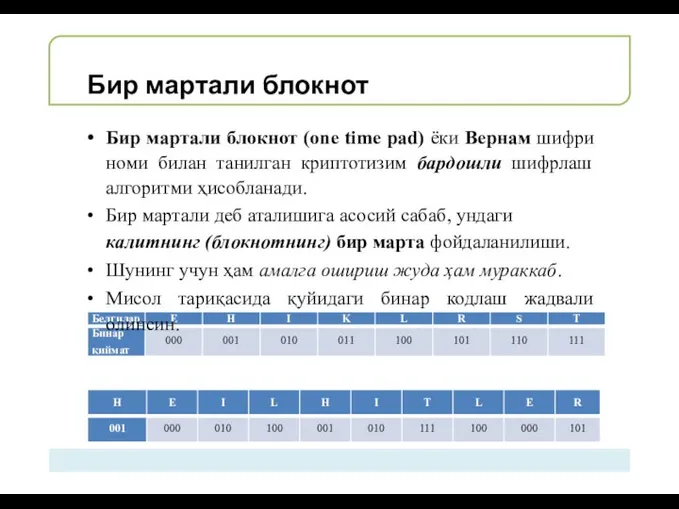

- 23. Бир мартали блокнот Бир мартали блокнот (one time pad) ёки Вернам шифри номи билан танилган криптотизим

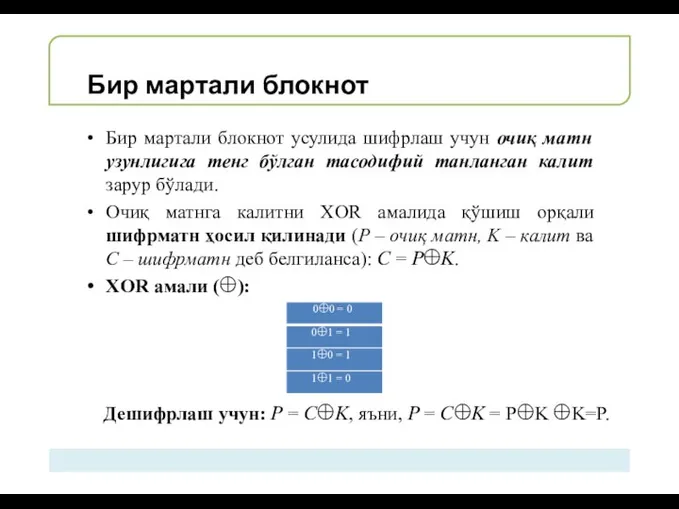

- 24. Бир мартали блокнот Бир мартали блокнот усулида шифрлаш учун очиқ матн узунлигига тенг бўлган тасодифий танланган

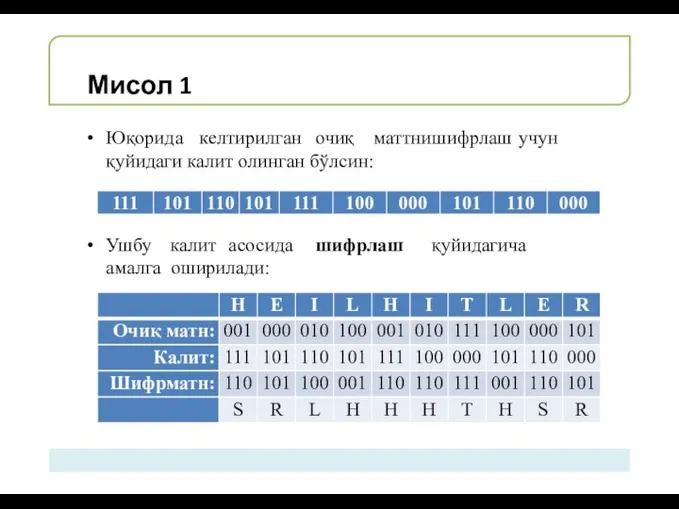

- 25. Мисол 1 Юқорида келтирилган очиқ маттни шифрлаш учун қуйидаги калит олинган бўлсин: Ушбу калит асосида шифрлаш

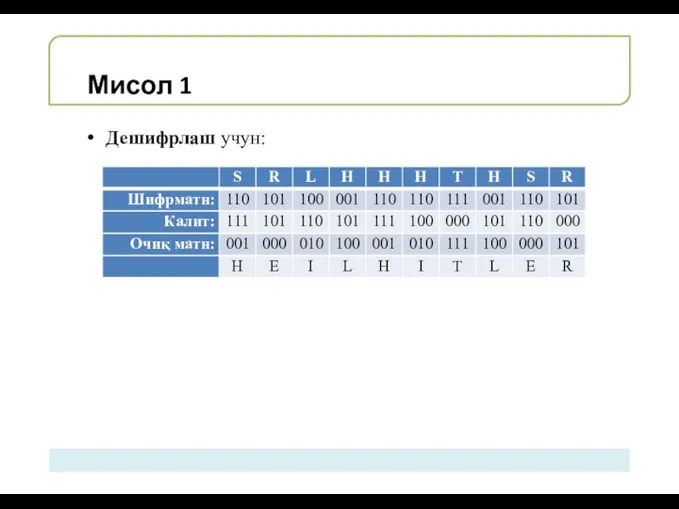

- 26. Мисол 1 Дешифрлаш учун:

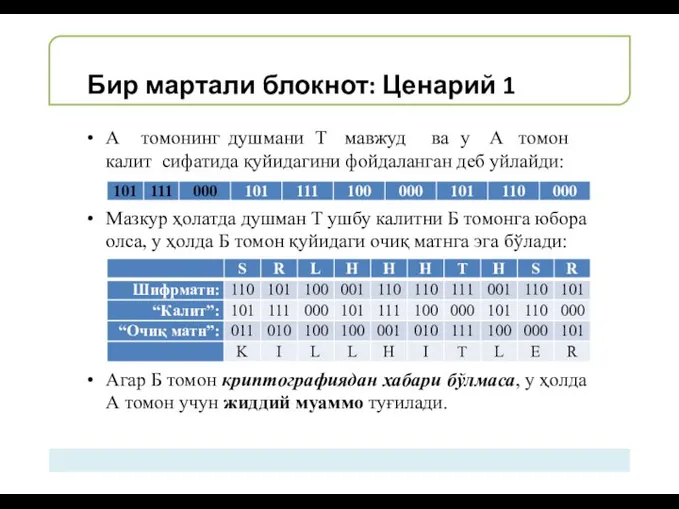

- 27. Бир мартали блокнот: Ценарий 1 А томонинг душмани Т мавжуд ва у А томон калит сифатида

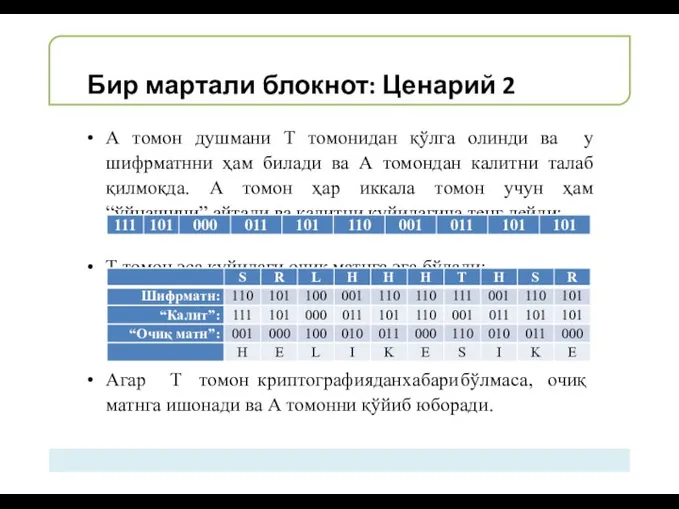

- 28. Бир мартали блокнот: Ценарий 2 А томон душмани Т томонидан қўлга олинди ва у шифрматнни ҳам

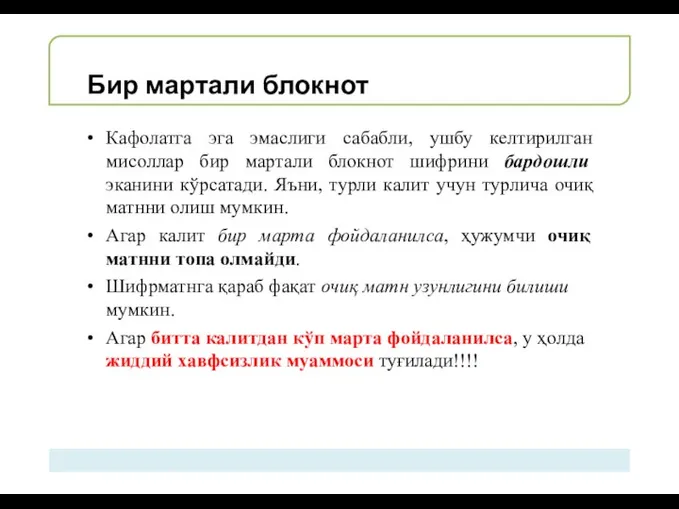

- 29. Бир мартали блокнот Кафолатга эга эмаслиги сабабли, ушбу келтирилган мисоллар бир мартали блокнот шифрини бардошли эканини

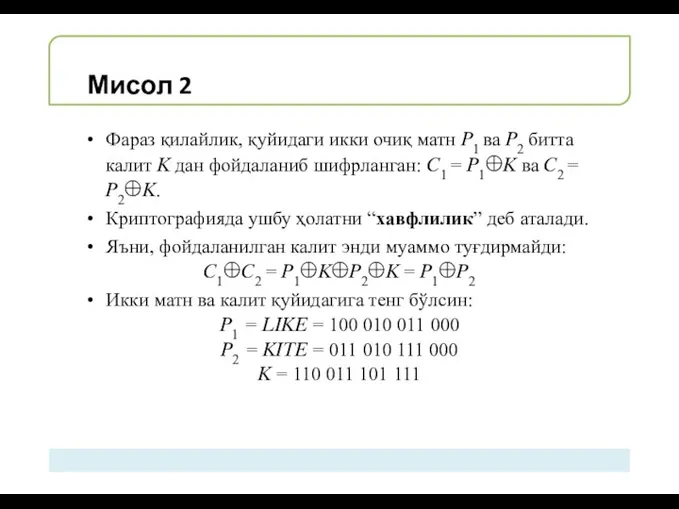

- 30. Мисол 2 Фараз қилайлик, қуйидаги икки очиқ матн ?1 ва ?2 битта калит ? дан фойдаланиб

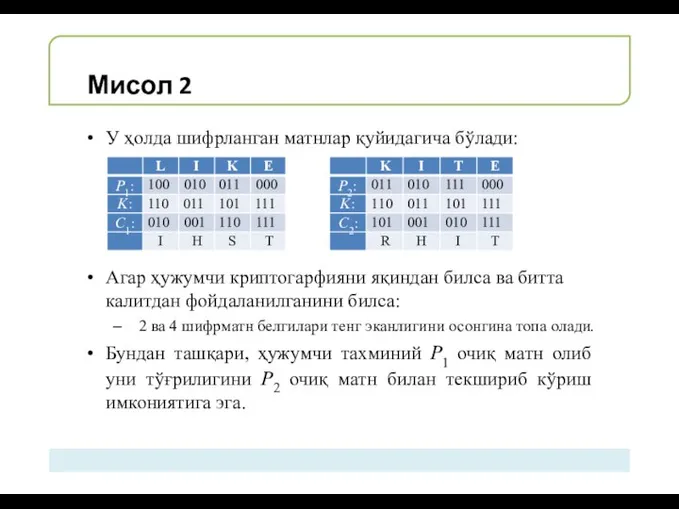

- 31. Мисол 2 У ҳолда шифрланган матнлар қуйидагича бўлади: Агар ҳужумчи криптогарфияни яқиндан билса ва битта калитдан

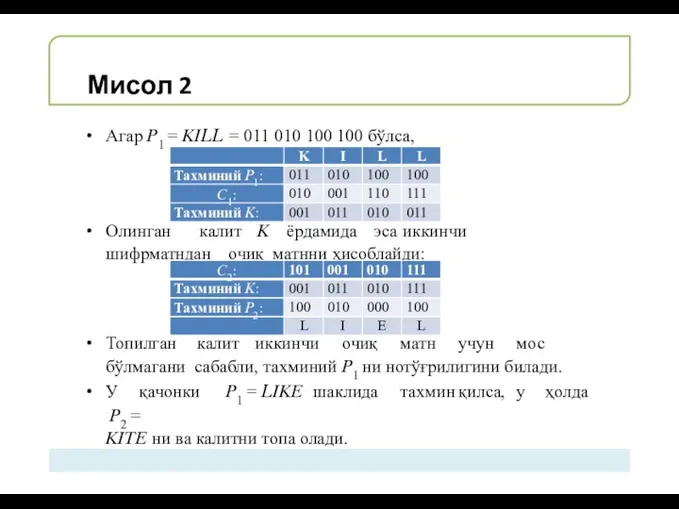

- 32. Мисол 2 Агар ?1 = ???? = 011 010 100 100 бўлса, Олинган калит ? ёрдамида

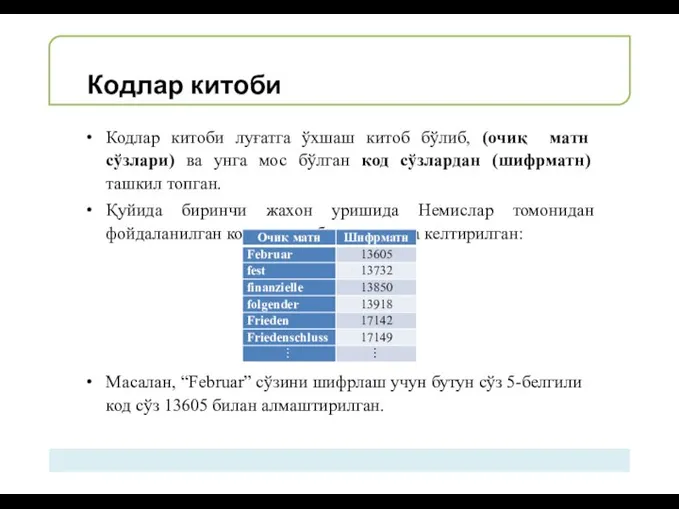

- 33. Кодлар китоби Кодлар китоби луғатга ўхшаш китоб бўлиб, (очиқ матн сўзлари) ва унга мос бўлган код

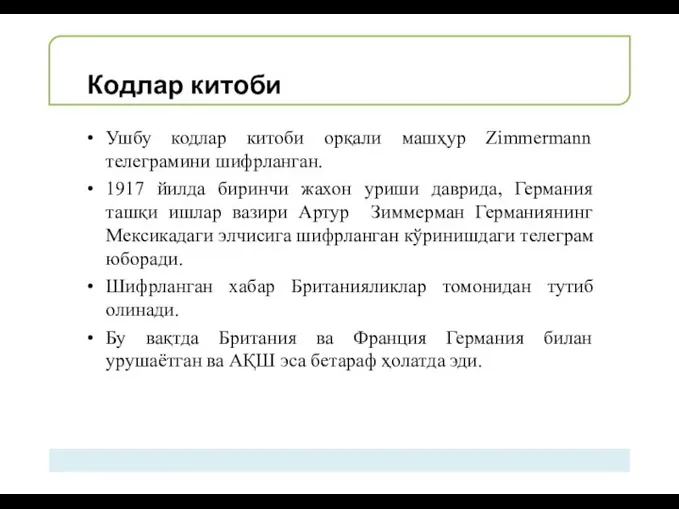

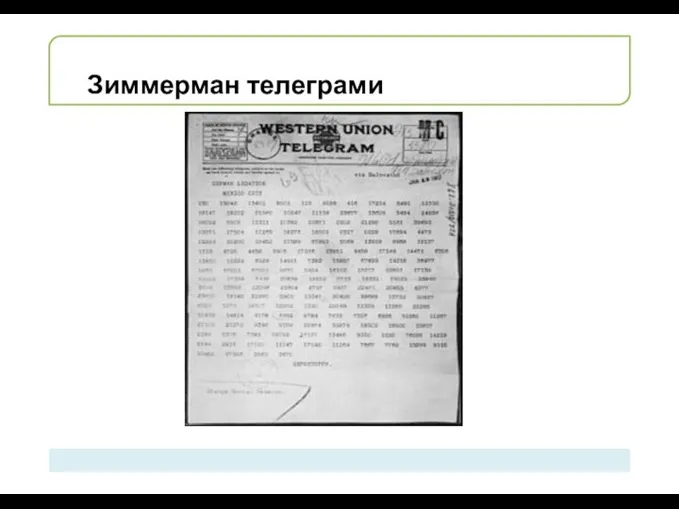

- 34. Кодлар китоби Ушбу кодлар китоби орқали машҳур Zimmermann телеграмини шифрланган. 1917 йилда биринчи жахон уриши даврида,

- 35. Зиммерман телеграми

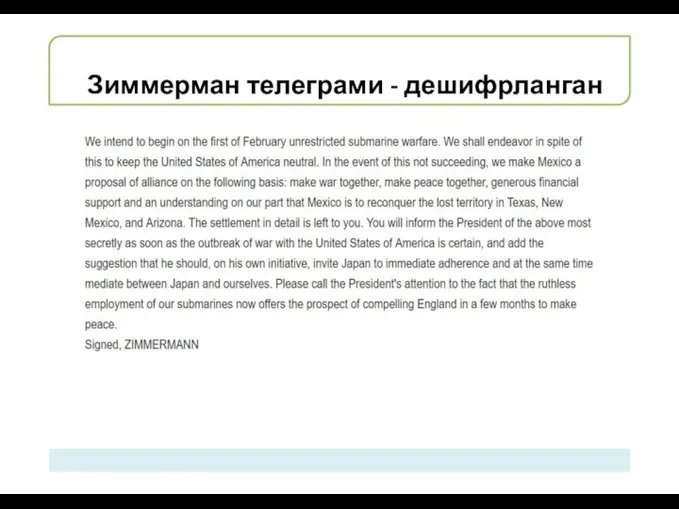

- 36. Зиммерман телеграми - дешифрланган

- 37. Кодлар китоби Кодлар китоби асосида шифрлаш ўрнига қўйиш акслантиришига асосланган. Кодлар китоби ҳозирда амалда қўлланилувчи симметрик

- 39. Скачать презентацию

Социальные конструкции стали и сплавы

Социальные конструкции стали и сплавы Преображение Господне

Преображение Господне Основные сведения о бетонах

Основные сведения о бетонах Очевидные и неочевидные слагаемые стоимости владения интернет-проектами

Очевидные и неочевидные слагаемые стоимости владения интернет-проектами Литературная композиция «Друзья-лицеисты»

Литературная композиция «Друзья-лицеисты» «Проблемы законодательного обеспечения создания благоприятных социально-экономических условий жизни населения муниципальных

«Проблемы законодательного обеспечения создания благоприятных социально-экономических условий жизни населения муниципальных  Родословная матрешки

Родословная матрешки Рабочее время и время отдыха

Рабочее время и время отдыха Презентация на тему Подготовка к ЕГЭ Комплексный анализ текста

Презентация на тему Подготовка к ЕГЭ Комплексный анализ текста  Шоқан Уәлиханов

Шоқан Уәлиханов Инвестиционный портфель: понятие, классификация, принципы формирования

Инвестиционный портфель: понятие, классификация, принципы формирования Waterloo bridge

Waterloo bridge Страна Индия

Страна Индия Презентация на тему Каменный уголь

Презентация на тему Каменный уголь  ОБЗОР СТРОИТЕЛЬНОГО РЫНКА АЗЕРБАЙДЖАНА

ОБЗОР СТРОИТЕЛЬНОГО РЫНКА АЗЕРБАЙДЖАНА Урок качества. Роскачество в инфопространстве

Урок качества. Роскачество в инфопространстве Алексей Мозговой

Алексей Мозговой ПРЕЗЕНТАЦИЯ

ПРЕЗЕНТАЦИЯ Цивилизация и общество

Цивилизация и общество Западноевропейская средневековая художественная культура

Западноевропейская средневековая художественная культура Презентация на тему: «Оттепель в литературе»Феоктистов Анатолий 9 «В»

Презентация на тему: «Оттепель в литературе»Феоктистов Анатолий 9 «В» Понятие коммуникационного менеджмента

Понятие коммуникационного менеджмента Бизнес-план Протяни руку

Бизнес-план Протяни руку Наша Галактика

Наша Галактика Законодательные меры за противоправные действия в сфере информационных

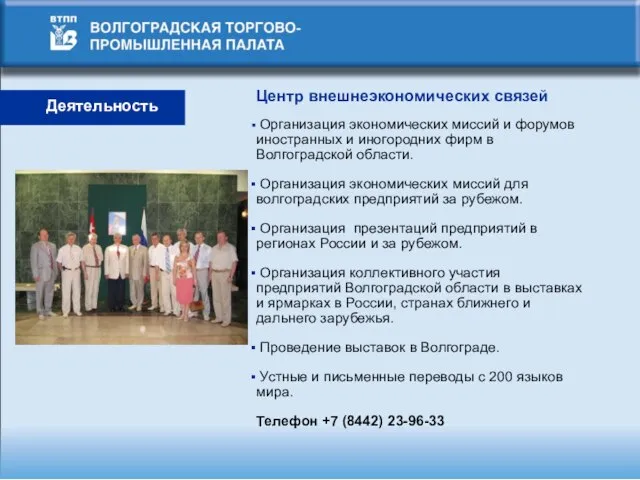

Законодательные меры за противоправные действия в сфере информационных Деятельность

Деятельность А.Н.Мац НИИ вакцин и сывороток им. И.И.Мечникова РАМН

А.Н.Мац НИИ вакцин и сывороток им. И.И.Мечникова РАМН Лексикографический разбор слова Каникулы

Лексикографический разбор слова Каникулы