Содержание

- 2. Государственная тайна Коммерческая тайна 80-е — 90-е гг. 1. Понятия государственной и коммерческой тайны Понятия государственной

- 3. Государственная тайна — это защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной, оперативно-розыскной

- 4. Принцип секретности данных Степень секретности сведений, составляющих государственную тайну, соответствует степени тяжести ущерба, который может быть

- 5. Классификация секретной информации Степени секретности сведений, составляющих государственную тайну, и соответствующие этим степеням грифы секретности: «особой

- 6. Коммерческая тайна — это режим конфиденциальности информации, позволяющий ее обладателю при существующих или возможных обстоятельствах увеличить

- 7. Также под коммерческой тайной могут подразумевать саму информацию, то есть, научно-техническую, технологическую, производственную, финансово-экономическую или иную,

- 8. Характеристики коммерческой тайны: 1)наличие действительной или потенциальной коммерческой ценности информации в силу неизвестности ее третьим лицам

- 9. Обладатель информации имеет право отнести ее к коммерческой тайне, если эта информация обладает вышеперечисленными характеристиками и

- 10. Определения и суть основных понятий, относящихся к вопросу о государственной и коммерческой тайне, подробно раскрыты в

- 11. С целью защиты информации и сведений, составляющих государственную тайну, используются самые различные носители информации, среди которых:

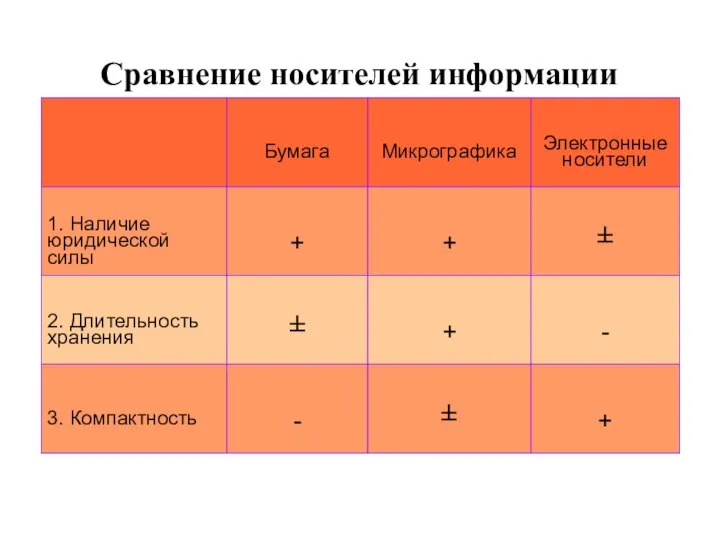

- 12. Сравнение носителей информации

- 13. Таким образом, можно считать целесообразным решение, объединяющее несколько разнородных носителей, которые не конкурируют, а дополняют друг

- 14. 2. Причины искажения и потери компьютерной информации При защите информации необходимо применять системный подход, т.е. нельзя

- 15. Основной принцип системного подхода — это принцип «разумной достаточности»

- 16. Принцип «разумной достаточности» заключается в том, что 100%-ной защиты не существует ни при каких обстоятельствах, поэтому

- 17. Накапливаемая и обрабатываемая на ЭВМ информация является достаточно уязвимой, подверженной: Разрушению Стиранию Искажению Хищению Данные действия

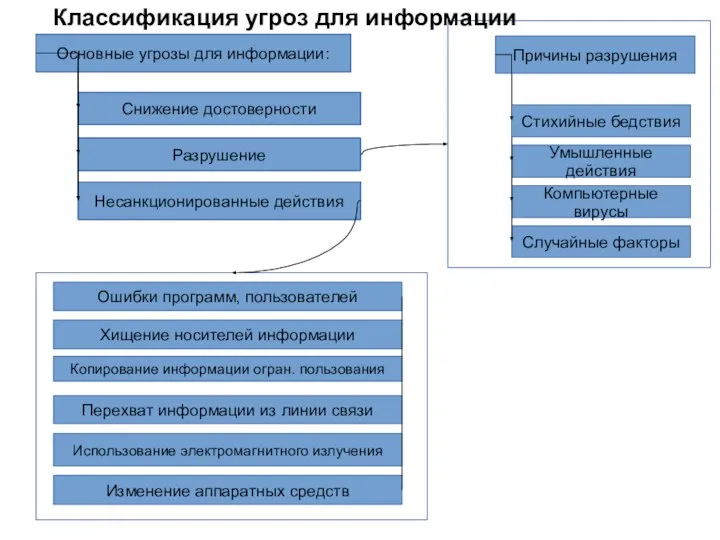

- 18. Разрушение Несанкционированные действия Снижение достоверности Основные угрозы для информации: Перехват информации из линии связи Использование электромагнитного

- 19. 3. Методы защиты информации Защита информации — это способ обеспечения безопасности в вычислительной системе, то есть

- 20. Методы защиты информации, основываются на классификации угроз для информации. 1. Основной способ защиты информации, предотвращающий снижение

- 21. Основные средства резервного копирования: программные средства, входящие в состав большинства комплектов утилит, для создания резервных копий

- 22. Резервное копирование рекомендуется делать регулярно, причем частота проведения данного процесса зависит от: частоты изменения данных ценности

- 23. В случае потери, информация может быть восстановлена: с использованием резервных данных без использования резервных данных Во

- 24. 3. Проблема несанкционированного доступа к информации обострилась и приобрела особую значимость в связи с развитием компьютерных

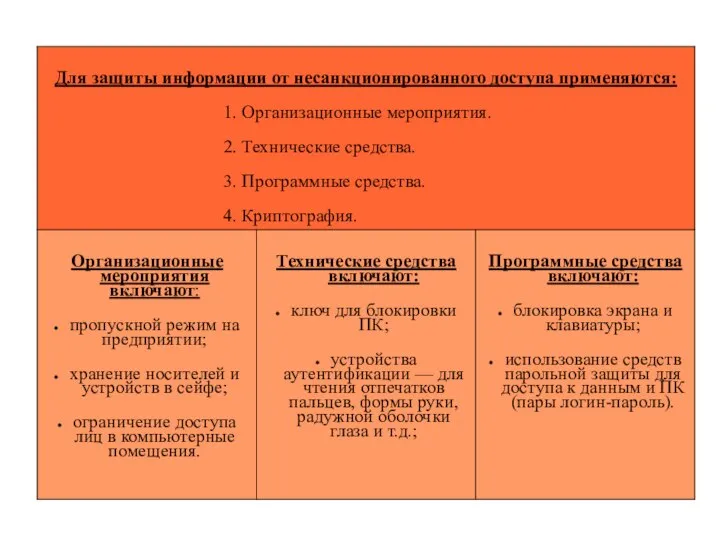

- 25. Основные пути несанкционированного доступа: хищение носителей информации; копирование информации с преодолением мер защиты; маскировка под зарегистрированного

- 26. Несанкционированный доступ осуществляется за счет: использования чужого имени изменения физических адресов устройств применения информации, оставшейся после

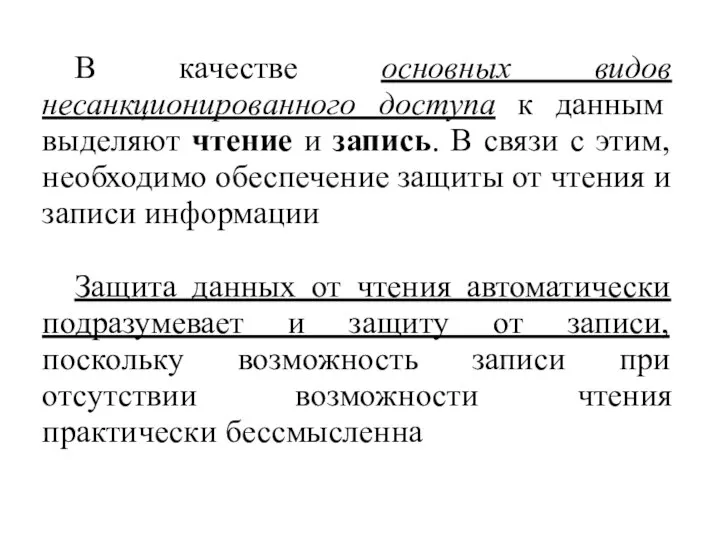

- 28. В качестве основных видов несанкционированного доступа к данным выделяют чтение и запись. В связи с этим,

- 30. Скачать презентацию

Киностудия

Киностудия Технология приготовления блюд из круп, бобовых и макаронных изделий

Технология приготовления блюд из круп, бобовых и макаронных изделий От плоскостного изображения к макету

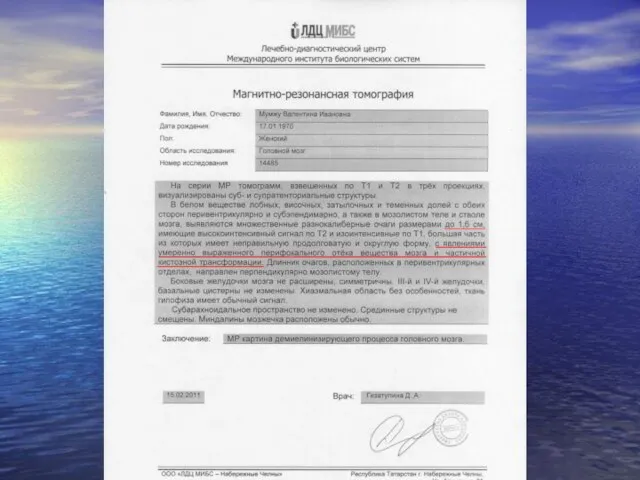

От плоскостного изображения к макету Очаги демиелинизации до начала клеточной терапии.

Очаги демиелинизации до начала клеточной терапии. Настольная игра Гамлет

Настольная игра Гамлет Уважаемые партнеры! Представляем вам новую коллекцию Ouverture От фабрики P+S винил компактный на флизелине 0.53*10м.

Уважаемые партнеры! Представляем вам новую коллекцию Ouverture От фабрики P+S винил компактный на флизелине 0.53*10м. Ватикан

Ватикан Роль и место системы образования в формировании информационного общества

Роль и место системы образования в формировании информационного общества Небесные тела: планеты, звезды

Небесные тела: планеты, звезды НТР и МИРОВОЕ ХОЗЯЙСТВО

НТР и МИРОВОЕ ХОЗЯЙСТВО Изучение религий и воспитание в школе: организационный и педагогический аспекты

Изучение религий и воспитание в школе: организационный и педагогический аспекты Тромбоцитопении.

Тромбоцитопении. Я и окружающий меня мир

Я и окружающий меня мир Агентская схема

Агентская схема Стандартизация. История развития

Стандартизация. История развития Проверочная работа по Изобразительному искусству

Проверочная работа по Изобразительному искусству The Polysemy of approaches in the research of culture

The Polysemy of approaches in the research of culture  Задача на подбор сечения

Задача на подбор сечения Vegetables (1-2ой год обучения)

Vegetables (1-2ой год обучения) ПРАВИТЕЛЬСТВО САНКТ-ПЕТЕРБУРГАЖИЛИЩНЫЙ КОМИТЕТСанкт-Петербургское государственное учреждение «ГОРЖИЛОБМЕН»

ПРАВИТЕЛЬСТВО САНКТ-ПЕТЕРБУРГАЖИЛИЩНЫЙ КОМИТЕТСанкт-Петербургское государственное учреждение «ГОРЖИЛОБМЕН» Загадочная Япония

Загадочная Япония Финансы коммерческих организаций, принципы их функционирования

Финансы коммерческих организаций, принципы их функционирования Системы, сети и устройства телекоммуникаций

Системы, сети и устройства телекоммуникаций Презентация_3_пж_хоть_бы_было_норм

Презентация_3_пж_хоть_бы_было_норм 551 О, нет, никто во всей

551 О, нет, никто во всей Число "Пи" в современной математике

Число "Пи" в современной математике Презентация на тему: «Почему я хочу стать президентом?»

Презентация на тему: «Почему я хочу стать президентом?» Е. Солоновича М. Лозинского Д. Минаева Г.Ф. Кэри и других художников слова. - презентация

Е. Солоновича М. Лозинского Д. Минаева Г.Ф. Кэри и других художников слова. - презентация