Содержание

- 2. Статистика За 2006 г. выявлено 847 преступлений, совершенных с использованием компьютерной техники, из которых 334 –

- 3. неочевидность преступлений нежелание пострадавших придавать огласке особенности учета преступлений - особенности правоприменительной практики Для реальной картины

- 4. Замечания: - несвоевременные сообщения или не сообщения о совершении преступлений - отсутствует комплексная защита информации при

- 5. Выводы: Если вы ничего не видите, то это не значит, что ничего нет. Защита информации должна

- 6. Проявления в практике: Технологии – помощники Непосредственно «информационные» преступления Преступления – помощники

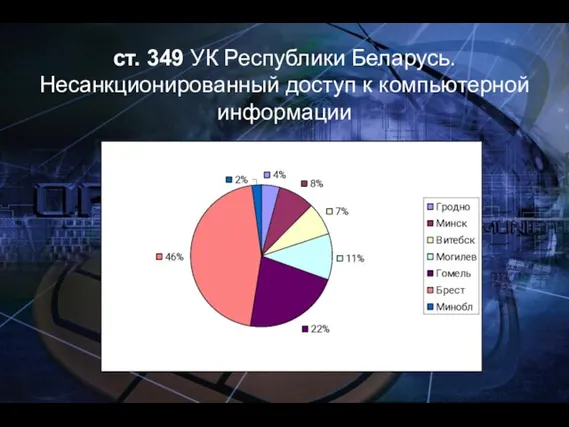

- 7. ст. 349 УК Республики Беларусь. Несанкционированный доступ к компьютерной информации

- 8. Формы совершения: доступ (как правило, к компьютерным сетям предприятий) в целях получения дополнительных технических возможностей доступ

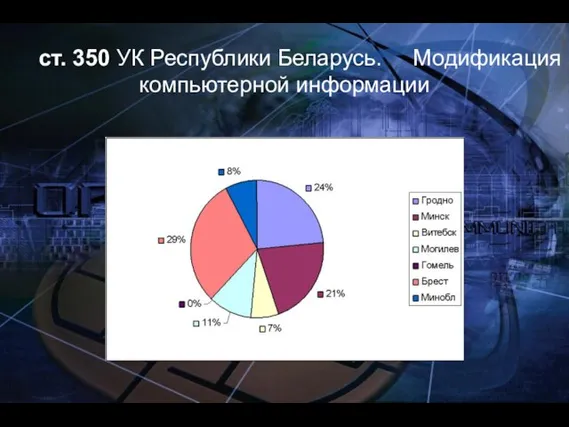

- 9. ст. 350 УК Республики Беларусь. Модификация компьютерной информации

- 10. Формы совершения: изменение информации (внесение заведомо ложной информации) в целях сокрытия совершенного преступления изменение информации в

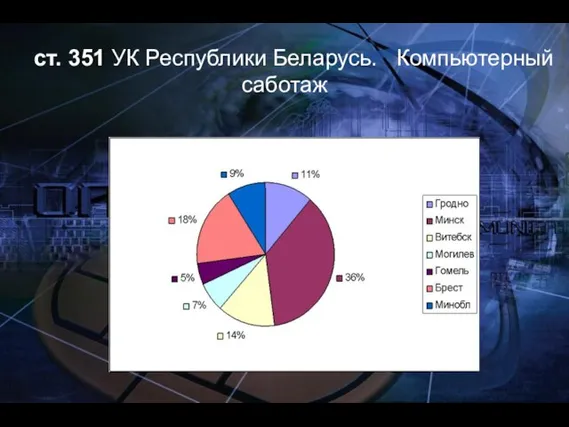

- 11. ст. 351 УК Республики Беларусь. Компьютерный саботаж

- 12. Формы совершения: уничтожение компьютерной информации в различных целях (из-за неприязненных отношений, чувства мести, из хулиганских побуждений,

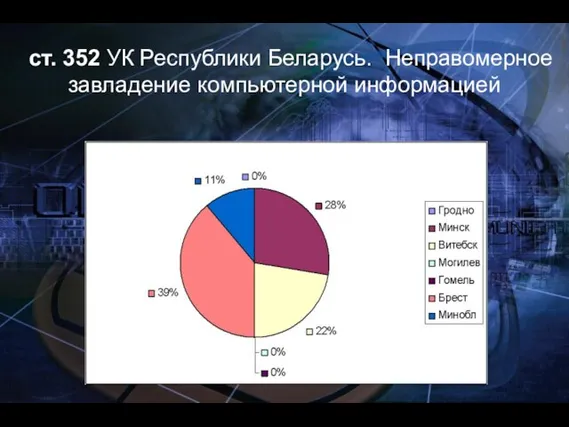

- 13. ст. 352 УК Республики Беларусь. Неправомерное завладение компьютерной информацией

- 14. Формы совершения: завладение компьютерной информацией производилось лицами, как правило, не имеющими доступа к ней и находящимися

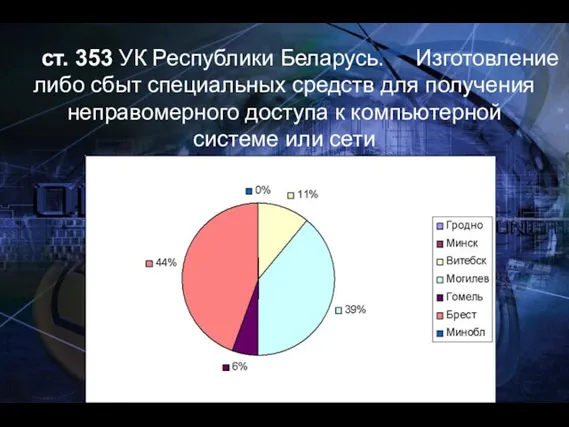

- 15. ст. 353 УК Республики Беларусь. Изготовление либо сбыт специальных средств для получения неправомерного доступа к компьютерной

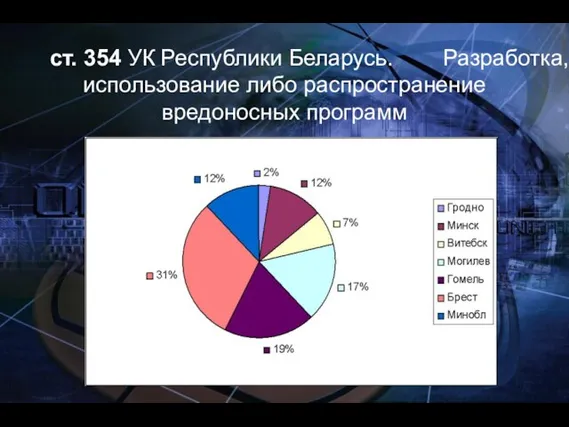

- 16. ст. 354 УК Республики Беларусь. Разработка, использование либо распространение вредоносных программ

- 17. Формы совершения: сбыт в торговых точках специальных программных средств, записанных, как правило, на лазерные диски изготовление

- 18. ст. 355 УК Республики Беларусь. Нарушение правил эксплуатации компьютерной системы или сети Уголовные дела по ст.

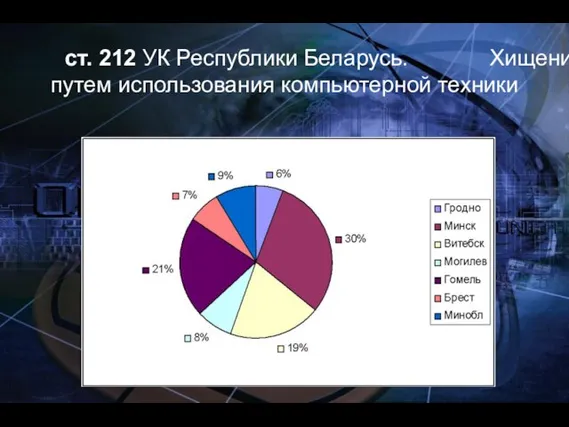

- 19. ст. 212 УК Республики Беларусь. Хищение путем использования компьютерной техники

- 20. Формы совершения: «кардинг» - «вещевой», «реальный пластик», «белый пластик», «обнал» (использование реквизитов банковских пластиковых карточек лицами,

- 21. История Повод Компетентная информация: «Случаи подделки микропроцессорных карточек … в мире не зафиксированы.»

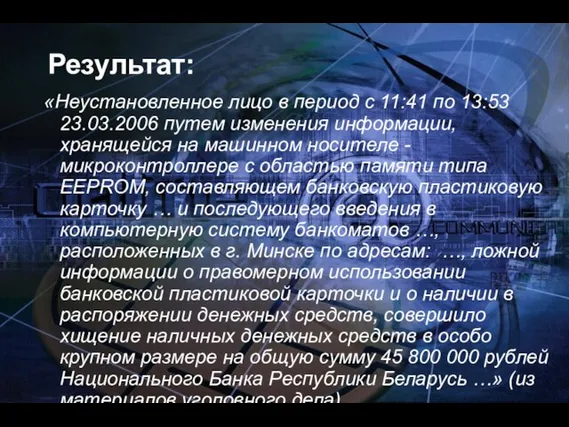

- 22. Результат: «Неустановленное лицо в период с 11:41 по 13:53 23.03.2006 путем изменения информации, хранящейся на машинном

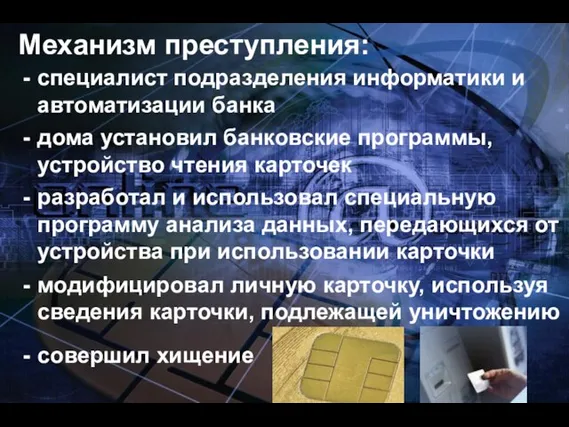

- 23. Механизм преступления: специалист подразделения информатики и автоматизации банка дома установил банковские программы, устройство чтения карточек разработал

- 25. Скачать презентацию

Полупроводниковые диоды

Полупроводниковые диоды Земли приграничных территорий

Земли приграничных территорий Особенности КУ в компаниях с государственным участием

Особенности КУ в компаниях с государственным участием Произнесем слово «здравствуйте» с разными оттенками: искренне и радостно; подчеркнуть уважение к старшему; безразлично; холоднова

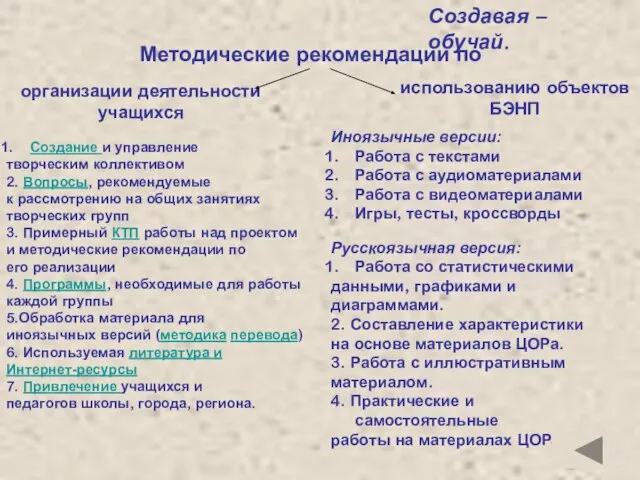

Произнесем слово «здравствуйте» с разными оттенками: искренне и радостно; подчеркнуть уважение к старшему; безразлично; холоднова Создавая – обучай.

Создавая – обучай. Организация противотуберкулезной помощи детям и подросткам в Челябинской области

Организация противотуберкулезной помощи детям и подросткам в Челябинской области Кафе-фургон Food Truck

Кафе-фургон Food Truck 166607071367940

166607071367940 Отчетпредседателя Студенческого советаза период с 13 ноября 2008 года по 21 апреля 2010 года

Отчетпредседателя Студенческого советаза период с 13 ноября 2008 года по 21 апреля 2010 года Технологический процесс низкотемпературной конденсации и ректификации, установки НТКР-1 ООО ЛУКОЙЛ-Пермнефтеоргсинтез

Технологический процесс низкотемпературной конденсации и ректификации, установки НТКР-1 ООО ЛУКОЙЛ-Пермнефтеоргсинтез Перфоманс Лаб

Перфоманс Лаб Национальные украшения Украины

Национальные украшения Украины Two Capitals - One World

Two Capitals - One World Презентация на тему Легальные и нелегальные каналы контрабанды

Презентация на тему Легальные и нелегальные каналы контрабанды  Евангелизм точка da!

Евангелизм точка da! Мировые тренды в управлении проектами по разработке и выводу на рынок высокотехнологичных продуктов

Мировые тренды в управлении проектами по разработке и выводу на рынок высокотехнологичных продуктов Экономика Японии

Экономика Японии Classicisme

Classicisme Кондратий Фёдорович Рылеев

Кондратий Фёдорович Рылеев А.А.ЗАХАРЕНКО ХИРУРГИЯ ОСЛОЖНЁННЫХ ФОРМ РАКА ОБОДОЧНОЙ КИШКИ – МОЖЕМ ЛИ МЫ ИЗМЕНИТЬ СИТУАЦИЮ?

А.А.ЗАХАРЕНКО ХИРУРГИЯ ОСЛОЖНЁННЫХ ФОРМ РАКА ОБОДОЧНОЙ КИШКИ – МОЖЕМ ЛИ МЫ ИЗМЕНИТЬ СИТУАЦИЮ? Устройство компьютера

Устройство компьютера ЗАДАЧИ С ПАРАМЕТРАМИ

ЗАДАЧИ С ПАРАМЕТРАМИ Графический метод решения систем

Графический метод решения систем Значение мигрантов для развития европейских стран

Значение мигрантов для развития европейских стран Фены Willmark

Фены Willmark Надежность технологической системы

Надежность технологической системы Проект студентов и преподавателей ПЛТТ

Проект студентов и преподавателей ПЛТТ Налог за пользование недрами: проблемы и пути совершенствования

Налог за пользование недрами: проблемы и пути совершенствования