Содержание

- 2. Передача организацией на основании договора определенных бизнес-процессов или производных функций на обслуживание другой компании, специализирующейся в

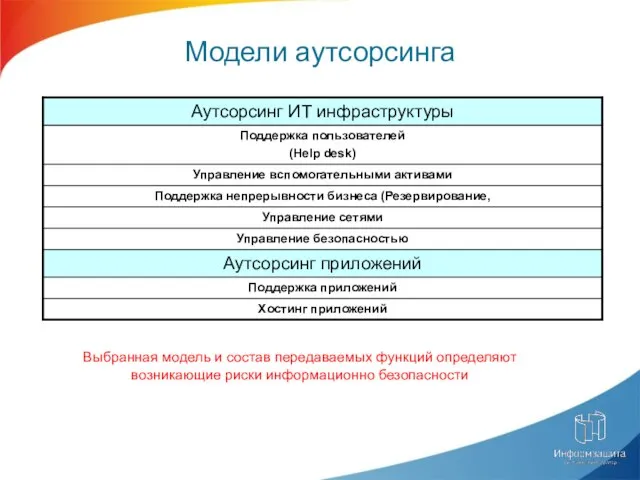

- 3. Модели аутсорсинга Выбранная модель и состав передаваемых функций определяют возникающие риски информационно безопасности

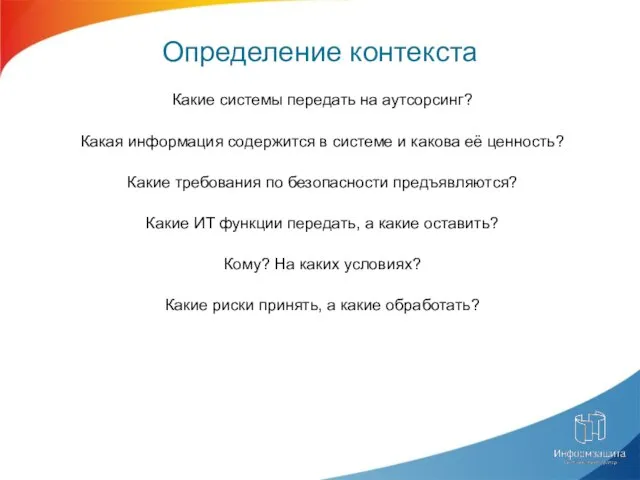

- 4. Какие системы передать на аутсорсинг? Какая информация содержится в системе и какова её ценность? Какие требования

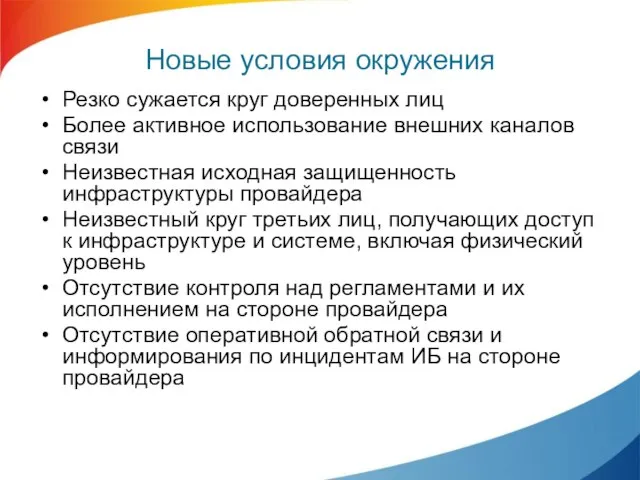

- 5. Новые условия окружения Резко сужается круг доверенных лиц Более активное использование внешних каналов связи Неизвестная исходная

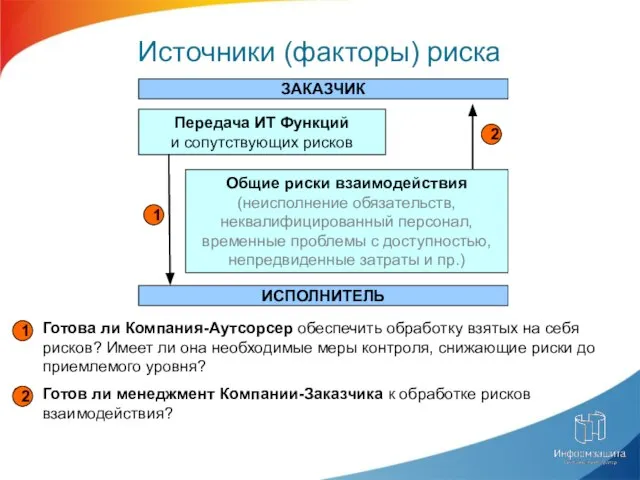

- 6. Источники (факторы) риска Готов ли менеджмент Компании-Заказчика к обработке рисков взаимодействия? Готова ли Компания-Аутсорсер обеспечить обработку

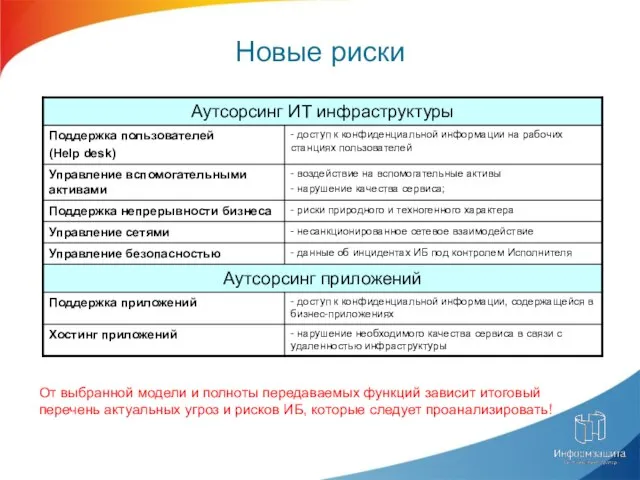

- 7. Новые риски От выбранной модели и полноты передаваемых функций зависит итоговый перечень актуальных угроз и рисков

- 8. Общий подход к менеджменту рисков * Качественный, количественный или комбинированный подход *

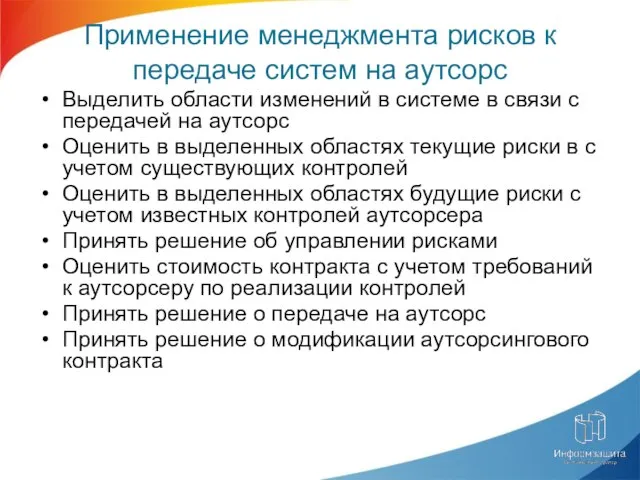

- 9. Применение менеджмента рисков к передаче систем на аутсорс Выделить области изменений в системе в связи с

- 10. Основные этапы управления рисками Идентификация активов Оценка активов Идентификация угроз и уязвимостей Идентификация имеющихся контролей Оценка

- 11. Факторы влияющие на уровень риска эффективность мер контроля Потенциал нарушителя Степень воздействия Ценность активов Вероятность Последствия

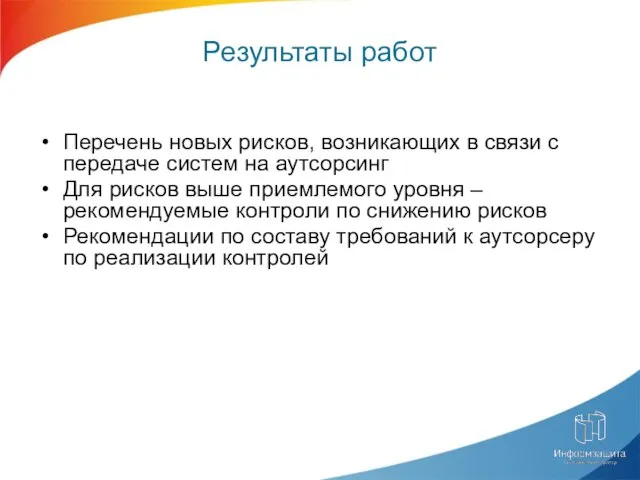

- 12. Результаты работ Перечень новых рисков, возникающих в связи с передаче систем на аутсорсинг Для рисков выше

- 13. Ключевые моменты работ Согласование шкал и критериев оценки активов и последствий Увязка с существующими в организациями

- 14. Пример оценки

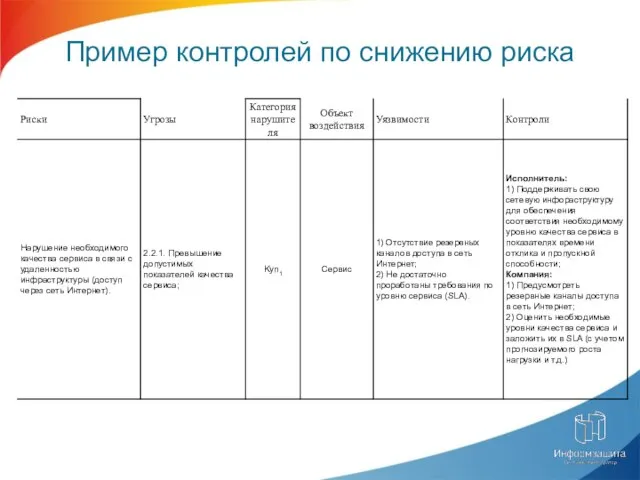

- 15. Пример контролей по снижению риска

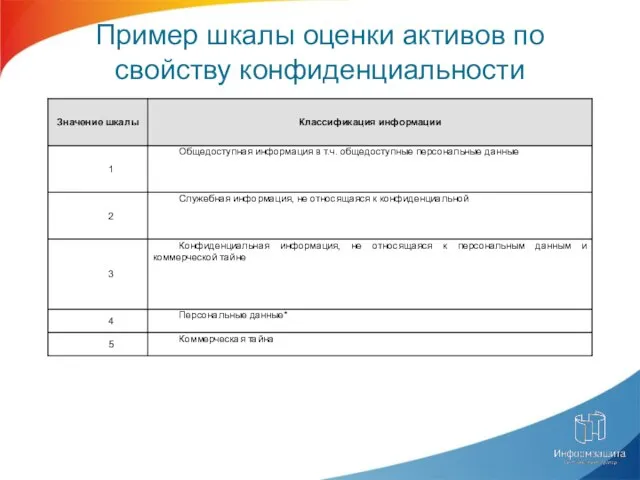

- 16. Пример шкалы оценки активов по свойству конфиденциальности

- 17. Возможные трудности Нечеткая классификация информации на стороне клиента Плохо формализованные требования на стороне клиента Невозможность сформулировать

- 18. «Хороший» провайдер Готов фиксировать в договорных обязательствах свою ответственность за нарушение режима КТ и инциденты ИБ

- 20. Скачать презентацию

За пределами стереотипов использования СУЭ АСФК.

За пределами стереотипов использования СУЭ АСФК. Спутниковая фотосъемка

Спутниковая фотосъемка Собор Воскресения Христова на Крови

Собор Воскресения Христова на Крови Феварин в терапии алкогольной зависимости

Феварин в терапии алкогольной зависимости Разработка мер по защите информации в АСУ АСУ – навигация Алтайский край

Разработка мер по защите информации в АСУ АСУ – навигация Алтайский край 6 класс

6 класс Правила перевозки пассажиров на транспортных средствах

Правила перевозки пассажиров на транспортных средствах Экскурсоведение

Экскурсоведение Решение текстовых задач

Решение текстовых задач Научно-исследовательская работа студентов (НИРС)

Научно-исследовательская работа студентов (НИРС) Виды транспорта

Виды транспорта Родительское собрание на тему: «Что такое пассивное курение?»

Родительское собрание на тему: «Что такое пассивное курение?» Тема лекции:«Прикладная информатика в Интернет»

Тема лекции:«Прикладная информатика в Интернет» ОТЛИЧИЯ СОВРЕМЕННОГО УРОКА

ОТЛИЧИЯ СОВРЕМЕННОГО УРОКА Составление сетчатых орнаментов на основе законов симметрии

Составление сетчатых орнаментов на основе законов симметрии Жизнь без сигарет

Жизнь без сигарет Презентация 07.10.2017

Презентация 07.10.2017 Проблемы и задачи. Методы поиска и выбор темы проекта. Занятие №4

Проблемы и задачи. Методы поиска и выбор темы проекта. Занятие №4 Презентация на тему Гендерное воспитание в подготовительной группе

Презентация на тему Гендерное воспитание в подготовительной группе  Добро пожаловать на урок математики!

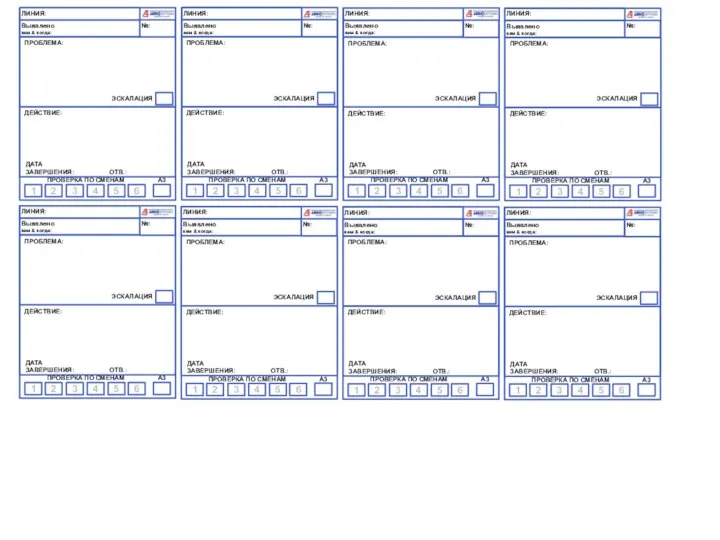

Добро пожаловать на урок математики! PDCA Action Cards

PDCA Action Cards Проект урока подготовила: учитель I категории: Харькова И.В.

Проект урока подготовила: учитель I категории: Харькова И.В. Кабатлау дәресе. 4 класс

Кабатлау дәресе. 4 класс Презентация на тему Песня… про купца Калашникова

Презентация на тему Песня… про купца Калашникова  675474

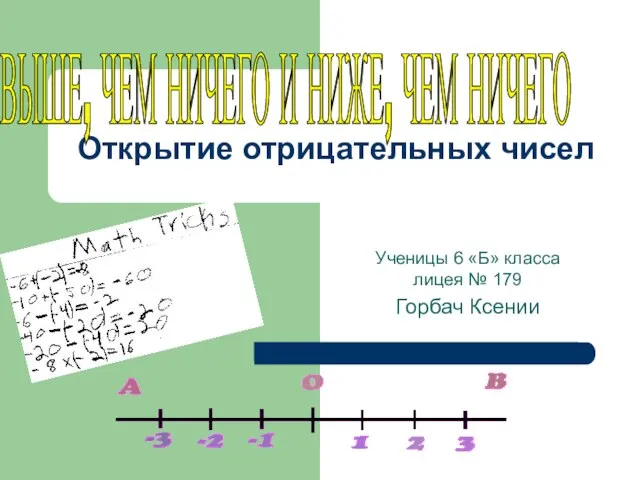

675474 Открытие отрицательных чисел

Открытие отрицательных чисел Отраслевые решения «1С» для сельского хозяйства и пищевой промышленности в ВУЗЫ

Отраслевые решения «1С» для сельского хозяйства и пищевой промышленности в ВУЗЫ Подготовка крестьянской реформы

Подготовка крестьянской реформы