Содержание

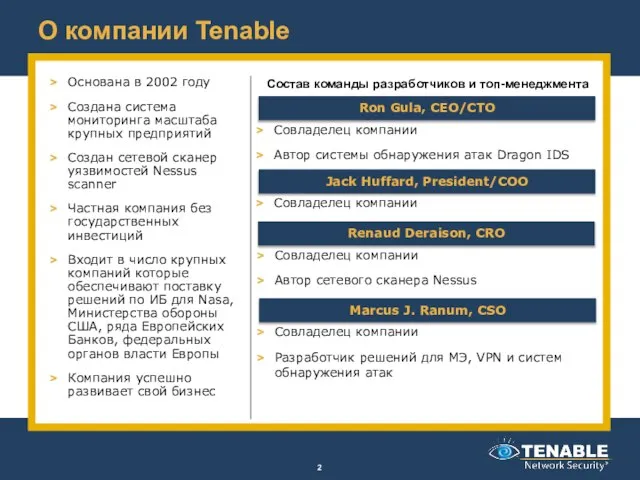

- 2. О компании Tenable Состав команды разработчиков и топ-менеджмента Основана в 2002 году Создана система мониторинга масштаба

- 3. Решения уровня масштаба предприятий

- 4. Взаимодействие данных в Системе Филиал 1 Филиал 2 Филиал 3 Пассивный сканер (PVS) – обнаружение аномалий

- 5. Optional Slides Архитектура системы

- 6. Признаный в мире продукт в области ИБ

- 7. Концепция единой системы безопасности Компания Tenable впервые предложила концепцию системы безопасности состоящей из трех составляющих Мониторинг

- 8. В чем уникальность решения от Tenable Концепция объединенной безопасности от Tenable отличается от других продуктов на

- 9. Гибкое управление предприятием Филиал 1 Филиал 2 Руководство

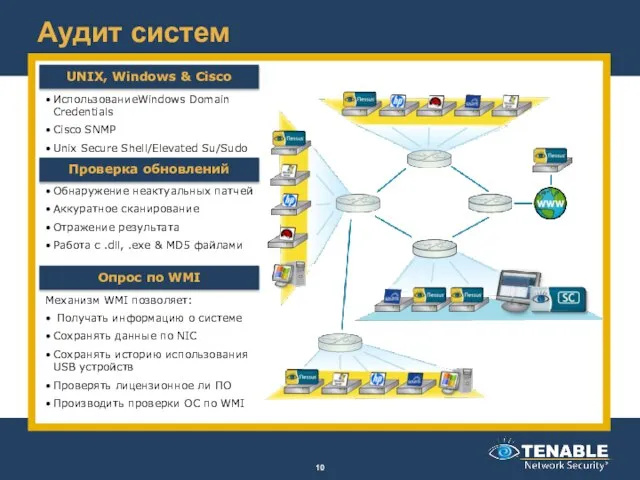

- 10. Аудит систем ИспользованиеWindows Domain Credentials Cisco SNMP Unix Secure Shell/Elevated Su/Sudo UNIX, Windows & Cisco Обнаружение

- 11. SecurityCenter и аудита соответствия систем. Политки Tenable Своя Политика MS .inf файл Политик от Microsoft *nix

- 12. Ролевая модель доступа Пользователь SecurityCenter ограничен в рамках организации по анализу состояния ИБ, событий IDS и

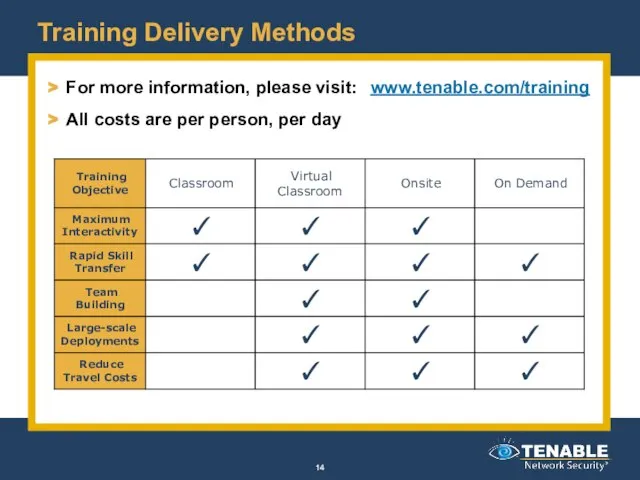

- 14. Training Delivery Methods For more information, please visit: www.tenable.com/training All costs are per person, per day

- 15. Примеры Раздел PCI (1-12) Стандарт FISMA Cобытия ИБ Мониторинг Web Логи для IT службы Логи CERT

- 17. Скачать презентацию

Бессмертная комедия А. С. Грибоедова «Горе от ума»

Бессмертная комедия А. С. Грибоедова «Горе от ума» Урок коллективного посещения в 5 классе

Урок коллективного посещения в 5 классе ПЕДАГОГИЧЕСКИЙ СОВЕТОДАРЁННЫЕ ДЕТИ: реалии, проблемы, перспективы.

ПЕДАГОГИЧЕСКИЙ СОВЕТОДАРЁННЫЕ ДЕТИ: реалии, проблемы, перспективы. Ранения. Первая медицинская помощь

Ранения. Первая медицинская помощь Совершенствование сервисно-транспортной инфраструктуры придомовых территорий

Совершенствование сервисно-транспортной инфраструктуры придомовых территорий СТЕКЛЯННЫЕ ТОВАРЫ

СТЕКЛЯННЫЕ ТОВАРЫ Применение электролиза. Основная химическая промышленность

Применение электролиза. Основная химическая промышленность Маршрут прогулки по городу Борисоглебск

Маршрут прогулки по городу Борисоглебск Региональный студенческий хакатон ООО АИС город

Региональный студенческий хакатон ООО АИС город Берегите зрение

Берегите зрение Конкурентные преимущества и перспективы развития казахстанского фондового рынка

Конкурентные преимущества и перспективы развития казахстанского фондового рынка Древние восточные церкви. Православие за рубежом в xх – xxi вв

Древние восточные церкви. Православие за рубежом в xх – xxi вв Pro-психологов: психологическая служба образовательной организации

Pro-психологов: психологическая служба образовательной организации ST Main Page

ST Main Page Лекарственная аллергия

Лекарственная аллергия Знаковые модели. Моделирование и формализация

Знаковые модели. Моделирование и формализация Развитие координационных способностей у юных борцов вольного стиля

Развитие координационных способностей у юных борцов вольного стиля Диплом партнёра центра спортивного комплексного обучения по хоккею г. Сморгони

Диплом партнёра центра спортивного комплексного обучения по хоккею г. Сморгони МЕТОДИКА ПРОВЕДЕНИЯ КОРРЕКЦИОННЫХ ЗАНЯТИЙ

МЕТОДИКА ПРОВЕДЕНИЯ КОРРЕКЦИОННЫХ ЗАНЯТИЙ Политический конфликт

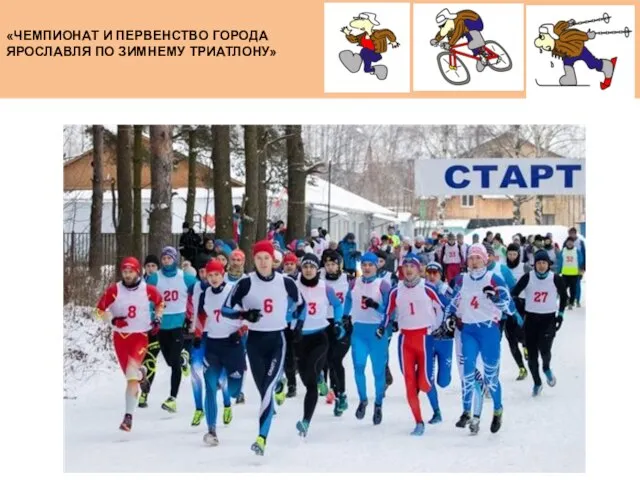

Политический конфликт Чемпионат и первенство города Ярославля по зимнему триатлону

Чемпионат и первенство города Ярославля по зимнему триатлону AI автомобиля в изменчивом мире на примере Ex Machina

AI автомобиля в изменчивом мире на примере Ex Machina Восприятие речи

Восприятие речи Конаково

Конаково Сударыня - Масленица

Сударыня - Масленица Візуальний контакт під час ділової комунікації

Візуальний контакт під час ділової комунікації Технологии проведения избирательной кампании

Технологии проведения избирательной кампании Общественная организацияг.Балаково Саратовской области«Попечительский совет средней школы №11»

Общественная организацияг.Балаково Саратовской области«Попечительский совет средней школы №11»