Содержание

- 2. Copyright Anton A. Baskov 2005 Основные способы применения Секретная передача данных Сокрытие данных Обеспечение защиты интеллектуальной

- 3. Copyright Anton A. Baskov 2005 Проблемы Преимущества, которые дает хранение и передача цифровых данных, могут быть

- 4. Copyright Anton A. Baskov 2005 Обеспечение защиты интеллектуальной собственности Водные знаки / Watermarks Маркировка / Fingerprints

- 5. Copyright Anton A. Baskov 2005 Watermarks Visible copyright messages Цель видимого водного знака - отобразить сообщение

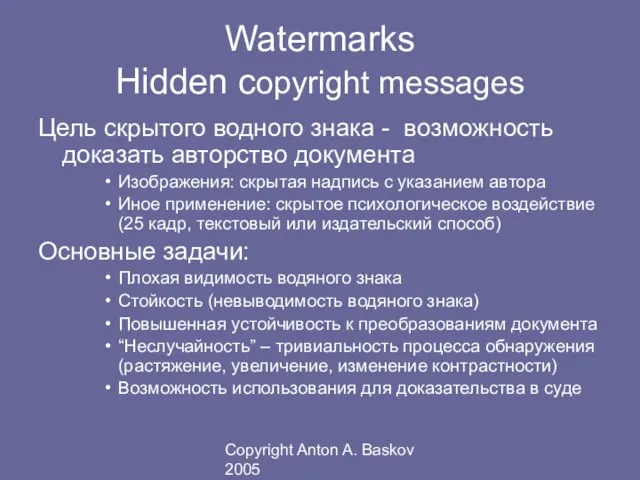

- 6. Copyright Anton A. Baskov 2005 Watermarks Hidden copyright messages Цель скрытого водного знака - возможность доказать

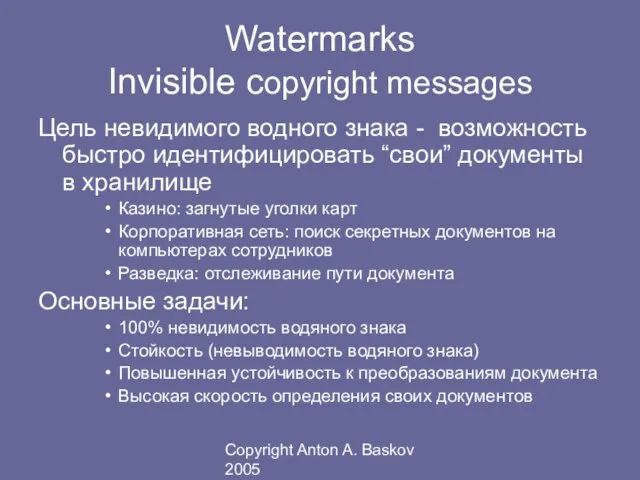

- 7. Copyright Anton A. Baskov 2005 Watermarks Invisible copyright messages Цель невидимого водного знака - возможность быстро

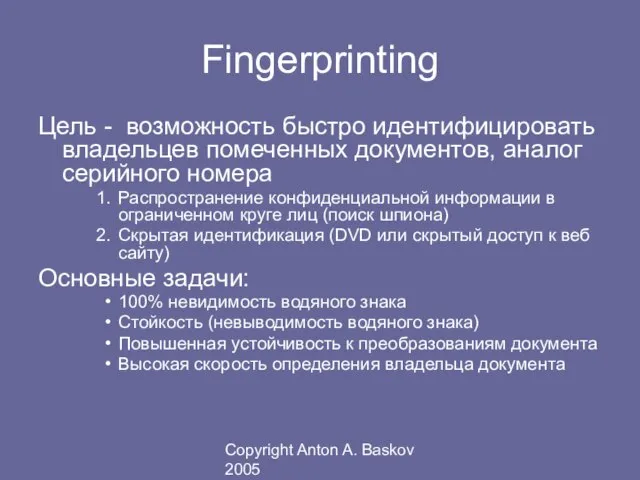

- 8. Copyright Anton A. Baskov 2005 Fingerprinting Цель - возможность быстро идентифицировать владельцев помеченных документов, аналог серийного

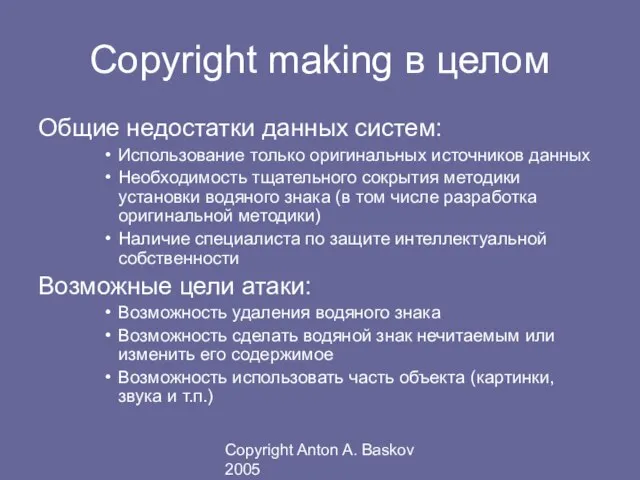

- 9. Copyright Anton A. Baskov 2005 Copyright making в целом Общие недостатки данных систем: Использование только оригинальных

- 10. Copyright Anton A. Baskov 2005 Invisible watermarks & fingerprinting process В процессе создания маркированного изображения используют

- 11. Copyright Anton A. Baskov 2005 Copyright making в целом Практика показывает, что: Обычно рекомендуется не использовать

- 12. Copyright Anton A. Baskov 2005 Далее… Скрытая передача данных (скрытая связь) Хранение данных (запрятывание) Добавление заголовков

- 13. Copyright Anton A. Baskov 2005 Скрытая передача данных Цель - скрыть факт передачи данных Выжигание на

- 14. Copyright Anton A. Baskov 2005 Цель – скрыть факт наличия данных Хранение в крайне необычных местах

- 15. Copyright Anton A. Baskov 2005 Встраивание заголовков Цель – хранение разнородно представленной информации в одном целом

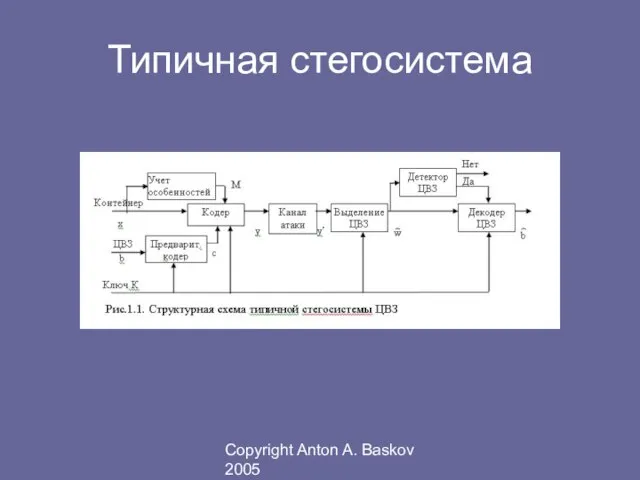

- 16. Copyright Anton A. Baskov 2005 Типичная стегосистема

- 17. Copyright Anton A. Baskov 2005 Свойства идеальной системы Безопасность системы должна полностью определяться секретностью ключа. Заполненный

- 18. Copyright Anton A. Baskov 2005 Атаки на системы с водяным знаком Атаки на удаление водяного знака

- 19. Copyright Anton A. Baskov 2005 Примеры!

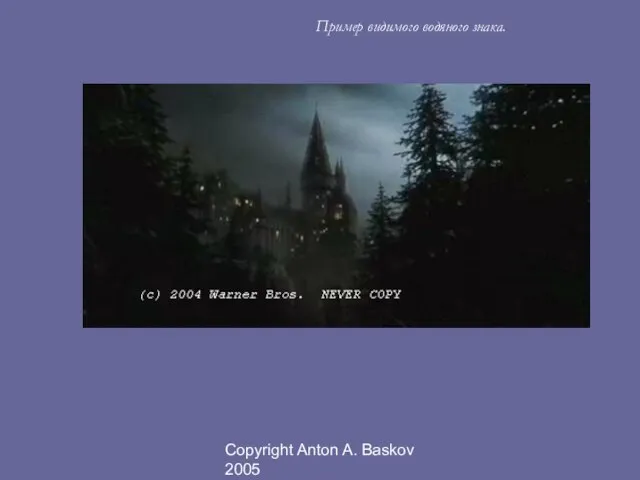

- 20. Copyright Anton A. Baskov 2005 Пример видимого водяного знака.

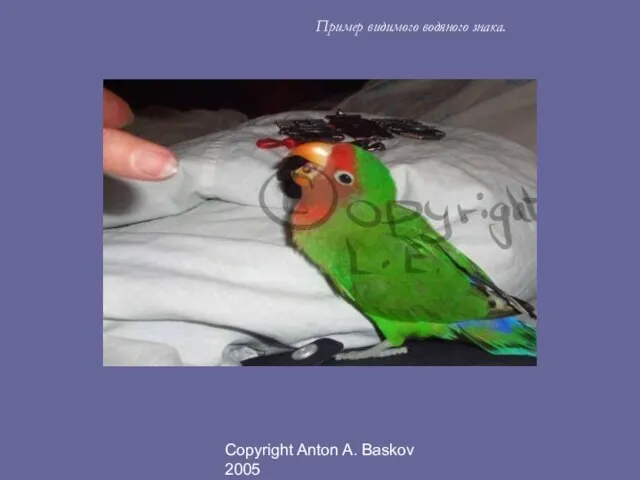

- 21. Copyright Anton A. Baskov 2005 Пример видимого водяного знака.

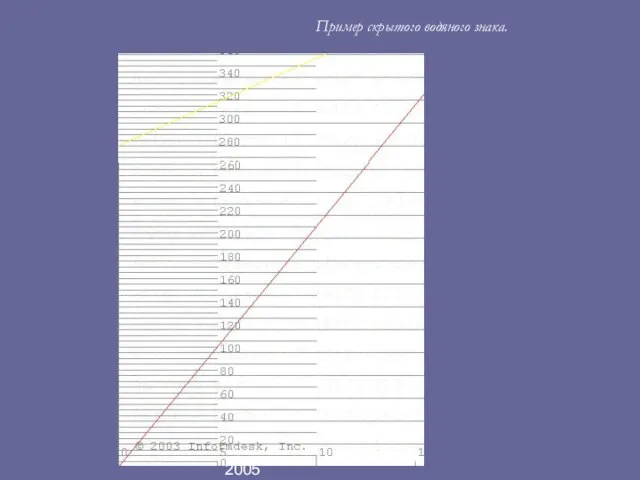

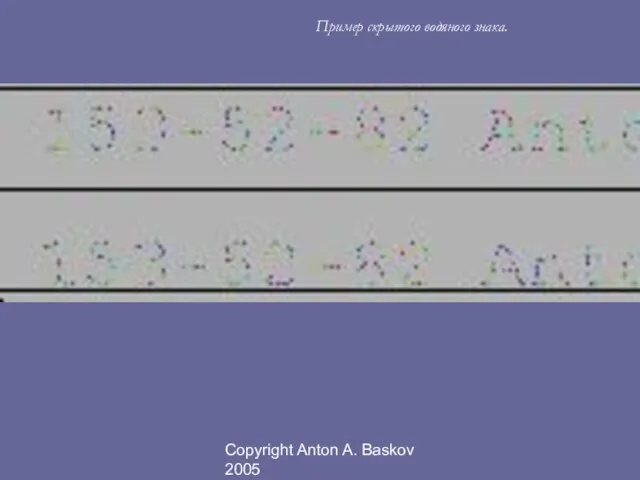

- 22. Copyright Anton A. Baskov 2005 Пример скрытого водяного знака.

- 23. Copyright Anton A. Baskov 2005 Пример скрытого водяного знака.

- 24. Copyright Anton A. Baskov 2005 Пример скрытого водяного знака.

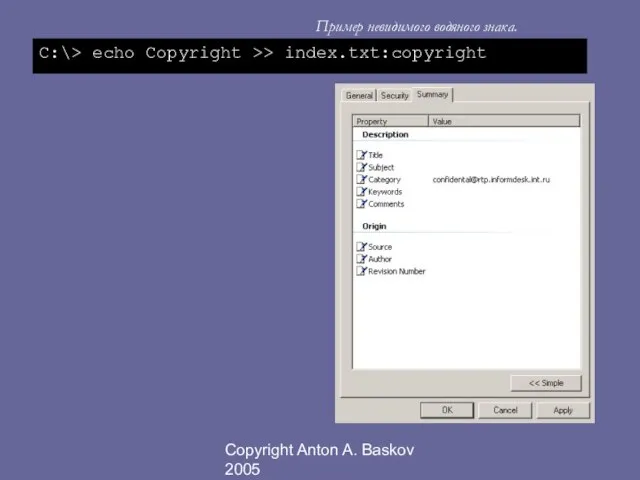

- 25. Copyright Anton A. Baskov 2005 C:\> echo Copyright >> index.txt:copyright Пример невидимого водяного знака.

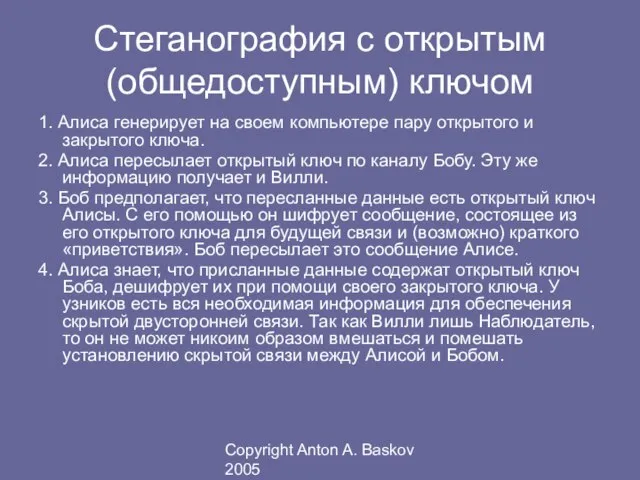

- 26. Copyright Anton A. Baskov 2005 Стеганография с открытым (общедоступным) ключом 1. Алиса генерирует на своем компьютере

- 27. Copyright Anton A. Baskov 2005 С использованием надсознательного канала 1. Алиса генерирует пару открытого и закрытого

- 28. Copyright Anton A. Baskov 2005 Источники информации “Цифровая стеганография”, Вадим Геннадьевич Грибунин. IEEE Information Hiding (http://www.petitcolas.net/fabien/publications/ieee99-infohiding.pdf)

- 30. Скачать презентацию

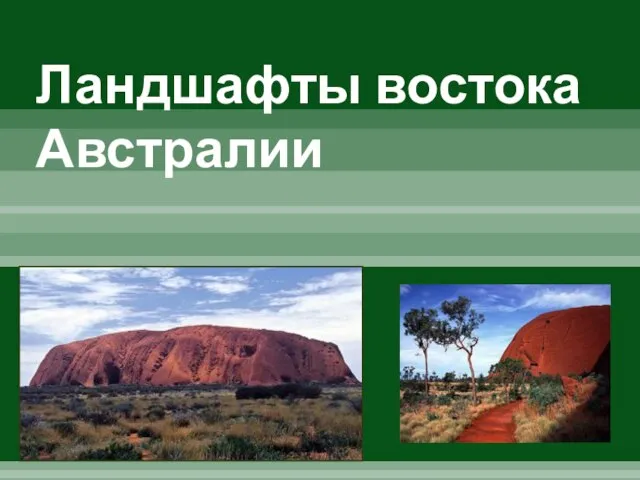

Виды Австралии

Виды Австралии Презентация на тему Наука и образование 7 класс

Презентация на тему Наука и образование 7 класс Орхидеи из бумаги в технике квиллинга

Орхидеи из бумаги в технике квиллинга Способы обозначения [Й‘] на письме

Способы обозначения [Й‘] на письме Программы утилиты

Программы утилиты Портрет

Портрет Симметрия вокруг нас

Симметрия вокруг нас Гимнастика спортивная и атлетическая

Гимнастика спортивная и атлетическая Школа

Школа 222 группа. Лукояновский педагогический колледж им. А.М. Горького

222 группа. Лукояновский педагогический колледж им. А.М. Горького ГЕНЕОЛОГИЯ UNIX

ГЕНЕОЛОГИЯ UNIX МОУ сош№2 МО город Горячий Ключ7 апреля 2011 годаСобрание родителей учащихся 9-х, 10-х классов

МОУ сош№2 МО город Горячий Ключ7 апреля 2011 годаСобрание родителей учащихся 9-х, 10-х классов Международные договоры как источник МЧП

Международные договоры как источник МЧП example

example Новая начальная школа

Новая начальная школа Родом из бетонной коробки, или новейшая архитектура Петербурга

Родом из бетонной коробки, или новейшая архитектура Петербурга ИСПОЛЬЗОВАНИЕ ВОЗМОЖНОСТЕЙ ИНТЕРНЕТ В РАБОТЕ УЧИТЕЛЕЙ АНГЛИЙСКОГО ЯЗЫКА.

ИСПОЛЬЗОВАНИЕ ВОЗМОЖНОСТЕЙ ИНТЕРНЕТ В РАБОТЕ УЧИТЕЛЕЙ АНГЛИЙСКОГО ЯЗЫКА. Трудности адаптации первоклассников к школе

Трудности адаптации первоклассников к школе Презентация на тему Классификация детских игр

Презентация на тему Классификация детских игр Тематическая деловая игра Государственная Дума РФ

Тематическая деловая игра Государственная Дума РФ Проектный метод в образовании

Проектный метод в образовании  Презентация на тему Возрастные особенности детей 5-6 лет

Презентация на тему Возрастные особенности детей 5-6 лет  Бизнес-марафон Взлетная полоса. Команда Fairy tale

Бизнес-марафон Взлетная полоса. Команда Fairy tale Природные памятники литосферы

Природные памятники литосферы Роль книги в интеллектуальном развитии ребенка

Роль книги в интеллектуальном развитии ребенка SHOES

SHOES Изображение фигуры человека и образ человека

Изображение фигуры человека и образ человека ПРАВОПРЕЕМСТВО ГОСУДАРСТВ В ОТНОШЕНИИ ГОСУДАРТСВЕННОЙ СОБСТВЕННОСТИ, ГОСУДАРСТВЕННЫХ ДОЛГОВ И ГОСУДАРСТВЕННЫХ АРХИВОВ

ПРАВОПРЕЕМСТВО ГОСУДАРСТВ В ОТНОШЕНИИ ГОСУДАРТСВЕННОЙ СОБСТВЕННОСТИ, ГОСУДАРСТВЕННЫХ ДОЛГОВ И ГОСУДАРСТВЕННЫХ АРХИВОВ