Содержание

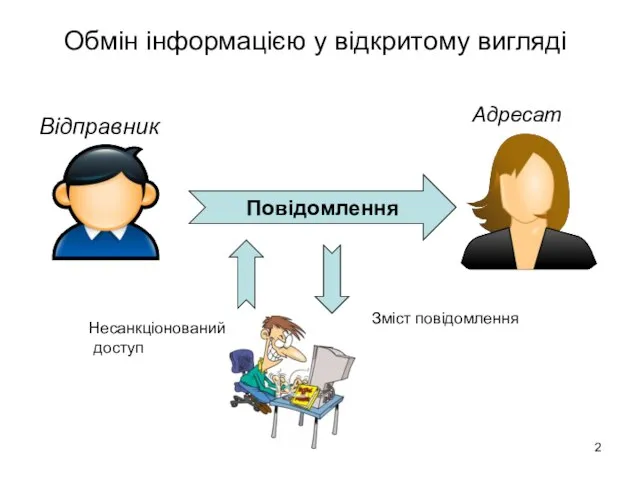

- 2. Обмін інформацією у відкритому вигляді Відправник Повідомлення Адресат Несанкціонований доступ Зміст повідомлення

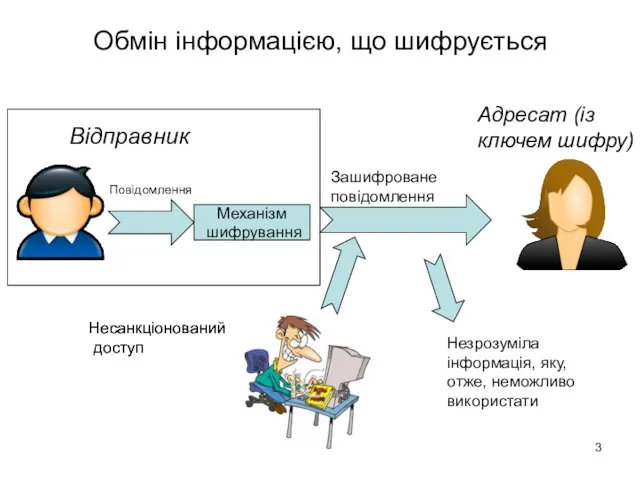

- 3. Обмін інформацією, що шифрується Відправник Адресат (із ключем шифру) Несанкціонований доступ Незрозуміла інформація, яку, отже, неможливо

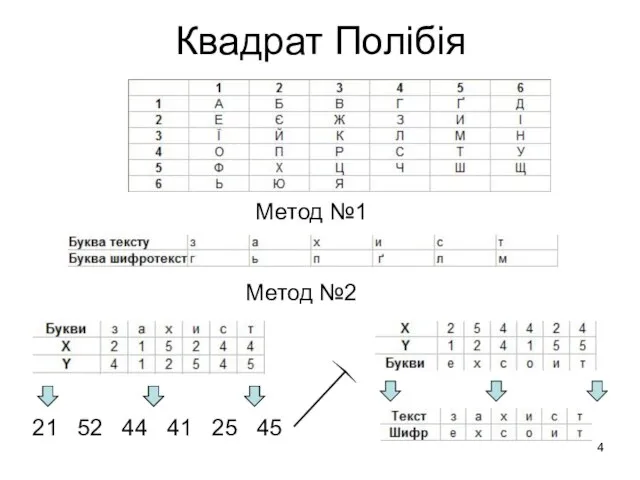

- 4. Квадрат Полібія Метод №1 Метод №2 21 52 44 41 25 45

- 5. Криптомашини у другій світовій війні Lorenz Enigma Bombe

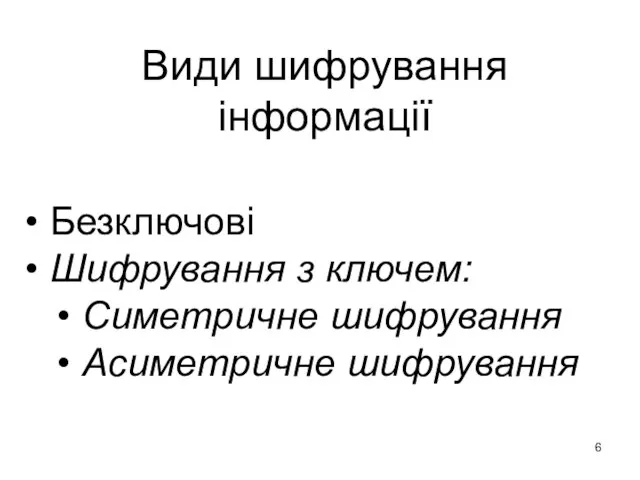

- 6. Види шифрування інформації Безключові Шифрування з ключем: Симетричне шифрування Асиметричне шифрування

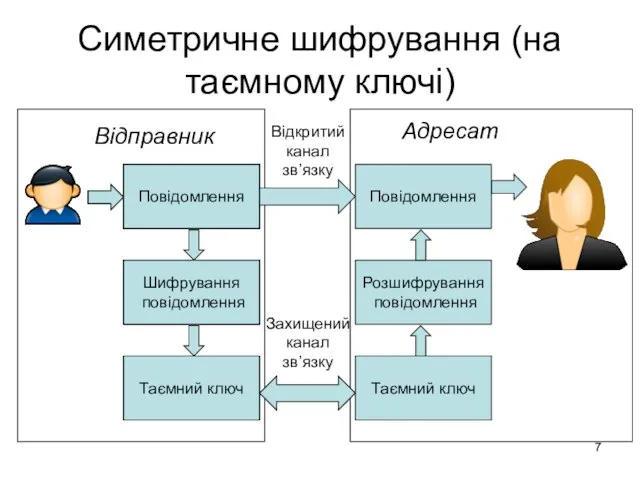

- 7. Симетричне шифрування (на таємному ключі) Відправник Повідомлення Шифрування повідомлення Таємний ключ Повідомлення Шифрування повідомлення Повідомлення Таємний

- 8. Асиметричне шифрування (на відкритому ключі) Відправник Відкритий ключ Шифрування повідомлення Повідомлення Відкритий ключ Розшифрування повідомлення Повідомлення

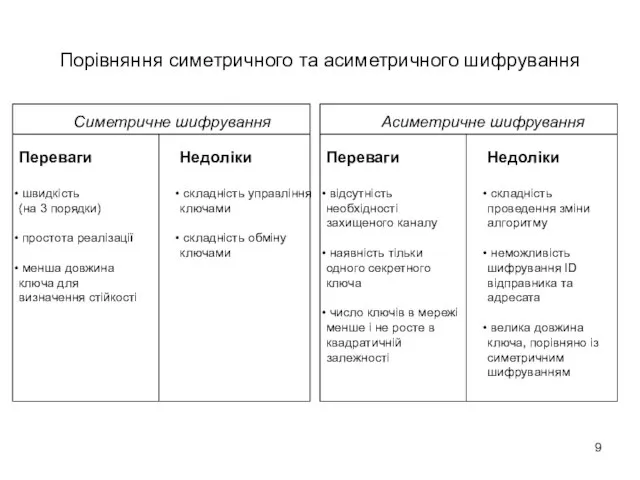

- 9. Порівняння симетричного та асиметричного шифрування Симетричне шифрування Переваги швидкість (на 3 порядки) простота реалізації менша довжина

- 10. Список використаних джерел http://www.ixbt.com/soft/alg-encryption.shtml Форум IXBT. Назначение и структура алгоритмов шифрования. М.В. Гайоронський, О.М. Новіков Безпека

- 12. Скачать презентацию

Пиломатериалы, получение и применение

Пиломатериалы, получение и применение Совместное использование пакета Microsoft Office Excel 2007 и служб интеллектуального анализа данных SQL Server Analysis Services

Совместное использование пакета Microsoft Office Excel 2007 и служб интеллектуального анализа данных SQL Server Analysis Services Управление качеством

Управление качеством Стиль модерн и сопряжение

Стиль модерн и сопряжение «Удивительный мир многогранников»

«Удивительный мир многогранников» Промышленная Группа СОЮЗ. Многопрофильный холдинг, производитель полного спектра мебельных комплектующих для сборки мебели

Промышленная Группа СОЮЗ. Многопрофильный холдинг, производитель полного спектра мебельных комплектующих для сборки мебели Автономные энергетические системы на базе нетрадиционных источников энергии для горных поселений КР

Автономные энергетические системы на базе нетрадиционных источников энергии для горных поселений КР Модели и технологии обучения персонала розницы в период изменений

Модели и технологии обучения персонала розницы в период изменений Чрезвычайные ситуации техногенного характера

Чрезвычайные ситуации техногенного характера Тема проповеди: Виденье церковное – мое виденье

Тема проповеди: Виденье церковное – мое виденье Из конфликта в эффективную коммуникацию

Из конфликта в эффективную коммуникацию Политические режимы. Урок 3

Политические режимы. Урок 3 Зрительное восприятие цвета

Зрительное восприятие цвета Стратегия развития современных технологий мобильной связи на Дальнем Востоке и в Восточной Сибири

Стратегия развития современных технологий мобильной связи на Дальнем Востоке и в Восточной Сибири Сачки и дезертиры

Сачки и дезертиры Художественные образы СПБ: российский город на перекрёстке мировых культур

Художественные образы СПБ: российский город на перекрёстке мировых культур Фактори забезпечення конкурентоспроможності підприємства

Фактори забезпечення конкурентоспроможності підприємства Три клада у Природы есть:вода,Земля и воздух – три ее основы.Какая бы ни грянула беда,Целы они – все возродится снова.

Три клада у Природы есть:вода,Земля и воздух – три ее основы.Какая бы ни грянула беда,Целы они – все возродится снова. Конвейер проектов. Критерии и роли. Специфика выполнения

Конвейер проектов. Критерии и роли. Специфика выполнения Проектно-изыскательские работы. Градостроительная документация. Лекция 1

Проектно-изыскательские работы. Градостроительная документация. Лекция 1 Добыча нефти

Добыча нефти Презентация на тему Правописание падежных окончаний имен существительных единственного числа (4 класс)

Презентация на тему Правописание падежных окончаний имен существительных единственного числа (4 класс) THE PRESENT PERFECT TENSE НАСТОЯЩЕЕ СОВЕРШЕННОЕ ВРЕМЯ

THE PRESENT PERFECT TENSE НАСТОЯЩЕЕ СОВЕРШЕННОЕ ВРЕМЯ Кобелев Н.Б.ВЗФЭИ, Москва

Кобелев Н.Б.ВЗФЭИ, Москва Театрально-игровая деятельность - как средство развития творческих способностей детей дошкольного возраста

Театрально-игровая деятельность - как средство развития творческих способностей детей дошкольного возраста Презентация на тему Частица как служебная часть речи.

Презентация на тему Частица как служебная часть речи.  Спасенный сад

Спасенный сад Караоке-баттл 99 баллов. Описание игры

Караоке-баттл 99 баллов. Описание игры