Содержание

- 2. Управление доступом

- 3. Доступ к информации – ознакомление с информацией и ее обработка. Субъект доступа – лицо или процесс,

- 4. Правила разграничения доступа - совокупность правил, регламентирующих права субъектов доступа к объектам доступа. Санкционированный доступ -

- 5. Идентификатор доступа - уникальный признак объекта или субъекта доступа. Пароль - идентификатор субъекта, который является его

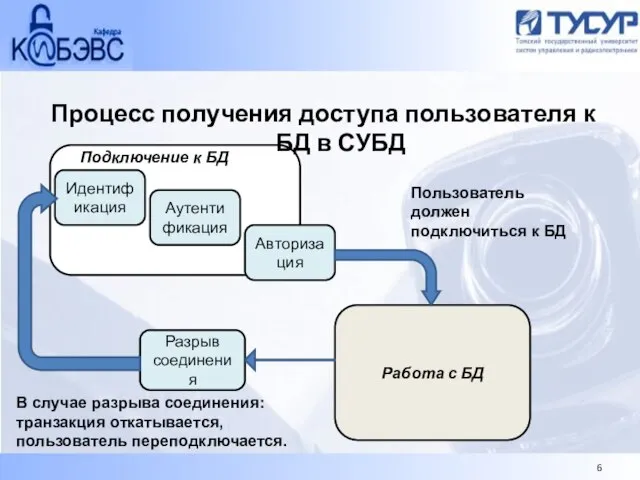

- 6. Работа с БД Разрыв соединения Процесс получения доступа пользователя к БД в СУБД Пользователь должен подключиться

- 7. Модели разграничения доступа

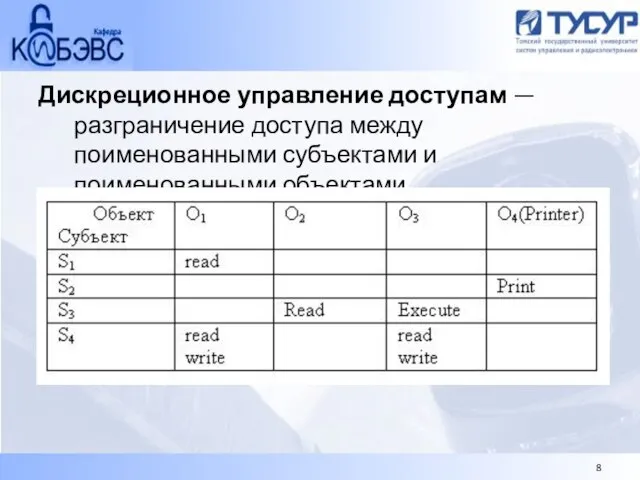

- 8. Дискреционное управление доступам — разграничение доступа между поименованными субъектами и поименованными объектами.

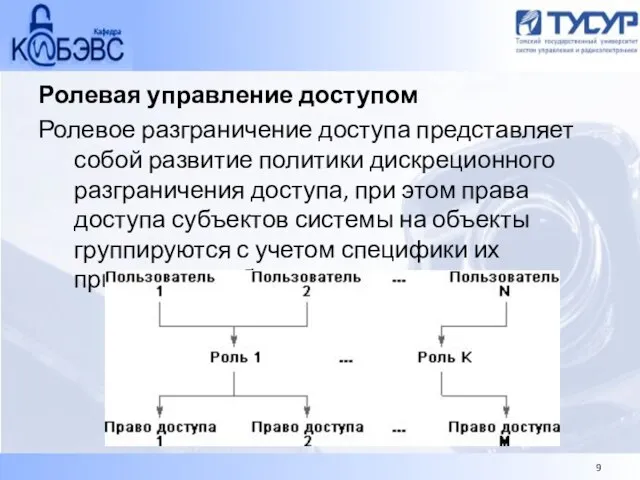

- 9. Ролевая управление доступом Ролевое разграничение доступа представляет собой развитие политики дискреционного разграничения доступа, при этом права

- 10. Мандатное управление доступом предполагает назначение объекту метки секретности, а субъекту – уровня допуска. Доступ субъектов к

- 11. Управление пользователями После проектирования логической структуры базы данных, связей между таблицами, ограничений целостности и других структур

- 12. В большинстве СУБД двухуровневая схема ограничения доступа к данным: 1. создание учетной записи пользователя, для подключения

- 13. Роль – «объект» СУБД, определяющий уровень доступа субъектов к объектам СУБД. Роль делиться на 2 группы:

- 14. Роль – «объект» СУБД, определяющий уровень доступа субъектов к объектам СУБД. Роль делиться на 2 группы:

- 15. Для создания пользователя следует предпринять следующие шаги: 1. Создать в базе данных учетную запись пользователя, указав

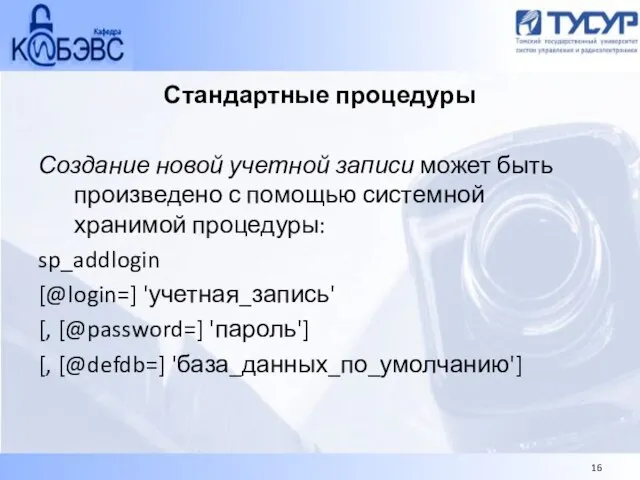

- 16. Стандартные процедуры Создание новой учетной записи может быть произведено с помощью системной хранимой процедуры: sp_addlogin [@login=]

- 17. Пользователь, который создает объект в базе данных (таблицу, хранимую процедуру, просмотр), становится его владельцем. Владелец объекта

- 18. Передача прав владения от одного пользователя другому с помощью процедуры: sp_changeobjectowner [@objname=] ‘имя_объекта’ [@newowner=] ‘имя_владельца’

- 19. Роль позволяет объединить в одну группу пользователей, выполняющих одинаковые функции. В SQL Server реализовано два вида

- 20. Фиксированные роли сервера: - sysadmin с правом выполнения любых функций SQL-сервера. Фиксированные роли базы данных: -

- 21. Роли базы данных позволяют объединять пользователей в одну административную единицу и работать с ней как с

- 22. создание новой роли: sp_addrole [@rolename=] 'имя_роли' [, [@ownername=] 'имя_владельца'] добавление пользователя к роли: sp_addrolemember [@rolename=] 'имя_роли',

- 23. удаление пользователя из роли: sp_droprolemember [@rolename=] 'имя_роли', [@membername=] 'имя_пользователя' удаление роли: sp_droprole [@rolename=] 'имя_роли'

- 25. Скачать презентацию

![Передача прав владения от одного пользователя другому с помощью процедуры: sp_changeobjectowner [@objname=] ‘имя_объекта’ [@newowner=] ‘имя_владельца’](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/364542/slide-17.jpg)

![создание новой роли: sp_addrole [@rolename=] 'имя_роли' [, [@ownername=] 'имя_владельца'] добавление пользователя к](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/364542/slide-21.jpg)

![удаление пользователя из роли: sp_droprolemember [@rolename=] 'имя_роли', [@membername=] 'имя_пользователя' удаление роли: sp_droprole [@rolename=] 'имя_роли'](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/364542/slide-22.jpg)

Философские проблемы социо-гуманитарного знания Типология гуманитарного знания

Философские проблемы социо-гуманитарного знания Типология гуманитарного знания Окружающий мир 4 класс

Окружающий мир 4 класс Система передачи данных по силовым кабельным линиям

Система передачи данных по силовым кабельным линиям Особенности приема документов в ПК ПДВ 3.0

Особенности приема документов в ПК ПДВ 3.0 Операторы в Turbo Pascal

Операторы в Turbo Pascal Дата город Место проведения

Дата город Место проведения Строение и свойства географической оболочки. Круговорот веществ и энергии

Строение и свойства географической оболочки. Круговорот веществ и энергии Плоскость. Прямая. Луч.

Плоскость. Прямая. Луч. Презентация на тему Политический процесс в России весной-летом 1917 г

Презентация на тему Политический процесс в России весной-летом 1917 г  Третий путь продолжается

Третий путь продолжается Психологические причины трудного поведения младших школьников

Психологические причины трудного поведения младших школьников Половое воспитание дошкольников

Половое воспитание дошкольников Click to edit Master title style Click to edit Master subtitle style

Click to edit Master title style Click to edit Master subtitle style  Водоёмы родного края

Водоёмы родного края Работа с таблицами

Работа с таблицами ANIMALS at the FARM

ANIMALS at the FARM Самые необычные деньги разных стран мира

Самые необычные деньги разных стран мира Технологии организации самостоятельной работы

Технологии организации самостоятельной работы В мире много сказок...

В мире много сказок... Представления древних народов о форме Земли

Представления древних народов о форме Земли Адресаты любовной лирики

Адресаты любовной лирики Цифровые образовательные ресурсы

Цифровые образовательные ресурсы Как возникла Земля

Как возникла Земля Модуль A: основы работы электропривода

Модуль A: основы работы электропривода Презентация Партии

Презентация Партии История праздника 8 марта

История праздника 8 марта Формы размножения организмов

Формы размножения организмов Презентация на тему звёздное небо 1 класс

Презентация на тему звёздное небо 1 класс