Содержание

- 2. IT безопасность - состояние защищённости информационной среды организации, обеспечивающее её формирование, использование и развитие.

- 3. А зачем оно надо? Кража интеллектуальной собственности Информационные атаки Месть сотрудников Соответствие стандартам ISO

- 4. Управление информационными рисками - это системный процесс идентификации, контроля и уменьшения информационных рисков компании в соответствии

- 5. Тематические понятия Угроза Уязвимость ИС Риск

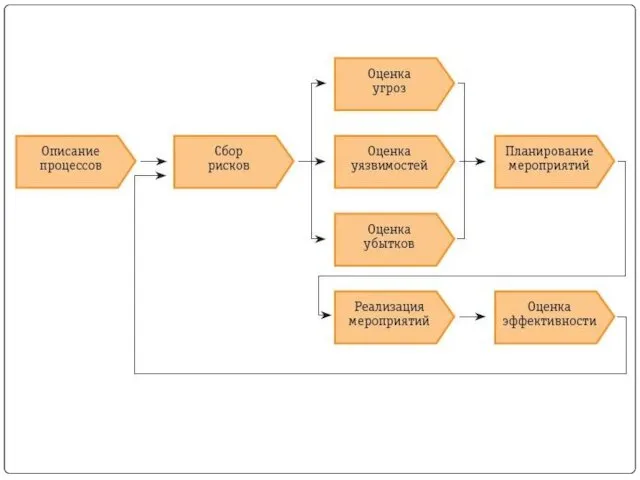

- 6. Для проектирования системы IT-безопасности в первую очередь необходимо: Обобщенно описать процессы деятельности Выделить риски Определить порог

- 7. Цель: Минимизация внешних и внутренних угроз при учете ограничений на ресурсы и время

- 9. Качественные методики - методики, разработанные на основе ISO 17799 (международный стандарт в области ИБ, с 1993г)

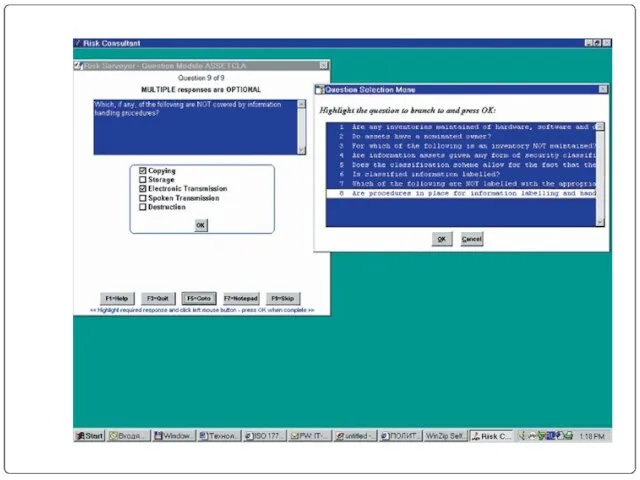

- 10. COBRA by Systems Security Ltd требования стандарта ISO 17799 в виде тематических вопросников (check list’s), на

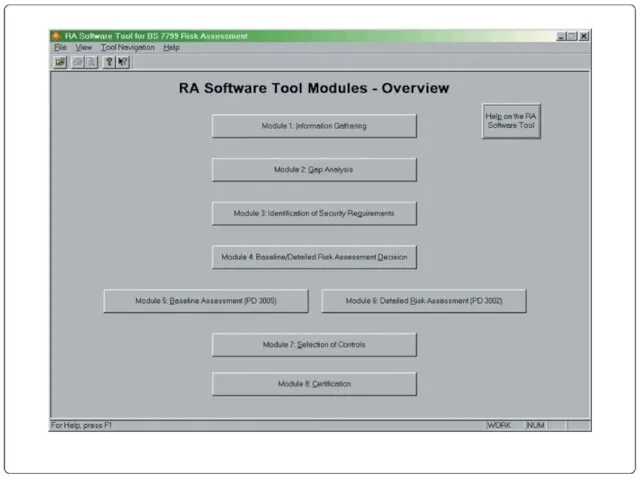

- 12. RA Software Tool Эта методика позволяет выполнять оценку информационных рисков в соответствии с требованиями ISO 17799

- 14. Количественные методики Решение оптимизационных задач, которые часто возникают в реальной жизни. Суть этих задач сводится к

- 15. CRAMM ((CCTA Risk Analysis and Management Method) • Формализация и автоматизация процедур анализа и управления рисками;

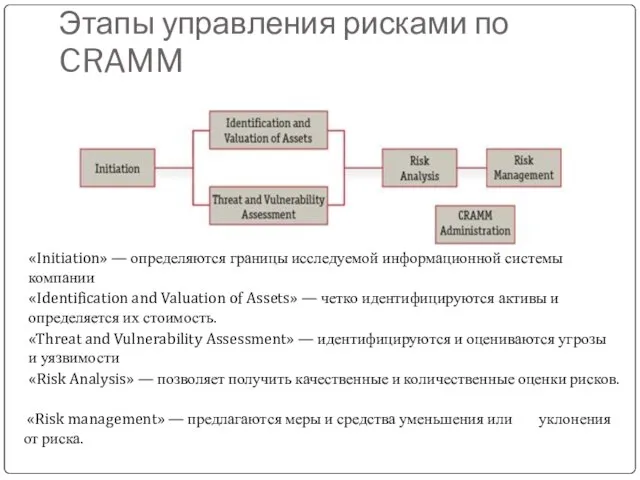

- 16. Этапы управления рисками по CRAMM «Initiation» — определяются границы исследуемой информационной системы компании «Identification and Valuation

- 17. Недостатки CRAMM метод требует специальной подготовки и высокой квалификации аудитора; аудит по методу CRAMM - процесс

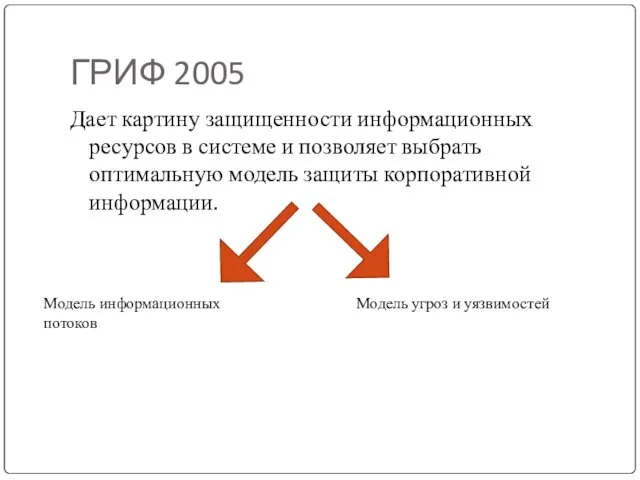

- 18. ГРИФ 2005 Дает картину защищенности информационных ресурсов в системе и позволяет выбрать оптимальную модель защиты корпоративной

- 19. Модель информационных потоков 1. Пользователь вносит все объекты своей информационной системы: отделы и ресурсы. 2. Пользователь

- 20. Модель угроз и уязвимостей 1. Пользователь вносит в систему объекты своей ИС. 2. Пользователь вносит угрозы

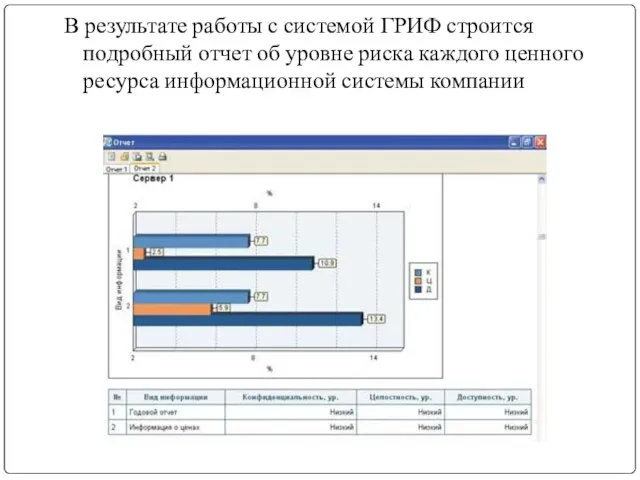

- 21. В результате работы с системой ГРИФ строится подробный отчет об уровне риска каждого ценного ресурса информационной

- 22. Анализ и управление информационными рисками - ключевой фактор для построения эффективной защиты информационной системы.

- 24. Скачать презентацию

Особенности истории России. Место России в мировом историческом процессе

Особенности истории России. Место России в мировом историческом процессе Оппортунистические инфекции

Оппортунистические инфекции  Всемирный день борьбы со СПИДом

Всемирный день борьбы со СПИДом Доказательная медицина и стандарты медицинской деятельности

Доказательная медицина и стандарты медицинской деятельности Система счетов и двойная запись

Система счетов и двойная запись Презентация на тему Лепка из пластилина

Презентация на тему Лепка из пластилина  Ночевала тучка золотая

Ночевала тучка золотая Revision

Revision Материально-производственная деятельность человека.

Материально-производственная деятельность человека. Как помочь ребёнку быть внимательным.

Как помочь ребёнку быть внимательным. Защитники земли русской. Работы учеников

Защитники земли русской. Работы учеников Презентация на тему ПОЛИТИЧЕСКИЙ ПРОГНОЗ: сущность, научные основы и принципы

Презентация на тему ПОЛИТИЧЕСКИЙ ПРОГНОЗ: сущность, научные основы и принципы  Словообразование (6 класс)

Словообразование (6 класс) 1 сентября. Классный час «От пера до компьютера».

1 сентября. Классный час «От пера до компьютера». Грамматические особенности перевода арабских фильмов на русский язык

Грамматические особенности перевода арабских фильмов на русский язык 1.3.2 Логические элементы ЭВМ

1.3.2 Логические элементы ЭВМ HTML

HTML Психологический климат в трудовом коллективе

Психологический климат в трудовом коллективе НОУ СОШ Гармония

НОУ СОШ Гармония Китайско-конфуцианская цивилизация

Китайско-конфуцианская цивилизация Каракули. Упражнение 2

Каракули. Упражнение 2 Презентация на тему Треугольники 7 класс геометрия

Презентация на тему Треугольники 7 класс геометрия  Moral Crisis in south Africa

Moral Crisis in south Africa Промоагентство

Промоагентство Презентация на тему Проблема темперамента и характера

Презентация на тему Проблема темперамента и характера Мой творческий путь в прозе и стихах

Мой творческий путь в прозе и стихах ПРОГРАММА«ТРИ ШАГА К УНИКАЛЬНОМУ СЕРВИСУ»GLOBAL SOLUTIONS Ltd.

ПРОГРАММА«ТРИ ШАГА К УНИКАЛЬНОМУ СЕРВИСУ»GLOBAL SOLUTIONS Ltd. Политические режимы. Типы политических режимов

Политические режимы. Типы политических режимов