W w w. a l a d d i n. r u 2-я Международная конференция «Инфофорум–Болгария» 13-17 сентября 2010г. Решение некоторых актуальных вопросов информа

Содержание

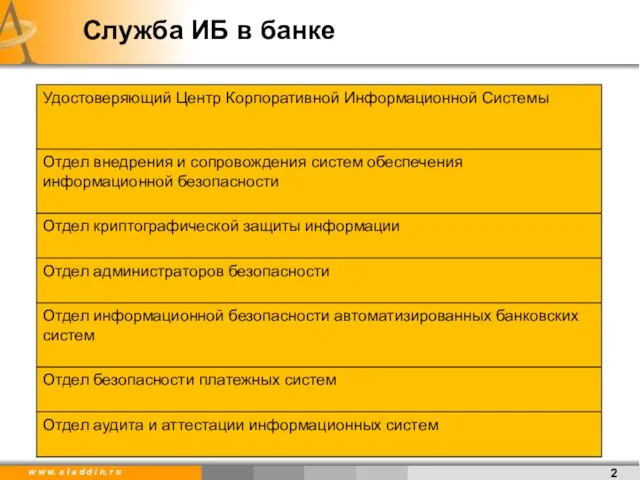

- 2. Служба ИБ в банке

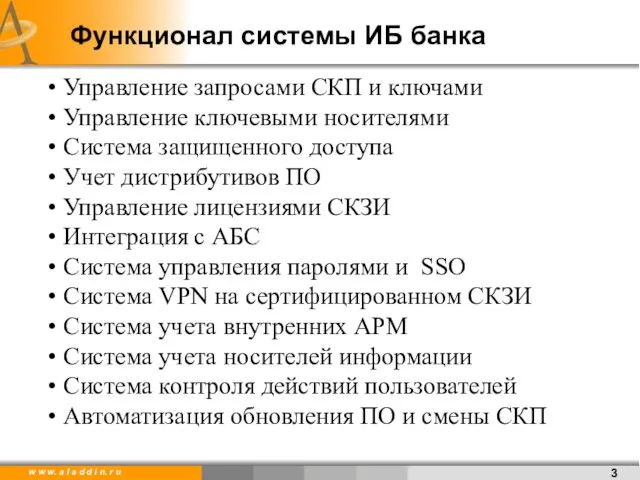

- 3. Функционал системы ИБ банка Управление запросами СКП и ключами Управление ключевыми носителями Система защищенного доступа Учет

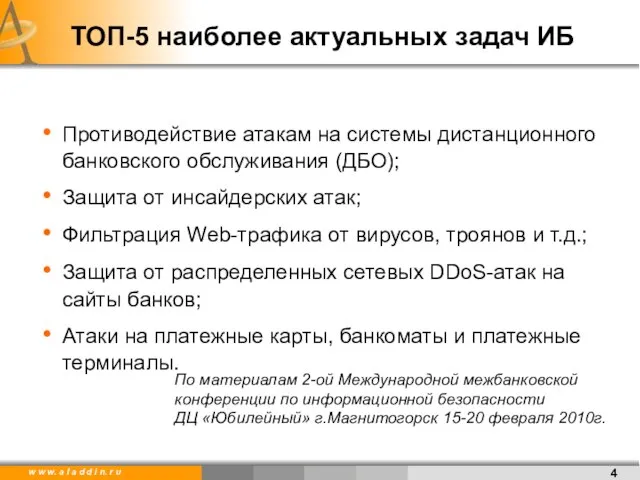

- 4. ТОП-5 наиболее актуальных задач ИБ Противодействие атакам на системы дистанционного банковского обслуживания (ДБО); Защита от инсайдерских

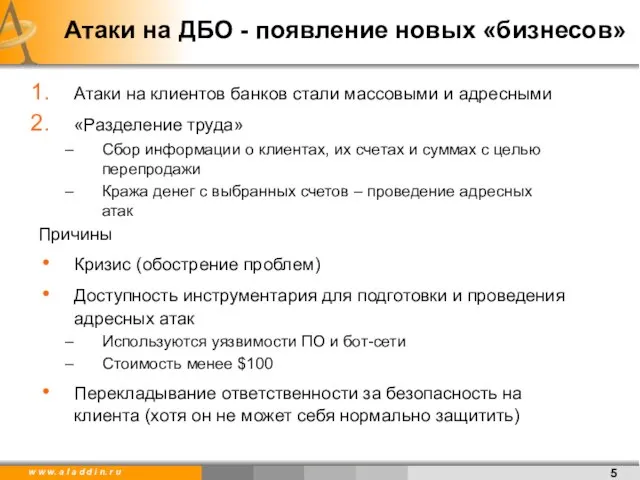

- 5. Атаки на ДБО - появление новых «бизнесов» Атаки на клиентов банков стали массовыми и адресными «Разделение

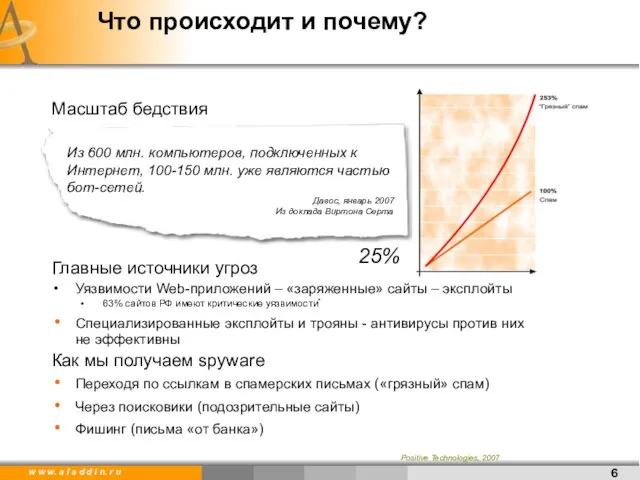

- 6. Что происходит и почему? Масштаб бедствия Главные источники угроз Уязвимости Web-приложений – «заряженные» сайты – эксплойты

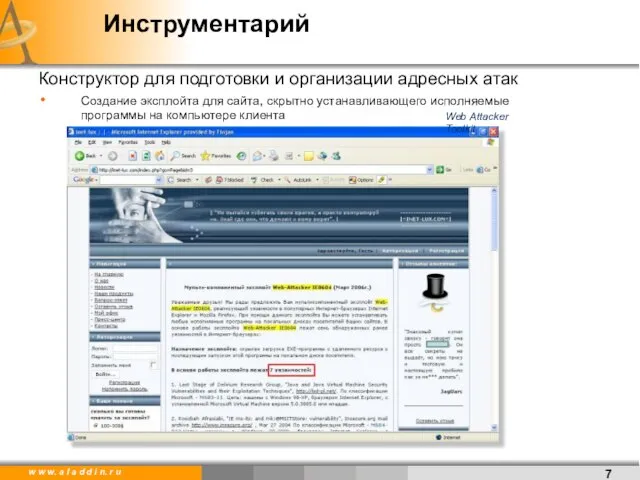

- 7. Инструментарий Конструктор для подготовки и организации адресных атак Создание эксплойта для сайта, скрытно устанавливающего исполняемые программы

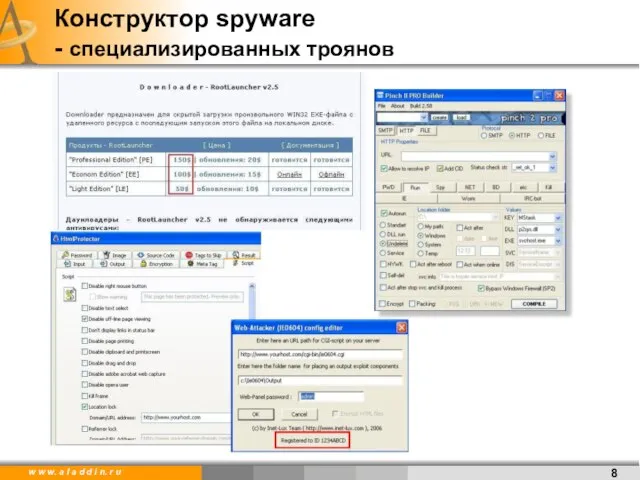

- 8. Конструктор spyware - специализированных троянов

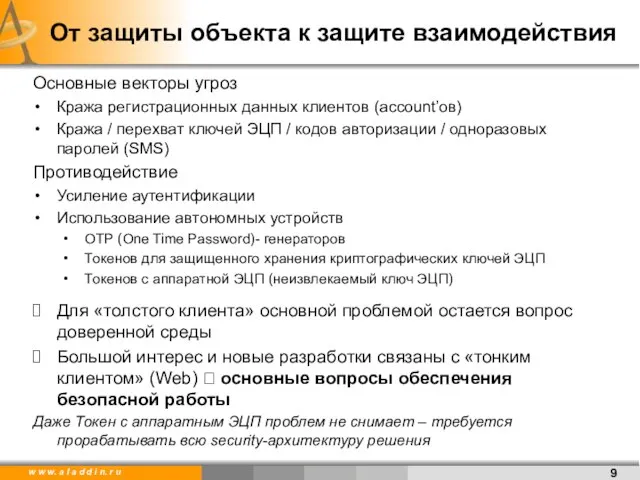

- 9. От защиты объекта к защите взаимодействия Основные векторы угроз Кража регистрационных данных клиентов (account’ов) Кража /

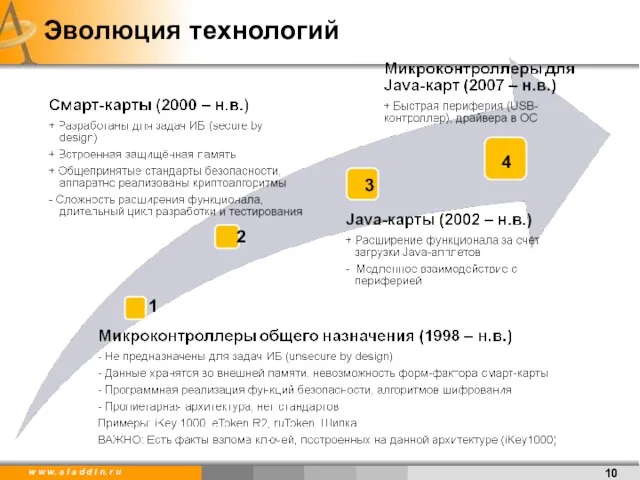

- 10. 4 3 2 1 Эволюция технологий

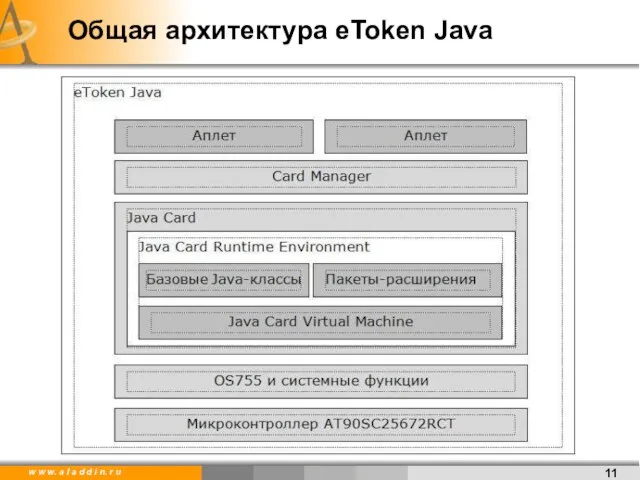

- 11. Общая архитектура eToken Java

- 12. Электронные ключи eToken Java Содержат Java-карту, полностью соответствующую стандартной спецификации Java Card компании SUN (ныне Oracle)

- 13. Модели eToken USB-ключ/смарт-карта eToken PRO (Java) MobilePASS – программный OTP Генератор одноразовых паролей eToken PASS Комбинированный

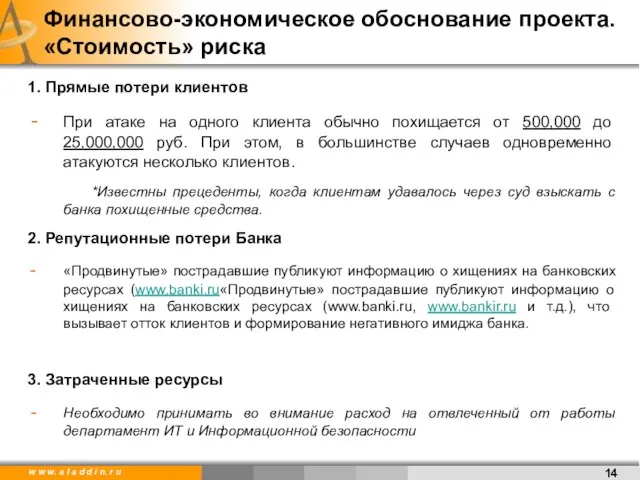

- 14. 1. Прямые потери клиентов При атаке на одного клиента обычно похищается от 500,000 до 25,000,000 руб.

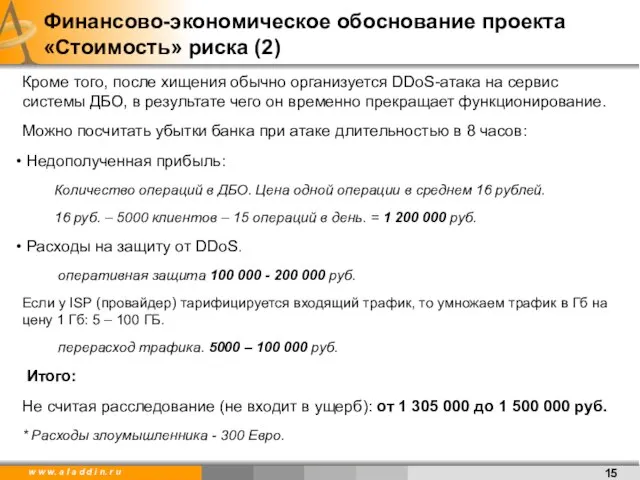

- 15. Кроме того, после хищения обычно организуется DDoS-атака на сервис системы ДБО, в результате чего он временно

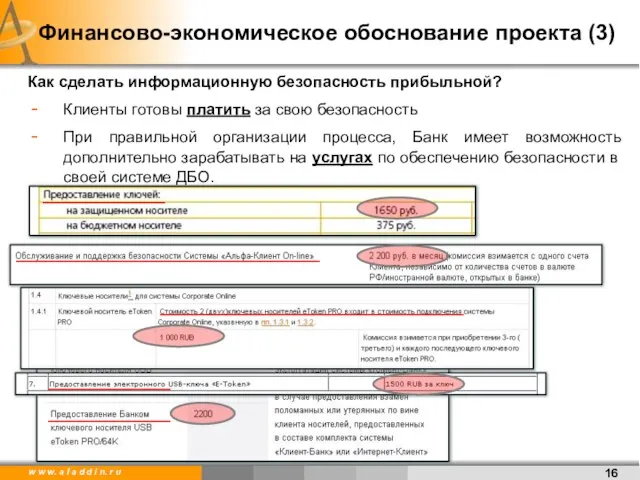

- 16. Финансово-экономическое обоснование проекта (3) Как сделать информационную безопасность прибыльной? Клиенты готовы платить за свою безопасность При

- 17. Финансово-экономическое обоснование проекта (4) Содержание собственного Удостоверяющего центра Исходные данные для расчёта: - Стоимость ПО для

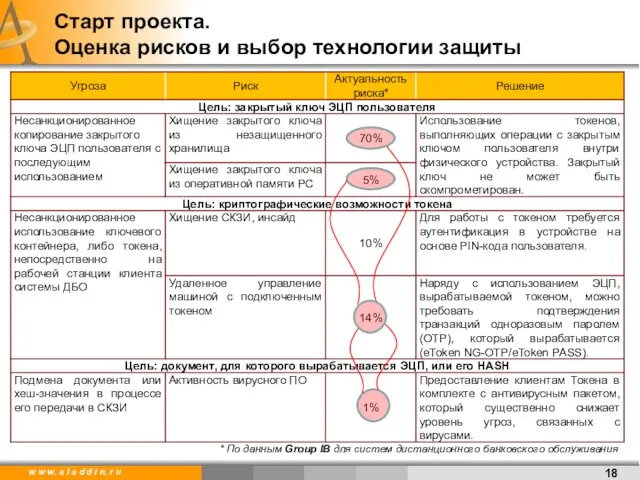

- 18. * По данным Group IB для систем дистанционного банковского обслуживания Старт проекта. Оценка рисков и выбор

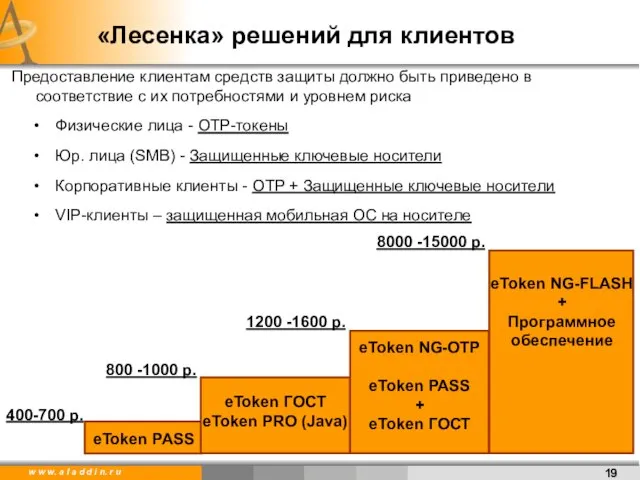

- 19. Предоставление клиентам средств защиты должно быть приведено в соответствие с их потребностями и уровнем риска Физические

- 20. На что стоит обратить внимание: Организация работы подразделений, участвующих в процессе Обучение персонала, который непосредственно общается

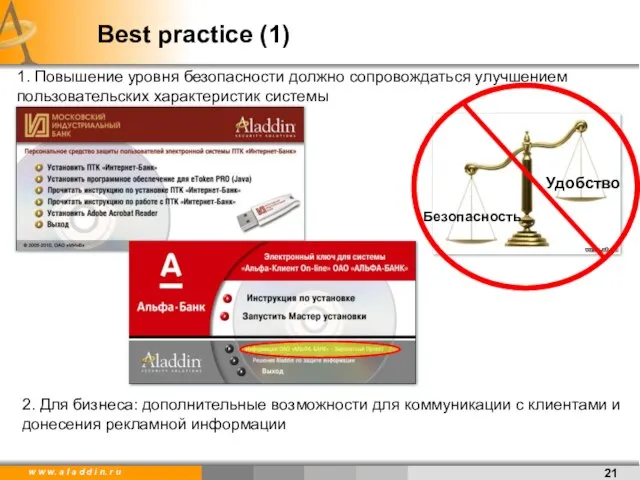

- 21. Best practice (1) 1. Повышение уровня безопасности должно сопровождаться улучшением пользовательских характеристик системы Безопасность Удобство 2.

- 22. 3. «Схема одного визита». В Банке: Клиент Менеджер филиала УЦ Банка Подготовка комплекта документов Заявление на

- 23. 3. «Схема одного визита». Удаленно: Клиент Менеджер филиала УЦ Банка Формирование клиентом на своём рабочем месте

- 24. Итоги реализованных проектов Повышение лояльности клиентов за счет увеличения защищенности сервиса ДБО. Снижение репутационных рисков, связанных

- 25. В России: Альфа-банк Банк Возрождение Газпромбанк КМБ-Банк Коммерцбанк-Евразия Метробанк Уралпромбанк Интерпрогрессбанк и многие другие … eToken

- 26. Спасибо за внимание! [email protected] www.aladdin.ru

- 27. «Аладдин Р.Д.» – визитная карточка 15 лет на рынке Более 90 чел. (Московский офис) Офисы: Казахстан

- 29. Скачать презентацию

Техники живописи

Техники живописи Present Progressive

Present Progressive Печать. Обучение Micromine

Печать. Обучение Micromine О, сколько нам открытий чудных готовит просвещенья дух …

О, сколько нам открытий чудных готовит просвещенья дух … Save our planet

Save our planet Братья наши меньшие. Виртуальная экскурсия

Братья наши меньшие. Виртуальная экскурсия Цветы - окраса лета

Цветы - окраса лета Мячи разные нужны

Мячи разные нужны Эмма Мошковская

Эмма Мошковская Консультация ОФП (общая физическая подготовка)

Консультация ОФП (общая физическая подготовка) Каких птиц, живущих в наших лесах, вы знаете?

Каких птиц, живущих в наших лесах, вы знаете? Социально-психологическое тестирование обучающихся в образовательных организациях Сергиево-Посадского городского округа

Социально-психологическое тестирование обучающихся в образовательных организациях Сергиево-Посадского городского округа Мебельная фабрика Вияна Акция!!!

Мебельная фабрика Вияна Акция!!! Интегрированный урок (математика + экология) в 5- 6 классах по теме "Школьные экологические проблемы на уроке математики» Подгото

Интегрированный урок (математика + экология) в 5- 6 классах по теме "Школьные экологические проблемы на уроке математики» Подгото Орфография

Орфография How to write letters

How to write letters The Present Perfect Tense

The Present Perfect Tense Колобок. Иллюстрации

Колобок. Иллюстрации Нравственность в мире животных. Классный час

Нравственность в мире животных. Классный час КОНСТАНТИН СИМОНОВ Жизнь и творческий путь

КОНСТАНТИН СИМОНОВ Жизнь и творческий путь Сыричев Вадим Викторович Бесконечные матрицы и пространство последовательностей Руководитель: кандидат физ.-мат. наук, доцент

Сыричев Вадим Викторович Бесконечные матрицы и пространство последовательностей Руководитель: кандидат физ.-мат. наук, доцент  Дифференцированное измерение эмоциональности текстов с помощью алгоритма PMI-IR

Дифференцированное измерение эмоциональности текстов с помощью алгоритма PMI-IR Терягов контроль

Терягов контроль Команда звёздочки

Команда звёздочки ПУТЕШЕСТВИЕ ПО СЕВЕРНОЙ АМЕРИКЕ. ИСТОРИЯ ОТКРЫТИЯ И ИССЛЕДОВАНИЯ

ПУТЕШЕСТВИЕ ПО СЕВЕРНОЙ АМЕРИКЕ. ИСТОРИЯ ОТКРЫТИЯ И ИССЛЕДОВАНИЯ "А. Парвус - "белое пятно" в истории России"

"А. Парвус - "белое пятно" в истории России" Осень в природе и музыке

Осень в природе и музыке АТТЕСТАТ на звание учителя

АТТЕСТАТ на звание учителя