W w w. a l a d d i n. r uw w w. a l a d d i n – r d. r u Сергей Груздев Генеральный директор 7.06.2012 Технологии обеспечения безопасной работы клиентов.

Содержание

- 2. Облачные сервисы – акселератор развития рынка По прогнозам IDC, к концу 2015 года объем российского рынка

- 3. Примеры подходов Поставить CSP, включить SSL/TLS (по ГОСТу) Получается толстый клиент CSP надо установить Требуются права

- 4. Примеры подходов Подписывать документы на стороне сервера Поставить HSM с закрытыми ключами пользователей Доступ к ключам

- 5. Примеры подходов Подписывать документы на стороне клиента Куча проблем: Как сделать строгую аутентификацию на тонком клиенте,

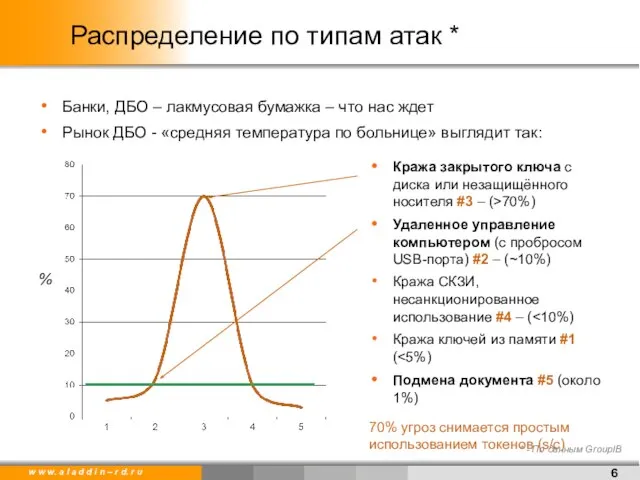

- 6. Распределение по типам атак * Банки, ДБО – лакмусовая бумажка – что нас ждет Рынок ДБО

- 7. Аутентификация и ЭЦП для облачных сервисов Технология взаимной двухфакторной аутентификации и квалифицированной электронной подписи для Web-порталов

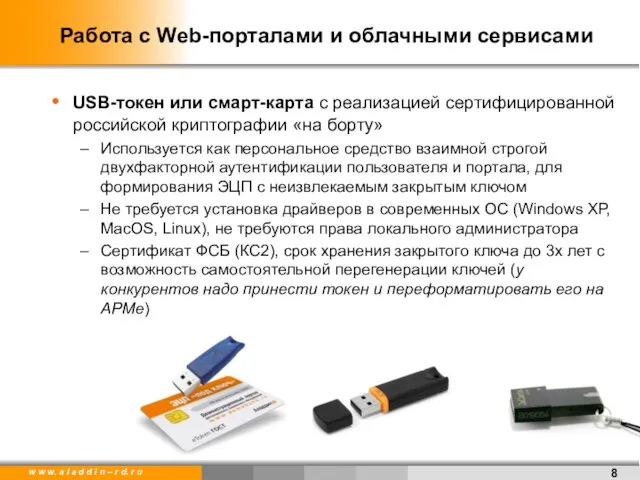

- 8. Работа с Web-порталами и облачными сервисами USB-токен или смарт-карта с реализацией сертифицированной российской криптографии «на борту»

- 9. Работа с Web-порталами и облачными сервисами Кроссплатформенный мультибраузерный плагин, обеспечивающий взаимодействие Web-приложения с токеном/картой в контексте

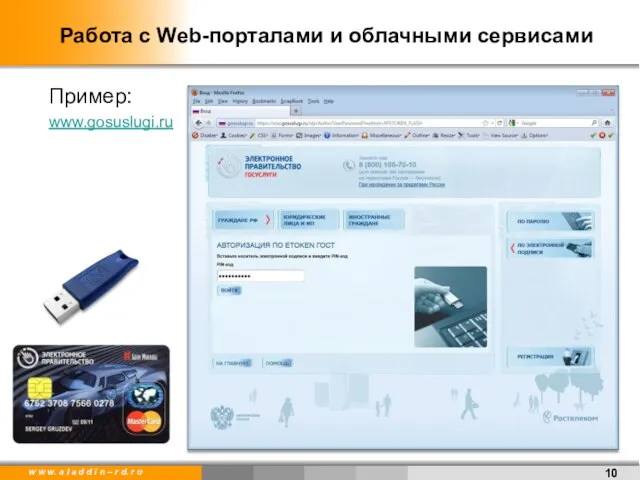

- 10. Работа с Web-порталами и облачными сервисами Пример: www.gosuslugi.ru

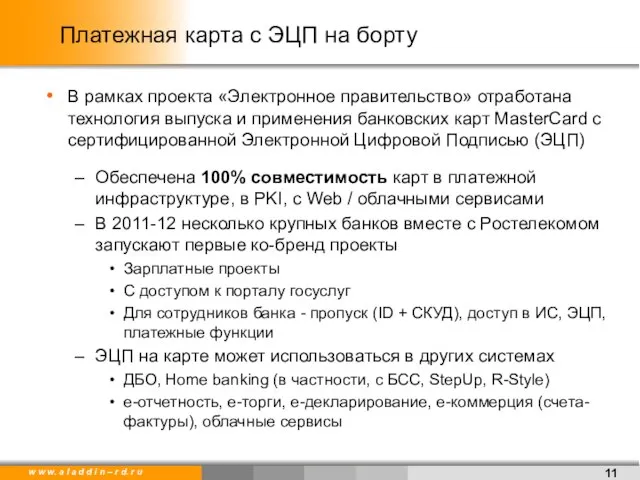

- 11. Платежная карта с ЭЦП на борту В рамках проекта «Электронное правительство» отработана технология выпуска и применения

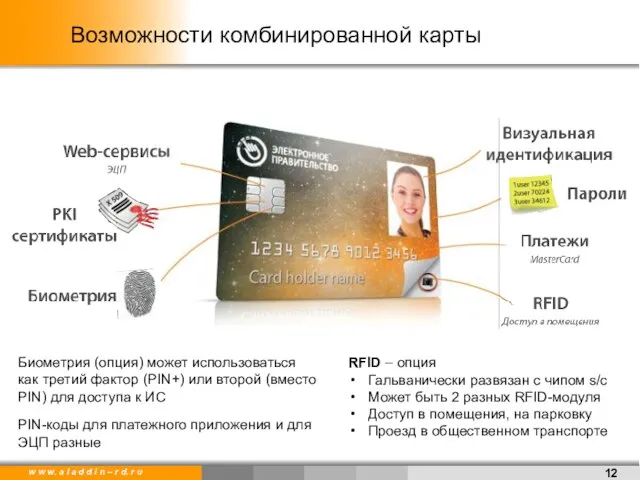

- 12. Возможности комбинированной карты RFID – опция Гальванически развязан с чипом s/c Может быть 2 разных RFID-модуля

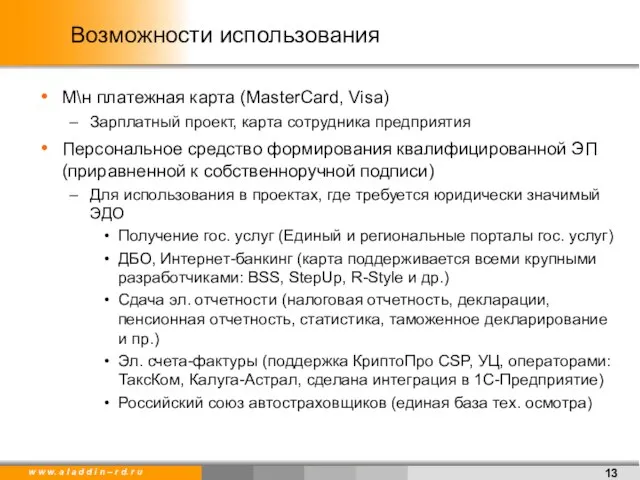

- 13. Возможности использования М\н платежная карта (MasterCard, Visa) Зарплатный проект, карта сотрудника предприятия Персональное средство формирования квалифицированной

- 14. Платежная карта с ЭЦП на борту (пример) Можем работать: MasterCard Visa Про100* ЭЦП с неизвлекаемым закрытым

- 15. Проблемы недоверенной среды Как получить квалифицированную электронную подпись при работе в недоверенной среде?

- 16. Проблемы недоверенной среды …идут от недоверенного «железа»

- 17. Проблемы недоверенной среды Доверия невозможно добиться без доверенного “железа” Закрытый модуль BMC, зашитый в BIOS код

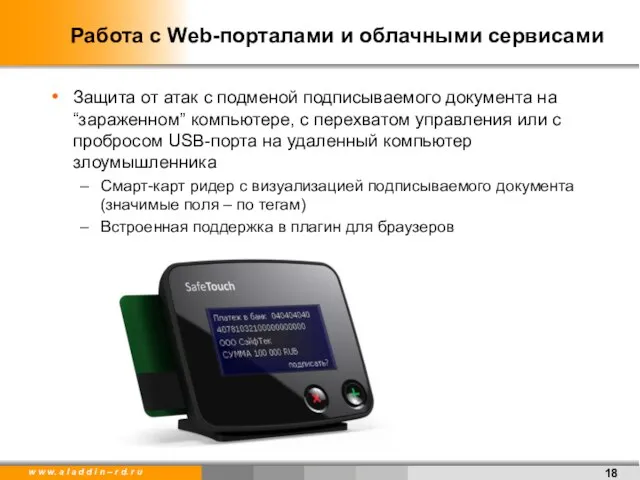

- 18. Работа с Web-порталами и облачными сервисами Защита от атак с подменой подписываемого документа на “зараженном” компьютере,

- 19. Что дальше? ЭЦП для мобильных платформ Secure MicroSD для планшетов и телефонов Интегрирован чип смарт-карты с

- 21. Скачать презентацию

Matematika_v_nashey_zhizni

Matematika_v_nashey_zhizni Презентация на тему Жанры в Искусстве

Презентация на тему Жанры в Искусстве  Одежда воина ВОВ

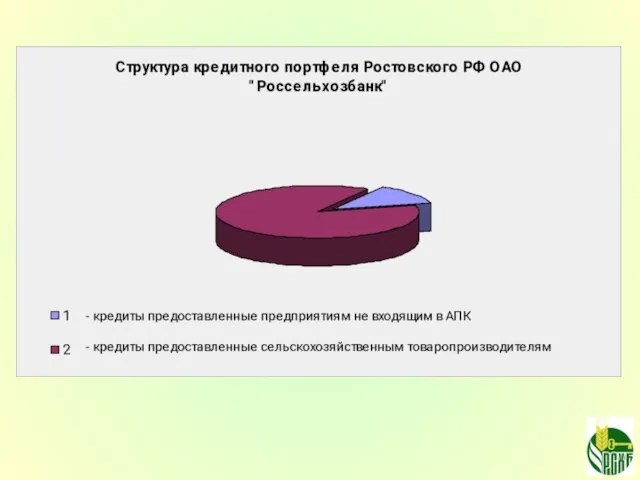

Одежда воина ВОВ Организационно-административные меры проведение конференций по вопросам реализации Программы участия банка в поддержке создани

Организационно-административные меры проведение конференций по вопросам реализации Программы участия банка в поддержке создани Тема: «Я – Россиянин»Становление гражданско-патриотического воспитания в ОУ в условиях сетевого взаимодействия.Проект опытно-э

Тема: «Я – Россиянин»Становление гражданско-патриотического воспитания в ОУ в условиях сетевого взаимодействия.Проект опытно-э Учебные вопросы темы: Идентификация и оценка рыночных рисков. Управление процентным риском. Управление валютным риском. Управлен

Учебные вопросы темы: Идентификация и оценка рыночных рисков. Управление процентным риском. Управление валютным риском. Управлен Транс Альянс Групп LTD

Транс Альянс Групп LTD Trinity College Dublin

Trinity College Dublin МЛМ — это бизнес статистики, а не убеждений

МЛМ — это бизнес статистики, а не убеждений Мастер-класс "развитие сенсорно-моторных навыков посредством техники "Канзаши"

Мастер-класс "развитие сенсорно-моторных навыков посредством техники "Канзаши" Types of research

Types of research Переходный возраст

Переходный возраст Техника безопасности на уроках информатики

Техника безопасности на уроках информатики «Деятельностно-компетентностный подход к преподаванию химии в средней школе через современные образовательные технологии»

«Деятельностно-компетентностный подход к преподаванию химии в средней школе через современные образовательные технологии» Тайный опрос невесты

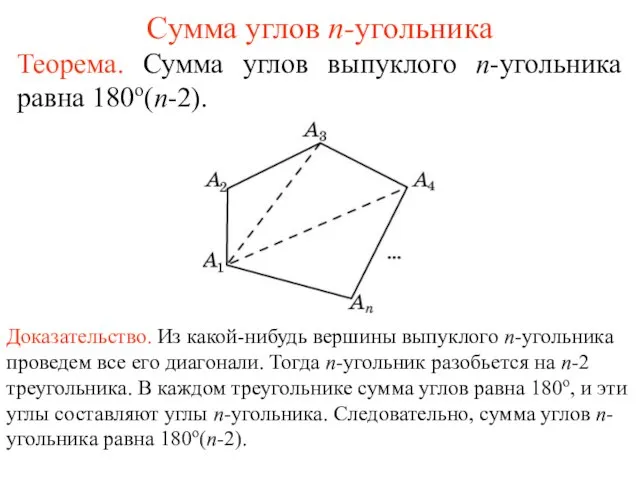

Тайный опрос невесты Презентация на тему Сумма углов n-угольника

Презентация на тему Сумма углов n-угольника Презентация на тему Семь чудес света (10 класс)

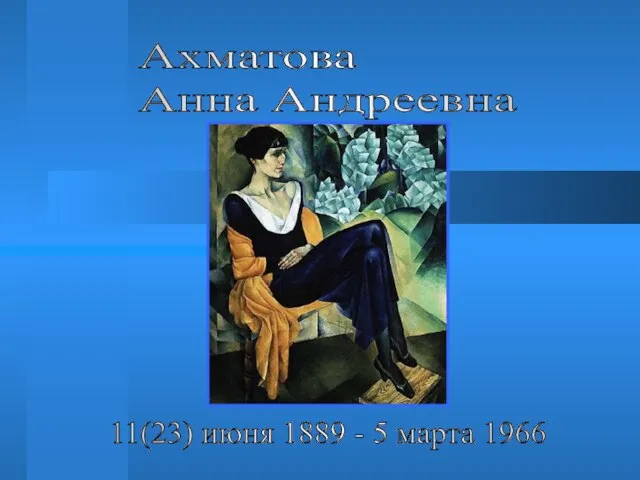

Презентация на тему Семь чудес света (10 класс) Ахматова Анна Андреевна

Ахматова Анна Андреевна Индивид, индивидуальность, личность

Индивид, индивидуальность, личность Снятие мерок и их запись

Снятие мерок и их запись Чарльз Фредерик Ворт

Чарльз Фредерик Ворт Координаты на поле

Координаты на поле Угадай мелодию. Новогодняя

Угадай мелодию. Новогодняя ТЗ танк комментарии

ТЗ танк комментарии Топливно-энергетический комплекс мира (ТЭК)

Топливно-энергетический комплекс мира (ТЭК) Природные пожары

Природные пожары Жизнь, скрытая от нас (о дождевых червях)

Жизнь, скрытая от нас (о дождевых червях)